Анонимайзер онлайн. Лучшие бесплатные онлайн анонимайзеры 2020

Посоветуйте бесплатный онлайн анонимайзер.

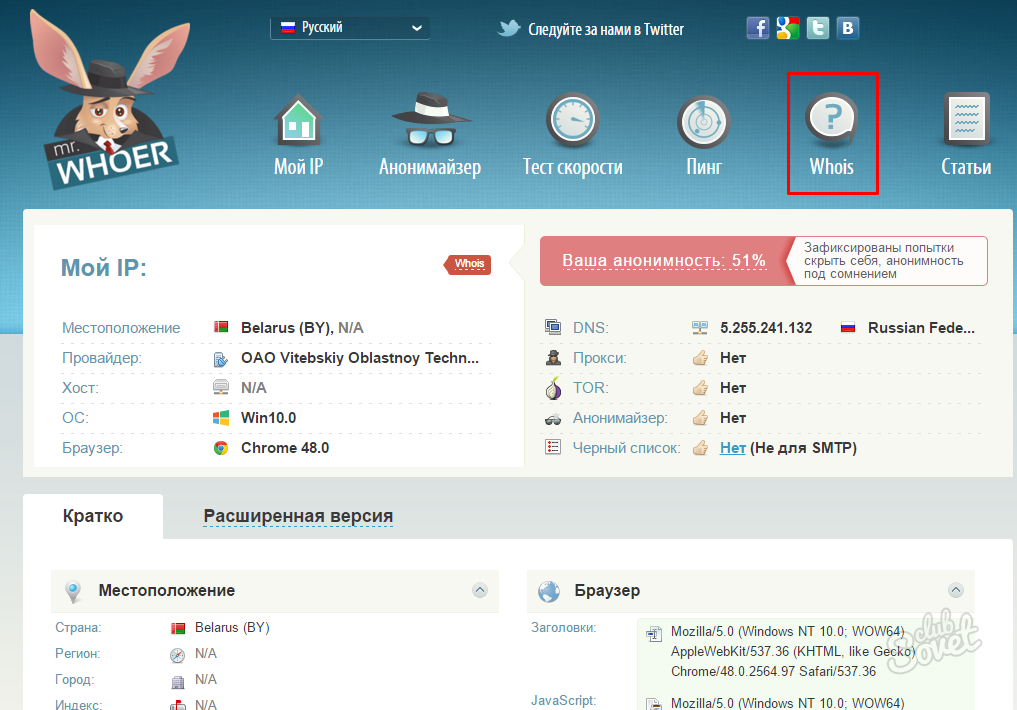

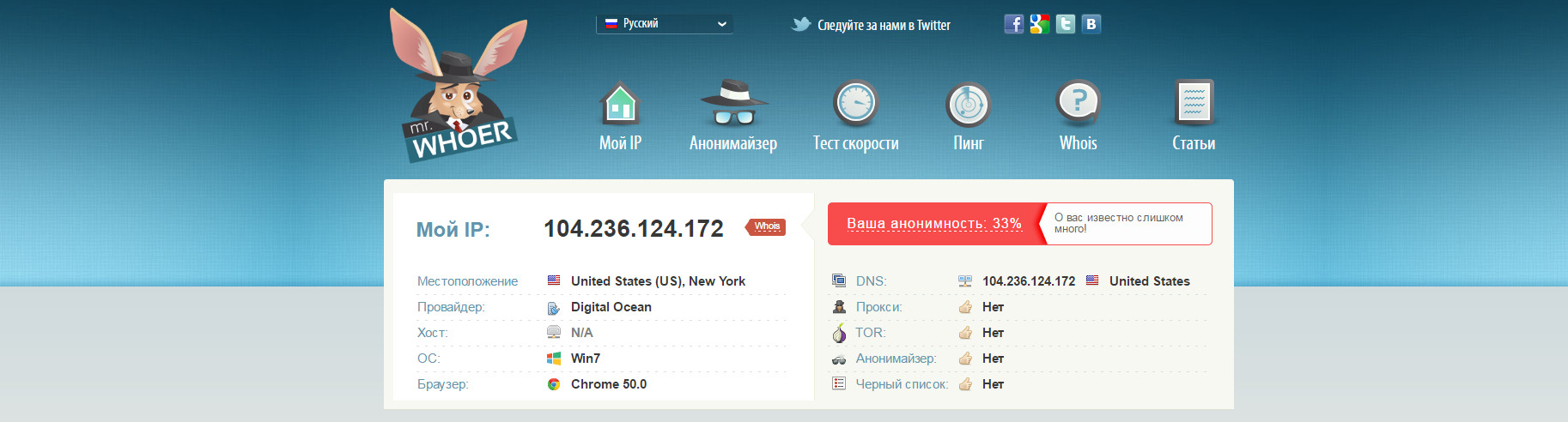

Всем привет! Сегодня у нас обзор лучших бесплатных анонимайзеров. Если вы не можете зайти на заблокированные сайты с вашего региона или в вашей стране заблокирован определенный сайт, или вы по тем или иным причинам хотите скрыть свой IP-адрес вы можете воспользоваться онлайн анонимайзерами, то есть прокси серверами с помощью которых вы зайдете уже не под своим IP-адресом.

Это интересно: Как ловят преступников использующих телефон

В данном обзоре я расскажу про лучшие бесплатные онлайн анонимайзеры. Но перед тем как я начну обзор анонимайзеров, я хотел бы вкратце рассказать о том, что такое анонимайзеры и как их правильно выбрать.

Что такое Анонимайзер

Анонимайзер — это специальное средство, которое помогает пользователю скрыть информацию о себе или о своем компьютере от удаленного сервера.

Принцип работы анонимайзера достаточно прост: при загрузке необходимой пользователю страницы он работает посредником, закачивая искомый сайт на свой сервер, с которого и осуществляется просмотр. При этом он подменяет данные о реально используемых браузере и IР-адресе, за счет чего и достигается анонимность.

Технически все это можно сделать и без подобной утилиты, если быть достаточно хорошо подкованным в понимании того, как работает Интернет, однако анонимайзер позволяет существенно упростить этот путь, что в первую очередь экономит время.

Более корректное название анонимайзера — анонимный прокси-сервер. Принцип его работы заключается в том, что через него проходит вся информация, которой пользователь обменивается с веб-сайтами.

Иными словами, это посредник между сайтом и пользователем, при этом, что важно, провайдер не видит, какая именно страница просматривается, а фиксирует лишь те данные, которые предоставляет прокси-сервер. Конечно, сам факт использования такого посредника уже даст попять, что вы что-то скрываете, однако что именно — останется только между вами и прокси. Если провайдер закроет и анонимайзер, то всегда можно найти другой подобный, благо таковых очень много в Сети.

Конечно, сам факт использования такого посредника уже даст попять, что вы что-то скрываете, однако что именно — останется только между вами и прокси. Если провайдер закроет и анонимайзер, то всегда можно найти другой подобный, благо таковых очень много в Сети.

Виды прокси-серверов

НТТР-ргоху — наиболее распространенный. Он может использоваться любыми программами, браузерами, почтовыми клиентами и т. д., если это предусматривается настройками. По умолчанию, если не указан тип прокси-сервера, то это всегда НТТР. Для поиска доступных НТТР-ргоху стоит воспользоваться бесплатной программой Ргоху Checker, которая проверяет списки прокси-серверов на доступность и анонимность.

SOCKS-ргоху — специальный тип сервера, который предусматривает не только поддержку браузеров, но и определенных программ, настроенных на него напрямую (например, всеми когда-то любимая аська). Отличие от предыдущего универсального типа в том, что серверов SOCKS-ргоху намного меньше и настраиваться на них необходимо напрямую, указывая конкретную версию (SOCKS 4 или SOCKS 5), что в итоге дает свой собственный выделенный анонимный сервер.

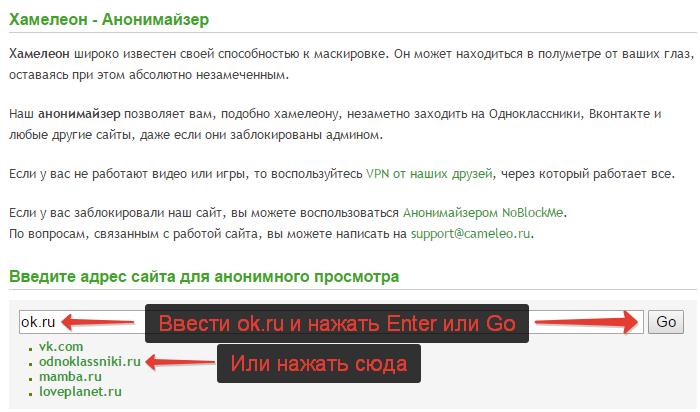

Анонимные серверы CGI-ргоху — наиболее популярные и удобные для использования, так как не требуют никаких особых настроек браузера и использования специальных программ. Они имеют вид обычной веб-страницы с полем для ввода адреса требуемого сайта. При этом открывшаяся в вашем браузере страница будет иметь не оригинальный, а сгенерированный CGI-адрес.

Анонимность CGI-прокси

Пользуясь CGI ргоху, следует учитывать и его тип анонимности.

- Прозрачные — не являются анонимными, показывают реальный IР пользователя, но при этом указывают, что он используется сервером-посредником для просмотра сайтов.

- Анонимные — подтверждают использование сервера-посредника, однако же IР клиента скрывают.

- Искажающие — совершенно закрытые CGI-ргоху, которые удаленному веб-серверу предоставляют неправильные IР-адреса, сгенерированные ими самими или «стянутые» у другого клиента.

- Полностью анонимные — удаленный вебсервер не получает никакой информации по поводу использования CGI-ргоху, как и IР клиента, но при этом «считает», что работает с ним напрямую.

Такое внимание именно к CGI-ргоху с моей стороны обусловлено тем, что они обладают лучшими возможностями с точки зрения фильтрования информации. Они могут запрещать cookie-файлы или оставлять их у себя, запрещать выполнение активных скриптов на странице (что спасает в том числе и от контекстной рекламы), шифровать адрес URL, к которому обращается пользователь, не давая возможности определить, какой сайт посещался, а также то, что это происходило посредством прокси-сервера. Таким образом, можно констатировать, что CGI-ргоху выполняют и своего рода защитные функции.

Как выбрать онлайн анонимайзер

При выборе онлайн анонимайзера нужно учесть много факторов. Главными параметрами, влияющими на выбор анонимайзера, являются скорость работы сервиса и поддержка нужных пользователю интернет сайтов. При нестабильной работе и плохой скорости использование анонимайзера перестает быть комфортным, что противоречит основному принципу – удобство.

При нестабильной работе и плохой скорости использование анонимайзера перестает быть комфортным, что противоречит основному принципу – удобство.

Кроме удобства и скорости не нужно забывать и о факторе доверия сервиса. Все онлайн сервисы могут располагать личным данным пользователя: логины, пароли, IP-адреса и т.д., поэтому в выборе веб-прокси в первую очередь советую учитывать репутацию и возраст сервиса.

Некоторые сайты могут блокировать трафик с анонимайзеров. Для противодействия анонимайзерам используются такие утилиты как: Snort и Suricata.

Лучшие бесплатные анонимайзеры

На просторах Интернета можно отыскать бесчисленное множество различных сайтов CGI-анонимайзеров, многие из которых работают лишь некоторое время, а после становятся недоступны. Поэтому рекомендованный список окажется коротким.

Однако вы можете быть уверены в нем. Хотя на самом деле, если вам есть что скрывать, стоит пользоваться специальными утилитами, лучше платными, — так вы точно будете спокойны за свою конфиденциальность.

Все перечисленные анонимайзеры предоставляют возможность перейти на любой заблокированный сайт либо предлагают значительные дополнительные настройки, которые становятся доступны после регистрации или покупки самой программы.

Ввиду того, что русские провайдеры часто закрывают доступ к самим CGI прокси, то советуем обратить больше внимания на зарубежные анонимайзеры.

Anonymouse

Anonymouse — старейший анонимайзер (существуете 1997 года) с простейшим интерфейсом.

Бесплатный онлайн анонимайзер AnonymouseКроме посещения сайтов позволяет заходить анонимно на почту и просматривать новости.

Kproxy

Kproxy — существует с 2005 года. Доступен для любого пользователя в абсолютно бесплатной версии программы-клиента, которая может быть установлена на ПК.

Бесплатный онлайн анонимайзер KproxyKProxy предлагает браузерное расширения для Chrome и Firefox. Расширение позволяет маршрутизировать трафик через один из 10 серверов компании.

Также существует про версия KProxy (10 долларов США в месяц), которая обеспечивает большую пропускную способность и удаляет рекламу.

New IP Now

New IP Now — удобный сайт, который предлагает самостоятельно выбрать подложный IР адрес, а также указывает пользователю его собственный.

Oнлайн анонимайзер New IP NowПлатная версия, как и в любом другом случае, обещает намного больше различных возможностей.

BlewPass

BlewPass — тоже простой по дизайну и в использовании анонимайзер, предоставляющий помимо поиска минимальный выбор настроек прокси по желанию клиента.

Aнонимайзер BlewPassBlewPass предлагает пользователям выбор из четырех серверов: США (Феникс), Канада (Квебек), Франция (Рубе) и Польша (Варшава).

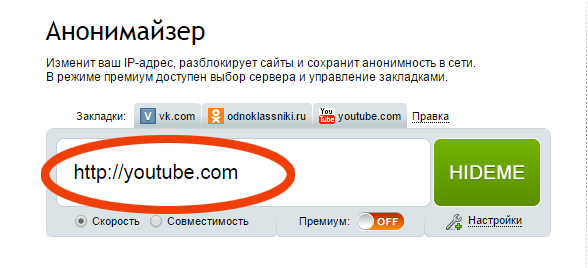

Hide Me

Hide Me — известный поставщик VPN, но компания также предлагает бесплатный анонимайзер. Доступны сервера в США, Нидерландах и Германии.

Дополнительные настройки позволяют блокировать файлы cookie, шифровать URL-адреса, шифровать страницы, удалять скрипты и удалять объекты.

11proxy

11proxy на данный момент располагает только одним сервером в США. Дополнительные настройки дают возможность шифровать страницы, блокировать файлы cookie и блокировать скрипты.

11proxy доступен по разным адресам: Dacd.win, ProxyEuro и 789proxy.

VPNBook

Существует не так много бесплатных VPN-сервисов, но VPNBook определенно является одним из лучших. Его бесплатный анонимайзер тоже неплохой и прекрасно справляется со своей работой.

Имеются сервера в США, Канаде, Великобритании и Франции.

Hide My Ass

Другой известный VPN-провайдер Hide My Ass также предлагает бесплатный анонимайзер. Он имеет два сервера в США (Нью-Йорк и Сиэтл), а также по одному серверу в Великобритании, Германии, Нидерландах и Чехии.

Доступны три дополнительных параметра: шифрование URL, запрет куки-файлов и блокировка скриптов.

Boom Proxy

Домашняя страница онлайн-анонимайзера Boom Proxy не может похвастаться красивым дизайном, но при этом сайт работает не плохо, страницы открываются быстро.

На данный момент доступен только один сервер, но есть ряд дополнительных опций. Вы можете зашифровать адрес, зашифровать страницу, запретить куки-файлы и удалить скрипты и объекты.

Dontfilter

Dontfilter — анонимайзер без излишеств. Есть только один сервер и несколько дополнительных опций, которые можно видеть на скрине и стандартны для большинства бесплатных онлайн-анонимайзеров.

Разумеется, подход без излишеств также означает, что сайт-анонимайзер прост в использовании; просто введите URL-адрес и нажмите «Go».

FilterBypass

FilterBypass предлагает обычный выбор настроек. Вы можете зашифровать адрес, запретить сохранение куки-файлов и скриптов.

Прокси использует 128-битное SSL-соединение.

ProxySite

ProxySite размещается в гигабитной сети, поэтому вам гарантируется высокая скорость. Он предлагает 11 серверов в США и 10 в Европе. Все сервера ProxySite используют SSL-соединения.

Компания также предлагает премиальный VPN-сервис.

SnoopBlocker

SnoopBlocker — предоставляет расширенные настройки поиска, которые пользователь может выбирать сам. Позволяет разрешать/блокировать JavaScript и ActiveX.

Aнонимайзер SnoopBlockerphp-proxy

PHP-proxy — зарубежный бесплатный онлайн анонимайзер, сервер которого находится в Болгарии . У сервиса есть 2 вкладки и несколько настроек.

Бесплатный анонимайзер PHP-proxyЗаходим на сайт. Вводи в адресной строке адрес сайта на которой не можете или не хотите зайти с обычного браузера. Нажимаем на кнопку Go

Так же работают все остальные онлайн анонимайзеры.

Ninja Cloak

Ninja Cloak — обычный CGI ргоху, предлагающий почувствовать себя ниндзя-невидимкой.

Бесплатный CGI прокси Ninja CloakАльтернатива анонимайзеру

Tor — это не сайт-анонимайзер, но всегда имеет смысл упомянуть его в таких статьях. Тор использует луковичную маршрутизацию трафика и не смотря на то, что его главное предназначение анонимность он также может быть использован в качестве анонимайзера для доступа на заблокированные сайты. Но имейте ввиду, что некоторые сайты блокируют трафик, выходящий из Tor.

Но имейте ввиду, что некоторые сайты блокируют трафик, выходящий из Tor.

Цепочка анонимайзеров

Все перечисленные и неупомянутые (а их сотни и сотни) CGI ргоху-серверы можно использовать и для построения прокси-цепочек, что позволит лучше замести следы. Вряд ли вам это будет необходимо (вы же не террорист, верно?), но в случае чего проделайте такие манипуляции: введите в окошко для УРЛ не искомый адрес, а адрес другого анонимайзера, проделайте это действие несколько раз, используя различные другие веб-страницы, и только после всего этого вводите необходимую вам ссылку. Созданная таким образом цепочка искаженных IР и разнородных данных заметно затруднит слежку за вашими интернет-похождениями.

Для получения дополнительной информации ознакомьтесь с нашей статьей о других способах анонимности в интернете.

Лучшие бесплатные анонимайзеры для обхода блокировки сайтов в республике Крым и Севастополе

Анонимайзеры — средства для обеспечения анонимности веб-серфинга, для обхода брокировки веб-фильтров и локальных законодательных ограничений посещения веб-сайтов (например, на территории Республики Крым и Севастополя). В статье речь о пойдет о том, как применяются анонимайзеры, каких они бывают типов, а самые популярные из них рассматриваются подробно.

В статье речь о пойдет о том, как применяются анонимайзеры, каких они бывают типов, а самые популярные из них рассматриваются подробно.

1. Введение

2. Сферы применения анонимайзеров

3. Типы анонимайзеров

4. Обзор анонимайзеров

5. Выводы

Введение

В последнее время веб стал основной частью интернета, а браузер открыт на компьютерах пользователей большую часть времени. Сервисы, которые изначально работали через специальные программы и протоколы, сегодня представлены в веб-версиях: это и электронная почта, и системы обмена сообщениями, и конференции, и видеочаты, и многое-многое другое. Вместе с этим пользователи всё чаще сталкиваются с проблемами блокировки доступа к веб-сайтам. Ограничений много: работодатели блокируют доступ к сайтам с компьютеров пользователей, провайдеры и операторы связи запрещают доступ к ресурсам по распоряжению государственных органов, владельцы сайтов и хостеры блокируют доступ для отдельных стран и регионов и так далее. Все это приводит к ограничениям в свободном использовании веб-ресурсов для обычных пользователей. Недавним глобальным примером такой проблемы явились международные санкции против жителей Крымского федерального округа России, по распоряжению правительства США доступ к сервисам американских компаний для граждан и организаций полуострова был закрыт. Ограничения в отношении россиян были вынуждены ввести многие известные интернет-компании и их сервисы — Google, Microsoft, Apple.

Все это приводит к ограничениям в свободном использовании веб-ресурсов для обычных пользователей. Недавним глобальным примером такой проблемы явились международные санкции против жителей Крымского федерального округа России, по распоряжению правительства США доступ к сервисам американских компаний для граждан и организаций полуострова был закрыт. Ограничения в отношении россиян были вынуждены ввести многие известные интернет-компании и их сервисы — Google, Microsoft, Apple.

Есть и другая проблема — сайты собирают много информации о посетителях, и практически везде требуется регистрация, включающая в себя передачу персональных данных пользователя. Сайты устанавливают специальные cookie-файлы для отслеживания перемещения пользователей по сайтам, рекламные сети следят за всеми действиями, социальные сети передают всю доверенную им информацию третьим лицам — рекламодателям и государственным органам. В условиях тотального контроля за всемирной паутиной, простым пользователям все чаще хочется сохранить приватность и анонимность.

У всех этих проблем есть одно решение — анонимайзеры. Это специальные сервисы или службы, перенаправляющие веб-трафик пользователя через свои сервера и позволяющие обеспечить анонимность путем сокрытия реального IP-адреса пользователя и удалением специальных cookie-файлов, а также обход различных фильтров, как региональных, так и установленных местным провайдером или работодателем.

Сферы применения анонимайзеров

Использование анонимайзеров решает две основные проблемы, которые были обозначены во введении — обход рблокировки доступа к сайтам и сохранение анонимности при использовании веба.

Разберемся, как обычно происходит доступ к сайтам: пользователь вводит адрес сайта в веб-браузере, формируется HTTP-запрос и отправляется к серверу сайта. На маршруте до целевого веб-сервера трафик пользователя может проходить один или несколько фильтров — это может быть прозрачный прокси-сервер у работодателя, призванный контролировать использование интернета на рабочем месте, фильтр у провайдера, предназначенный для исполнения федерального законодательства и блокировки доступа к запрещенным сайтам, и фильтр у оператора связи, выполняющий аналогичные функции. В результате работы фильтров запрос может быть отклонен и вам будет возвращена страница-заглушка, уведомляющая о запрете доступа. При этом целевой веб-сервер даже не получит ваш запрос.

В результате работы фильтров запрос может быть отклонен и вам будет возвращена страница-заглушка, уведомляющая о запрете доступа. При этом целевой веб-сервер даже не получит ваш запрос.

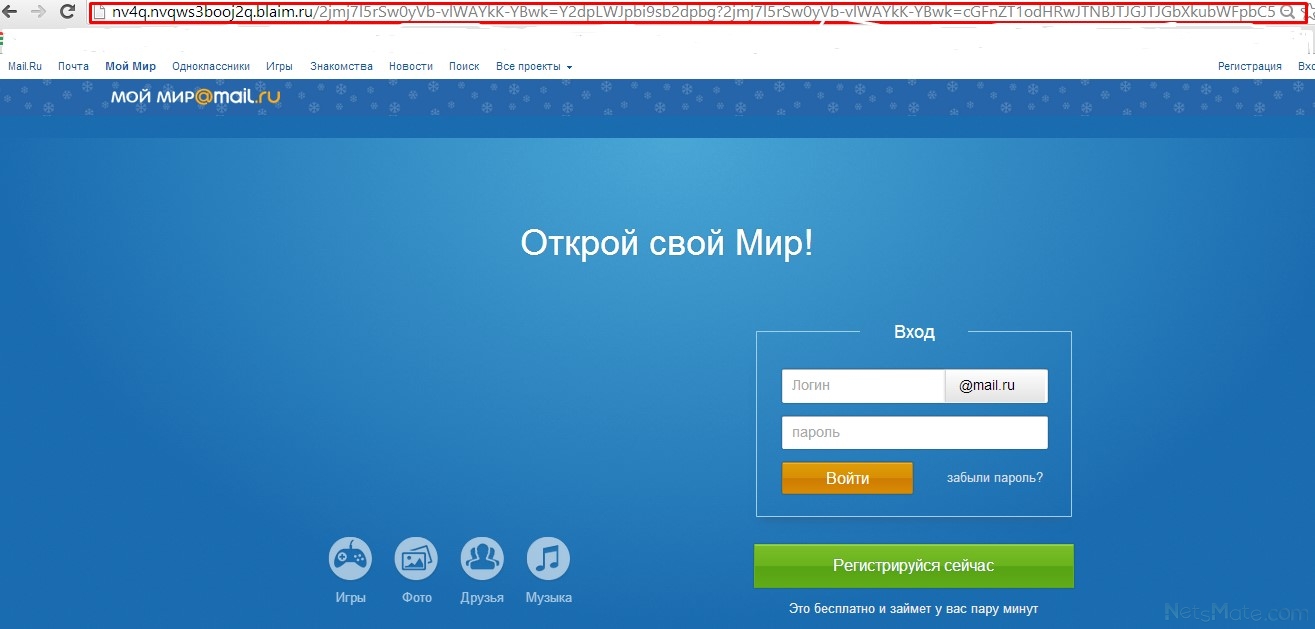

Рисунок 1. Пример действия фильтра провайдера

Бывает так, что запрет доступа реализует удаленный веб-сервер (так называемый «бан», запрет от администрации). В таком случае ваш запрос успешно дойдет до сервера или веб-фаервола. Сервере определит ваш IP-адрес и после проверки по своим базам может запретить доступ, также вернув вам сообщение об ошибке. Причины запрета могут быть самыми разнообразными — от запрета доступа лично для вас за какие-либо нарушения правил сайта до региональных блокировок, если сайт не предназначен для просмотра из вашей страны. Также случается, что региональные блокировки вводятся магистральными операторами страны, в которой находится веб-сервер. Такие блокировки вводятся для стран и отдельных регионов, находящихся под санкциями. Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Например, аналогичным образом происходит блокировка на многих веб-серверах, находящихся в США, при попытке получения доступа с IP-адресов, зарегистрированных на территории Крыма.

Рисунок 2. Пример действия блокировки для жителей Крыма

Анонимайзер всегда разрывает прямую цепочку связи и становится посредником между вашим веб-браузером и нужным веб-сервером. Ваш запрос отправляется на сервер анонимайзера, так как его нет в списке запрещенных, и блокировки с его стороны не делаются, запрос всегда успешно доходит. В свою очередь, сервер анонимайзера создает новый запрос с вашими данными к целевому веб-серверу и полученный ответ перенаправляет на ваш компьютер.

Рисунок 3. Схема прямой работы с веб-серверами и работы через анонимайзер

При этом многие анонимайзеры предоставляют дополнительную защиту пользователя, обеспечивая не только сокрытие информации о реальном IP-адресе удаленного компьютера, но и подменяя информацию о браузере, параметрах компьютера и очищая запросы и ответы веб-сервера от служебных cookie-файлов, используемых для слежения за пользователями. Таким образом, анонимайзеры позволяют обойти блокировку сайтов и обеспечить анонимность их посещений.

Таким образом, анонимайзеры позволяют обойти блокировку сайтов и обеспечить анонимность их посещений.

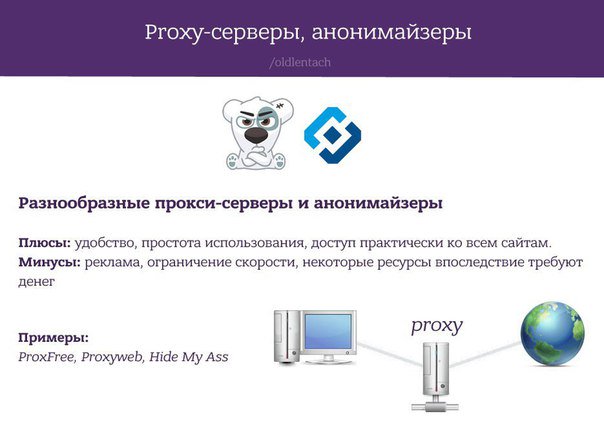

Типы анонимайзеров

Существует множество разных типов анонимайзеров, отличающихся используемыми технологиями и способами обхода блокировок. Кроме того, анонимайзеры бывают бесплатными, условно бесплатными, с рекламой на посещаемых сайтах или с ограничением объема проходящего трафика, и полностью платными.

Для начала определим типы анонимайзеров:

- Веб-анонимайзеры — выполняются в виде сайтов и обеспечивают работу пользователя без необходимости установки дополнительного программного обеспечения. Достаточно просто зайти на веб-анонимайзер, ввести адрес сайта, доступ к которому необходимо получить, и все содержимое сайта будет вам доступно. Этот тип анонимайзеров имеет ряд технических ограничений — многие сложные сайты не могут быть перенаправлены таким образом из-за большого количества сложных ссылок, скриптов JavaScript, использования технологии AJAX и так далее; соответственно, большинство интерактивных сайтов не будут полноценно функционировать.

Кроме того, веб-анонимайзеры обычно не справляются с перенаправлением мультимедийной информации — музыки, видеороликов и так далее. Веб-анонимайзеры идеально подходят для быстрого доступа к простым сайтам.

Кроме того, веб-анонимайзеры обычно не справляются с перенаправлением мультимедийной информации — музыки, видеороликов и так далее. Веб-анонимайзеры идеально подходят для быстрого доступа к простым сайтам. - Прокси-сервера — технология прокси-серверов активно используется в отрыве от сферы анонимайзеров, однако прокси-сервера идеально подходят и для выполнения данных функций. Плюс такой технологии в том, что не нужно устанавливать дополнительные программы, достаточно только указать адрес прокси-сервера в настройках браузера и возможность работы с любым контентом — прокси-сервер осуществляет полную трансляцию всей информации, поэтому с ними будут работать любые интерактивные сайты и все типы мультимедиа. Однако есть и минусы — прокси-сервер будет работать для всех сайтов сразу, а не только для требуемых, он не сможет работать в цепочке, а это значит, что если в вашей сети для доступа в интернет уже применяется прокси, данный способ не может быть использован.

- VPN— технология VPN, как и технология прокси-серверов, активно используется для другой задачи — обеспечивает удаленный доступ во внутреннюю сеть.

Однако технологии VPN успешно применяются и для анонимизации. К плюсам VPN можно отнести возможность полного перенаправления трафика — не только веб, но и любые другие службы. Минусы у технологии тоже есть — необходимость настройки VPN-доступа или установки дополнительных программ и невозможность работы через корпоративный прокси-сервер. Подробный каталог по выбору VPN.

Однако технологии VPN успешно применяются и для анонимизации. К плюсам VPN можно отнести возможность полного перенаправления трафика — не только веб, но и любые другие службы. Минусы у технологии тоже есть — необходимость настройки VPN-доступа или установки дополнительных программ и невозможность работы через корпоративный прокси-сервер. Подробный каталог по выбору VPN. - Расширения для браузеров — этот тип анонимайзеров требует установки, после чего он может включаться на определенных сайтах и активировать перенаправление трафика через свой сервер. Качество работы данного типа анонимайзеров напрямую зависит от разработчика расширения и работы сервера — некоторые из них корректно функционируют с любыми сайтами и медиаконтентом, другие же выдают результаты хуже, чем веб-анонимайзеры. Аналогичным образом осуществляется и работа с корпоративными прокси-серверами, какие-то расширения работают через них без проблем, другие же полностью не функционируют.

- Специальные браузеры — этот тип анонимизации значительно отличается от остальных и представляет собой специальные сборки популярных браузеров (обычно Chromium или FireFox) со встроенными средствами анонимизации — через простые расширения, описанные в предыдущем пункте, или через анонимные сети, например TOR.

Данный тип анонимизации не требует дополнительных настроек, но для него нужно установить специальный браузер, что усложняет работу пользователя: необходимо помнить, какие сайты лучше просматривать в специальном браузере, и пользоваться двумя аналогичными программами одновременно.

Данный тип анонимизации не требует дополнительных настроек, но для него нужно установить специальный браузер, что усложняет работу пользователя: необходимо помнить, какие сайты лучше просматривать в специальном браузере, и пользоваться двумя аналогичными программами одновременно.

Практически все указанные типы анонимайзеров бывают и платными, и бесплатными, но есть и общая тенденция: первый тип чаще всего условно бесплатный и отображает рекламу на посещаемых сайтах, при этом у большинства из них нет платной подписки. Третий тип — почти всегда платный, но иногда сервисы предлагают ограниченные по трафику пробные аккаунты. Последний пятый тип представлен только бесплатными решениями.

Обзор анонимайзеров

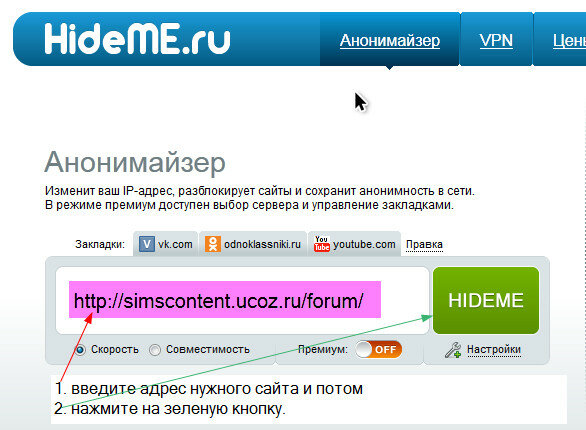

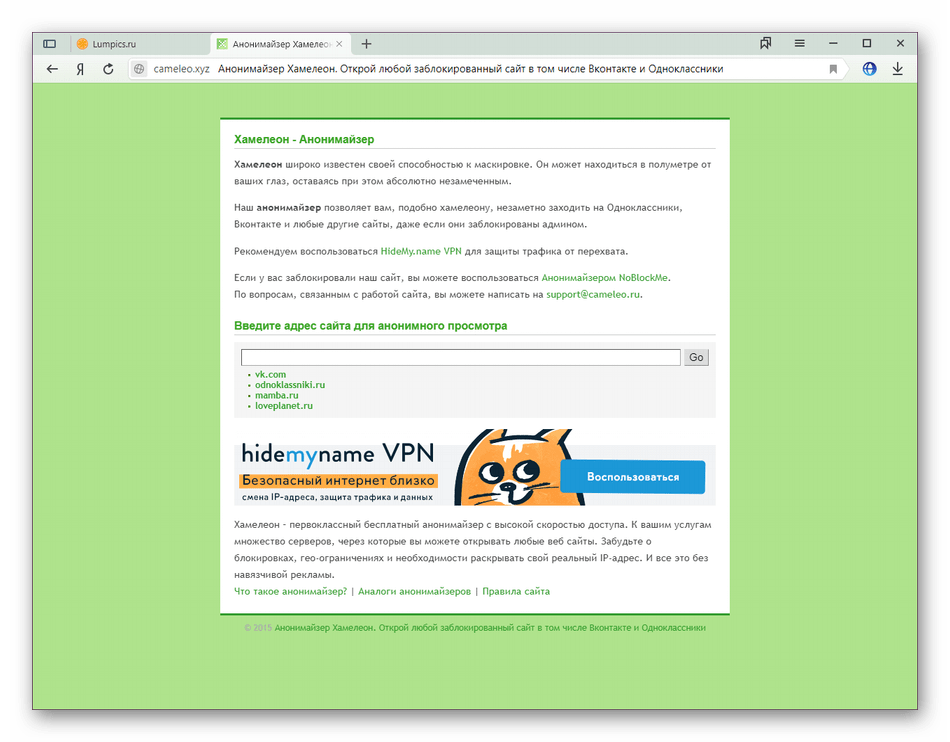

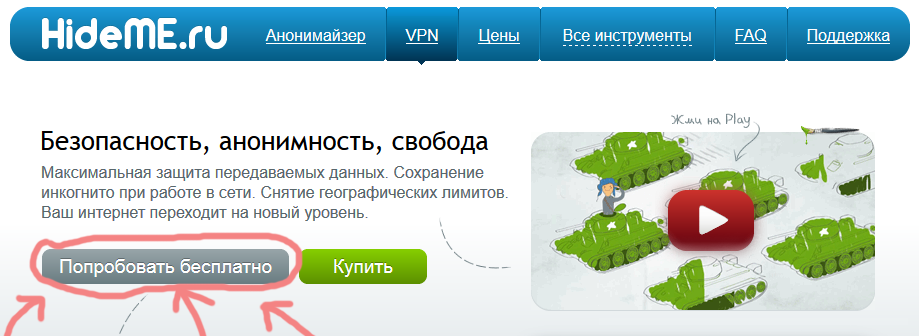

HideME.ru

HideME.ru является веб-анонимайзером с расширенным функционалом: пользователю предлагается выбрать сервер, через который будет осуществляться перенаправление — доступны сервера в Румынии, Германии и США, а также дополнительные параметры — шифрование адресов доменов, HTML-оптимизация, блокировка рекламы и cookie-файлов для отслеживания. Отдельно следует отметить функцию шифрования адресов доменов — она позволяет обойти сложные фильтры, проверяющие не только адрес веб-сервера, но и осуществляющие поиск URL-адресов в параметрах запросов в другие серверам. Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Отдельно следует отметить функцию шифрования адресов доменов — она позволяет обойти сложные фильтры, проверяющие не только адрес веб-сервера, но и осуществляющие поиск URL-адресов в параметрах запросов в другие серверам. Такие фильтры специально предназначены для блокировки доступа к сайтам через веб-анонимайзеры, но могут быть успешно пройдены с помощью HideME.ru.

Рисунок 4. Веб-анонимайзер HideME.ru

HideME.ru успешно обрабатывает множество сложных сайтов, включая социальные сети, позволяет перенаправлять видео с Youtube и других веб-сервисов, не определяется сайтами как прокси-сервер и в целом полностью справляется со своей задачей. В ходе проверки не удалось найти достаточно сложного веб-сайта, на котором бы обнаружились проблемы в работе. Из минусов стоит отметить доступность основных настроек только в платной премиум-версии, встраивание в страницы собственной рекламы и периодические падения серверов HideME. ru во время тестирования.

ru во время тестирования.

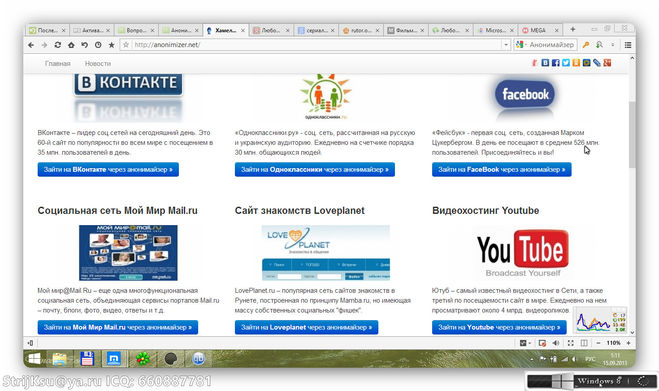

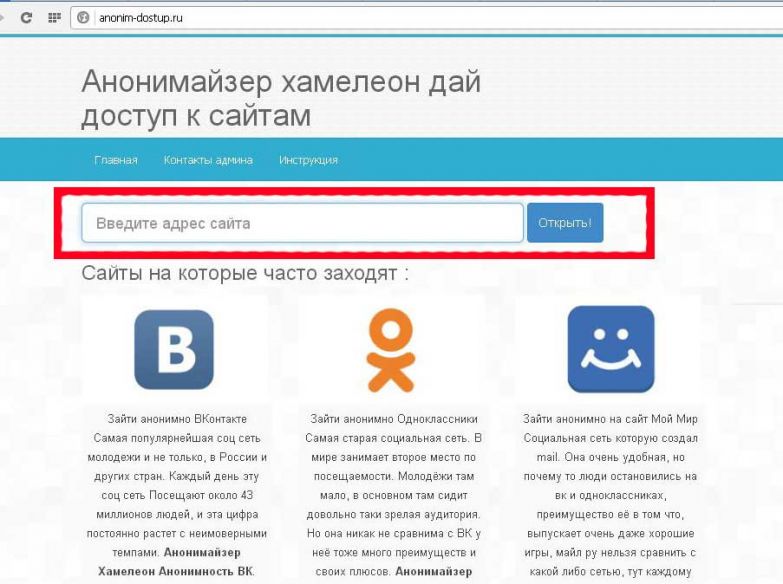

Anonymizer.ru

Anonymizer является еще одним представителем класса веб-анонимайзеров, его сервера размещены в России, Германии и США. Anonymizer.ru предоставляет больше возможностей по настройке — доступна подделка информации о браузере (User-Agent), информации о странице, с которой на сайт перешли (Refer page), управление cookie-файлами, веб-скриптами, Java-объектами и параметрами загрузки файлов.

Рисунок 5. Веб-анонимайзер Anonymizer.ru

Поддерживается работа с некоторыми мультимедийными материалами и сложными сайтами (например, социальными сетями), но проблемы все же наблюдаются — с загрузкой YouTube анонимайзер не справился совсем, на RuTube загружаются страницы, но не проигрывается видео. Из недостатков также стоит отметить необходимость прохождения регистрации для получения доступа к сайту и встраивание в некоторые сайты собственной рекламы.

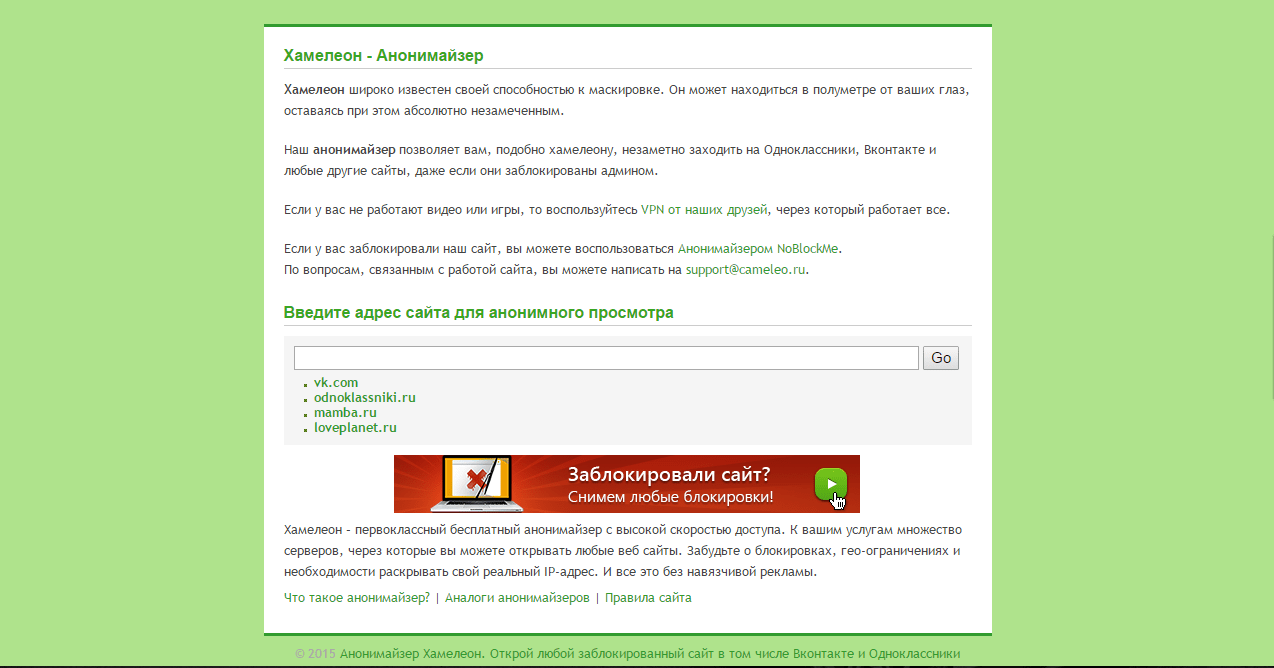

VPNBOOK

VPNBOOK завершает тройку лидеров среди веб-анонимайзеров. Данный веб-прокси не имеет дополнительных настроек, кроме выбора сервера — доступны сервера в США, Великобритании и Канаде, однако у него есть одно очень важное преимущество —взаимодействие с веб-анонимайзером происходит по защищенному протоколу HTTPS и веб-трафик не смогут перехватить злоумышленники, ИТ-служба работодателя или работники провайдера. Данный веб-анонимайзер можно использовать не только с целью обхода блокировок и сохранения анонимности, но и для безопасного серфинга в незащищенных сетях — например, при доступе через открытые точки доступа Wi-Fi.

Рисунок 6. Веб-анонимайзер VPNBOOK.com

URL-адреса шифруются таким образом даже при использовании веб-фильтров с подменой HTTPS-сертификатов; блокировки целевых сайтов не будут задействованы при доступе через данный сервис. Этот анонимайзер отлично работает с большинством сложных веб-сайтов и медиаконтентом, однако некоторые сайты не заработали — например, данные на RuTube не были загружены..png) Из дополнительных плюсов — VPNBOOK не вставляет в посещаемые сайты собственную рекламу.

Из дополнительных плюсов — VPNBOOK не вставляет в посещаемые сайты собственную рекламу.

friGate CDN

friGate CDN — расширение для браузеров Google Chrome, Mozilla Firefox и Opera. Оно позволяет гранулярно обеспечить прозрачное проксирование отдельных сайтов. friGate CDN имеет встроенную базу веб-сайтов, заблокированных по решению государственных органов разных стран и может автоматически включаться только для этих сайтов. Также friGate CDN может быть включен вручную для любого сайта. Работа friGate CDN выполняется через различные прокси-сервера, находящиеся во многих странах мира, адрес сервера можно изменить в любой момент, используя окно в верхнем правом углу поверх проксируемого сайта. Дополнительно может быть включен режим повышенной анонимности и ускорение страниц с использованием технологии Google PageSpeed. friGate CDN по умолчанию показывает рекламу на посещаемых сайтах, но она может быть бесплатно отключена в настройках расширения.

Рисунок 7. Работа анонимайзера-расширения friGateCDN

Работа анонимайзера-расширения friGateCDN

Качество обработки трафика находится на высоком уровне, при использовании friGate CDN работают любые сайты и корректно отображается любой медиаконтент.

anonymoX

anonymoX — простое расширение для браузеров Google Chrome и Mozilla Firefox, которое позволяет включить или выключить перенаправление трафика для всех сайтов без возможности единичного включения, но обладает большой базой серверов, расположенных в Нидерландах, Великобритании и США. Дополнительно позволяет подделывать идентификатор браузера и очищать отслеживающие cookie-файлы.

Рисунок 8. Работа анонимайзера-расширения anonymoX

В бесплатной версии расширение отображает свою рекламу на посещаемых сайтах, в платной версии реклама удаляется и добавляются дополнительные сервера из разных стран. Корректно обрабатывает любые сайты и медиаконтент, но некоторые из предлагаемых серверов заметно замедляют работу с сайтами.

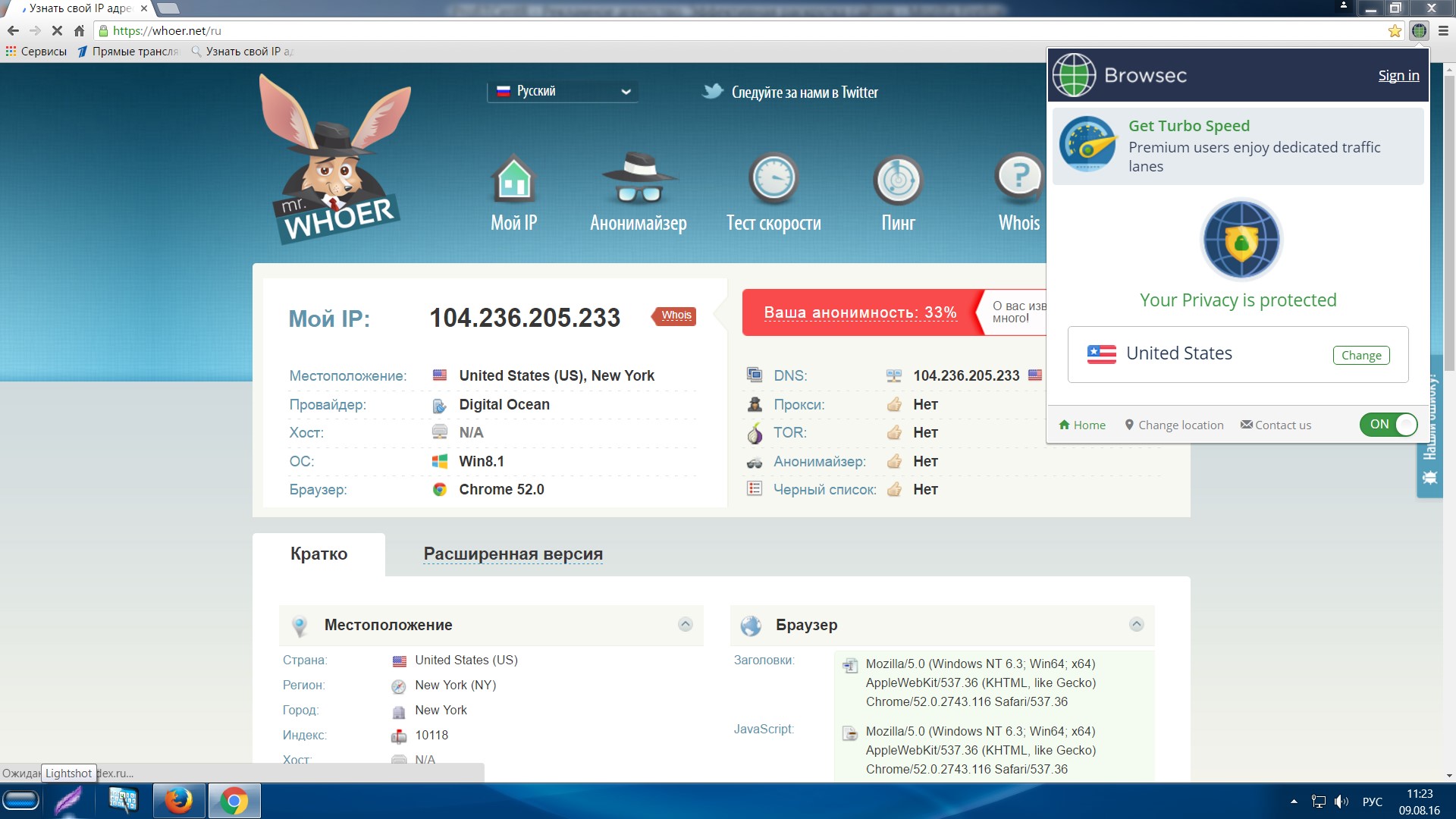

Browsec

Browsec — расширение для Google Chrome, Mozilla Firefox и мобильных устройств с операционной системой iOS. Позволяет перенаправлять веб-трафик через сервера в Великобритании, Нидерландах, Сингапуре и США, не имеет ограничений по объему трафика и не вставляет свою рекламу на сайты.

Рисунок 9. Работа анонимайзера-расширения Browsec

Имеет платную версию, отличие которой — только в перечне прокси-серверов, за небольшую плату доступны отдельные сервера с высокой скоростью работы. При этом даже бесплатная версия показывает незначительное замедление в скорости открытия сайтов, небольшие «подтормаживания» заметны только при просмотре видео. Сложные сайты и медиаконтент Browsec обрабатывает без затруднений и искажений.

Hola

Hola — анонимайзер, доступный практически для всех браузеров и платформ, имеет расширения для браузеров Google Chrome, Mozilla Firefox, Internet Explorer, клиенты для Windows и MacOS, приложения для Android и iOS и даже веб-версию анонимайзера.

Рисунок 10. Анонимайзер Hola в виде расширения для браузера

Предоставляет на выбор огромное количество прокси-серверов практически в любой стране мира. При этом полностью отсутствуют дополнительные функции и настройки. Не встраивает собственную рекламу в веб-сайты, но в бесплатной версии использует компьютер пользователя как прокси-сервер для других пользователей, то есть основной механизм работы Hola — использование чужих компьютеров с этим же приложением для проксирования трафика.

PrivateTunnel

PrivateTunnel реализует VPN-туннель и обеспечивает беспроблемную работу любых веб-сайтов и интернет-служб, перенаправляя трафик через собственные сервера. Выполнен в виде отдельного приложения и работает под операционными системами Windows и MacOS, а также на мобильных устройствах с Android и iOS.

Рисунок 11. Внешний вид приложения PrivateTunnelдля Windows

В бесплатной версии объем трафика ограничен 500 Мб, существуют платные тарифы от 50 до 500 Гб. PrivateTunnel поддерживает быстрое включение и выключение VPN-канала, позволяя снизить объем потребляемого с тарифа трафика в моменты, когда анонимный доступ не требуется. Дополнительно за счет шифрования всего трафика PrivateTunnel может быть использован для доступа в интернет из незащищенных сетей и публичных точек доступа Wi-Fi.

PrivateTunnel поддерживает быстрое включение и выключение VPN-канала, позволяя снизить объем потребляемого с тарифа трафика в моменты, когда анонимный доступ не требуется. Дополнительно за счет шифрования всего трафика PrivateTunnel может быть использован для доступа в интернет из незащищенных сетей и публичных точек доступа Wi-Fi.

TunnelBear

TunnelBear — аналог PrivateTunnel, такое же VPN-решение с собственным приложением для Windows, MacOS и мобильных устройств с Android и iOS. Трафик в бесплатной версии TunnelBear также ограничен объемом в 500 Мб, однако в платной версии ограничение отсутствует вовсе.

Рисунок 12. Внешний вид приложения TunnelBearдля Windows

Приложение TunnelBear еще более лаконичное, чем у Private Tunnel, здесь представлена только одна опция выбора страны размещения сервера и переключатель VPN. Следует отметить, что в TunnelBear скорость включения и выключения защищенного соединения довольно медленная, поэтому быстрого переключения режима ожидать не стоит, в остальном же скорость работы через данный VPN-сервис высока..png)

CyberGhost

CyberGhost — сервис VPN-подключений, отличающийся наличием клиентов для большого числа операционных систем: он работает в Windows, MacOS, GNU/Linux, ChromeOS и на мобильных устройствах под управлением Android, iOS и Windows Phone.

Рисунок 13. Внешний вид приложения CyberGhostдля Windows

В отличие от приведенных выше решений, CyberGhost не ограничивает объемы передаваемого трафика даже на бесплатном тарифе, но при этом разработчики обещают наличие рекламы, однако при тестировании на посещаемых сайтах дополнительная реклама не появилась. Кроме того, у бесплатной версии есть ограничение по платформам — она работает только под Windows, MacOS и Android, остальные версии доступны по подписке. Дополнительно в платной версии предоставляется доступ к более быстрым серверам, но при тестировании и бесплатные сервера выдают скорость, достаточную для комфортной работы и просмотра потокового видео.

Avast! SecureLine VPN

Avast! SecureLine VPN, как понятно из названия, решение для VPN-подключения от известного антивирусного вендора. Подробный обзор данного сервиса представлен на нашем сайте, поэтому в рамках данной статьи отметим только основные характеристики. Приложение Avast! SecureLine VPN доступно для компьютеров под управлением Windows и мобильных устройств Android и iOS. Бесплатная версия отсутствует, подписка осуществляется на один год и приобретается отдельно для разных устройств, ограничения по трафику отсутствуют.

Рисунок 14. Внешний вид приложения Avast! SecureLineVPN для Windows

HideMyAss

HideMyAss — последнее решение в нашем обзоре, принадлежащее к типу VPN-подключений. HideMyAss очень популярен среди пользователей и имеет только платную версию, приобретаемую помесячно или сразу на год. Подписка действует на все поддерживаемые операционные системы — iOS, MacOS, Android и Windows. Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

Приложение HideMyAss, в отличие от конкурентов, имеет множество настроек и дополнительных функций. Например, с помощью сервиса Secure IP Binding можно ограничить работу любого приложения на компьютере до установления VPN-подключения.

Рисунок 15. Внешний вид приложения HideMyAssVPN для Windows

Кроме VPN-решения у HideMyAss есть расширение для различных браузеров, которое добавляет отдельную кнопку: нажав на нее, можно ввести адрес сайта и открыть его через анонимный сервер. По сравнению с другими расширениями, сервис HideMyAss менее удобен, так как требует ручного ввода адреса сайта и показывает множество собственной рекламы, но при этом он не уступает по качеству проксирования, поддержке сложных сайтов и медиаресурсов.

Рисунок 16. Расширение HideMyAssдля браузера

TOR Browser

TOR Browser — специальная сборка браузера Mozilla Firefox, совмещенная с программным обеспечением для выхода в анонимную сеть TOR. TOR является распределенной сетью внутри интернета. Каждый компьютер, подключенный к TOR, является одновременно и узлом сети, и маршрутизатором, через который проходит трафик к другим пользователям. Анонимность в сети TOR реализуется с помощью разбиения каждого сетевого запроса на множество небольших фрагментов и их пересылку от отправителя к получателю через разные маршрутизаторы. По этой причине ни один из участников анонимной сети не может осуществить перехват трафика или определить реального отправителя и получателя пакета. Каждый компьютер в сети имеет специальный адрес, некоторые компьютеры работают как веб-сервера, доступ к которым можно получить только внутри TOR.

TOR является распределенной сетью внутри интернета. Каждый компьютер, подключенный к TOR, является одновременно и узлом сети, и маршрутизатором, через который проходит трафик к другим пользователям. Анонимность в сети TOR реализуется с помощью разбиения каждого сетевого запроса на множество небольших фрагментов и их пересылку от отправителя к получателю через разные маршрутизаторы. По этой причине ни один из участников анонимной сети не может осуществить перехват трафика или определить реального отправителя и получателя пакета. Каждый компьютер в сети имеет специальный адрес, некоторые компьютеры работают как веб-сервера, доступ к которым можно получить только внутри TOR.

Чтобы использовать TOR для анонимного доступа в интернет, существуют специальные сервера-шлюзы. Они перенаправляют запросы, полученные через сеть TOR, к веб-серверам в интернете и возвращают ответ. Таким образом, для конечного пользователя связь с «внешним миром» мало чем отличается от работы через прокси-сервер, за исключением полной анонимности.

Подключение к сети TOR через обычное приложение требует серьезных навыков и долгой настройки. Чтобы открыть сеть для простых пользователей, был выпущен специальный браузер TOR Browser. Доступны для загрузки версии для Windows, GNU/Linux и MacOS. Использование браузера и сети TOR является полностью бесплатным.

Рисунок 17. Внешний вид TORBrowser под Windows

У TOR Browser три недостатка. Первый — необходимость использования отдельного непривычного браузера и, соответственно, работа в двух браузерах одновременно — для сайтов, требующих анонимизации, и для остальных. Второй — медленная скорость работы как внутри сети, так и при доступе к сайтам в интернете. Скорость обусловлена принципом работы и низкой скоростью интернет-подключений других пользователей. И, наконец, третий недостаток — нестабильная работа серверов-шлюзов в интернете.

Выводы

Проблемы блокировки доступа к веб-сайтам со стороны работодателя, местных и магистральных провайдеров беспокоят многих пользователей и мешают свободному доступу к информации в интернете. Также многие владельцы веб-сайтов и операторов связи устанавливают ограничения по доступу к информации на основании принадлежности IP-адреса клиента к определенному географическому положению. Блокировки вводят для стран и отдельных регионов, находящихся под санкциями: так, например, многие веб-сервера в США «заворачивают» попытки получения доступа к своим ресурсам пользователям с IP-адресов Крыма. Подобные проблемы, а также проблемы обеспечения анонимности в интернете успешно решают анонимайзеры.

Также многие владельцы веб-сайтов и операторов связи устанавливают ограничения по доступу к информации на основании принадлежности IP-адреса клиента к определенному географическому положению. Блокировки вводят для стран и отдельных регионов, находящихся под санкциями: так, например, многие веб-сервера в США «заворачивают» попытки получения доступа к своим ресурсам пользователям с IP-адресов Крыма. Подобные проблемы, а также проблемы обеспечения анонимности в интернете успешно решают анонимайзеры.

В данном обзоре приведены примеры лучших анонимайзеров в трех классах — веб-анонимайзеры, анонимайзеры в виде расширений для браузеров и VPN-анонимайзеры, устанавливающиеся как приложения.

Лучшим веб-анонимайзером стоит считать сервис HideME.ru: только этот сервис корректно работает с любыми ресурсами, предоставляет множество настроек и обеспечивает работу сайтов без дополнительных задержек. Единственным минусом является встроенная в посещаемые сайты реклама, но от нее можно избавиться с помощью платной подписки.

Лучшим анонимайзером, выполненным в виде расширения для браузера, является friGate CDN. Это единственное расширение, которое обладает встроенной, автоматически обновляемой базой блокируемых сайтов и наполняется в том числе по спискам блокировок российских государственных органов. Этот плагин не встраивает собственную рекламу, не включается для сайтов, доступ к которым не требует проксирования, работает быстро и содержит большую базу серверов перенаправлений.

VPN-анонимайзеры, представленные в обзоре, практически идентичны по функциональности, но только CyberGhost поддерживает действительно все популярные платформы и операционные системы и единственный из всех не накладывает ограничений на объемы проходящего трафика.

И наконец, TOR Browser — хорошее средство для сохранения инкогнито, правда, со множеством недостатков, критичных для обычных пользователей. TOR Browser нельзя рекомендовать для простого обхода веб-фильтров и санкционных блокировок, но в случаях, когда нужна действительно максимальная анонимность, комфорт работы отступает на второй план.

Рейтинг анонимайзеров 2018, VPN-сервисы, обход блокировок Telegram

1. Дайте свою оценку темпам роста рынка анонимайзеров в России за последние три года. Что этому способствует и в чем основные риски развития этого рынка?

Рынок услуг сервисов анонимизации за последние годы вырос достаточно заметно. Причин этому несколько: появление в списке заблокированных ресурсов, которыми российские граждане продолжают пользоваться (такие, например, как социальная сеть LinkedIn) и повышение общей медиаграмотности пользователей. Известно, например, что публичные сети не рекомендуется использовать для совершения финансовых операций или работы с персональными данными. Чтобы обезопасить себя, используются виртуальные частные сети (в первую очередь не для того, чтобы скрыть информацию о положении пользователя, а для того, чтобы обеспечить шифрование трафика).

Сегодня в России около четверти пользователей интернета (примерно 22 млн человек) используют VPN-сервисы и анонимайзеры. Число таких пользователей постоянно растет.

Согласно отчету GlobalWebIndex по итогам второго квартала 2017 года, основной причиной для использования VPN среди российских пользователей был доступ к торрент-сайтам для скачивания контента. На самом деле интерес к качественному цифровому контенту — глобальная тенденция: главным побуждающим мотивом пользователей VPN во всех регионах, за исключением Северной Америки, является получение развлекательного контента. Североамериканские пользователи VPN-сервисов в первую очередь озабочены защитой своей анонимности. Еще одним мотивирующим фактором оказалось получение доступа к социальным сетям и другим ресурсам, ограничения на которые в офисных сетях могут быть наложены работодателем. Таким образом, мотивацией к использованию VPN является вовсе не желание получить доступ к незаконной информации, а стремление к безопасности и доступ к развлекательному контенту.

Таким образом, мотивацией к использованию VPN является вовсе не желание получить доступ к незаконной информации, а стремление к безопасности и доступ к развлекательному контенту.

Многие рассматривают VPN лишь как средство обхода ограничений и получения доступа к заблокированным сайтам с незаконно размещенной информацией, но эти сервисы также позволяют решить намного более важные задачи — от создания зашифрованных каналов для обмена информацией до защиты конфиденциальных личных и финансовых данных пользователей в незащищенных сетях общего доступа. Поэтому правильнее, на мой взгляд, говорить не о рисках развития рынка VPN, а о тех возможностях, которое это развитие предоставляет.

2. Какие сервисы являются альтернативой для VPN? В чем они проигрывают им, а в чем превосходят?

Альтернативой платным сервисам VPN считаются специальные плагины в браузерах, выполняющие ту же функцию на базе инфраструктуры вендора, сеть TOR, а также собственные VPN, которые частные и корпоративные пользователи организуют на базе размещенного в дата-центрах оборудования или публичных облаков. Преимуществом браузеров является отсутствие платы, собственных решений — независимость от внешних обстоятельств, а TOR — высокая защищенность, но в то же время у них есть и ряд недостатков. TOR запрещен в целом ряде стран, и при большом количестве обращений сервис существенно замедляет соединение, браузеры зачастую блокируют запрещенные ресурсы так же, как и операторы связи, а для настройки собственного VPN требуются специальные технические знания.

Преимуществом браузеров является отсутствие платы, собственных решений — независимость от внешних обстоятельств, а TOR — высокая защищенность, но в то же время у них есть и ряд недостатков. TOR запрещен в целом ряде стран, и при большом количестве обращений сервис существенно замедляет соединение, браузеры зачастую блокируют запрещенные ресурсы так же, как и операторы связи, а для настройки собственного VPN требуются специальные технические знания.

Все зависит от того, какие цели преследует пользователь. Если нужно посмотреть сайт, который был доступен недавно, а сегодня доступ к нему закрыт, часто бывает достаточно воспользоваться Google-кешем, который сохраняет резервные копии веб-страниц. Зайти на заблокированный сайт можно и с помощью прокси-сервера, который также скрывает IP пользователя и может быть использован в целях анонимного доступа. Для сокрытия IP и обхода блокировок можно использовать браузер Tor. У каждого и этих способов есть свои преимущества и недостатки: Tor, например, может сильно замедлить скорость загрузки страниц, т. к. трафик передается через несколько независимых серверов в разных точках земли в зашифрованном виде. Прокси-сервер в большинстве случаев бесплатен в использовании, но он не защитит трафик от перехвата, и информация о нем может быть передана кому угодно.

Для сокрытия IP и обхода блокировок можно использовать браузер Tor. У каждого и этих способов есть свои преимущества и недостатки: Tor, например, может сильно замедлить скорость загрузки страниц, т. к. трафик передается через несколько независимых серверов в разных точках земли в зашифрованном виде. Прокси-сервер в большинстве случаев бесплатен в использовании, но он не защитит трафик от перехвата, и информация о нем может быть передана кому угодно.

3. Каким образом, по вашему мнению, будет в дальнейшем развиваться ситуация с государственным регулированием? Останутся ли на рынке решения, обеспечивающие конфиденциальность и анонимность пользователей?

Если мы говорим о регулировании анонимайзеров, то нужно дождаться, когда к закону будут приняты соответствующие подзаконные акты и он начнет работать в полную силу. Надо заметить, что закон не запрещает использование анонимайзеров. Он предписывает им исключить из выдачи ссылки на ресурсы, включенные в реестр запрещенных сайтов Роскомнадзора. И с большой степенью вероятности найдутся такие VPN-сервисы, которые согласятся исполнять установленные законом требования. По крайней мере, еще во время обсуждения законопроекта некоторые сервисы с российскими корнями заявляли о готовности исполнять данный закон.

Надо заметить, что закон не запрещает использование анонимайзеров. Он предписывает им исключить из выдачи ссылки на ресурсы, включенные в реестр запрещенных сайтов Роскомнадзора. И с большой степенью вероятности найдутся такие VPN-сервисы, которые согласятся исполнять установленные законом требования. По крайней мере, еще во время обсуждения законопроекта некоторые сервисы с российскими корнями заявляли о готовности исполнять данный закон.

Что касается общей ситуации с регулированием интернет-сферы, то мы, к сожалению, вынуждены констатировать, что пока оно продолжает развиваться в ограничительно-запретительной парадигме, несмотря на открыто высказываемую в отрасли позицию о том, что подобный подход к регулированию существенно тормозит развитие цифровой экономики в России.

4. Какова вероятность, что признанный невостребованным закон о блокировке VPN и анонимайзеров актуализируется в связи с возможной блокировкой Telegram и общественным резонансом?

Такие решения будут на рынке всегда, так как технически создать VPN-службу несложно. Поскольку полностью запретить такие сервисы практически невозможно, и, по всей вероятности, задачи государственного регулирования будут сводиться к тому, чтобы предотвратить их широкое использование, а не запрет. Об этом наглядно говорит опыт Китая — там новые службы VPN, дающие доступ к запрещенным в стране Facebook или Google, появляются каждый месяц. Пока им пользуются несколько человек, сервис не привлекает внимания, но как только он набирает популярность, власти его блокируют.

Поскольку полностью запретить такие сервисы практически невозможно, и, по всей вероятности, задачи государственного регулирования будут сводиться к тому, чтобы предотвратить их широкое использование, а не запрет. Об этом наглядно говорит опыт Китая — там новые службы VPN, дающие доступ к запрещенным в стране Facebook или Google, появляются каждый месяц. Пока им пользуются несколько человек, сервис не привлекает внимания, но как только он набирает популярность, власти его блокируют.

Закон в настоящий момент является действующим. То, что он до сих пор фактически не исполняется, связано по большей части с отсутствием у Роскомнадзора рычагов давления на большинство VPN-сервисов и готовых технических решений для блокировки за неисполнение закона. Но они могут появиться с принятием соответствующих подзаконных актов. Рано или поздно такие акты должны появиться. Станет ли ситуация с Telegram катализатором этого процесса — сказать сложно. Все будет зависеть от того, как будут развиваться события после принятия окончательного судебного решения о блокировке сервиса.

Рано или поздно такие акты должны появиться. Станет ли ситуация с Telegram катализатором этого процесса — сказать сложно. Все будет зависеть от того, как будут развиваться события после принятия окончательного судебного решения о блокировке сервиса.

5. Каковы перспективы использования персональных VPN-серверов, создаваемых пользователями под себя?

Для того чтобы настроить личный VPN-сервер, нужно обладать определенным уровнем технических знаний и навыков. Даже несмотря на то, что в интернете можно найти больше количество инструкций по созданию собственного VPN, это не может быть массовым решением. Обычные пользователи в основной массе скорее предпочтут использовать уже существующие VPN-сервисы, чем разбираться в тонкостях технических настроек. Хотя, конечно, у частных VPN, особенно бесплатных, есть свои минусы. В частности, существует риск передачи данных пользователей третьим лицам для обеспечения монетизации сервиса.

Хотя, конечно, у частных VPN, особенно бесплатных, есть свои минусы. В частности, существует риск передачи данных пользователей третьим лицам для обеспечения монетизации сервиса.

6. Для чего VPN-решения используются в корпоративной среде? Есть ли здесь восходящий тренд?

Практика создания собственных сервисов VPN имеет давнюю историю и широко распространена в корпоративной среде. В первую очередь это необходимо для того, чтобы обеспечить защищенную передачу данных — рабочей почты, финансовых транзакций, электронного документооборота. Использование VPN для корпоративных нужд слабо зависит от регуляторной среды, так как предназначен для решения совершенно других задач.

Перспективы VPN-сервисов, создаваемых пользователями «под себя», невелики: какое-то количество энтузиастов действительно займется этим вопросом. Однако такая работа требует серьезной технической подготовки, и общее количество таких сетей вряд ли будет заметным.

Однако такая работа требует серьезной технической подготовки, и общее количество таких сетей вряд ли будет заметным.

В корпоративных ИТ-решениях использование VPN в основном связано с обеспечением безопасности внутренних сетей компаний. VPN-сервисами уже давно пользуются компании, работающие в банковской и финансовой сферах, а также организации, стремящиеся обеспечить защиту своих коммерческих секретов и конфиденциальных данных. VPN-сервисы позволяют компаниям создавать зашифрованные каналы для обмена корпоративными данными, что затрудняет доступ к ним третьих сторон за пределами частных VPN-сетей. Развитие компьютерных технологий приводит к росту количества данных, которые хранятся и передаются с помощью интернет-каналов, что, в свою очередь, приводит к росту компаний, которые используют VPN для защиты своих данных. Немаловажную роль также играет рост числа киберпреступлений, направленных на корпоративный сектор, который мы наблюдаем в последние годы.

Немаловажную роль также играет рост числа киберпреступлений, направленных на корпоративный сектор, который мы наблюдаем в последние годы.

ФНС получила право блокировать анонимайзеры | Статьи

Федеральная налоговая служба (ФНС) получила возможность блокировать анонимайзеры. Такое право дал ведомству совместный приказ Роскомнадзора, МВД, ФНС и Роспотребнадзора. Юристы считают соответствующий пункт приказа незаконным, но пока он не будет обжалован, ведомства могут работать по описанным в документе процедурам. При этом законопроект, запрещающий работу в России анонимайзеров, не фильтрующих сайты из черного списка», прошел еще только первое чтение в Госдуме.

Приказ, подписанный главами Роскомнадзора, МВД, ФНС и Роспотребнадзора, был на днях зарегистрирован Минюстом России. Документ утверждает критерии, по которым будет оцениваться информация с интернет-сайтов на предмет включения в черный список запрещенного в России контента. По законодательству, Роскомнадзор должен блокировать контент с детской порнографией, МВД — материалы о наркотиках и торговле ими, Роскомнадзор — пропаганду суицидов, а ФНС — интернет-казино. Выпущенный приказ, вступивший в силу с 27 июня, конкретизирует критерии блокировки. Аналогичный приказ 2013 года утрачивает силу.

Пункт 4.1.7 нового приказа ставит ФНС задачу — бороться со средствами обхода блокировок. В нем записано следующее основание для внесения в черные списки: «Наличие на странице сайта в сети Интернет информации и (или) программ для электронных вычислительных машин, позволяющих получить доступ к сайту в сети Интернет, страницы сайта в сети Интернет, на которых размещена запрещенная информация, соответствующая критериям 4.1.1–4.1.6 настоящих Критериев».

В пунктах 4.1.1–4.1.6 описываются критерии блокировки интернет-казино. Но сегодня в интернете нет анонимайзеров, специально предназначенных только для доступа к заблокированным в России интернет-казино. Анонимайзеры — это универсальный инструмент, они позволяют получить доступ к любому заблокированному сайту. Фактически ФНС должна будет блокировать любые VPN-сервисы и анонимайзеры.

Депутаты Госдумы Максим Кудрявцев (ЕР), Николай Рыжак (СР) и Александр Ющенко (КПРФ) разработали поправки в закон «Об информации, информационных технологиях и защите информации», они были внесены в Госдуму 8 июня. Согласно тексту документа, владельцы анонимайзеров и VPN-сервисов должны будут закрыть доступ к сайтам, заблокированным в России. Если они откажутся, то эти ресурсы сами будут внесены в черный список.

Замдиректора Координационного центра национального домена сети Интернет Сергей Копылов уверен, что выпущенный приказ в части наделения ФНС возможностью блокировать анонимайзеры — незаконен. Ведь Госдума еще не приняла законопроект о запрете тех анонимайзеров, которые дают возможность попасть на заблокированные сайты.

Директор по стратегическим проектам Института исследований интернета Ирина Левова отметила, что пункт 4.1.7 приказа предписывает блокировать сайт за то, что он дает возможность поиграть в казино.

— Наказывают не за нарушение, а за гипотетическую возможность совершить нарушение. По такой логике можно судить человека за убийство, если у него на кухне есть ножи. При этом сами ножи не запрещены, — отметила Ирина Левова.

В пресс-службе МВД сообщили, что пункт 4.1.7 нового приказа относится к компетенции ФНС и Роскомнадзора. В Роскомнадзоре не смогли оперативно прокомментировать это положение приказа. ФНС и Роспотребнадзор не ответили на запросы.

ПОДРОБНЕЕ ПО ТЕМЕ

Закон об анонимайзерах вступил в силу. Что о нем нужно знать?

Автор фото, Silas Stein/DPA/TASS

Подпись к фото,Владельцев VPN-сервисов и «анонимайзеров» обязывают закрывать доступ к запрещенным сайтам

В России 1 ноября вступил в силу закон, обязывающий владельцев VPN-сервисов и так называемых анонимайзеров закрывать доступ к запрещенным сайтам.

В новом законе затрагиваются все известные инструменты обхода блокировок и достижения анонимности в интернете, в том числе расширения для браузеров и анонимный браузер Tor. Президент Владимир Путин подписал пакет поправок в июле 2017 года.

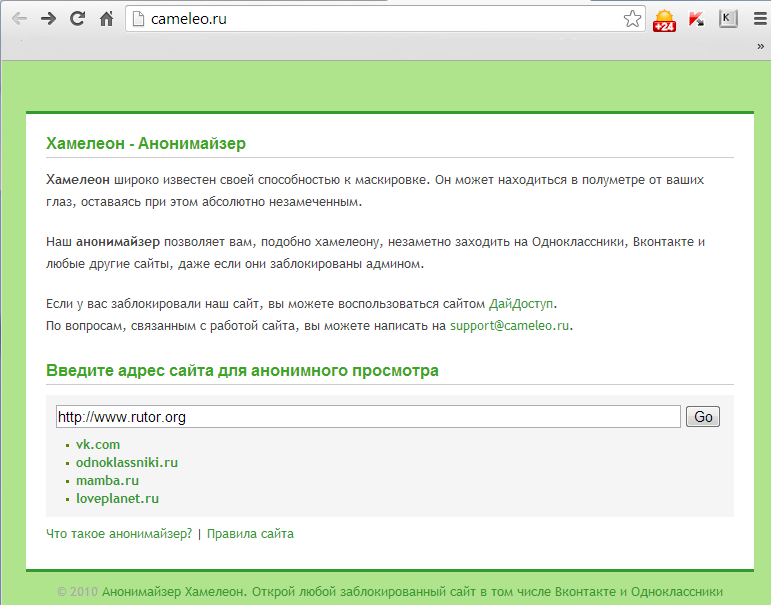

«В России есть 25-30 проксирующих и VPN-сервисов, популярных у населения. Среди них — cameleo.ru, 2ip.ru и другие. Они все выразили готовность исполнять закон», — сказал изданию РБК глава Роскомнадзора Александр Жаров.

При этом он признал, что есть еще сотни тысяч мелких VPN-сервисов, блокировать которые значительно сложнее. «Но закон ориентирован в первую очередь на наиболее популярные у граждан сервисы», — отметил Жаров.

Многие пользователи опасаются, что запрет ужесточит интернет-цензуру в России. Правозащитная организация Amnesty International после подписания закона заявила, что поправки стали «серьезным ударом по интернет-свободе» в России.

Как будет работать новый запрет?

Для исполнения поправок в России запускается федеральная государственная информационная система (ФГИС). По запросу полиции Роскомнадзор будет определять провайдеров, которые предоставляют доступ к VPN-сервисам и анонимайзерам.

От провайдеров потребуют подключиться к ФГИС и предоставить данные о владельце анонимайзера, который также будет должен подключиться к системе. После этого от владельца сервиса потребуют закрыть доступ к сайтам, внесенным в список запрещенных. Если владелец откажется — анонимайзер заблокируют.

В поправки включены также ограничения для поисковиков. Если сервисы будут показывать ссылки на сайты из реестра запрещенных, их будут штрафовать.

Готовы ли к новому закону владельцы анонимайзеров?

Роскомнадзор сообщил 31 октября, что регулятор завершает тестирование системы взаимодействия с владельцами анонимайзеров.

При подготовке к вступлению в силу запрета сотрудники Роскомнадзора встретились с участниками рынка и объяснили, как будут работать поправки.

«В целом тестирование прошло успешно. В нем приняли участие: «Лаборатория Касперского», Opera Software AS, Cameleo, 2ip, Mail.ru, Яндекс, Спутник, — сообщили Би-би-си в ведомстве. — Тестирование предполагало подключение к ФГИС (для получения перечня заблокированных интернет-ресурсов), в том числе в автоматизированном режиме, а также запуска механизма фильтрации для пользователей заблокированных сайтов».

Удастся ли заблокировать Tor?

Полностью закрыть доступ к Tor у Роскомнадзора не получится. Этот браузер использует не только открытые сетевые адреса, но и закрытые, которые заблокировать почти невозможно. Их Tor выдает по запросу пользователя.

Заблокировать Tor пытается Белоруссия. По состоянию на декабрь 2016 года цензоры добавили в черный список около 6 тыс. из 7 тыс. публичных адресов Tor, действующих по всему миру.

Численность пользователей непубличных сетевых адресов в этой стране после начала блокировки выросла с 250 человек до 3 тысяч человек, сообщало «Европейское радио для Белоруссии». В то же время количество пользователей публичных адресов упало с 3 тысяч до 2,6 тысячи человек.

Какие могут быть побочные эффекты

Ассоциация европейского бизнеса в октябре предупредила, что под новый запрет могут попасть корпоративные VPN-сервисы, которые используются в производственных целях.

Запрет не распространяется на такие VPN-сервисы, но эксперты отмечают, что отличить корпоративную сеть от публичной невозможно.

Также неясно, как будет работать закон в случае с Google и Apple, в магазинах которых продают VPN-сервисы сторонних разработчиков. Руководитель проекта «Роскомсвобода» Артем Козлюк говорил ранее, что Роскомнадзор пытается договориться с Google и Apple, чтобы они удаляли такие сервисы из своих магазинов.

В Роскомнадзоре Би-би-си сообщили, что не испытывают сложностей в работе с Google и Apple. «Мы давно взаимодействуем в части удаления противоправных приложений из этих сторов», — отметил регулятор.

Что с Крымом

Запрет анонимайзеров неблагоприятно скажется на жителях Крыма и Севастополя, предупреждал гендиректор РОЦИТ Сергей Гребенников. На полуострове из-за санкций недоступны сервисы некоторых интернет-компаний.

Например, в Крыму не работают многие сервисы Google, Visa, MasterCard, PayPal. Жители полуострова получали к ним доступ через анонимайзеры и VPN.

«Половина жителей Крыма сейчас пользуется VPN-сервисами, потому что очень многие сайты им недоступны в связи с санкциями, и введение этого закона может на какое-то время оставить жителей Крыма без сервисов, которыми они привыкли пользоваться в ежедневном формате», — говорил Гребенников на заседании Госдумы в июне.

«Преступления совершаются не в интернете, а в офлайне, а интернет служит только способом. Необходимо преступников ловить в офлайне. Запреты, которые предлагается внести, приведут к тому, что разовьется Даркнет, то есть, мы продолжаем бороться с ветряными мельницами», — отмечал гендиректор РОЦИТ.

В нынешней редакции закона никаких исключений для граждан сделано не было, сказал Сергей Гребенников Русской службе Би-би-си. «Таким образом, единственный вариант для них — использовать корпоративный VPN или покупать и настраивать сервис самостоятельно», — добавил эксперт.

В Роскомнадзоре на этот счет отметили, что поправки не запрещают VPN-сервисы и анонимайзеры, а просто обязывают их владельцев закрывать доступ к заблокированным ресурсам.

В России вступил в силу закон о запрете анонимайзеров и VPN | Новости из Германии о России | DW

В России в среду, 1 ноября, вступил в силу закон о запрете использования анонимайзеров для захода на заблокированные интернет-ресурсы.

Документ, подписанный в июле президентом РФ Владимиром Путиным, обязывает владельцев анонимайзеров и VPN-сервисов блокировать доступ к ресурсам, попавшим в черный список Роскомнадзора, в противном случае они будут заблокированы сами. Операторы поисковиков, в свою очередь, должны отключить показ ссылок на заблокированные ресурсы.

По сведениям Роскомнадзора, в настоящее время на постоянной основе заблокировано около 86 тысяч сайтов. На большинстве из них (81,5 тысячи) публиковались сведения о наркотиках, самоубийствах, онлайн-казино, взрывчатых веществах и детской порнографии. При этом «пиратских ресурсов» в списке всего 1,8 тысячи. Блокировки, по словам главы ведомства Александра Жарова, обходят не более 7-10 процентов россиян.

Сомнения в эффективности закона

Между тем интернет-омбудсмен Дмитрий Мариничев выразил мнение, что данный закон невозможно реализовать. Он отметил, что нередко VPN-сервисами и аналогичными технологиями пользуются не только частные лица, но и компании, чтобы защитить передаваемую информацию.

Со своей стороны глава комитета российской Госдумы по информационной политике Леонид Левин напомнил, что в документе сделана оговорка для шифрования сетей юридических лиц, использующих анонимайзеры в корпоративных целях.

В законе также прописано, что он не распространяется на операторов государственных информационных систем, государственные органы и органы местного самоуправления.

Смотрите также:

Российская политика в карикатурах

Блокировка сайтов Навального и Ко.: смотри, куда кликаешь!

Сразу 49 сайтов, связанных с командой политика Алексея Навального, заблокировал по требованию Генпрокуратуры РФ Роскомнадзор. Куда в интернете ходить не надо, теперь точно знает Сергей Елкин.

Российская политика в карикатурах

Обыски в России, или Новый дивный мир российского силовика

В Москве прошли обыски в семье главного редактора издания The Insider. Роман Доброхотов проходит по делу о клевете как свидетель, у его родителей даже статуса нет. Ошибка? Нет, уверен Сергей Елкин.

Российская политика в карикатурах

Вакцинация в России: добровольно? Принудительно!

Сразу три региона России за один день, 23 июля, ввели принудительную вакцинацию от коронавируса. Таких субъектов РФ уже 39. Сергей Елкин о том, как власти решают вопрос с нежеланием россиян прививаться.

Российская политика в карикатурах

Собянин отменил перчатки в общественных местах: кто в Москве этому рад

В Москве отменили необходимость носить перчатки в общественных местах. Но это правило в борьбе с ковидом в столице все равно соблюдал только Юрий Долгорукий, считает карикатурист Сергей Елкин.

Российская политика в карикатурах

История России под надзором Путина и Мединского: как это будет

Президент Владимир Путин создал комиссию по историческому просвещению. Ее возглавил экс-министр культуры РФ Владимир Мединский. Сергей Елкин о том, как это повлияет на историю России.

Российская политика в карикатурах

Путин написал статью о русских и украинцах: а вам слабо?

В России и Украине обсуждают статью Владимира Путина об отношениях двух стран. Похоже, благодаря президенту РФ список целей настоящего мужчины пополнился, считает Сергей Елкин.

Российская политика в карикатурах

Единый народ русских и украинцев? Для Путина — картина маслом

Владимир Путин опубликовал на сайте Кремля статью «Об историческом единстве русских и украинцев». Карикатурист Сергей Елкин уверен: в президенте РФ прекрасно уживаются историк и художник.

Российская политика в карикатурах

Геополитика Путина: реальность или навязчивая идея?

«США и их союзники» лидируют в списке угроз, о которых говорится в Стратегии национальной безопасности РФ. В июле документ утвердил президент Путин. Сергей Елкин о причинах принятия решения.

Российская политика в карикатурах

Как французское шампанское в России стало игристым вином

Производитель Moёt & Chandon, чтобы избежать запрета на продажу шампанского в РФ, будет писать на этикетке «игристое вино». Сергей Елкин уверен: добиться этого Путину помогло его профессиональное прошлое.

Российская политика в карикатурах

Как Путин во время «прямой линии» бананы дискредитировал

Почему растут цены и почему бананы в России дешевле моркови, спросили граждане Владимира Путина во время «прямой линии». От несправедливости ответа овощи у Сергея Елкина даже заговорили.

Российская политика в карикатурах

«Прямая линия» Путина: ловкость слов и никакого мошенничества

Во время общения с гражданами Владимир Путин поинтересовался, где находится Троицк, и объяснил, почему бананы дешевле моркови. Сергей Елкин восхищен мастерством российского президента.

Российская политика в карикатурах

Просто обыск? Что на самом деле ждет журналистов «Проекта»

Полиция провела обыски у авторов нового расследования «Проекта» о главе российского МВД Владимире Колокольцеве. Дело обыском не закончится, подозревает карикатурист Сергей Елкин.

Российская политика в карикатурах

Британский эсминец в Черном море: морской бой настоящий или понарошку?

Выстрелов в сторону британского эсминца Defender в Черном море не было, утверждает Лондон. Москва говорит обратное. Сергей Елкин с иллюстрацией российской версии инцидента.

Российская политика в карикатурах

Гудков уехал из России: каток репрессий разгоняется перед выборами

Политик Дмитрий Гудков после освобождения из-под ареста по уголовному делу уехал из России в Украину. Сергей Елкин о том, кто утаптывает политическую поляну перед выборами в Госдуму.

Российская политика в карикатурах

Российский оппозиционер? Значит, жди обыска!

Задержанию политика Дмитрия Гудкова предшествовал обыск у него и его помощников. В России трудно найти оппозиционера, который не прошел бы через процедуру обыска, констатирует Сергей Елкин.

Российская политика в карикатурах

Закрыть «Открытую Россию» мало. Надо зачистить все?

Задержание бывшего руководителя «Открытой России» Пивоварова, обыски у ее экс-председателя Соловьева, у политика Гудкова и у главы его штаба — звенья одной цепи, считает Сергей Елкин.

Российская политика в карикатурах

ФБК обвиняют в экстремизме, или Как остаться в рамках закона

Работа штабов Навального и ФБК ограничена по требованию прокуратуры Москвы. Сторонников политика обвиняют в экстремизме. Сергей Елкин о том, как не стать экстремистом в современной России.

Российская политика в карикатурах

Что российские войска РФ делали у границы с Украиной?

Россия начала отвод войск от границ с Украиной. До этого под предлогом учений Москва перебрасывала туда военных и технику. Что это было, догадался Сергей Елкин, вспомнив известный мультфильм.

Российская политика в карикатурах

Шпионский скандал между Чехией и Россией: ответят дипломаты?

Прага обвинила Москву в причастности к взрывам на военных складах в Чехии и выслала из страны российских дипломатов. Куда Владимир Путин хотел бы выслать их чешских коллег, знает Сергей Елкин.

Российская политика в карикатурах

Войска у границы России и Украины: лишь отвлекающий маневр?

Повышенная концентрация российских войск у границы с Украиной вызвала беспокойство не только в Киеве. Цель маневра — сменить повестку дня, чтобы отвлечь от других проблем? Версия Сергея Елкина.

Российская политика в карикатурах

Дело о клевете на ветерана: один суд над Навальным хорошо, а два — лучше?

Политика Алексея Навального доставили из тюрьмы на очередной суд — по делу о клевете на ветерана войны. Замысел Владимира Путина в отношении оппозиционера разгадал Сергей Елкин.

Российская политика в карикатурах

«Забрало запотело», или Реакция Кремля на акции в поддержку Навального

Омоновец, ударивший женщину на митинге 23 января, извинился, сказав, что у него запотело забрало. Хотя в момент удара оно было поднято. Кто еще в открытую попирает права граждан, знает Сергей Елкин.

Автор: Сергей Елкин

Роскомнадзор легализует борьбу с обходом блокировок – Бизнес – Коммерсантъ

Роскомнадзор опубликовал новую версию подзаконного акта, регулирующего борьбу с обходом блокировок, в том числе через VPN и анонимайзеры. В нем появилось новое основание для внесения сайта в черный список — решение суда по делу об административном правонарушении. Это нужно, чтобы легализовать блокировку миллионов IP-адресов в рамках борьбы с мессенджером Telegram, уверены эксперты.

На правительственном портале Regulation.gov.ru появилась новая версия проекта приказа Роскомнадзора «Порядок идентификации информационных ресурсов в целях принятия мер по ограничению доступа к информационным ресурсам». Обновленный документ отличается от предыдущей версии тем, что у Роскомнадзора появляется новое основание для внесения сайтов в реестр запрещенных ресурсов для блокировки: «судебные решения и постановления по делам об административных правонарушениях, вступившие в законную силу».

Опрошенные “Ъ” эксперты сходятся во мнении: это сделано для того, чтобы ввести в легальное поле действия Роскомнадзора по блокировке мессенджера Telegram. По сути, все, что предпринимала надзорная служба на протяжении прошлой недели, внося в реестр все новые и новые IP-адреса, используемые Telegram, было неоднозначно с правовой точки зрения, говорят они. «После серии блокировок подсетей многие отраслевые юристы обращали внимание на то, правовая база для таких действий Роскомнадзора отсутствует,— рассуждает директор по стратегическим проектам Института исследований интернета Ирина Левова.—

Вероятно, в надзорном ведомстве поняли, что блокировка всех IP-адресов происходит на весьма сомнительных основаниях, и решили оперативно и непублично устранить этот пробел и таким образом подвести правовую базу под свои действия».

«Безотносительно текущей ситуации с массовыми блокировками — то, что надзорный орган неожиданно обнаруживает, что в его собственном регламенте не предусмотрены варианты, связанные с ограничением доступа к сайтам по делам об административных нарушениях, показывает, в какой бардак превратился весь блок законодательства, посвященный ограничению доступа»,— добавляет глава аналитического отдела Российской ассоциации электронных коммуникаций Карен Казарян. По его мнению, если уж государство не собирается отказываться от текущего подхода, то «как минимум необходима серьезная переработка целого ряда законов и подзаконных актов».

Роскомнадзор 23 апреля заявил, что с жалобами о нарушениях в работе интернет-сервисов можно обращаться в Региональный общественный центр интернет-технологий (РОЦИТ), который должен выступить посредником между ведомством и интернет-сообществом. Для этого на базе РОЦИТ открыта «горячая линия».

Роман Рожков

Почему не получается заблокировать мессенджер и кто от этого страдает

Читать далее

Использование веб-анонимайзеров для сокрытия незаконной онлайн-активности растет

Открытые прокси существуют уже довольно давно. В последние годы все более широкое использование анонимных прокси-серверов для незаконной деятельности в Интернете стимулировало их развитие. Одним из примеров этого является разработка прокси-серверов с последовательным подключением, таких как система Tor. Они предоставляют возможность связывать несколько открытых прокси-серверов, чтобы позволить конечным пользователям передавать свои запросы контента по разным хостам, которые могут быть географически разнесены, что обеспечивает анонимность.Другой конкретный пример относится к сервису The Pirate Bay. Существуют веб-страницы, содержащие списки активных прокси-серверов, которые могут использоваться для доступа к контенту The Pirate Bay (см. Изображение 01). The Pirate Bay недавно был заблокирован из-за нарушения прав интеллектуальной собственности.

Изображение 1: Пример снимка экрана со списком веб-прокси на веб-странице для The Pirate Bay

Однако эти системы и службы не обеспечивают полной анонимности. Информация о конечном пользователе, такая как IP-адрес, по-прежнему доступна операторам прокси.Именно географически рассредоточенный характер анонимайзеров и противоречивые законы о киберпреступности в разных странах предотвращают проблемы для правоохранительных организаций или других заинтересованных сторон. Нет определенного кооператива, который бы отслеживал и сообщал о такой онлайн-активности. Следовательно, использование анонимных прокси-сервисов для маскировки незаконных действий в Интернете в обозримом будущем будет продолжать расти.

Анонимайзеры — одна из почти 500 категорий URL-адресов, которые zvelo отслеживает для своих партнеров, и мы видим, что сотни новых веб-сайтов-анонимайзеров появляются в сети каждый день, и все они добавляются в базу данных zveloDB ™ URL .Кроме того, zvelo предоставляет функциональные возможности для возврата категоризации URL-адресов, которые запрашиваются на многих сайтах анонимайзеров (которые мы называем встроенными URL-адресами), для поддержки лучшего анализа веб-трафика, а также более тонких политик для блокировки неприемлемого контента.

Подробнее об анонимайзерах (или анонимных прокси)

Анонимайзеры можно разделить на три (3) категории: кэширование, обратное прокси и открытие прокси . Прокси-серверы кэширования обычно реализуются внутри организации для обеспечения более эффективного доступа к часто запрашиваемым ресурсам в Интернете.Обратные прокси, с другой стороны, работают противоположным образом. Работая на стороне сервера, эти прокси собирают ответы с сервера и воспроизводят их по запросу. Опять же, основная цель этого — сократить время, необходимое для обработки запросов. Наконец, открытые прокси-серверы — это общедоступные прокси-серверы, которые позволяют конечным пользователям получать доступ к ресурсам, которые им необходимы, без раскрытия их соответствующего IP-адреса, что в некоторой степени гарантирует анонимность.

Автор: zvelo

Как сделать Интернет безопаснее и безопаснее .zvelo предоставляет ведущие в отрасли услуги по анализу киберугроз и классификации URL-адресов. Запатентованные zvelo технологии обнаружения и категоризации угроз на основе искусственного интеллекта объединяют тщательно отобранные домены, угрозы и другие потоки данных с потоком кликов из глобальной партнерской сети, насчитывающей более 600 миллионов пользователей и конечных точек, чтобы обеспечить непревзойденную видимость, охват, охват и точность. zvelo поддерживает приложения и решения для ведущих мировых поставщиков веб-фильтрации, безопасности конечных точек, обнаружения и реагирования конечных точек (EDR), управляемого обнаружения и реагирования (MDR), безопасности бренда и контекстного таргетинга, платформ анализа киберугроз, анализа угроз и многого другого.

Анонимайзер — документация TEXTA Toolkit 2

Анонимный текст

Параметры

- тексты

Тексты для анонимности.

- имена

Список имен для анонимизации.

Примечание

Каждое имя должно быть отформатировано следующим образом: «<последнее_имя>, <первое_имя>»

графический интерфейс

Чтобы использовать существующий анонимайзер для анонимизации текста, перейдите к «Инструменты» -> «Анонимайзер» , как показано на рис.3. После успешной навигации вы должны увидеть список существующих анонимайзеров. Выберите анонимайзер, который вы хотите использовать для анонимизации, и перейдите на панель параметров, как показано на рис. 8.

Рис. 8 Расположение панели опций анонимайзера.

После нажатия на три вертикальные точки, обозначающие «Параметры» , открывается небольшое меню выбора, как показано на рис. 9. Выберите опцию «Анонимизировать текст» .

Рис. 9 Анонимайзер -> Анонимизировать текст

При нажатии на опцию открывается новое модальное окно с заголовком «Анонимизировать текст» и двумя полями ввода: «текст» и «имена» (Рис.10).

Рис. 10 Пустое окно «Анонимизировать текст».

Вставьте текст, который вы хотите анонимизировать, в поле «текст» и вставьте список анонимизируемых имен, разделенных новой строкой, в формате «last_name, first_name» в поле ниже (рис. 11).

Рис. 11 Заполненное окно «Анонимизировать текст».

Нажмите кнопку «Отправить» в правом нижнем углу. Полученный текст с анонимными именами должен сразу появиться под той же панелью (рис.12).

Рис. 12 Результат «Анонимизировать текст».

API

Ссылка: http: // localhost: 8000 / api / v1 / redoc / # operation / projects_anonymizers_anonymize_text

Конечная точка / projects / {project_pk} / anonymizers / {id} / anonymize_text /

Пример:

curl -X POST "http: // localhost: 8000 / api / v1 / projects / 11 / anonymizers / 1 / anonymize_text /" \

-H "принять: приложение / json" \

-H "Content-Type: application / json" \