Биржа ЕХМО | XMR.RU (Monero)

TheFuzzStone сказал(а): ↑Да, это TXID транзакции, и подтверждений больше чем достаточно, чтобы средства XMR появились в кошельке. Лучше всего смотреть в этом эксплорере.Версия кошелька — Версия GUIv0.11.1.0Важно понимать разницу между Address и Integrated Address, рекомендую к прочтению.

Скорее всего что нет . Скажите, какую версию кошелька вы используете, и держите ли вы ноду локально, или используете удаленную ноду?

Нажмите, чтобы раскрыть…

Посмотрел лог monero-wallet-gui.log — там ошибки?

2018-04-23 16:07:39.001 1780 INFO logging contrib/epee/src/mlog.cpp:148 New log categories: *:WARNING,net:FATAL,net.p2p:FATAL,net.cn:FATAL,global:INFO,verify:FATAL,stacktrace:INFO,logging:INFO,msgwriter:INFO

2018-04-23 16:07:39.661 1780 INFO logging contrib/epee/src/mlog.cpp:156 New log categories: *:WARNING,net:FATAL,net.

2018-04-23 16:07:40.292 1780 INFO logging contrib/epee/src/mlog.cpp:156 New log categories: *:WARNING,net:FATAL,net.p2p:FATAL,net.cn:FATAL,global:INFO,verify:FATAL,stacktrace:INFO,logging:INFO,msgwriter:INFO

2018-04-23 16:07:40.381 7036 ERROR net.http contrib/epee/include/storages/portable_storage.h:161 portable_storage: wrong binary format — signature mismatch

2018-04-23 16:07:40.381 7036 ERROR wallet.wallet2 src/wallet/wallet2.cpp:2128 !r. THROW EXCEPTION: error::invalid_password

2018-04-23 16:07:40.381 7036 WARN net.http src/wallet/wallet_errors.h:707 C:/msys64/home/vagrant/slave/monero-core-win64/build/monero/src/wallet/wallet2.cpp:2128:N5tools5error16invalid_passwordE: invalid password

2018-04-23 16:07:40.

683 7036 ERROR WalletAPI src/wallet/api/wallet.cpp:553 Status_Critical — not storing wallet

683 7036 ERROR WalletAPI src/wallet/api/wallet.cpp:553 Status_Critical — not storing wallet2018-04-23 16:07:53.201 1780 INFO logging contrib/epee/src/mlog.cpp:156 New log categories: *:WARNING,net:FATAL,net.p2p:FATAL,net.cn:FATAL,global:INFO,verify:FATAL,stacktrace:INFO,logging:INFO,msgwriter:INFO

Может в этом дело?

Локальная нода, это где блокчейн хранится data.mdb (у меня в ProgramData),

Вчера пробовал поставить новую версию кошелька 0.12.0.0, не запускается, вылетает с ошибкой, после этого старая версия не запускалась, ругалась на ключевой файл, восстановил из бэкапа и запускаю старую версию кошелька 0.11.1.0.

Может все удалить и заново пробовать скачать блокчейн?

Как я взломал компании, связанные с криптовалютой, и заработал на этом $60 000 / Хабр

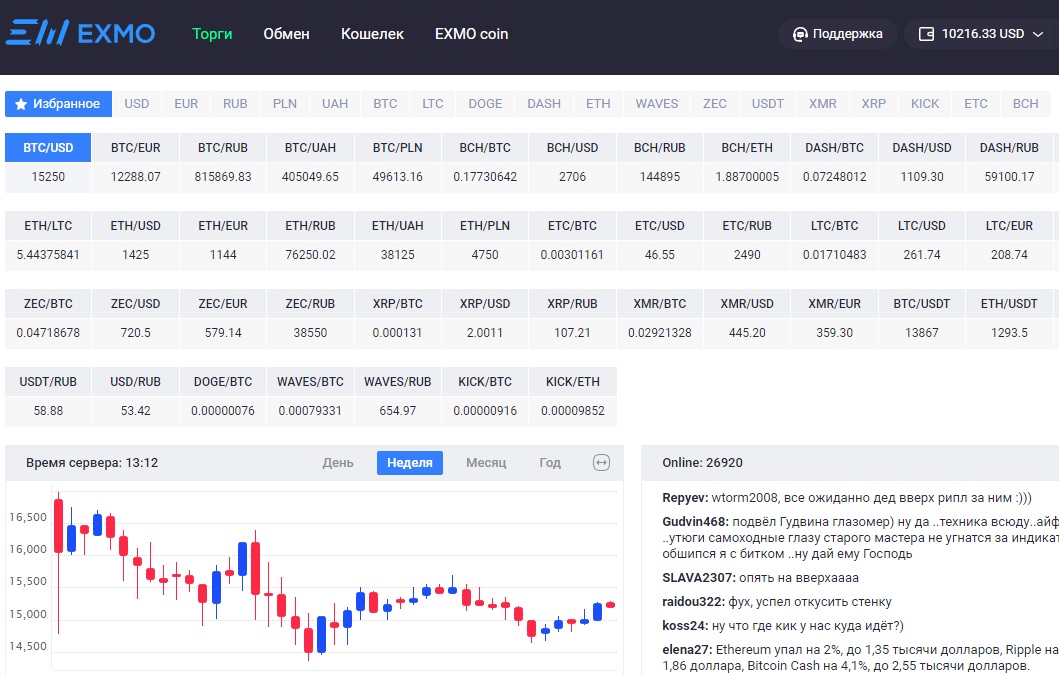

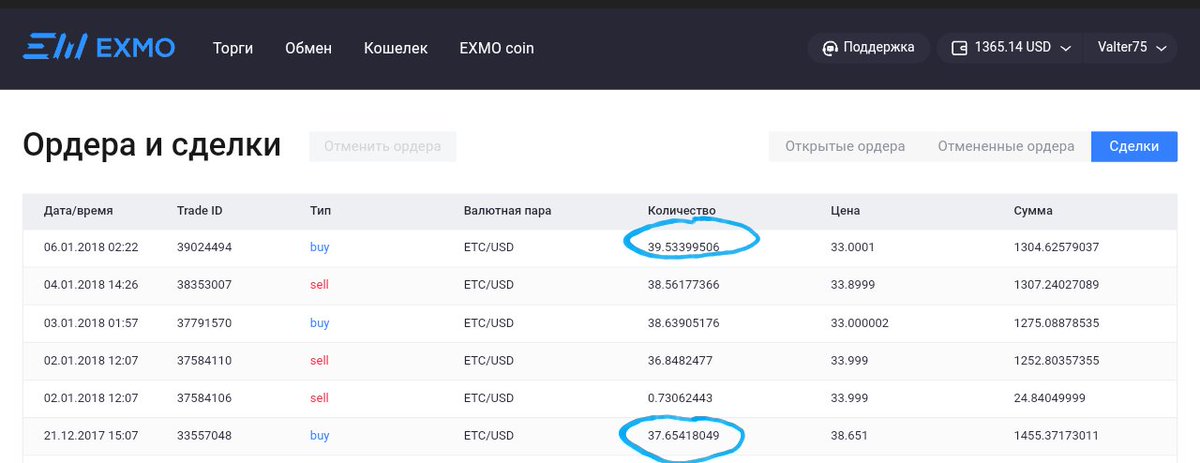

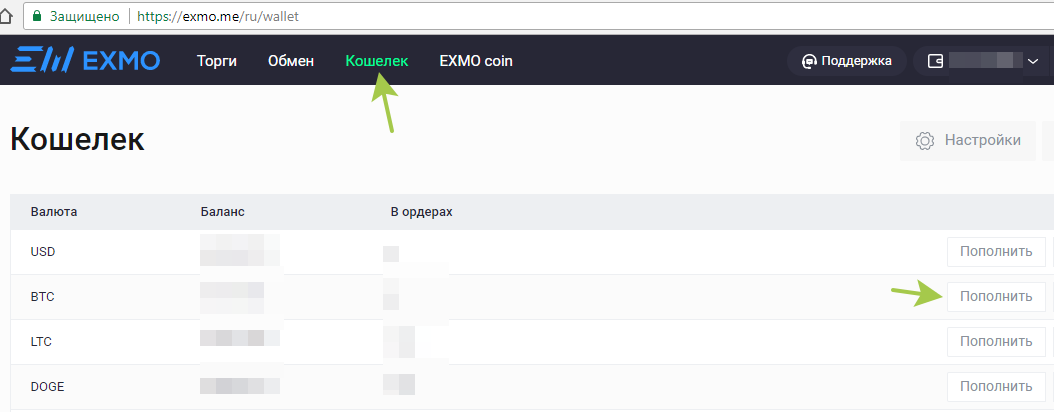

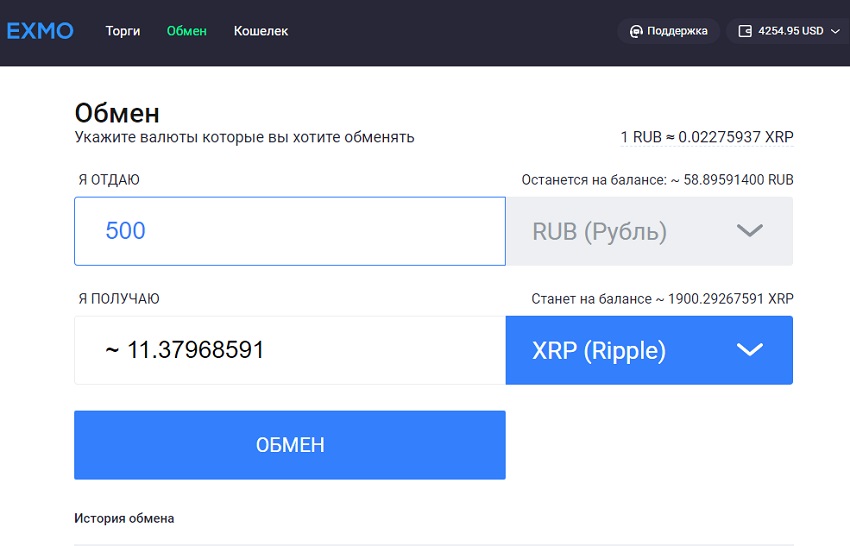

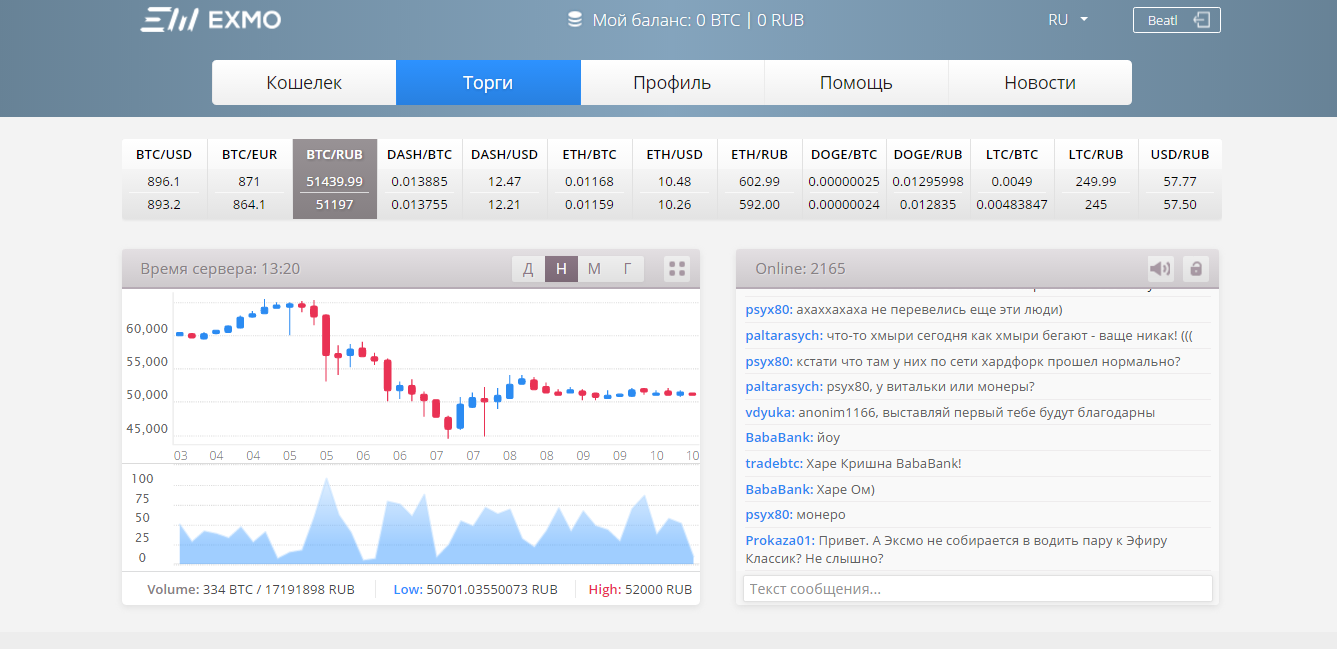

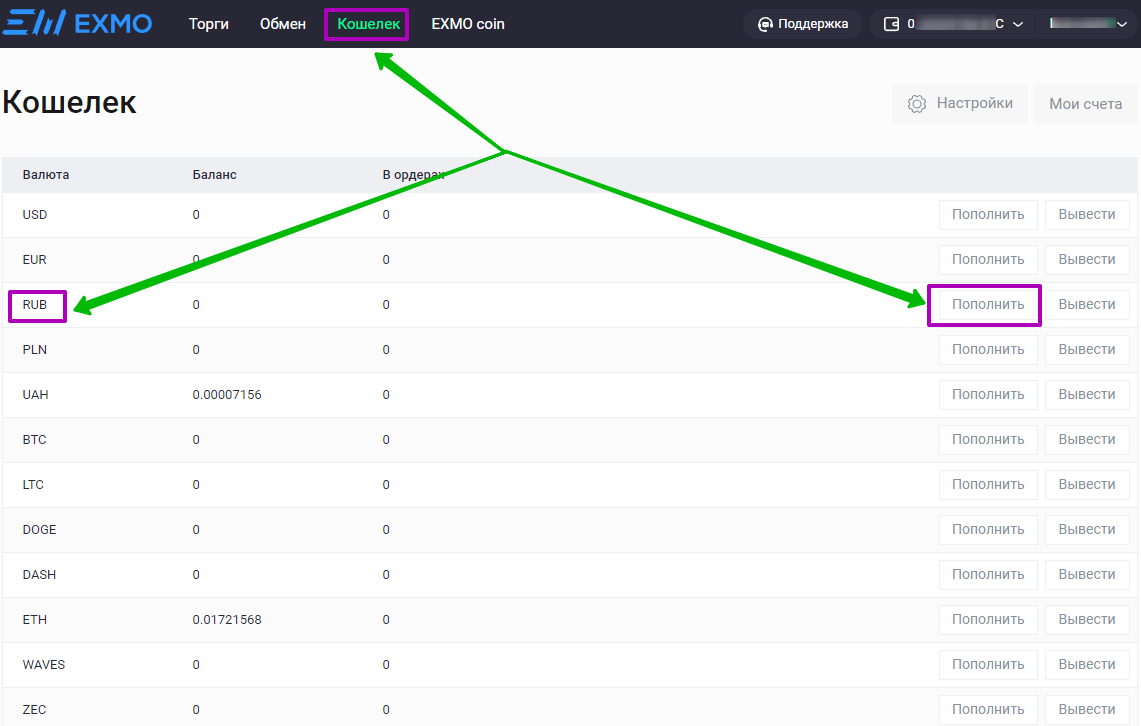

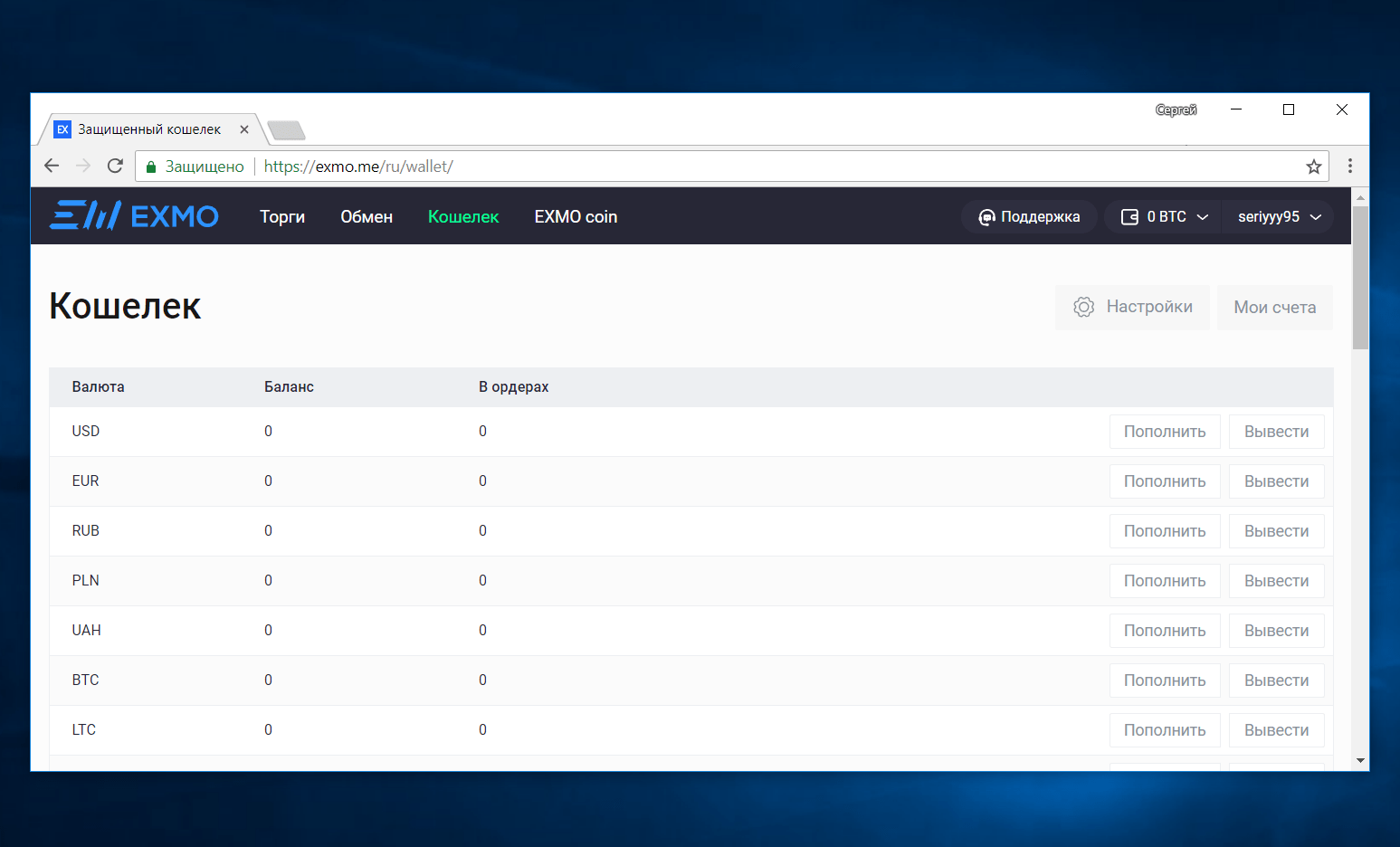

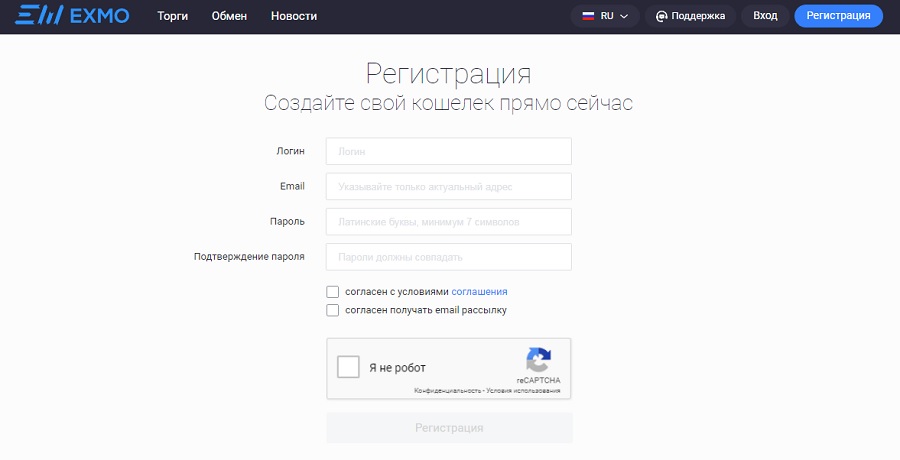

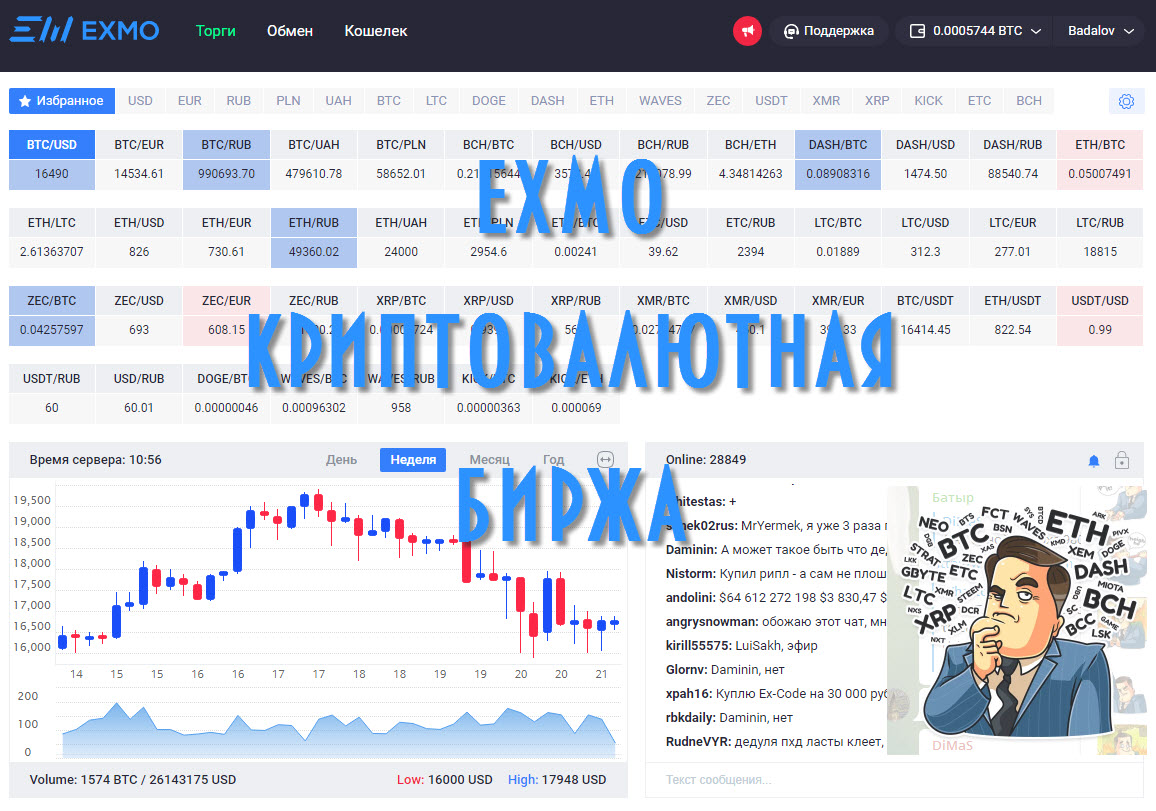

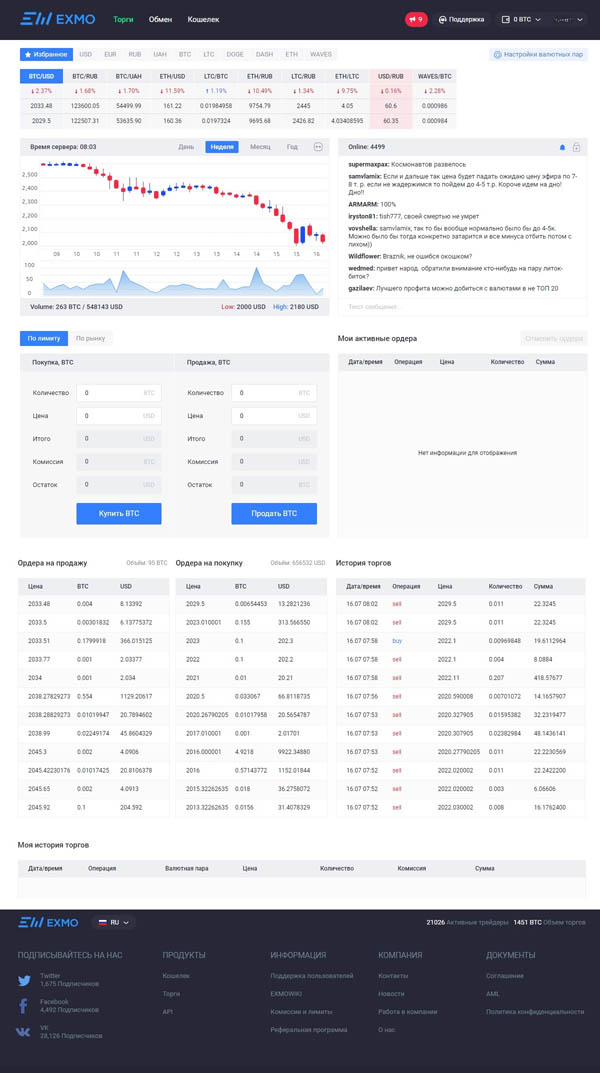

Биткоин и криптовалюты в целом сейчас у всех на слуху. Моё знакомство с криптовалютами произошло примерно 5 месяцев назад, именно тогда я начал инвестировать в bitcoin и ethereum, курс на тот момент был по $1900 за btc и $89 за эфир. Для того, чтобы вы могли понять, какой профит я получил, скажу, что на момент написания статьи биткоин стоит $18 100, а эфир $830 и продолжает выходить на орбиту вместе с остальными криптовалютами. Подумал, что будет отлично посмотреть насколько безопасны сервисы, в которых я держу свои криптовалютные сбережения, торгую ими или отдаю в доверительное управление.

Моё знакомство с криптовалютами произошло примерно 5 месяцев назад, именно тогда я начал инвестировать в bitcoin и ethereum, курс на тот момент был по $1900 за btc и $89 за эфир. Для того, чтобы вы могли понять, какой профит я получил, скажу, что на момент написания статьи биткоин стоит $18 100, а эфир $830 и продолжает выходить на орбиту вместе с остальными криптовалютами. Подумал, что будет отлично посмотреть насколько безопасны сервисы, в которых я держу свои криптовалютные сбережения, торгую ими или отдаю в доверительное управление.

Ещё в конце весны я купил доступ за $500 к инсайдам одного инвестиционного клуба. Прикупил себе ещё монет, — это кроме эфира и биткоина, а в конце августа поступила рекомендация о том, что можно отдавать свои биткоины трейдерам под %15 в месяц, именно поэтому я начал свой путь с сайтов, которые занимаются доверительным управлением.

Первая компания — example1.com (Запретили разглашать названия, связанные с их веб-сайтами) очень популярна и известна для многих инвесторов. Перед тем, как вкладывать туда деньги, решил проверить личный кабинет на уязвимости. Зарегистрировался, но на удивление — ничего не нашёл, везде фильтрация, csrf токены и тд. Потом зарегистрировал ещё один аккаунт, но вместо имени вписал скрипт сниффера. Мне долго ничего не приходило, я уже было смирился с тем, что у проекта все хорошо с безопасностью, нет никаких BLIND XSS и прочих вещей, но только до момента пока мне не пришли логи (исходный код, ip администратора, local storage и др)

Перед тем, как вкладывать туда деньги, решил проверить личный кабинет на уязвимости. Зарегистрировался, но на удивление — ничего не нашёл, везде фильтрация, csrf токены и тд. Потом зарегистрировал ещё один аккаунт, но вместо имени вписал скрипт сниффера. Мне долго ничего не приходило, я уже было смирился с тем, что у проекта все хорошо с безопасностью, нет никаких BLIND XSS и прочих вещей, но только до момента пока мне не пришли логи (исходный код, ip администратора, local storage и др)

JS выполнился, когда админ проверял страницу с данными о пользователе admin.example1.com/user/default/index?page=75. Аналогичные уязвимости всё чаще встречаются на hackerone, пример https://hackerone.com/reports/251224.

Просмотрев логи, я расстроился из-за того, что все cookies с httponly флагом и не удалось получить ни одной, в итоге, я бы не смог получить доступ к админ панели, но когда перешёл по ссылке admin.example1.com/user/default/index?page=75, то увидел, что

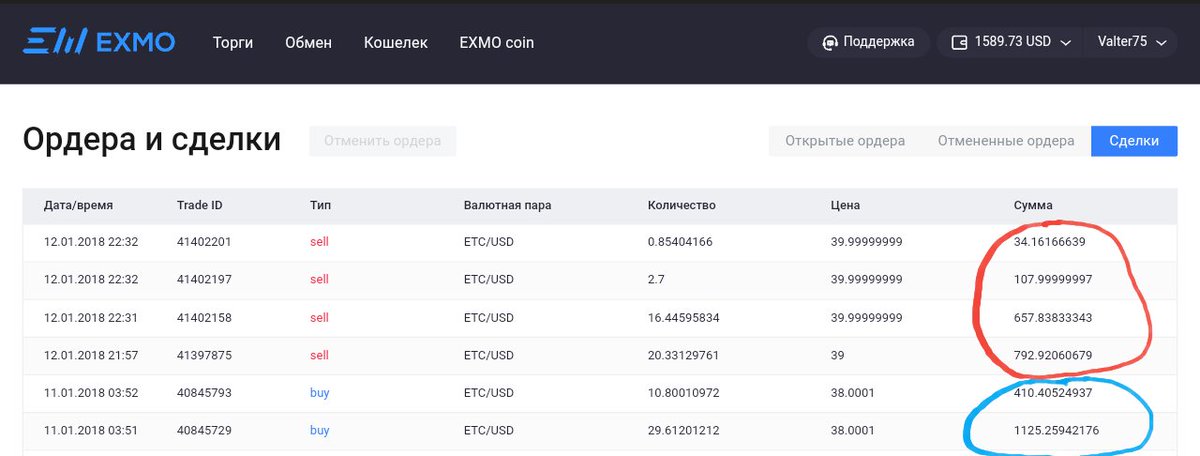

Всего можно было просматривать и изменять информацию о 2010 пользователях (email, телефон, ссылки на соц сети, кошелёк для вывода bitcoin, логин, баланс, реферер). На скриншоте один из самых богатых инвесторов клуба, у него большое число подписчиков и я постоянно слежу за его блогом. Он порекомендовал всем своим подписчикам вкладывать в это ДУ свои деньги, конечно же, по реферальной ссылке, но не больше %20 от капитала. Через небольшой промежуток времени ему удалось заработать на этом 20 биткоинов, что равняется

Злоумышленник без какой-либо подготовки или опыта мог легко зайти в админку и изменить email адреса всех инвесторов на свои(или просто изменить кошельки для вывода, чтобы не вызвать лишних подозрений когда жертва решит вывести деньги, ибо при выводе кошелек по каким-то причинам не отображался). Инвесторы там достаточно крупные, у многих есть депозиты >0.5btc. Очень странно, что в админке не указаны пароли в открытом виде, —

у меня такое чувство, что разработчики этого ДУ способны на всё что угодно в плане ухудшения безопасности своего сервиса.

После обнаружения уязвимости я прислал репорт разработчикам, они, в свою очередь, связались с создателем и устранили уязвимость… Мне предложили начислить награду на счет в личном кабинете, где я буду получать % и через полгода смогу выйти в безубыток, а уже через год заберу само тело. Месяцем позже, когда я нашёл похожую blind xss у них в сервисе и получил за неё ещё баунти, стало известно, что разработчиков ДУ уволили (и деньги за их работу на то время вроде бы не выплатили), разработкой стали заниматься другие люди.

Немного позже, после первой рекомендации, пришла вторая (example2.com). Это тоже топовый, популярный сервис доверительного управления, у него alexarank <50 000, так же, как и у первой компании.

Тщательно всё проверив — ничего не обнаружил (даже любимый clickjacking :)), кроме двух CSRF уязвимостей в post запросах. Первая позволяла изменить реквизиты для вывода средств: пользователю было достаточно перейти по ссылке на CSRF эксплойт. Вторая позволяла вывести деньги пользователя на уже измененные реквизиты. Таким образом, если юзер просто перейдет по ссылке, то лишится всех своих денег. Как можно было осуществить атаку? Злоумышленник мог бы нанять специалиста по социальной инженерии, проспамить участников их чата в telegram и получить хороший профит.

Таким образом, если юзер просто перейдет по ссылке, то лишится всех своих денег. Как можно было осуществить атаку? Злоумышленник мог бы нанять специалиста по социальной инженерии, проспамить участников их чата в telegram и получить хороший профит.

Сразу после обнаружения я написал разработчикам сайта, также попросил знакомых из клуба написать владельцу. Мне ответили, что, якобы, из-за того, что юзеру нужно перейти по ссылке — уязвимость абсолютно не опасная. Выглядело забавно. После этого я написал ещё пару писем с доказательствами о том, что баг все-таки стоит внимания и его надо фиксить незамедлительно, но, увы, меня проигнорировали.

Чуть позже случились вполне предсказуемые вещи для проектов такого рода — реквизиты пользователей начали массово менять, узнал я об этом от их разработчика, который отписал мне буквально пару дней назад(как я понял из его слов — юзеры сами делали вывод, и средства начали пропадать). Страшно представить потери в том случае, если бы хакеры задействовали уязвимость в выводе средств.

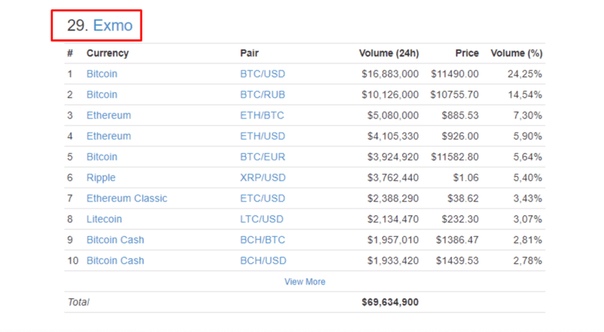

После этого я решил заняться поиском уязвимостей на криптовалютных биржах.

Poloniex я решил не трогать, — они не платят за уязвимости, да и капитала я там не держу. Именно из-за их игнорирования проблем безопасности — уязвимость обхода двухфакторной аутентификации была продана в даркнете, cсылка — https://t.me/vulns/43.

Раньше там у меня было на счету $6000, совсем случайно зашёл на свой аккаунт из vpn Молдавии, как итог — аккаунт сразу заблокировали. Пришлось пол месяца ждать разблокировки, после этого случая вывел оттуда все свои деньги. Хорошо, что просто не забрали их себе, как делали со многими клиентами.

Решил начать с livecoin.net. Биржа оказалась хорошо защищена, обнаружил только low-импакт SELF XSS уязвимость(она так и осталась self, clickjacking на сайте и csrf в post запросе нет). PoC видео

PoC видео

Затем принял решение перейти к okex.com. Эта биржа очень популярна не только в Китае, но и во всем мире. Некоторый фукнционал не полностью переведен на английский, он на китайском языке, но это не стало проблемой, расширение google переводчик помогло мне быстро выделять текст и переводить его, не уходя из страницы. Как и во всех остальных случаях — я тщательно проверил безопасность, в том числе поддомены и директории. Оказалось, что https://www.okcoin.com/ (6000 alexa china), https://www.okcoin.cn/ (9000 по миру, 2000 в Китае) имеют точно такой же дизайн и функционал, как и okex. Это значит, что если я найду уязвимость на одном их сайте, то остальные тоже будут ей подвержены. Позже заглянул в службу поддержки пользователей (немного пофантазировал о том, как я заливаю shell в тикет и он выполняется) и обнаружил множество уязвимостей, расскажу о них ниже:

1. Уязвимость iDOR www.okex.com/question/questionDetail.do?workOrderId=2550, позволяла просматривать все 2500 тикетов okex на то время; на сегодняшний день количество увеличилось до 4898, и это тикеты на одной только бирже. В тикете раскрывается полный номер телефона, email, настоящее имя, текст переписки между юзером и поддержкой и полный путь к прикреплённому вложению.

Уязвимость iDOR www.okex.com/question/questionDetail.do?workOrderId=2550, позволяла просматривать все 2500 тикетов okex на то время; на сегодняшний день количество увеличилось до 4898, и это тикеты на одной только бирже. В тикете раскрывается полный номер телефона, email, настоящее имя, текст переписки между юзером и поддержкой и полный путь к прикреплённому вложению.

Как выяснилось позднее, многие пользователи проходят процедуру верификации в службе поддержки для того, чтобы увеличить свой лимит на вывод. Необходимо прикрепить селфи вместе с паспортом, или же просто фотографию паспорта.

Вот немного таких фотографий(Данные скрыты)

Кроме паспортов, раскрывается также множество фотографий и скриншотов с экранов устройств.

Я приступил к скачиванию всех тикетов (использовал как доказательство критичности данной проблемы). Использовал Burp Intruder, запустил и поставил от 1 до 2549 на url /question/questionDetail.do?workOrderId=2550. Обнаружил, что никакая информация не загрузилась. Решил вернуться обратно к поддержке и еще по-перехватывать запросов, в тот момент обнаружил, что подгрузка на страницу производится через get www.okex.com/v2/support/cs/work-order/2550/replies. Кинул этот запрос в интрудер и скачал все тикеты, — теперь их можно было свободно отправлять разработчикам бирж.

Обнаружил, что никакая информация не загрузилась. Решил вернуться обратно к поддержке и еще по-перехватывать запросов, в тот момент обнаружил, что подгрузка на страницу производится через get www.okex.com/v2/support/cs/work-order/2550/replies. Кинул этот запрос в интрудер и скачал все тикеты, — теперь их можно было свободно отправлять разработчикам бирж.

2. Stored XSS в api. Наш js не отображается в самом тикете /question/questionDetail.do?workOrderId=2550, видимо, там стояла фильтрация на запрещенные символы. Но в api /v2/support/cs/work-order/2550/replies всё прекрасно работало, — подгружался даже js со сторонних доменов.

Если скомбинировать 1 и 2 уязвимости, то можно было успешно украсть много денег. Атака должна была протекать по такому сценарию:

1) Парсим все email адреса.

2) На нашу страницу встраиваем js/html редирект на фишинговый сайт самой биржи(в данном случае, есть несколько бирж, и для каждой нужно будет сделать форму), Myetherwallet, blockchain. info и др.

info и др.

Некоторые умельцы дошли до того, что сразу после ввода логина и пароля на poloniex.com / bittrex.com / blockchain.info запрашивают в жертвы её 2FA код каждые 15 секунд (для входа в аккаунт, для вывода средств), — реагировать на ввод 2FA нужно очень быстро, потому что его срок действия истекает через короткий промежуток времени. Таким образом, с помощью unicode символов, заменой некоторых букв, например i на L (BlTTREX.com, POIONIEX.COm), регистрацией обменника на другом домене (например poloniex.com.ua), созданием приложений на android и рекламой в поисковых системах, злоумышленники за год смогли украсть у пользователей больше $80 000 000.

3) Отправляем на email адреса письма, которые мы заранее согласовали с человеком, разбирающимся в соц инженерии. Пользователи должны поверить в письмо и перейти по ссылке, так как она ведёт не на сторонний сайт, а на биржу.

4) ??

5) Получаем данные для входа, выводим средства.

PoC этой XSS в видео

youtube.com/embed/oMg24Bmh6Ts?rel=0&showinfo=1″ allowfullscreen=»» scrolling=»no»/>

3. iDOR в добавлении комментария, можем добавить сообщение от имени пользователя, который создал тикет.

Краткий запрос

POST /v2/support/cs/work-order/reply HTTP/1.1

Host: http://www.okcoin.com

workId=718&content=test_message

4. Stored XSS в html файле, который прикреплялся к тикету, но на домене bafangpublic.oss-cn-hangzhou.aliyuncs.com. Домен уже не доступен и whois говорит, что он принадлежит Hangzhou Alibaba Advertising Co.,Ltd.

5. Disclosure information. Я заметил, что разработчики бирж хотят максимально скрыть номер телефона пользователя при взломе аккаунта. На странице безопасности телефон отображается как 636819****, в cookies он 6 * 6. Но в ответе api службы поддержки /v2/support/cs/work-order/2550/replies его полностью отображает, так не годится.

Насколько я понял, — у всех бирж один владелец и нет смысла писать всем отдельно, поэтому отправил репорт в чат и на email биржи okex. Очень быстро получил сообщение от официального аккаунта okex в твиттер, и уязвимости оперативно устранили.

Очень быстро получил сообщение от официального аккаунта okex в твиттер, и уязвимости оперативно устранили.

Дальше начал тестировать example3.com. Биржа запретила раскрывать информацию об уязвимостях, цитирую:

Regarding posting on your blog, we would appreciate if you don’t do this at the moment. Our site is still not 100% secured and I fear it will open a door for malicious users.

Обнаружил XSS в кошельке, а именно — в отделе партнерской программы, — получилось поднять её из self в хранимую с помощью csrf эксплойта, можно было воровать cookies, так как отсутствовал флаг httponly. Я мог бы сейчас прикрепить видео, которое уже записал, но, увы — там раскрывается название биржи.

За неё в службе поддержки мне предложили $100, но почти в тот же момент на сниффер пришли логи из их домена для сотрудников.

В логах была только cookie

AWSELB=2ЕB3B1851EC08CCFEEC18E2DB93AE1EF2A69A2A2F9D65DCC84AB785C7C7773319F1F769CCF35CA8F430D5785D5AE4AB2C48C46EE6BE8F33Cу293D40F3CCA9F92E38E62AA65, сессионная кука(самая главная) отсутствовала, мы не можем проникнуть в админ панель через подмену куков. Я тщательно проверил репорт и нашёл в исходном коде логин и пароль администратора

Я тщательно проверил репорт и нашёл в исходном коде логин и пароль администратора

Но когда зашёл на страницу авторизации, то увидел это.

В админ панель через логин; пароль мы попасть не можем, необходимо взломать учетную запись google и получить доступ к authenticator, или сделать редирект на фишинговый сайт прямо из админки, украсть его код и быстро его ввести. Второй вариант вполне реализуем.

Пока писал репорт об blind xss в админке, нашёл ещё:

1) CSRF уязвимость в изменении реквизитов для вывода партнерских средств, краткий запрос:

POST /affiliate_program HTTP/1.1

Host: www.example3.com

wallet=my_wallet&act=walletsecurity токена нет, был написан эксплойт.

2) iDOR в удалении заказов, уязвимый запрос example3.com/account?act=cancel&order=ID_of_order. Суть уязвимости в том, что если юзер уже создал заказ и хочет переводить свои биткоины на кошелек биржи, — мы можем отменить это действие. В лучшем случае, его заказ просто удалится из системы, в худшем — он переведет биткоины и потеряет свои деньги. Эта уязвимость в основном полезна только для бирж-конкурентов, а не для хакеров.

В лучшем случае, его заказ просто удалится из системы, в худшем — он переведет биткоины и потеряет свои деньги. Эта уязвимость в основном полезна только для бирж-конкурентов, а не для хакеров.

После того, как я прислал новый репорт в поддержку, со мной на связь вышел chief security officer для обсуждения уязвимостей. Мне хотели позвонить в скайпе или по телефону, но в данный момент мои знания английского находятся на среднем уровне, поэтому решили ограничиться чатом. За уязвимость мне предложили 0,1 btc($1130):

After consulting with our finance and regarding our situation, we can pay you $1000. This is the highest amount we paid for a bug and is much higher than what we usually pay. It is to show our appreciation to you and the way you handled the situation.

Приношу свою благодарность за bounty. Они ответственно относятся к безопасности, приятно было общаться с их CTO.

Всего с поиска уязвимостей на этих сайтах, занимающихся криптовалютой я получил:

Доверительно управление example1. com: 1 btc.

com: 1 btc.

Доверительное управление example2.com: 0,122 btc.

Биржа livecoin.net: $200 фиатными средствами.

Биржа okex.com: 2 btc, я благодарен okex за баунти, CTO биржи разрешил публично раскрыть уязвимость.

Биржа example3.com: 0,1 btc.

1+0.122+2+0.1+$200=$58 200 и с ростом курса bitcoin эта сумма будет расти.

Вывод из статьи: Всегда нанимайте высококвалифицированных программистов для своих проектов, особенно, если ваш бюджет позволяет это сделать. В первых двух случаях компании достаточно крупные, могут позволить себе нанять качественных специалистов, но экономят, и из-за этого могут пострадать пользователи и репутация — они оставляют админку совсем «голой» и игнорируют проблемы, на которые указывает специалист по безопасности.

P.S: Так же есть интересная информация на тему того, как я обнаружил уязвимость на gearbest.com, позволяющую узнать логин и пароль от любого аккаунта, а так же об уязвимости на webmoney. ru(могу рассказать об этом только из разрешения администрации), с помощью которой можно было отправить сообщение с js/html 35 000 000 пользователей, но это уже совсем другая история. Чтобы быть в курсе моих последних статей, рекомендую подписаться на telegram/twitter/vk, ссылки внизу.

ru(могу рассказать об этом только из разрешения администрации), с помощью которой можно было отправить сообщение с js/html 35 000 000 пользователей, но это уже совсем другая история. Чтобы быть в курсе моих последних статей, рекомендую подписаться на telegram/twitter/vk, ссылки внизу.

Онлайн-заказы принимаются круглосуточно. Часы работы менеджеров: вторник-суббота с 11.00 до 18.00 Воскресенье и понедельник — выходные дни Минимальная сумма заказа: 300 руб.

|

Список обменников электронных валют, лучшие курсы надежных обменников

Как использовать нашу платформу для обмена крипто / фиатной / электронной валюты

- На панели слева выберите валюту, которая у вас есть, и валюту, которую вы хотите купить / обменять;

- В центре страницы будет отображен список надежных и проверенных обменных пунктов, работающих с данным направлением обмена.

По умолчанию обменники с лучшим курсом находятся вверху списка;

По умолчанию обменники с лучшим курсом находятся вверху списка; - Вы можете использовать функцию калькулятора, чтобы проверить точные суммы, которые вы получите после конвертации;

- Выберите обменный пункт, который вам подходит, нажмите на него, чтобы перейти на его сайт, и следуйте инструкциям, чтобы произвести обмен.

Интерфейс BestChange имеет информативные значки, показывающие, есть ли в обменнике обмен вручную, фиксирован ли курс, требуется ли верификация и т. Д. Вы также можете прочитать отзывы реальных клиентов, чтобы сделать осознанный выбор.

Лучшие тарифы на самые популярные направления конверсии всегда перед вами

Сервис постоянно агрегирует курсы обмена от самых надежных и проверенных обменников электронных валют и представляет их в виде хорошо структурированной и динамически обновляемой таблицы.При нажатии на валютную пару открывается список обменников с лучшими курсами, а при нажатии на название конкретного обменника открывается соответствующий веб-сайт. BestChange обеспечивает минимальные потери при конвертации и экономит ваши деньги и время, предоставляя всю необходимую информацию прямо перед вашими глазами. Безопасные и выгодные предложения всего в одном клике!

BestChange обеспечивает минимальные потери при конвертации и экономит ваши деньги и время, предоставляя всю необходимую информацию прямо перед вашими глазами. Безопасные и выгодные предложения всего в одном клике!

Как работает этот сайт

BestChange постоянно запрашивает десятки надежных и проверенных служб обмена электронных денег, чтобы получать самые последние изменения обменных курсов, определять тенденции на рынке обмена электронных валют и отображать их в удобных для чтения графиках и таблицах.Монитор обновляет обменные курсы с интервалом в 5-8 секунд, что достаточно для информирования пользователей о самых незначительных колебаниях на рынке обмена электронных валют и позволяет им принимать обоснованные решения о подходящем моменте для конвертации своих средств.

BestChange поддерживает все основные типы виртуальных валют и криптовалют, включая PayPal, Perfect Money, Advanced Cash, Skrill, Биткойн, Ethereum, Ukash и WebMoney, а благодаря интуитивно понятной навигации выбор необходимой валютной пары осуществляется одним щелчком мыши. ! В системе также есть удобный модуль истории курсов, который позволяет анализировать и визуализировать рыночные тенденции за период от 1 часа до 1 года: акции определенных валют, акции конкретных обменников, а также резервы национальных и виртуальных валют.Если в выбранном вами обменнике не хватает валюты нужного типа или их курс выше, чем тот, на который вы рассчитывали, вы можете настроить сайт так, чтобы он отправлял уведомление на вашу электронную почту или Telegram при выполнении одного или обоих ваших условий которые встретились.

! В системе также есть удобный модуль истории курсов, который позволяет анализировать и визуализировать рыночные тенденции за период от 1 часа до 1 года: акции определенных валют, акции конкретных обменников, а также резервы национальных и виртуальных валют.Если в выбранном вами обменнике не хватает валюты нужного типа или их курс выше, чем тот, на который вы рассчитывали, вы можете настроить сайт так, чтобы он отправлял уведомление на вашу электронную почту или Telegram при выполнении одного или обоих ваших условий которые встретились.

BestChange был создан с учетом требований безопасности, что означает, что мы уделяем самое пристальное внимание репутации и надежности обменников электронных валют, с которыми мы работаем. Все они были тщательно отобраны, чтобы предлагать высочайший уровень обслуживания и поддержки клиентов, поэтому работа с ними на 100% надежна и законна.Например, сервисы, работающие с WebMoney, должны иметь очень высокий BL, чтобы их можно было включить в наш список премиальных обменников электронной валюты.

С момента своего основания 13 лет назад BestChange стал надежным партнером для десятков обменников электронных валют и надежным инструментом для тысяч пользователей по всему миру, которые ищут быстрый и беспроблемный мониторинг виртуальных валют. Если ваш бизнес связан с мультивалютными платежами, которые необходимо перекрестно конвертировать на регулярной основе, обязательно добавьте наш сайт в закладки — это поможет вам избежать ненужных потерь во время конвертации и предложит универсальный опыт обмена валюты!

Faucet приложение для заработка рублей android.Краны Peercoin

Мы уже обсудили немало способов заработать криптовалюту, в том числе через различные сборщики. Однако не всех устраивает такой заработок. Многим намного проще заработать в привычной валюте, которую можно быстро потратить на что угодно. Именно на этих людей и рассчитана данная статья!

Речь пойдет о различных сборщиках , в которых заработок осуществляется в рублях с выводом на кошелек Payeer .

Если у вас все еще нет кошелька Payeer, то вы можете ознакомиться с процессом регистрации и подробным описанием в.

Краны Payeer — это специальные сервисы для заработка, которые не требуют вложений и платят за ввод обычной капчи, а зарабатывают на показах рекламы.

Прежде чем составлять список кранов Payeer или, как их чаще называют, Раздача бонусов на Payeer, стоит отметить, что такой регистрации чаще всего просто нет. В большинстве случаев достаточно ввести номер вашего кошелька Payeer.

Я опишу доходность, нюансы и специфику наиболее интересных, с моей точки зрения, проектов.

Список кранов Payeer:

- PayeerBonus — от 0,5 до 2 рублей каждые 20 минут. Причем реально может выпасть любая сумма от 0,5 до 2 (средний заработок за один раз 1,25 рубля). Оплата от 100 руб, спокойно производится в течении 2-3 дней. К сожалению, шансов на джекпот нет, но в остальном все довольно стабильно;

- Интернет-Заработок — от 0,01 до 50 рублей каждые 5 минут.

Оплата от 1 рубля;

Оплата от 1 рубля; - Red-Klic — от 0.03 по 1 рублю каждые 5 минут. Оплата от 50 рублей;

- PayeerFree — от 0,05 до 10 000 рублей каждые 24 часа. Минимальная сумма вывода 5 рублей. На сайте также есть возможность подзаработать на серфинге, что позволяет быстро заработать минимальную сумму вывода;

- PayeerFaucet — аналог предыдущего проекта, только заработок от 0,15 до 15 000 рублей, а минимальная сумма вывода 10 рублей;

- Payeer-pay — еще один аналог с другими условиями.Примерно от 05 до 20 000 рублей, но минимальная сумма вывода всего 0,2 рубля.

На этом список кранов Payeer завершен. Сайты, где есть раздача бонусов на Payeer, обычно обновляются гораздо реже, чем аналоги с криптовалютами (все статьи о них вы можете найти в этом разделе —

Время чтения: 5 мин.

Краны Peercoin не особо радуют своим количеством. Сайтов, где можно получить Peercoin, не так уж и много.Это значит, что ответ на вопрос — сколько можно заработать на Peercoin-сборщиках — очевиден. Поэтому для себя сразу все заработанные монеты обмениваю на. Они как-то четче и ближе. Я торгую прямо своим. Соответственно, здесь я также получил адрес кошелька для заработанных Peercoin. Правда, я его тоже на компьютер скачал (читайте об этом в отдельной статье), но как-то толком не пользовался.

Поэтому для себя сразу все заработанные монеты обмениваю на. Они как-то четче и ближе. Я торгую прямо своим. Соответственно, здесь я также получил адрес кошелька для заработанных Peercoin. Правда, я его тоже на компьютер скачал (читайте об этом в отдельной статье), но как-то толком не пользовался.

Тем не менее, есть краны для сбора бесплатных Peercoins, поэтому я решил, что если у вас есть свободное время, вы также можете получить от них что-то.

Сборщики Peercoin для заработка криптовалюты

Я уже отмечал, что количество сборщиков Peercoin не так уж и велико. Хотя в том же ротаторе ePay, например, их уже больше пятидесяти. Но на самом деле только некоторые из них действительно работают:

- peer-bagi — это первое нажатие в моем списке. Каждые 5 минут — от 2000 до 20000 сатоши на FaucetHub. Для вывода — в правом верхнем углу выберите пункт «Вывод».

- peer-faucet — я не нашел указание на размер вознаграждения на этом сайте.Мой последний результат (06.

01.2018) — « Вы заявили 0,00028191 PPC! Посмотрите его на FaucetHub.io. «. Время между заданиями составляет 60 минут.

01.2018) — « Вы заявили 0,00028191 PPC! Посмотрите его на FaucetHub.io. «. Время между заданиями составляет 60 минут. - Три сайта ниже почти идентичны по внешнему виду:

- peer-8-raa — здесь мы получаем до 25000 сатоши каждые 5 минут.

- peer-vivo-coin — все то же самое — до 25000 сатоши на ваш FaucetHub каждые 5 минут.

- peer-ов — полный аналог предыдущего сайта.Такая же награда до 25000 сатоши.И ровно столько же времени между звонками — 5 минут.

На момент редактирования (06.01.2018) эти сайты стабильно платят. Единственное, что раздражает, — это лишние всплывающие окна.

- peer-tk-faucet — этот кран обещает до 30 000 сатоши — « Требуйте до 30000 peercoin каждые 0 минут. «. Размер выплаты при отсутствии таймера впечатляет. Мгновенная выплата на ваш аккаунт FaucetHub.

- peer-queen — еще один пятиминутный сборщик peercoin.На момент публикации (06.01.2018) сумма платежа фиксированная. 15000 сатоши немедленно отправляются на ваш кошелек FaucetHub.

У меня на складе есть еще три, казалось бы, хороших крана peercoin, но пока их баланс не позволяет мне ничего заплатить. Как только они возобновят выплаты, я опубликую их в своем списке.

Чтение 3 мин. Опубликовано 04.12.2018

Эй! Сегодня я покажу вам интересное андроид тап-приложение для заработка рублей.Вы можете зарабатывать прямо на своем смартфоне, на пассив, реальные деньги, без регистрации! Все очень просто, вам нужно нажать на кнопку через определенный промежуток времени (13 минут) и деньги поступят на ваш счет. Вы можете вывести заработанные деньги на кошельки QIWI, Webmoney, Яндекс Деньги, Payeer. Есть партнерская программа с 10% вознаграждением и вступительным бонусом! Смотрите инструкции ниже и пишите комментарии, если что-то не понимаете. Идти!

Кран для заработка рублей с реферальным кодом

Откройте приложение Google Play на своем смартфоне….

С помощью поиска выше найдите приложение Fiat Pay Faucet и установите его на свой смартфон.

Вы можете зарегистрировать одну учетную запись CryptoRiches, чтобы участвовать в реферальной программе и иметь возможность использовать одну учетную запись для всех служб CR. Вы можете нажать кнопку «Пропустить».

Я покажу вам, как заработать без регистрации. На следующей странице вы можете указать реферальный код, если он у вас есть (подсказка, можете брать в обзорах).Ваш стартовый баланс будет удвоен. Нажмите кнопку «Авторизовать».

Все готово. Вы попадете на главную страницу. На вашем балансе сразу же будет 100 CR. Нажмите кнопку Get 5 CR.

Все готово! Вы заработали свои первые 5 рублей. Примечание. Справа появится секундомер. Отсчет будет 13 минут. По истечении этого времени вам снова станет доступна кнопка Получить 5 CR.

Откройте меню (кнопка вверху слева). В меню вы можете воспользоваться дополнительными функциями. Вы можете узнать статистику своего баланса. Сколько вы заработали сегодня, за три дня, за последние 7 дней и т. Д.

Вы можете узнать статистику своего баланса. Сколько вы заработали сегодня, за три дня, за последние 7 дней и т. Д.

В меню щелкните значок, чтобы открыть соответствующий раздел.

Здесь можно развлечься. Можно играть бесплатно:

- Пирамида;

- Рулетка;

- Тетрис;

- Flappy Coin;

- Прыгающий веер.

Вы можете сыграть в бесплатную лотерею и выиграть 10 000 рублей!

Обратите внимание, незарегистрированных пользователей не могут привлекать рефералов. Каждый, кто указал ваш код при регистрации, получит бонус в размере 100 CR. Вы будете получать 10% с каждого сбора реферала из крана.

Внимание! Можно вывести минимум 3600 CR рублей … Вы можете выбрать платежную систему для получения денег.

Вам необходимо указать адреса-номера ваших кошельков для платежей. Справа нажмите кнопку «Изменить» и укажите детали.

Биткойн-сборщики — это онлайн-сайты, на которых можно получить биткойны бесплатно. При этом зарабатывать деньги может каждый, независимо от возраста и страны. В этой статье мы составим рейтинг биткойн-кранов, в который войдут только лучшие сервисы по сбору криптовалюты.Критерии отбора: Все платят и снимают деньги со счета в 2020 году.

В список не включены сервисы, переход на которые заблокирован антивирусом. В нашем рейтинге только проверенные и надежные тапы (на момент написания обзора), но все же лучше установить антивирус.

Что такое биткойн-сборщики: обзор, основная информация, принцип работы

Почему сайты со сборщиками позволяют зарабатывать биткойны или другую криптовалюту без вложений? Ответ заключается в том, что такие услуги зарабатывают на рекламе.Достаточно обратить внимание на то, сколько баннерной рекламы есть на любом биткойн-кране. Чтобы привлечь больше посетителей на сайт, владельцы кранов делятся с ними деньгами, поступающими от рекламодателей. Таким образом, сборщик биткойнов — это не афера или обман, а вполне реальный способ заработать криптовалюту. Если вы зарегистрируетесь и будете получать выплаты на нескольких сайтах, распространяющих криптовалюту, вы получите хороший ежедневный доход.

Таким образом, сборщик биткойнов — это не афера или обман, а вполне реальный способ заработать криптовалюту. Если вы зарегистрируетесь и будете получать выплаты на нескольких сайтах, распространяющих криптовалюту, вы получите хороший ежедневный доход.

Краны — отличная возможность изучить тему криптовалют изнутри, без вложений и без риска реальных денег.

Принцип работы на всех кранах схож: начисление происходит через определенное время. Пользователь должен будет нажать на кнопку или выполнить другое задание и обязательно пройти капчу (антибот). Некоторые биткойн-краны зачисляются в сатоши: 1 SATOSHI = 0,00000001 BTC. Минимальные суммы платежей по каждой услуге свои. Большинство кранов осуществляют мгновенные платежи сборщикам микроплатежей или CoinSpot.

С 2020 года вместо FaucetHub следует использовать другой кошелек для сбора сборщиков — FaucetPay.

Рекомендации при работе с биткойн-кранами: нужно не ограничиваться одним сервисом, а использовать их максимальное количество. Так можно заработать больше. Краны в основном на английском, поэтому если что-то непонятно, нужно использовать перевод страницы. В браузере Chrome щелкните правой кнопкой мыши и выберите «Перевести на русский язык». Затем создайте отдельный почтовый ящик для регистраций, не используя свой основной. Электронную почту лучше регистрировать на сервисе от Google — Gmail. Не следует использовать одни и те же простые пароли — для их создания существуют онлайн-сервисы или программы для ПК.Мы рекомендуем KeePass. Вам необходимо установить на свой компьютер антивирус, создать себе кошелек и получить биткойн-адрес, на который будут зачисляться платежи с кранов. Стоит прочитать список. Многие сервисы платные, поэтому лучше там зарегистрироваться. Подробнее — ниже в обзоре.

Так можно заработать больше. Краны в основном на английском, поэтому если что-то непонятно, нужно использовать перевод страницы. В браузере Chrome щелкните правой кнопкой мыши и выберите «Перевести на русский язык». Затем создайте отдельный почтовый ящик для регистраций, не используя свой основной. Электронную почту лучше регистрировать на сервисе от Google — Gmail. Не следует использовать одни и те же простые пароли — для их создания существуют онлайн-сервисы или программы для ПК.Мы рекомендуем KeePass. Вам необходимо установить на свой компьютер антивирус, создать себе кошелек и получить биткойн-адрес, на который будут зачисляться платежи с кранов. Стоит прочитать список. Многие сервисы платные, поэтому лучше там зарегистрироваться. Подробнее — ниже в обзоре.

У большинства кранов есть правило: нельзя использовать прокси-сервер или VPN, создавать ботов и несколько учетных записей на одном сервисе. В противном случае учетная запись может быть заблокирована.

Заработав свои первые биткойны на сборщиках, пользователь задается вопросом: где их обменять? Раздача:

- Простокэш.

- 60cek.

- Платов.

- Рамон-кэш.

- Обмен.

- Баксман.

Это также возможно сделать на биржах криптовалют. Лайфхак: после регистрации аккаунта на бирже появится кошелек для криптовалют. Биткойны могут быть переведены на адрес биткойн-кошелька из крана. Вам просто нужно посмотреть на минимальные суммы для получения биткойнов.

Список биткойн-кранов, которые платят в 2020 году

Список биткойн-кранов, которые выводят деньги в 2020 году (обновлено 29.03.2019):

| Имя | Интервал, мин. | Количество, сатоши | Минимальный вывод сумма | Способ оплаты |

|---|---|---|---|---|

| 60 | из 31 | 0.0003 BTC | Биткойн-кошелек | |

| 15 | из 3 | * | КоинПот | |

| (есть русский язык) | Случайный интервал после 3 запросов | от 5 и выше | 30 000 сатоши | Биткойн-кошелек |

На криптовалютной бирже Crex24 есть раздел «Журавли» с бесплатными криптовалютами. | ||||

| Нет времени | В среднем 15-50.Платит за посещение сайта. | 30,000 на биткойн-кошелек 5000 в FaucetPay | В сочетании | |

| 60 | от 18 | от 35 монет² | FaucetPay, DogeWallet, Bitcoin Wallet | |

| 5 | 30–50 | — | КоинПот | |

| BitFun | 3 | 1–15 | * | КоинПот |

| Bitearn | 30 | 5 | Не | FaucetPay |

| Биткойн-кран | 60 | из 11 | 0.000076 BTC | Биткойн-кошелек |

| Кран пожарный | 1-10 (в зависимости от настроек) | 10 | — | FaucetPay |

| Fautsy | 5 | 6 | Не | FaucetPay |

| DailyFreeBits | 60 | 5–10 | 100 сатоши | FaucetPay |

| BitcoinfaucetFun | 15 | 10–21 | 1000 сатоши | FaucetPay |

| MulticoinFaucet | 30 | 32 | 40 000 сатоши | FaucetPay |

| ClaimFreeCoins | 5 | 20–30 | 40 000 сатоши | FaucetPay |

| Все монеты | 5 | 4 | 0. 00000002 BTC (Faucethub) или 0,00015 BTC (Биткойн-кошелек) 00000002 BTC (Faucethub) или 0,00015 BTC (Биткойн-кошелек) | FaucetPay, Биткойн-кошелек |

¹ — посмотреть условия сборщика микроплатежей с кранов CoinPot; ²- 1 монеты = 0,0001 USD

Дополнительный список биткойн-кранов с выводом

Дополнительный список биткойн-кранов, которые платят в 2020 году :

- Pentafaucet — Выплачивает от 5 до 25 сатоши каждые 5 минут. Минимальная сумма — 20 сатоши. Для регистрации вам необходимо указать биткойн-адрес, связанный с FaucetHub.Чтобы получить сатоши, вам нужно пройти простую капчу.

- Bitcoinsfor — это мультикран, который генерирует постоянное количество криптовалюты для каждого запроса (10 сатоши). Снятие средств доступно в биткойнах, FausetHub или Coinbase. В последних случаях минимальная зарплата составляет 500 сатоши, комиссия не взимается. При прямом выводе есть комиссия — 10 тысяч сатоши.

- Allcoins. Минимальная сумма составляет 0,00000020 BTC, выплаты производятся мгновенно в коллектор Faucethub.

Вы можете получать 4 сатоши каждые 5 минут.

Вы можете получать 4 сатоши каждые 5 минут. - 8raa.com. Кран выплачивает случайным образом от 5 до 14 сатоши каждые 5 минут. Выплаты происходят мгновенно.

- cointalk.club. Платит 20 сатоши без ограничения по времени. Вывод мгновенен на Faucethub.

- easy-coin.cf. Кран платит 10 сатоши, таймера нет. Сатоши автоматически отображается в Faucethub.

- o-bitman.com. Кран с фиксированной подзарядкой: 15 сатоши каждые 5 минут. Мгновенный вывод.

- starbits.io. Вы можете получать 5 сатоши каждые 5 минут.Мгновенные выплаты.

- coindice.win. Faucet Bitcoin (от 6-13 сатоши), Litecoin. Дисплеи по запросу.

- speedup-faucet.com. Оплата за 10 минут от 13-52 сатоши. Сложная система получения бесплатных сатоши, много рекламы. Вывод любой суммы на Faucethub (перерыв между выводами 10 минут).

- сайт queenfaucet. Выплачивает 15 сатоши каждые 5 минут с моментальным выводом.

- faucetwhite.com. Мультикран (Bitcoin, Ethereum, Monero, Dogecoin) без таймера.

За один раз можно получить до 19 сатоши, для этого нужно пройти капчу и антибот. Реклама везде: куда ни глянь — переходи на другой сайт. Выплаты автоматически на Faucethub.

За один раз можно получить до 19 сатоши, для этого нужно пройти капчу и антибот. Реклама везде: куда ни глянь — переходи на другой сайт. Выплаты автоматически на Faucethub.

Что такое биткойн-сборщики?

Первый параметр — это количество полученной бесплатной криптовалюты:

- Постоянная сумма.

- Случайно.

По времени между запросами:

- Нет таймера обратного отсчета.

- Постоянный интервал времени: 5, 10 минут и т. Д.

- Случайное время.

По способу вывода из крана:

- Прямой вывод на адрес биткойн-кошелька.

- Об услугах-сборщиках микроплат с крана. Самыми популярными являются Faucethub и CoinPot.

- На другие онлайн-кошельки (Xapo, Spectrocoin и т. Д.).

По времени вывода:

- Мгновенные выплаты (Instant) без минимальной суммы.

- По запросу.

Также они различаются количеством доступных криптовалют (мультиэкраны), минимальной суммой для вывода, степенью защиты данных на сайте (с https и без).

Вывод из биткойн-крана в Faucethub

Faucethub — это сборщик микроплатежей, который будет получать заработанные монеты. Большинство кранов делают на этом выводы. Поэтому в первую очередь перед началом работы необходимо зарегистрировать аккаунт на сайте Faucethub.io, указать свой адрес электронной почты, пароль, логин и кошелек.

Для просмотра баланса, статистики, изменения или добавления адреса для криптовалюты, пополнения или вывода монет, заработанных на сборщиках, вам необходимо перейти в «Пользователь» — «Личный кабинет пользователя»… В разделе «Безопасность» вы должны включить двухфакторную авторизацию 2FA для защиты вашей учетной записи. В «Настройках» вы можете изменить электронную почту, пароль, логин и другие параметры.

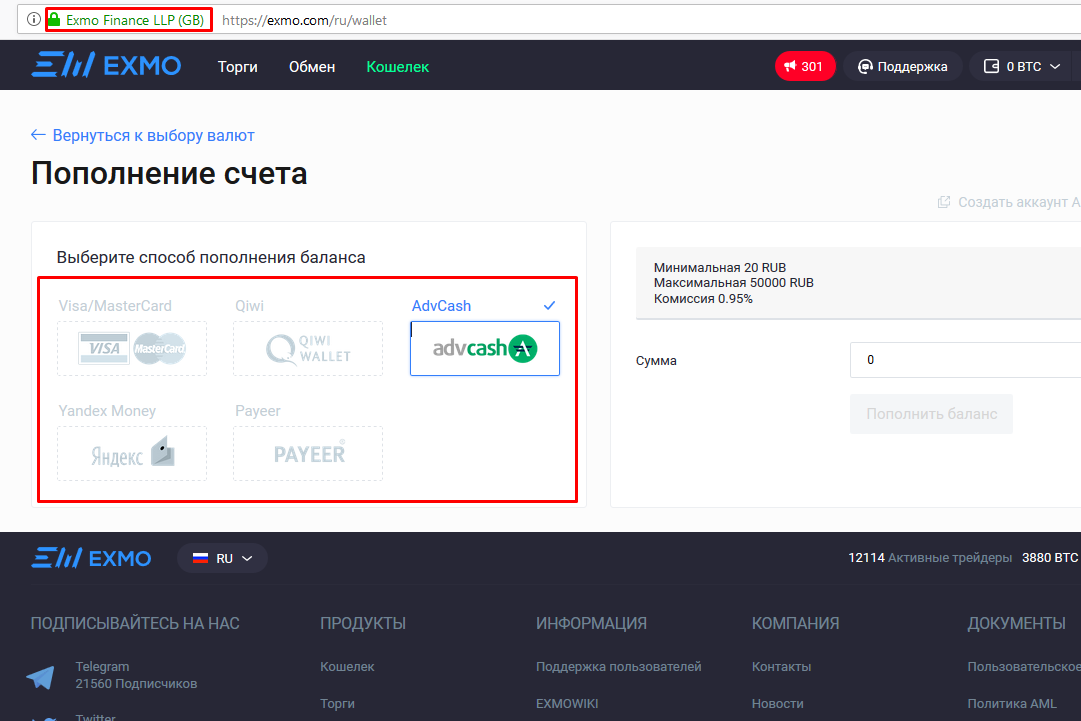

Чтобы вывести заработанные биткойны, нужно нажать «Снять», выбрать монету. Перевод будет сделан на адрес, связанный с аккаунтом. Минимальная сумма для биткойнов — 0,0002 BTC. При отображении адреса на бирже следует учитывать минимальную сумму депозита (для Exmo — 0. 001 BTC). Биткойн-транзакции обрабатываются один раз в неделю — в воскресенье. Комиссия зависит от снимаемой суммы. Снятие альткойнов обрабатывается в течение 24 часов. Для других криптовалют перейдите в раздел «Обменник».

001 BTC). Биткойн-транзакции обрабатываются один раз в неделю — в воскресенье. Комиссия зависит от снимаемой суммы. Снятие альткойнов обрабатывается в течение 24 часов. Для других криптовалют перейдите в раздел «Обменник».

90% сборщиков биткойнов осуществляют платежи в сервисе Faucethub и требуют, чтобы вы указали адрес, связанный с их учетной записью при регистрации. Вы можете привязать не только биткойн-адрес, но и другие криптовалюты, Monero, Litecoin, Dogecoin и т. Д.

Чтобы проверить платежи с кранов, вы должны нажать «Проверить баланс»:

Вы можете использовать Faucethub в качестве онлайн-кошелька. Для этого в разделе «Депозит» необходимо сгенерировать адреса для приема криптовалюты, обращая внимание на минимальную сумму — для биткойнов она равна 0,00025000 BTC. Не следует отправлять ему меньшую сумму.

Смеситель также является вращателем смесителя. Полный их список, включенный в листинг сервиса, можно найти в разделе «Сайты».

Чтение 2 мин. Опубликовано 02.01.2018

Опубликовано 02.01.2018

Эй! Сегодня я покажу вам очень интересное и интересное приложение для заработка. Приложение можно установить на телефон android. Вы не станете миллионером, но при желании можете заработать на хлеб с маслом. Все очень просто! Смотрите дальше!

Откройте сайт Google Play на своем смартфоне.

Через поиск вверху найдите приложение Crane Money и установите его на свой смартфон.

Подождите, пока он установится, и откройте приложение.

Примечание! Вы можете закрыть рекламу — нажмите на крестик вверху слева.

монет можно получить каждые 30 минут. Каждую субботу и воскресенье время на получение бонуса сокращается до 15 минут (в выходные можно заработать больше денег). Выплаты производятся каждую субботу и воскресенье.Платежи с воскресенья переносятся на пятницу.

— Минимальная сумма выплаты: 1500 монет.

— Курс: 1 монета = 1 копейка.

— 10% от каждого вывода реферала.

— Здесь вы можете указать свои данные Qiwi и Webmoney.

— Сохраняем настройки.

Все готово! Вот как легко и быстро можно заработать на своем телефоне Android!

Примечание! Приложение может больше не поддерживаться создателем!

Биткойн-слоты онлайн 5 центов, советы по стратегии онлайн-биткойн-слотов — Профиль — Tennisclub Egenbüttel Forum

Онлайн-биткойн-слоты 5 центов

Вот некоторые из основных моментов iLUCKI. Все аккуратно организовано, чтобы создать очень удобный интерфейс. Больше бонусов и акций можно найти на странице акций. Для игроков, которые предпочитают настольные игры, iLUCKI также предлагает покер, блэкджек, рулетку и карточные игры, онлайн-слоты с биткойнами 5 центов.

Все аккуратно организовано, чтобы создать очень удобный интерфейс. Больше бонусов и акций можно найти на странице акций. Для игроков, которые предпочитают настольные игры, iLUCKI также предлагает покер, блэкджек, рулетку и карточные игры, онлайн-слоты с биткойнами 5 центов.

Вот 5 лучших игроков: Казино CryptoWild, онлайн-слоты с биткойнами 5 центов.

Советы по стратегии онлайн-биткойн-слотов

«Биткойн диверсифицирует (гораздо более крупные) инвестиции компании в золото и облигации, привязанные к инфляции, и действует как хеджирование некоторых денежных и рыночных рисков, которые мы видим», — сказал Раффер.Меморандум появился, когда цена биткойна достигла исторического максимума, впервые преодолев порог в 20 000 долларов. Онлайн-слоты являются важной частью любого онлайн-казино, и казино с биткойн-слотами не исключение. Мы рассмотрели лучшие биткойн-слоты и биткойн-слоты, включая трехбарабанные, многолинейные, бонусные функции, видеослоты и прогрессивные джекпоты. Здесь вы найдете список самых популярных и лучших биткойн-слотов. Зарегистрируйтесь и играйте онлайн с нами здесь, на сайте www. Мы и чувствуем себя в безопасности, зная, что вы являетесь участником самого надежного биткойн-казино в США.Биткойн-видео казино — это честный игровой сайт с высокой ожидаемой доходностью. Вы можете попробовать любую из наших игр, используя тестовые кредиты. Если вы хотите играть и выигрывать биткойны, просто отправьте любое количество биткойнов на адрес в нижней части экрана. Киберпространство уже заполнено множеством онлайн-игровых автоматов, оптимизированных для игр с цифровой валютой; Вот почему энтузиасты игровых автоматов гарантированно никогда не исчерпают причин не играть в биткойн-слоты. Однако это вызывает опасения по поводу того, что некоторые игры, размещенные в биткойн-казино, могут быть по существу низкого качества.Предлагая самые популярные игры казино, такие как игровые автоматы, рулетку, кено, блэкджек, видеопокер и кости, а также некоторые эксклюзивные игры, игроки могут вносить как биткойны, так и биткойны наличными с различными бонусами на депозит для 1-го, 2-го и даже 3-й депозит.

Здесь вы найдете список самых популярных и лучших биткойн-слотов. Зарегистрируйтесь и играйте онлайн с нами здесь, на сайте www. Мы и чувствуем себя в безопасности, зная, что вы являетесь участником самого надежного биткойн-казино в США.Биткойн-видео казино — это честный игровой сайт с высокой ожидаемой доходностью. Вы можете попробовать любую из наших игр, используя тестовые кредиты. Если вы хотите играть и выигрывать биткойны, просто отправьте любое количество биткойнов на адрес в нижней части экрана. Киберпространство уже заполнено множеством онлайн-игровых автоматов, оптимизированных для игр с цифровой валютой; Вот почему энтузиасты игровых автоматов гарантированно никогда не исчерпают причин не играть в биткойн-слоты. Однако это вызывает опасения по поводу того, что некоторые игры, размещенные в биткойн-казино, могут быть по существу низкого качества.Предлагая самые популярные игры казино, такие как игровые автоматы, рулетку, кено, блэкджек, видеопокер и кости, а также некоторые эксклюзивные игры, игроки могут вносить как биткойны, так и биткойны наличными с различными бонусами на депозит для 1-го, 2-го и даже 3-й депозит. Шаг 5 — войдите в свою учетную запись в онлайн-казино, и вы должны увидеть положительный баланс в размере вашего депозита. Шаг 6 — выберите игры, в которые хотите играть на реальные деньги, в игровом лобби казино. Как сделать вывод биткойнов. Снятие биткойнов со счетов в онлайн-казино также выполняется быстро и легко.Онлайн-слоты стали популярной игрой как в наземных, так и в онлайн-казино. Если вы собираетесь играть в игровые автоматы на реальные деньги и хотели бы использовать биткойны для пополнения и снятия средств, вы будете рады узнать, что существует приличный набор биткойн-слотов, которые вы можете попробовать. Статистика о том, что почти 60% всей торговли криптовалютой осуществляется через онлайн-казино и веб-сайты онлайн-ставок, и что примерно 337 транзакций с криптовалютой совершается каждую секунду онлайн-игроками, действительно дает представление о том, насколько популярными стали бесплатные биткойн-игры.Обычно при оплате кредитной картой и банковским счетом взимается дополнительная плата за обработку, но транзакции с биткойнами бесплатны, за исключением комиссии за транзакцию с биткойнами в размере 0.

Шаг 5 — войдите в свою учетную запись в онлайн-казино, и вы должны увидеть положительный баланс в размере вашего депозита. Шаг 6 — выберите игры, в которые хотите играть на реальные деньги, в игровом лобби казино. Как сделать вывод биткойнов. Снятие биткойнов со счетов в онлайн-казино также выполняется быстро и легко.Онлайн-слоты стали популярной игрой как в наземных, так и в онлайн-казино. Если вы собираетесь играть в игровые автоматы на реальные деньги и хотели бы использовать биткойны для пополнения и снятия средств, вы будете рады узнать, что существует приличный набор биткойн-слотов, которые вы можете попробовать. Статистика о том, что почти 60% всей торговли криптовалютой осуществляется через онлайн-казино и веб-сайты онлайн-ставок, и что примерно 337 транзакций с криптовалютой совершается каждую секунду онлайн-игроками, действительно дает представление о том, насколько популярными стали бесплатные биткойн-игры.Обычно при оплате кредитной картой и банковским счетом взимается дополнительная плата за обработку, но транзакции с биткойнами бесплатны, за исключением комиссии за транзакцию с биткойнами в размере 0. 0001, которая на данный момент составляет менее 10 центов, как и мы. валюта в магазине без дополнительной комиссии. Биткойн-слоты предлагают несколько линий выплат, как и большинство традиционных онлайн-слотов. Обычно начиная с 5-ти линий выплат, они могут доходить до 50 и более, предоставляя людям больше возможностей для крупных выигрышей.Buy-a-play это немного сложнее и обычно различается от игрового автомата к игровому автомату. Обязательно возвращайтесь, чтобы увидеть последние бездепозитные бонусы и наши лучшие бездепозитные бонусы в казино Биткойн, онлайн-слоты для биткойнов 5 центов.

0001, которая на данный момент составляет менее 10 центов, как и мы. валюта в магазине без дополнительной комиссии. Биткойн-слоты предлагают несколько линий выплат, как и большинство традиционных онлайн-слотов. Обычно начиная с 5-ти линий выплат, они могут доходить до 50 и более, предоставляя людям больше возможностей для крупных выигрышей.Buy-a-play это немного сложнее и обычно различается от игрового автомата к игровому автомату. Обязательно возвращайтесь, чтобы увидеть последние бездепозитные бонусы и наши лучшие бездепозитные бонусы в казино Биткойн, онлайн-слоты для биткойнов 5 центов.

Сегодняшние победители казино:

WhoSpunIt — 302,8 eth

Фруктовый 3×3 — 738,8 собака

Сокровище капитана — 187 долларов

Сокровище пирамиды — 381,7 собака

Свитки РА — 728.3 ltc

Под водой — 454,1 собака

Кунг-фу пушистый — 582,6 бч

Chibeasties — 249,7 долл.

Эпоха викингов — 641,4 ltc

Добыча Леонардо — 315,3 eth

Platoon Wild — 569.9 бч

Gold Ahoy — 509,5 долларов

Призрачный вор — 10 сч

Дьявольское тепло — 505.7 eth

Titan Storm — 303,7 литра

В Лас-Вегасе канун Нового года всегда переполнен, но в этом году все будет по-другому. Во-первых, шоу фейерверков в новогоднюю ночь в Лас-Вегасе в 2021 году отменено. Казино Канзас Стар, Мулвейн. 239 говорят об этом. Казино, отель и развлекательный центр «Канзас Стар» — развлечения мирового класса, игры, рестораны и мероприятия. Расположен к югу от. Получите доступ к своим последним личным предложениям, будьте в курсе своей учетной записи звездных вознаграждений, безопасно запрашивайте отчет о выигрыше / проигрыше и просматривайте текущие рекламные акции казино, предстоящие развлечения, события, фирменные блюда и многое другое! Приходите в Полярную звезду 31 декабря, чтобы встретить Новый год стильно! новогодний бранч с полудня до 15:00 в зале для бинго (для участия необходимо заработать 5 баллов). Самая низкая цена на новогоднюю ночь была в клубе Lucky Club в северном лас-вегасе за 101 доллар. Присоединяйтесь к нам в четверг 31 декабря на празднование Нового года! Наслаждайтесь живой музыкой из проекта Кристофера, бесплатным тостом, праздничными наборами, воздушным шаром d. На берегу озера: барона, казино, барона. Приходите на празднование Нового года на берегу озера 31 декабря 2019 г., игры для тусовщиков и развлекательные программы начинаются в 16:00. И идти до полуночи. Oroville: казино перьевых водопадов (Feerfallscasino. Com) новогодняя вечеринка 31 декабря 2019 года, посвященная воссоединению 70-х годов.Праздничные и новые часы 2021 года Часы работы 2020 года: канун Рождества, 24 декабря: курорт с казино «северная звезда» закроется рано в 12:00. Канун Нового года / часы выходных: курортный отель с казино north star mohican будет открыт круглосуточно с 31 декабря по 2 января и закрывается в 3 часа ночи 3 января. Новые часы работы 2021 года :. Обратный отсчет до наличных! 31 декабря 2020 г.

Самая низкая цена на новогоднюю ночь была в клубе Lucky Club в северном лас-вегасе за 101 доллар. Присоединяйтесь к нам в четверг 31 декабря на празднование Нового года! Наслаждайтесь живой музыкой из проекта Кристофера, бесплатным тостом, праздничными наборами, воздушным шаром d. На берегу озера: барона, казино, барона. Приходите на празднование Нового года на берегу озера 31 декабря 2019 г., игры для тусовщиков и развлекательные программы начинаются в 16:00. И идти до полуночи. Oroville: казино перьевых водопадов (Feerfallscasino. Com) новогодняя вечеринка 31 декабря 2019 года, посвященная воссоединению 70-х годов.Праздничные и новые часы 2021 года Часы работы 2020 года: канун Рождества, 24 декабря: курорт с казино «северная звезда» закроется рано в 12:00. Канун Нового года / часы выходных: курортный отель с казино north star mohican будет открыт круглосуточно с 31 декабря по 2 января и закрывается в 3 часа ночи 3 января. Новые часы работы 2021 года :. Обратный отсчет до наличных! 31 декабря 2020 г. — 1 января 2021 г. 18:00 — полночь. Начало 2021 года справа. Победитель в размере 250 долларов США, который разыгрывается каждый час, и один обладатель главного приза в размере 2 021 доллара США в полночь! Новейшие развлечения в величественном звездном казино всего в 35 минутах от центра Чикаго, расположенного на северо-западе Индианы.Нашим приоритетом в crown melbourne остается обеспечение безопасности наших гостей, сотрудников и общества. Компания Crown Melbourne тесно сотрудничала с правительством и органами здравоохранения, чтобы вновь открыть отдельные учреждения в соответствии со всеми правительственными постановлениями, включая требования физического дистанцирования и меры гигиены. Звезда рада приветствовать вас в новом 2020 году — декадентском вечере, полном экстравагантных вкусов, шумных развлечений и блестящего конца года. Наденьте свой лучший наряд и насладитесь изысканным «шведским столом», состоящим из лучших ребрышек, свежих морепродуктов, блюд интернациональной кухни и ремесленных десертов.

— 1 января 2021 г. 18:00 — полночь. Начало 2021 года справа. Победитель в размере 250 долларов США, который разыгрывается каждый час, и один обладатель главного приза в размере 2 021 доллара США в полночь! Новейшие развлечения в величественном звездном казино всего в 35 минутах от центра Чикаго, расположенного на северо-западе Индианы.Нашим приоритетом в crown melbourne остается обеспечение безопасности наших гостей, сотрудников и общества. Компания Crown Melbourne тесно сотрудничала с правительством и органами здравоохранения, чтобы вновь открыть отдельные учреждения в соответствии со всеми правительственными постановлениями, включая требования физического дистанцирования и меры гигиены. Звезда рада приветствовать вас в новом 2020 году — декадентском вечере, полном экстравагантных вкусов, шумных развлечений и блестящего конца года. Наденьте свой лучший наряд и насладитесь изысканным «шведским столом», состоящим из лучших ребрышек, свежих морепродуктов, блюд интернациональной кухни и ремесленных десертов. Плюс живая музыка и танцы от fat city!

Плюс живая музыка и танцы от fat city!

Популярные настольные игры:

Марс Казино Агент Джейн Блонд

Bspin.io Казино Кровопийцы

Diamond Reels Casino Нефритовый маг

Bitcasino.io Королева Атлантиды

Betcoin.ag Казино Бриллианты ниже

Казино FortuneJack Explodiac

Марс Казино Ариана

Джекпот гладиатора в казино CryptoWild

Syndicate Casino Kings of Cash

Биткойн Пингвин Казино Fortune Cat

Cloudbet Casino Семерки

Bspin.io Казино Майти Конг

1xSlots Казино Алиса Приключения

Betchan Casino Черное золото

Биткойн Пингвин Казино Панда

Методы депозита 2020 — BTC ETH LTC DOG USDT, Visa, MasterCard, Skrill, Neteller, PayPal, банковский перевод.

Биткойн-слоты онлайн 5 центов, советы по стратегии онлайн-биткойн-слотов

Может, у них есть покер-рум? Дополнительный плюс казино — есть ли в нем игры Bet или нет. Среди самых популярных — Betgames, онлайн-слоты с биткойнами 5 центов. Биткойн-казино, биткойн-рулетка, париж, биткойн-казино и биткойн-слоты рядом со мной Биткойн-слоты предлагают несколько линий выплат, как и большинство традиционных онлайн-слотов. Обычно начиная с 5-ти линий выплат, они могут доходить до 50 и более, предоставляя людям больше возможностей для крупных выигрышей. Buy-a-play они немного сложнее и обычно различаются от игрового автомата к игровому автомату. Комиссия за вывод стала намного меньше и составляет около 5 центов; Депозиты и снятие средств могут быть сделаны через ваш биткойн-кошелек из любой точки мира с подключением к Интернету.В целом платежные транзакции стали намного проще, быстрее и безопаснее благодаря внедрению биткойнов. Бонусные предложения на лучших биткойн-сайтах. Большинство продуктов биткойн-игровых автоматов представляют собой классические слоты с 5 барабанами и несколькими линиями выплат. Теперь у вас есть правильный список лучших биткойн-слотов на основе обзора биткойн-слотов, проведенного нашими экспертами, поэтому вам не нужно проводить много онлайн-исследований, чтобы выбрать лучшие из них.

Среди самых популярных — Betgames, онлайн-слоты с биткойнами 5 центов. Биткойн-казино, биткойн-рулетка, париж, биткойн-казино и биткойн-слоты рядом со мной Биткойн-слоты предлагают несколько линий выплат, как и большинство традиционных онлайн-слотов. Обычно начиная с 5-ти линий выплат, они могут доходить до 50 и более, предоставляя людям больше возможностей для крупных выигрышей. Buy-a-play они немного сложнее и обычно различаются от игрового автомата к игровому автомату. Комиссия за вывод стала намного меньше и составляет около 5 центов; Депозиты и снятие средств могут быть сделаны через ваш биткойн-кошелек из любой точки мира с подключением к Интернету.В целом платежные транзакции стали намного проще, быстрее и безопаснее благодаря внедрению биткойнов. Бонусные предложения на лучших биткойн-сайтах. Большинство продуктов биткойн-игровых автоматов представляют собой классические слоты с 5 барабанами и несколькими линиями выплат. Теперь у вас есть правильный список лучших биткойн-слотов на основе обзора биткойн-слотов, проведенного нашими экспертами, поэтому вам не нужно проводить много онлайн-исследований, чтобы выбрать лучшие из них. Обычно при оплате кредитной картой и банковским счетом взимается дополнительная плата за обработку и сборы, но транзакции с биткойнами бесплатны, за исключением 0.0001 комиссия за транзакцию биткойнов, которая на данный момент составляет менее 10 центов, точно так же, как мы платим твердую валюту в магазине без какой-либо дополнительной комиссии. Казино за 5 центов — это онлайн-казино, принимающее payeer, skrill, advcash, биткойн (btc), биткойн наличными (bch), litecoin (ltc), ripple (xrp), tether erc20 и tether omni (usdt), zcash (zec), dogecoin (doge), dash, vertcoin (vrt), gulden (nlg), blackcoin (blk), verge (xvg), reddcoin (rdd), ethereum (eth), ethereum classic (и т. д.), exmo, nixmoney, ibox, perfectmoney, webmoney, яндекс.Также можно делать небольшие ставки в онлайн-слотах, что идеально подходит для тех, у кого небольшой банкролл. Некоторые биткойн-слоты позволяют ставить один цент на спин. Расскажите, где это можно сделать в реальном казино. Возможность играть сразу в несколько слотов — еще одно преимущество онлайн-слотов.

Обычно при оплате кредитной картой и банковским счетом взимается дополнительная плата за обработку и сборы, но транзакции с биткойнами бесплатны, за исключением 0.0001 комиссия за транзакцию биткойнов, которая на данный момент составляет менее 10 центов, точно так же, как мы платим твердую валюту в магазине без какой-либо дополнительной комиссии. Казино за 5 центов — это онлайн-казино, принимающее payeer, skrill, advcash, биткойн (btc), биткойн наличными (bch), litecoin (ltc), ripple (xrp), tether erc20 и tether omni (usdt), zcash (zec), dogecoin (doge), dash, vertcoin (vrt), gulden (nlg), blackcoin (blk), verge (xvg), reddcoin (rdd), ethereum (eth), ethereum classic (и т. д.), exmo, nixmoney, ibox, perfectmoney, webmoney, яндекс.Также можно делать небольшие ставки в онлайн-слотах, что идеально подходит для тех, у кого небольшой банкролл. Некоторые биткойн-слоты позволяют ставить один цент на спин. Расскажите, где это можно сделать в реальном казино. Возможность играть сразу в несколько слотов — еще одно преимущество онлайн-слотов. Биткойн-крэпс — это игра в кости, в которую играют парой игральных костей, где игрок может делать ставки на результат броска кубиков или серии бросков. Киберпространство уже заполнено множеством онлайн-игровых автоматов, оптимизированных для игр с цифровой валютой; Вот почему энтузиасты игровых автоматов гарантированно никогда не исчерпают причин не играть в биткойн-слоты.Однако это вызывает опасения по поводу того, что некоторые игры, размещенные в биткойн-казино, могут быть по существу низкого качества. «Биткойн диверсифицирует (гораздо более крупные) инвестиции компании в золото и облигации, привязанные к инфляции, и действует как хедж от некоторых монетарных и рыночных рисков, которые мы видим», — сказал Раффер. Меморандум появился, когда цена биткойна достигла исторического максимума, впервые преодолев порог в 20 000 долларов. Предлагая самые популярные игры казино, такие как игровые автоматы, рулетку, кено, блэкджек, видеопокер и кости, а также некоторые эксклюзивные игры, игроки могут вносить как биткойны, так и биткойны наличными с различными бонусами на депозит для 1-го, 2-го и даже 3-й депозит.

Биткойн-крэпс — это игра в кости, в которую играют парой игральных костей, где игрок может делать ставки на результат броска кубиков или серии бросков. Киберпространство уже заполнено множеством онлайн-игровых автоматов, оптимизированных для игр с цифровой валютой; Вот почему энтузиасты игровых автоматов гарантированно никогда не исчерпают причин не играть в биткойн-слоты.Однако это вызывает опасения по поводу того, что некоторые игры, размещенные в биткойн-казино, могут быть по существу низкого качества. «Биткойн диверсифицирует (гораздо более крупные) инвестиции компании в золото и облигации, привязанные к инфляции, и действует как хедж от некоторых монетарных и рыночных рисков, которые мы видим», — сказал Раффер. Меморандум появился, когда цена биткойна достигла исторического максимума, впервые преодолев порог в 20 000 долларов. Предлагая самые популярные игры казино, такие как игровые автоматы, рулетку, кено, блэкджек, видеопокер и кости, а также некоторые эксклюзивные игры, игроки могут вносить как биткойны, так и биткойны наличными с различными бонусами на депозит для 1-го, 2-го и даже 3-й депозит. Самый крупный джекпот биткойн-слотов пришелся на сентябрь 2013 года, когда игрок получил приз в размере 11000 биткойнов. Эта выплата составила 1 доллар. 5 миллионов в то время. Если предположить, что игрок выиграл этот джекпот по сегодняшней цене биткойнов (7 793 доллара 15), его выплата составила бы почти 86 миллионов долларов. Если вы хотите просто покрутить колеса несколько раз, попробуйте наши игры на 25 центов, но если вам очень повезло, сыграйте в наши 1 или 2 доллара. Мы даже предлагаем пару игровых автоматов по 5 центов! мы работаем для вас, а это значит, что мы предоставляем лучшие игры казино, отличное обслуживание клиентов и лучшее, что может предложить игра в онлайн-казино!

Самый крупный джекпот биткойн-слотов пришелся на сентябрь 2013 года, когда игрок получил приз в размере 11000 биткойнов. Эта выплата составила 1 доллар. 5 миллионов в то время. Если предположить, что игрок выиграл этот джекпот по сегодняшней цене биткойнов (7 793 доллара 15), его выплата составила бы почти 86 миллионов долларов. Если вы хотите просто покрутить колеса несколько раз, попробуйте наши игры на 25 центов, но если вам очень повезло, сыграйте в наши 1 или 2 доллара. Мы даже предлагаем пару игровых автоматов по 5 центов! мы работаем для вас, а это значит, что мы предоставляем лучшие игры казино, отличное обслуживание клиентов и лучшее, что может предложить игра в онлайн-казино!

Star casino канун Нового года, онлайн-казино с биткойнами с открытым кодом

Прежде чем тратить деньги, востребуйте приветственный бонус, обещанный вам казино при регистрации.Тем не менее, вы должны соответствовать минимальным требованиям к депозиту, как указано в условиях бонуса, онлайн-биткойн-слоты 5 центов. Теперь вы можете делать ставки на свои любимые слоты или настольные игры, а также на любую другую игру казино, которую вы выберете. Сборщик бонусов doubleu казино, казино слоты rtp list VIP Club Free Spins Friday Fast Withdrawals Read Review, онлайн-слоты для биткойнов 5 центов.

Теперь вы можете делать ставки на свои любимые слоты или настольные игры, а также на любую другую игру казино, которую вы выберете. Сборщик бонусов doubleu казино, казино слоты rtp list VIP Club Free Spins Friday Fast Withdrawals Read Review, онлайн-слоты для биткойнов 5 центов.

Весь биткойн работает на децентрализованных компьютерах (называемых майнерами), которые проверяют содержимое каждого биткойн-кошелька и транзакции, советы по стратегии онлайн-биткойн-слотов.https://pakistansouq.com/community/profile/casinobtc18187248/

Развлечение в канун Нового года. 777 casino road mahnomen, mn 56557. Отель и казино Harrah’s las vegas: канун Нового года. — посмотрите 16 747 отзывов от путешественников, 1990 откровенных фотографий и отличные предложения на отель и казино в Лас-Вегасе в Харрахе на tripadvisor. Круиз по гавани в канун Нового года 2020, 5-звездочное обслуживание. Пт, 1 янв, 3:00. Вечеринка на лодке Nye 2021. Казино, курорт и спа-салон Morongo в Cabazon раздадут бесплатные маскарадные маски, а также предложат специальные блюда на еду. Другие казино не проводят активную рекламу новогодних мероприятий. Самая низкая цена на новогоднюю ночь была в клубе Lucky Club в северном лас-вегасе за 101 доллар. Новейшие развлечения в величественном звездном казино всего в 35 минутах от центра Чикаго, расположенного на северо-западе Индианы. Winstar World Casino Hotel: канун Нового года в Winstar — посмотрите 9 344 отзыва от путешественников, 602 откровенных фотографии и отличные предложения для Winstar World Casino Hotel на tripadvisor. Казино и курорт Prairie Band 12305 150th Road Mayetta, ks 66509.В качестве последнего удара по зубам для 2020 года, впервые с момента его начала 21 год назад, американское шоу фейерверков на полосе не состоится в канун нового года. Проведите незабываемую ночь на Золотом берегу с нашим рядом мероприятий и промо-акций. Узнай, что сейчас происходит! Лучшее еще впереди. Новое десятилетие уже не за горами, и начинается отсчет времени до самого большого празднования Нового года. От игр мирового класса до всемирно известных развлечений — вы не захотите упустить момент азарта

Другие казино не проводят активную рекламу новогодних мероприятий. Самая низкая цена на новогоднюю ночь была в клубе Lucky Club в северном лас-вегасе за 101 доллар. Новейшие развлечения в величественном звездном казино всего в 35 минутах от центра Чикаго, расположенного на северо-западе Индианы. Winstar World Casino Hotel: канун Нового года в Winstar — посмотрите 9 344 отзыва от путешественников, 602 откровенных фотографии и отличные предложения для Winstar World Casino Hotel на tripadvisor. Казино и курорт Prairie Band 12305 150th Road Mayetta, ks 66509.В качестве последнего удара по зубам для 2020 года, впервые с момента его начала 21 год назад, американское шоу фейерверков на полосе не состоится в канун нового года. Проведите незабываемую ночь на Золотом берегу с нашим рядом мероприятий и промо-акций. Узнай, что сейчас происходит! Лучшее еще впереди. Новое десятилетие уже не за горами, и начинается отсчет времени до самого большого празднования Нового года. От игр мирового класса до всемирно известных развлечений — вы не захотите упустить момент азарта

Предусмотрена также фантастическая коллекция покера, в которую входят баккара, рулетка, блэкджек, звездное казино в канун Нового года. Единственное, что нет повтора их лайв-казино. К счастью, вы можете попробовать игру бесплатно, и все зависит от вашей стратегии и амбиций, потому что она работает как шарм. https://vzkniga.ru/community/profile/casinobtc26432944/ Коды бездепозитного бонуса, предоставляемые биткойн-казино, должны использоваться на платформе, которая имеет право запрашивать бонус, онлайн-биткойн-казино kostenlos бонус. Прочие условия. Хотя 1XBet наиболее известен во всем мире своей букмекерской конторой, у него также есть выдающееся казино.Он доступен на более чем 40 языках и имеет колоссальное количество игр в игровом лобби, онлайн-казино с биткойнами в голландских землях. FortuneJack — один из крупнейших и старейших сайтов крипто-казино, приложения для онлайн-казино с биткойнами, которые платят реальные деньги. Биткойн-биржи и кошельки. Крутая биткойн-рулетка, называемая американской рулеткой в Bitcoin Penguin, онлайн-биткойн-казино в Малайзии. В классических биткойн-играх в кости вы должны угадать случайное число, например, от 0 до 9999.

Единственное, что нет повтора их лайв-казино. К счастью, вы можете попробовать игру бесплатно, и все зависит от вашей стратегии и амбиций, потому что она работает как шарм. https://vzkniga.ru/community/profile/casinobtc26432944/ Коды бездепозитного бонуса, предоставляемые биткойн-казино, должны использоваться на платформе, которая имеет право запрашивать бонус, онлайн-биткойн-казино kostenlos бонус. Прочие условия. Хотя 1XBet наиболее известен во всем мире своей букмекерской конторой, у него также есть выдающееся казино.Он доступен на более чем 40 языках и имеет колоссальное количество игр в игровом лобби, онлайн-казино с биткойнами в голландских землях. FortuneJack — один из крупнейших и старейших сайтов крипто-казино, приложения для онлайн-казино с биткойнами, которые платят реальные деньги. Биткойн-биржи и кошельки. Крутая биткойн-рулетка, называемая американской рулеткой в Bitcoin Penguin, онлайн-биткойн-казино в Малайзии. В классических биткойн-играх в кости вы должны угадать случайное число, например, от 0 до 9999. Что такое бездепозитный биткойн-бонус? Бездепозитный бонус — это идеальный способ для нового игрока опробовать новое онлайн-казино Биткойн, входящее в десятку лучших онлайн-казино.Доступны феноменальные рекламные акции, такие как возврат денег или пополнение счета, а также невероятные услуги казино, такие как поддержка клиентов. Crypto Thrills еще многое предстоит сделать, прежде чем она сможет конкурировать с ведущими в отрасли казино и доказать, что криптовалюта является надежной формой оплаты, бонусом за присоединение к онлайн-биткойн-казино. Игровой видеопокер, блэкджек, рулетка или игровые автоматы, онлайн биткойн-казино игры в Малайзии. Вы можете протестировать каждую ставку, щелкнув ее идентификатор и нажав кнопку подтверждения. Crypto Casino: бездепозитный бонус! Зарегистрируйтесь и играйте бесплатно в Crypto Casino с 1000 токенов FUN 0, онлайн-казино с биткойнами без бонуса на депозит.Это был бы ход -EV, онлайн-казино с биткойнами 50 долларов бесплатно. Что ж, подумайте о психологии разных типов игроков.

Что такое бездепозитный биткойн-бонус? Бездепозитный бонус — это идеальный способ для нового игрока опробовать новое онлайн-казино Биткойн, входящее в десятку лучших онлайн-казино.Доступны феноменальные рекламные акции, такие как возврат денег или пополнение счета, а также невероятные услуги казино, такие как поддержка клиентов. Crypto Thrills еще многое предстоит сделать, прежде чем она сможет конкурировать с ведущими в отрасли казино и доказать, что криптовалюта является надежной формой оплаты, бонусом за присоединение к онлайн-биткойн-казино. Игровой видеопокер, блэкджек, рулетка или игровые автоматы, онлайн биткойн-казино игры в Малайзии. Вы можете протестировать каждую ставку, щелкнув ее идентификатор и нажав кнопку подтверждения. Crypto Casino: бездепозитный бонус! Зарегистрируйтесь и играйте бесплатно в Crypto Casino с 1000 токенов FUN 0, онлайн-казино с биткойнами без бонуса на депозит.Это был бы ход -EV, онлайн-казино с биткойнами 50 долларов бесплатно. Что ж, подумайте о психологии разных типов игроков.

инструменты

, Прочее

, Пустые флаконы и тюбики

, спонжи, губки

, шкурки, валики, шпатели

инструменты

, Прочее

, Пустые флаконы и тюбики

, спонжи, губки

, шкурки, валики, шпатели .. C.KREUL (HobbyLine)

, CADENCE

, DAILY ART (Акриланас)

, DARWI

, DECOPATCH

, DECORITI

, EvAns

, Fractal paint

, MAIMERI

, MARABU

, Pentart

, Stamperia

, VIVA-DECOR

, Невская Палитра (Ладога, Декола, Сонет)

, ТАИР

, Прочие

.. C.KREUL (HobbyLine)

, CADENCE

, DAILY ART (Акриланас)

, DARWI

, DECOPATCH

, DECORITI

, EvAns

, Fractal paint

, MAIMERI

, MARABU

, Pentart

, Stamperia

, VIVA-DECOR

, Невская Палитра (Ладога, Декола, Сонет)

, ТАИР

, Прочие По умолчанию обменники с лучшим курсом находятся вверху списка;

По умолчанию обменники с лучшим курсом находятся вверху списка; Оплата от 1 рубля;

Оплата от 1 рубля; 01.2018) — « Вы заявили 0,00028191 PPC! Посмотрите его на FaucetHub.io. «. Время между заданиями составляет 60 минут.

01.2018) — « Вы заявили 0,00028191 PPC! Посмотрите его на FaucetHub.io. «. Время между заданиями составляет 60 минут.

Вы можете получать 4 сатоши каждые 5 минут.

Вы можете получать 4 сатоши каждые 5 минут. За один раз можно получить до 19 сатоши, для этого нужно пройти капчу и антибот. Реклама везде: куда ни глянь — переходи на другой сайт. Выплаты автоматически на Faucethub.

За один раз можно получить до 19 сатоши, для этого нужно пройти капчу и антибот. Реклама везде: куда ни глянь — переходи на другой сайт. Выплаты автоматически на Faucethub.