Как проверить сервер на вирусы?

Недавно я писал о том, что с моих сайтов злобные хакеры рассылали спам. Я решил эту проблему удалив почтовый сервис с сервера, но «зараза» осталась где то в недрах сайта. И вот настал час ИКС найти вирусы и удалить их.

Я как то писал о хорошем способе найти на сайте вирусы, но есть и другой способ, позволяющий подойти к проблеме с другой стороны. В первом способе проверялись файлы сайта, в этом же случае можно проверить любые файлы на сервере.

Как проверить сервер на вирусы?

Сразу хочу предупредить, что способ подходит только тем, у кого свой виртуальный сервер, а не просто хостинг, так как потребуется установка антивируса. Хотя, если у вас есть доступ по SSH, то возможно у вас на сервере стоит этот антивирус и вы можете его запустить.

Для начала устанавливаем антивирус, который называется clamav:

sudo apt-get install clamav

После установки можно обновить его базы командой:

freshclam

Далее можно запустить сканирование нужных нам директорий, в моем случае это папка, где находятся все сайты:

clamscan -i -r /var/www

Через какое то время сканирование закончится и вы увидите результат: у меня антивирус нашел в одной из папок файл php, который как раз рассылал спам. Я его удалил.

Можно запустить антивирус так, чтобы он на автомате удалял вирусы:

sudo clamscan -i -r --remove /var/www

Но я не стал так делать, так как было интересно удалить все самому. Вот такие простые советы на заметку прежде всего самому себе. Кстати, сейчас на ВИРУСДАЙ сделали антивирус для серверов.

Грамотная проверка сайта на вирусы

Среди множества антивирусов, утилит и сканеров очень легко заблудиться и сложно понять как же именно проверить сайт на вирусы. Далее мы расскажем об этом более детально.

1. Используйте онлайн-проверку:

- Sucuri — здесь можно бесплатно проверить сайт на вирусы и вредоносное ПО. Довольно популярный и точный онлайн-сканер.

- Web Inspector от компании Comodo — бесплатный онлайн сканер вирусов и вредоносного ПО. На сайте описаны симптомы заражения сайта. Можно бесплатно полечить свой сайт, если вы обнаружили у своего сайта схожие симптомы.

- Бесплатный сервис Ai-bolit — одно из самых популярных решений среди технической поддержки хостингов. Есть онлайн сканер и установщик на персональный компьютер. Достаточно надежный сервис.

- Virusdie — тоже распространяется на бесплатной основе и проверять наличие вирусов можно онлайн. Очень удобно.

- VirusTotal — хороший и очень известный по всему миру ресурс, который проверяет есть ли Ваш сайт в вирусной базе данных наиболее популярных антивирусов и прочих подобных сервисов.

Рекомендуем провериться каждым из них, чтобы убрать вероятность ошибочного определения сайта как безопасного. Например, если на сайт попал новый вирус, то на момент проверки не все сервисы могут успеть занести его в свою базу.

2. Проверьте через Google и Yandex

Кому же как не самым популярным поисковикам, уметь искать вирусы на сайтах. Если ваши сайты не добавлены в Google Webmaster Tools и Яндекс-Вебмастер, то срочно сделайте это. Т.к. кроме проверки на вирусы, эти сервисы несут в себе очень много полезности для владельцев сайта. Писать о том, как пользоваться ими, нет смысла, т.к. их интерфейс меняется примерно раз в полгода.

Есть у Google еще один сервис для проверки сайта на вирусы GoogleSafeBrowsing. Нужно просто в соответствующее окно ввести название своего сайта и нажать на значок лупы.

3. Проверяйте оффлайн

Теперь займемся проверкой файлов сайта прямо на Вашем компьютере. Эта проверка позволяет выявить большинство взломов, которые не проявляют особой активности и могут остаться незамеченными при использовании онлайн-сервисов, которые мы описали выше.

Для начала, вам необходимо скачать файлы сайта на компьютер.

Важно! Не запускайте никакие файлы сайта и не редактируйте их у себя на компьютере. В противном случае, ваш компьютер тоже может быть заражен вирусами сайта.

Далее рекомендуем обратить внимание на следующие антивирусы, которые можно установить на компьютер:

- Al-Bolit — очень популярный инструмент. Поскольку его можно использовать

Как проверить сайт на вирусы | REG.RU

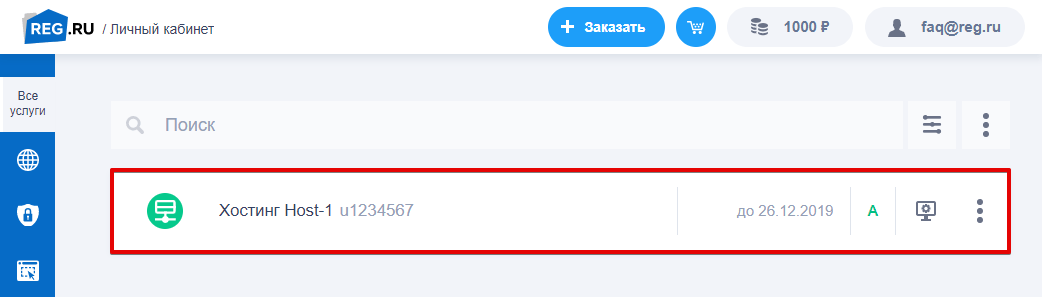

Если у вас Linux-хостинг от REG.RU, вы можете проверить сайт с помощью Антивируса для сайтов по инструкции:

-

2.

Выберите нужный хостинг из списка:

-

3.

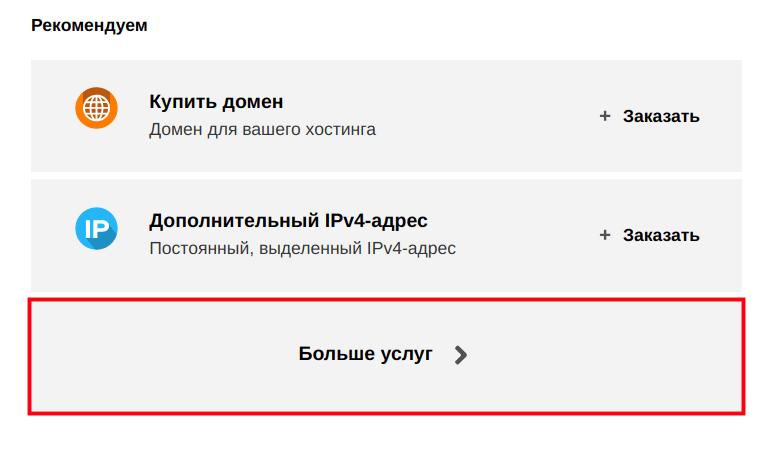

Внизу страницы в разделе «Рекомендуем» нажмите Больше услуг:

-

4.

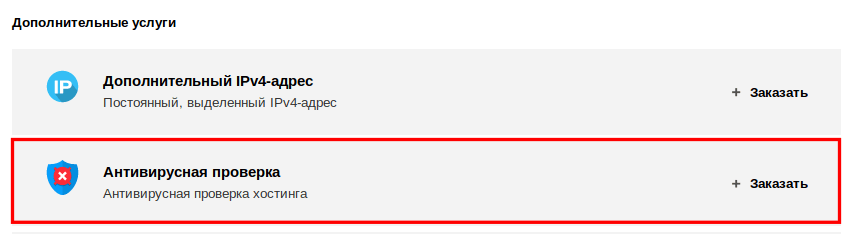

Кликните по строке Антивирусная проверка:

-

5.

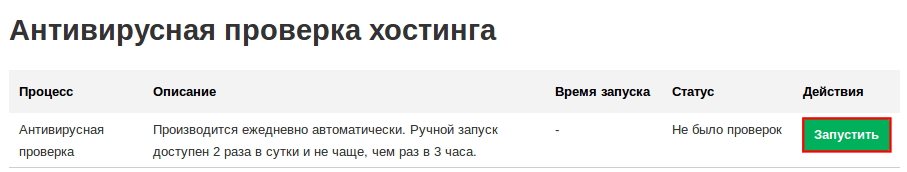

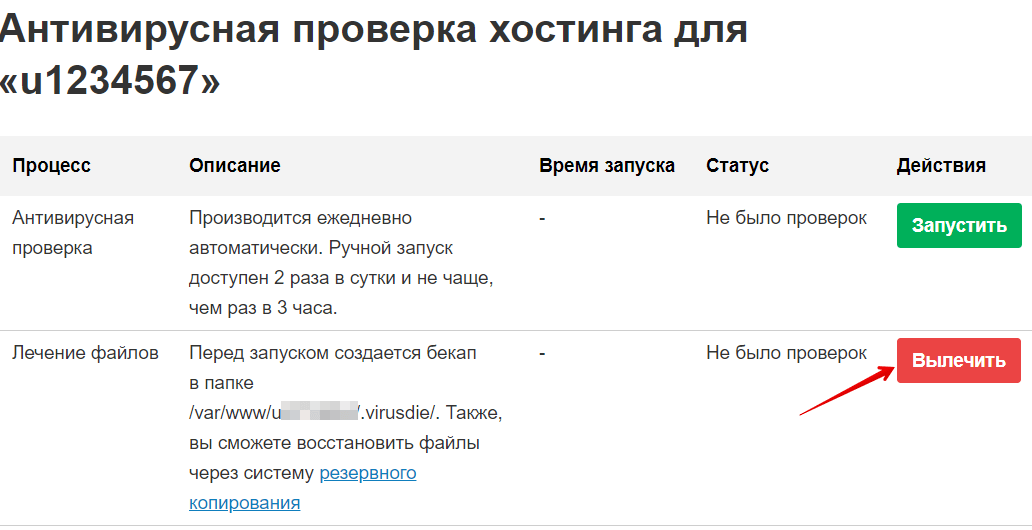

На странице «Антивирусная проверка хостинга» нажмите Запустить. Проверку можно запустить только два раза в день. Также на этой странице вы можете посмотреть результаты ранее запущенных проверок.

- 6. После окончания проверки на контактный e-mail услуги хостинга придёт сообщение с результатами проверки Антивирусом для сайтов. Если антивирус обнаружит вирусы на хостинге, вы сможете приступить к лечению заражённых файлов.

Готово, вы проверили сайт на вирусы с помощью Антивируса для сайтов.

В качестве дополнительной проверки на хостинге REG.RU настроен мониторинг заблокированных сайтов в Google Safe Browsing. Если ваш сайт обнаружат в списке небезопасных сайтов Google Safe Browsing, на контактный e-mail придет сообщение с рекомендациями по устранению проблемы.

368

раз уже

помогла

Как проверить сайт на вирусы: советы профессионального админа| Vepp

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Проверка сайта на вирусы через онлайн-сканеры

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот несколько сервисов:

Dr.Web иногда не находит вредоносные скрипты; это больше компьютерный сканер, чем сканер для анализа вирусов на сайте.

Поведение в разных браузерах и на разных устройствах

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

Вид в поиске

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Яндекса или Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Количество страниц в поисковой выдаче

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент.

Чтобы проверить сайт на дорвеи, снова используйте поиск. Введите запрос site:mysite.com и пересмотрите все результаты поиска. Если найдёте страницы, которые не соответствуют тематике вашего сайта, — это дорвеи.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Проанализировать HTML и JS-скрипты

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.

Все посторонние вставки удалите.

Бывает, что разобраться в коде сложно или он обфусцирован. Тогда сравните содержимое скрипта на сайте с оригинальным файлом из архива системы управления, плагина или шаблона.

Действительно, не всегда вредоносный скрипт — это отдельно подключенный файл, часто модифицируют один из существующих файлов. Если код обфусцирован, понять его не удастся. В таком случае стоит выяснить, в каком файле он находится.

Если это часть CMS, то надо проверить оригинальное содержимое такого файла, выгрузив архив с CMS такой же версии и сравнив содержимое этого файла.

Если файл самописный, т. е. не относится к компоненту CMS, то лучше обратиться к разработчику. Скорее всего он знает, что писал он, а что мог добавить зловред. В таком случае оригинальное содержимое можно заменить из бекапа.

Ростислав Воробьёв, сотрудник техподдержки ISPsystem

Проверить дату изменения файлов и папок

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду: find . –name '*.ph*' –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

Это действительно помогает уменьшить список подозреваемых PHP-файлов, которые могут содержать зловредов. Однако не всегда зловреды в PHP-файлах. Немного модифицировав .htaccess файл, можно создать файл с разрешением .jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

Ростислав Воробьёв

Проанализировать директории upload/backup/log/image/tmp

Директории upload/backup/log/image/tmp потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой: find /upload/ -type f -name '*.ph*'

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой: find /upload/ -name '*.php*' -exec rm '{}' \;

Найти файлы и папки с нестандартными именами

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Тут нужно понимать, что значит нестандартные имена. Если вы уверены, что директория или файл были созданы не вами, а название уж очень не похоже на то, что могла сделать CMS или плагин, то можно удалить. Но лучше сделать копию файлов, удалить, проверить, что на сайте ничего не сломалось. Стоит проверить бекапы за пару дней до заражения, если это зловред, то в вашем бэкапе таких файлов или директорий не будет.

Ростислав Воробьёв

Найти много PHP или HTML-файлов в одной директории

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name '*.php' | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Найти вирусные скрипты по содержимому

Быстро проверить сайт на вирусные скрипты можно командой:

find ./ -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" {} \;

Либо можно использовать grep без find.

grep -R -i -H -E "wso shell|Backdoor|Shell|base64_decode|str_rot13|gzuncompress|gzinflate|strrev|killall|navigator.userAgent.match|mysql_safe|UdpFlood|40,101,115,110,98,114,105,110|msg=@gzinflate|sql2_safe|NlOThmMjgyODM0NjkyODdiYT|6POkiojiO7iY3ns1rn8|var vst = String.fromCharCode|c999sh|request12.php|auth_pass|shell_exec|FilesMan|passthru|system|passwd|mkdir|chmod|md5=|e2aa4e|file_get_contents|eval|stripslashes|fsockopen|pfsockopen|base64_files" ./

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Проверить базу данных

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

<script , <? , <?php , <iframe

Если обнаружите вредоносный фрагмент, удалите его.

Да, верно. Но проанализировать содержимое базы данных рядовому пользователю будет непросто — понадобятся базовые навыки SQL, знание синтаксиса, а также понимание, в какой из таблиц нужно искать содержимое. Кроме того, зловред может быть в неявном виде, тоже каким-либо образом обфусцирован, закодирован и т. д.

Ростислав Воробьёв

Использовать онлайн-сервисы

Для автоматической проверки файлов сайта на вирусы, shell-скрипты, редиректы и дорвеи можно использовать сканеры:

Обычно автоматические сканеры обнаруживают до 90% всех вредоносных скриптов на зараженном сайте, остальные нужно искать вручную, используя вышеперечисленные команды внутренней проверки.

Антивирус может найти большинство вредоносных файлов, но он не знает их всех. Появляются новые скрипты, их по другому пытаются обфусцировать чтобы обойти проверку антивирусов и так далее.

Ростислав Воробьёв

Защитить сайт от взлома

После удаления всех shell-скриптов и вредоносных вставок сайт обязательно надо защитить от взлома. Тогда он станет неуязвим для атак извне.

Защита панели администратора сайта по IP

Злоумышленники попадают на сайт, взламывая панель администратора. Чтобы помешать им, установите ограничение на вход в панель по IP. Иными словами, разрешите входить в панель администратора только с определённого устройства.

Добавьте в каталог административной панели (administrator, bitrix/admin, wp-admin…) файл .htaccess с содержимым:

Order Deny, Allow Deny from all Allow from 1.1.1.1

Где 1.1.1.1 — IP-адрес, для которого разрешён доступ в админ панель.

Если IP-адрес не статический, можно добавить IP по зоне. Например, провайдер предоставляет IP-адрес вида 192.168.100.34. Тогда в .htaccess можно прописать allow from 192.168.

Защита панели администратора по HTTP-авторизации

Установите на админку сайта дополнительный логин и пароль. Для этого в каталог административной панели (administrator, bitrix/admin, wp-admin…) добавьте файлы .htaccess и .htpasswd .

В файле .htaccess нужно прописать такой код:

ErrorDocument 401 "Unauthorized Access"

ErrorDocument 403 "Forbidden"

AuthName "Authorized Only"

AuthType Basic

AuthUserFile /home/ site.com /admin/.htpasswd require valid-user

<Files ~ «.(css)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(js)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(png)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(gif)$»>

Allow from all

satisfy any

</Files>

<Files ~ «.(jpg)$»>

Allow from all

satisfy any

</Files>

Где home/site.com/admin/.htpasswd — это полный путь к файлу .htpasswd вашего сервера.

В файле .htpasswd нужно прописать дополнительный логин и пароль, который будет использоваться при входе в панель.

Сгенерировать их можно на сайте Htpasswd Generator. Введите логин и пароль и нажмите Create .htpasswd file. Результат скопируйте в файл .htpasswd.

Защита каталогов сайта

По умолчанию все каталоги и файлы сайта на сервере доступны на запись. Это опасно тем, что найдя уязвимость, злоумышленник сможет загрузить и запустить shell-скрипт или переписать файл в любой директории сайта.

Чтобы обезопасить сайт, нужно сделать hardening, то есть «забетонировать» сайт. Для этого нужно на все системные файлы CMS, плагинов и шаблонов, которые для бесперебойной работы не требуют разрешений на запись, установить права 444, для каталогов права нужно установить 555.

Я бы поставил 755 или 655 на системные файлы CMS, плагинов и шаблонов. А для каталогов — 644. Лучшим решением будет обратиться к документации конкретной CMS или плагина, чтобы узнать рекомендуемые права для его работы. Неправильные права могут сломать работу сайта.

Ростислав Воробьёв

Здесь суть в том, чтобы запретить запись во все каталоги сайта и запретить изменение всех файлов CMS, которые во время работы сайта не требуют изменений. Чтение и выполнение файла при таких правах будет доступно. Для правильной работы сайта надо сделать так:

- На все файлы — права 444.

- На все папки — права 555.

- На файлы, которые должны быть доступны на запись, — 644.

- На каталоги, которые должны быть доступны на запись, — 755.

Такие права хорошо подходят как для сайтов, где CMS, плагины и шаблоны сильно изменены и нет возможности все обновить до последних версий, так и для простых сайтов, где CMS, шаблоны и плагины обновляются нечасто.

В любом случае, если потребуется обновить плагины и шаблон, права можно рекурсивно изменить на 644 и 755, все обновить и заново установить права 444 и 555.

Для комфорта обычных пользователей создаются два PHP-скрипта:

mysite.com/protect.php — изменяет все права на файлы и папки 444 и 555,

mysite.com/unprotected.php — ставит права 644 и 755.

Чтобы права на файлы и каталоги не смогли изменить программным путем, в файл php.ini нужно добавить директиву disable_functions =chmod

Для каталогов (backup/log/image…), которым нельзя установить права 555 и в которых нет скриптов, нужно добавить файл .htaccess с таким содержимым:

RemoveHandler .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

Этот код блокирует выполнение потенциально опасных скриптов. Это запретит PHP-коду выполняться из директории, где не должно быть исполняемых файлов.

Защитили сайт — подпишитесь на блог!

Если статья оказалась вам полезной, подписывайтесь на блог Vepp. Раз в две недели присылаем редакторские материалы и статьи от экспертов: по лучшей настройке WordPress, работе с аналитикой и с другими полезностями.

Почитайте вот:

Что такое бэкапы сайта и почему их никто не делает

SSL-сертификат для сайта: зачем нужен, какой выбрать, где взять

5 бесплатных шаблонов интернет-магазина на WordPress

Подписаться!

Проверка сайта на вирусы | Losst

Безопасность вашего сайта и гарантия того, что на нем нет никаких вирусов и уязвимостей имеет очень важное значение. Поскольку если на сайте затаится вирус, то больше всего от него пострадаете не вы, а ваши пользователи. И уже вследствие чего пострадает ваша репутация и ваш проект. Поэтому важно вовремя выявлять и устранять проблемы с безопасностью, а также вовремя обновлять вашу систему и программное обеспечение.

В одной из предыдущих статей мы рассматривали как проверить WordPress сайт на вирусы. В этой же статье сосредоточимся в целом на сайтах, написанных с использования популярного языка программирования PHP, таких сайтов сейчас наибольшее количество в сети. Вы можете использовать онлайн сканеры, но они не дают нужной эффективности, потому что сканируют лишь несколько страниц и у них нет доступа к исходному коду, где больше вероятности найти вредоносный код. Поэтому мы остановимся на антивирусах, с помощью которых выполняется проверка сайта на вирусы локально.

Содержание статьи:

Что мы будем использовать?

В этой статье я рассмотрю два решения, это AI-Bolit и Linux Malware Detect. Оба продукты полностью бесплатны и распространяются под свободной лицензией. Оба сканера ориентированы на работу именно в сфере веб для писка различных шелов, бекдоров и других признаков заражения в исходном коде. Антивирусы имеют собственную базу сигнатур, с помощью которой и выявляют угрозы. Также есть определенный уровень эвристического анализа, с помощью которого могут быть обнаружены еще неизвестные угрозы. Обе программы представляют из себя скрипты, которые нужно установить на ваш сервер. А теперь рассмотрим каждую из них более подробно.

Как проверить сайт на вирусы?

Начнем с более популярного сканера AI-Bolit и потом перейдем к более простому, но не менее надежному LMD.

Проверка сайта на вирусы с помощью AI-Bolit

Еще несколько лет назад рынок антивирусов для веб-сайтов пустовал. Системным администраторам и веб-мастерам приходилось самим писать различные скрипты и собирать базы сигнатур чтобы обнаруживать вредоносный код на своих сайтах. Одним из таких скриптов был Ai-bolit. Изначально это был небольшой скрипт, который позволял искать вирусы по регулярным выражениям и гибким патерам. Благодаря этому скрипт обнаруживал больше вариантов зашифрованного вирусного кода. Потом он оброс дополнительными функциями, такими как обнаружение уязвимостей в программном обеспечении, использование баз данных сигнатур, и многое другое. А теперь давайте рассмотрим как установить и использовать AI-Bolit на вашем сервере.

Хотя это и обычный PHP скрипт, для его работы нужно много ресурсов сервера, поэтому если у вас слабый хостинг с ограничением на время выполнения то есть большая вероятность, что ничего не заработает. Сначала вам нужно скачать сами исходники программы. Для этого перейдите на официальный сайт программы, откройте ссылку «Downloads», и нажмите кнопку «Ai-Bolit»:

Нам нужна именно версия «General version for hosting, Mac OS X or Unix OS». Далее, загрузите полученный архив на сервер, например, с помощью scp:

scp ai-bolit.zip пользователь@хост:~/

Дальше вам нужно распаковать архив:

unzip ai-bolit.zip

Сканер может работать в режиме веб-интерфейса, но рекомендуется запускать его именно через командную строку для полной проверки. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Там будет два файла. Сам сканер и белый список точно надежных файлов, которые не являются вирусами. Дальше нам нужно запустить сканирование. Проверка кода сайта на вирусы выполняется командой:

php ai-bolit.php

Дальше начнется длительный процесс сканирования, который может занять от нескольких часов до суток, в зависимости от того, сколько там у вас файлов. Я бы даже рекомендовал запускать скрипт внутри сессии screen, чтобы ничего не помешало ему выполнить работу до конца, потому что если соединение будет разорвано, то работа скрипта прекратится.

Когда проверка сайта на вирусы ai bolit будет завершена, в этой же папке будет создана html страница с отчетом о том, что было найдено. Здесь есть четыре секции. Первая, красная секция содержит информацию про обнаруженные вирусы, вторая секция — подозрительные файлы, третья секция — обнаруженные уязвимости и четвертая — возможные проблемы с правами доступа или другими настройками сервера.

В самом верху отчета находится общая сводка обо всем, что было обнаружено. Если вы не добавите белый список, то получите очень много ложных срабатываний, как на снимке выше. Дальше вам останется проанализировать полученный отчет, просмотреть все файлы, которые сканеру не понравились и проверить действительно ли там есть вирусы.

Проверка сайта на вирусы с помощью LMD

Linux Malware Detection — это более простая программа для проверки сайта на вирусы. Он использует базу данных сигнатур и регулярные выражения grep для писка вредоносного кода. Кроме того, сканер может интегрироваться с Clamav и использовать clamscan для сканирования вместо своих регулярных выражений. Скачать сканер можно на его официальном сайте.

Дальше его нужно загрузить на сервер уже известной вам командой scp. А затем распаковать архив:

tar xvpzf lmdetect.tar.gz

Дальше перейдите в папку с распакованными файлами и запустите установку скрипта на сервер:

./install.sh

Будут созданы задания cron, обновлена база, а также скопированы исполняемые файлы в необходимые папки. Далее, можно запустить сканирование. Для этого передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/losst.ru/

Сканирование тоже займет достаточно времени, а по прошествии на экран будет выведена вся информация об обнаруженных или исправленных угрозах.

Выводы

В этой небольшой статье мы рассмотрели как проверить сайт на вирусы. Как видите, не только для WordPress есть море сканеров, есть и специальные локальные сканеры, которые позволяют выявить проблемы, намного лучше чем проверка сайта на вирусы онлайн, которая обрабатывает лишь несколько страниц. Не забывайте время от времени проверять свои серверы. Если у вас остались вопросы, спрашивайте в комментариях!

Оцените статью:

Загрузка…

Загрузка…Антивирус для сайтов | REG.RU

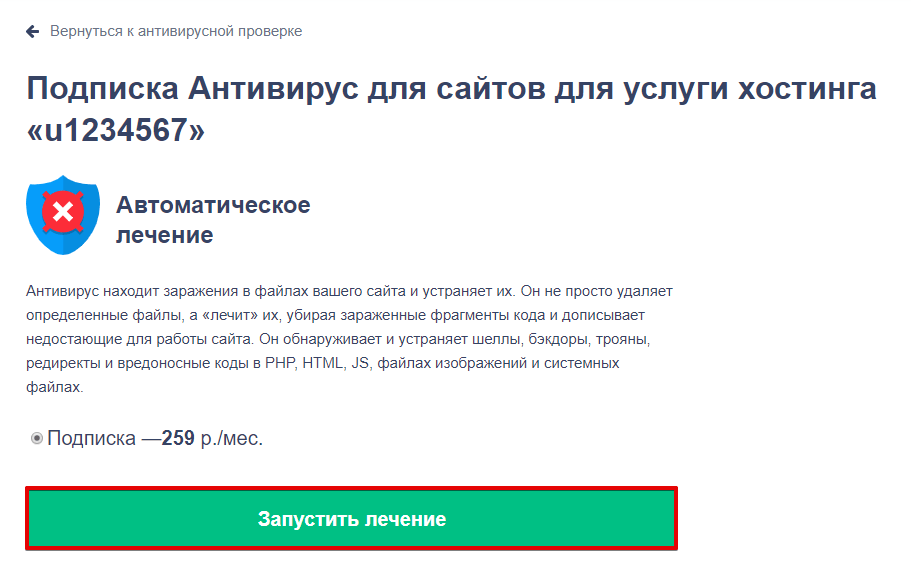

На бесплатном хостинге для сайтов html в REG.RU и на платном хостинге можно вылечить сайт при помощи Антивируса для сайтов, который находит заражения в файлах вашего сайта и устраняет их. Он не просто удаляет определенные файлы, а «лечит» их, убирая зараженные фрагменты кода, и дописывает недостающие для работы сайта. Он обнаруживает и устраняет шеллы, бэкдоры, трояны, редиректы и вредоносные коды в PHP, HTML, JS, файлах изображений и системных файлах.

Перед лечением Антивирус для сайтов создаёт актуальные бэкапы файлов, которые будут подвержены лечению. Бэкап файлов записывается в менеджер файлов вашего хостинга. Если лечение вас не устроило, вы сможете восстановить данные из бэкапа.

Есть два режима работы Антивируса для сайтов:

Ежедневная автоматическая проверка в первой половине суток. При обнаружении подозрительного ПО на контактный e-mail отправляется уведомление со списком подозрительных файлов.

Ручная проверка. Доступна два раза в день, запускается из Личного кабинета на сайте REG.RU.

Обратите внимание:

- Вы можете бесплатно просканировать сайт на наличие вирусов. Лечение сайта происходит в рамках платной услуги.

- Проверка Антивирусом для сайтов доступна только для услуг, заказанных на сайте REG.RU.

- Если у вас Windows-хостинг, используйте другой антивирус для проверки.

Для проверки сайта на наличие вирусов перейдите к инструкции: Как проверить сайт на вирусы? Если Антивирус для сайтов обнаружил заражённые файлы:

-

1.

Перейдите к лечению, нажав Вылечить файлы. Запустить лечение также можно со страницы антивирусной проверки:

-

2.

После этого нажмите Запустить лечение:

- 3. Оплатите выставленный счёт любым удобным способом. После оплаты счёта завершите лечение сайта.

Отключение подписки Антивируса для сайтов

Отключить подписку можно в Личном кабинете на странице управления услугой. Чтобы удалить услугу в блоке Управление услугой нажмите Удалить услугу.

При удалении услуги средства за неиспользованный период не возвращаются.

Некоторые файлы Антивирус для сайтов не лечит в автоматическом режиме. Такие вредоносные файлы требуют ручной проверки разработчиками сайта. Также успешная проверка на вирусы не может гарантировать их полное отсутствие. Ни одна антивирусная программа не способна обнаружить 100% существующих вирусов.

В качестве дополнительной проверки на хостинге REG.RU настроен мониторинг заблокированных сайтов в Google Safe Browsing. Если ваш сайт обнаружат в списке небезопасных сайтов Google Safe Browsing, на контактный e-mail придёт сообщение с рекомендациями по устранению проблемы.

Закажите хостинг REG.RUДоверьте хостинг профессионалам. Быстрая работа и круглосуточная техническая поддержка.

Подробнее Помогла ли вам статья? 170

раз уже

помогла

Как проверить выделенный сервер Dedicated на наличие вирусов и вредоносного ПО

Проверить Dedicated сервер на наличие вредоносного ПО можно при помощи сканера Linux Malware Detect.

Все действия необходимо производить по SSH.

Установка сканера

Соединитесь с сервером по SSH: Подключение к серверу по SSH. Последовательно выполните следующие команды:

cd /usr/local/src/wget http://www.rfxn.com/downloads/maldetect-current.tar.gztar -xzf maldetect-current.tar.gzcd maldetect-*sh ./install.sh

Запуск сканирования

Выполните команду:

maldet -b -a /var/www/

Данной командой будет запущено фоновое задание на сканирование каталога /var/www/. При необходимости вы можете указать любой другой каталог.

Проверка результатов сканирования

Сканирование может идти продолжительное время и зависит от объёма данных. Чтобы проверить, закончилось ли сканирование, выполните команду: ps -aux | grep [m]aldet.

Пример вывода команды

ps aux | grep [m]aldet

root 12429 17.8 0.0 118408 6304 pts/0 S 09:24 1:35 bash /usr/local/sbin/maldet -b -a /var/www/user/data/www/mysite.ru/

В примере видно, что запущено сканирование каталога /var/www/user/data/www/mysite.ru/ и процесс ещё идёт. В данном случае нужно ещё ждать окончания сканирования. Если же вывод команды пустой, то сканирование закончилось, можно проверять результат, для этого выполните команду maldet -e.

Пример вывода команды

HOST: 5-63-155-200

SCAN ID: 160721-1022.31393

STARTED: Jul 21 2016 03:19:34 +0400

COMPLETED: Jul 21 2016 10:22:42 +0400

ELAPSED: 0s [find: 0s]

PATH: /var/www/user/data/www/mysite.ru/

TOTAL FILES: 37845

TOTAL HITS: 1

TOTAL CLEANED: 0

WARNING: Automatic quarantine is currently disabled, detected threats are still accessible to users!

To enable, set quarantine_hits=1 and/or to quarantine hits from this scan run:

/usr/local/sbin/maldet -q 160721-1022.31393

FILE HIT LIST:

{MD5}php.cmdshell.unclassed.4690 : /var/www/user/data/www/mysite.ru/pgtz.php

В примере видно, что сканирование продолжалось 7 часов (с 03:19:34 до 10:22:42). Было проверено 37845 файлов (TOTAL FILES) и найдена одна угроза (TOTAL HITS).

В нижней части вывода команды приведён список файлов, в которых найдены угрозы (FILE HIT LIST). В нашем примере файл один: /var/www/user/data/www/mysite.ru/pgtz.php и в нём найден cmdshell. Данный файл необходимо проанализировать, удалить вредоносные куски кода или вовсе удалить файл целиком.

Чтобы выйти из отчёта maldet нажмите «Shift» + «:» (двоеточие необходимо набирать в латинской раскладке — клавиша с буквой «Ж»). После этого введите «q» и нажмите «Enter».

Внимание

Будьте аккуратны в удалении файлов, не удалите случайно критически важные файлы для работы сайта. Перед любой чисткой вирусов рекомендуем создавать резервную копию сайта.

Помогла ли вам статья? 0

раз уже

помогла

В PHP, как проверить на вирусы при загрузке файлов?

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- работы Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

Проверить подозрительные файлы на вирусы — Kaspersky Daily

До сих пор мы говорили о различных способах настройки наших антивирусных продуктов: например, теперь вы знаете, как автоматически сканировать USB-накопитель и ограничивать доступ детей к определенным веб-сайтам.

Но иногда даже обычная задача может сбивать с толку. Что если вы пропустили сканирование USB-накопителя и скопировали с него некоторые файлы на свой компьютер или загрузили файл с ненадежного веб-сайта? Есть ли способ быстро проверить эти файлы и узнать уровень их безопасности в Kaspersky Security Network?

Вы можете начать сканирование выбранного файла одним щелчком мыши! Если на вашем компьютере установлено и запущено Kaspersky CRYSTAL, просто щелкните правой кнопкой мыши имя выбранного файла и выберите в контекстном меню Проверить на вирусы .Ход выполнения задачи сканирования будет отображаться в окне диспетчера задач .

Вы также можете проверить репутацию подозрительного файла в Kaspersky Security Network одним щелчком мыши. Базы Kaspersky Security Network предоставляют самую свежую информацию для оценки репутации файлов и позволяют проверить безопасность даже недавно загруженных файлов и программ.

Щелкните правой кнопкой мыши файл, который хотите проверить, и выберите Проверить репутацию в KSN в контекстном меню.В открывшемся окне вы можете найти:

- Название продавца;

- Информация о группе, в которую файл / программа были отправлены Application Control или большинством пользователей Kaspersky Security Network .

- Количество пользователей Kaspersky Security Network , использующих файл / приложение.

- Дата вхождения в баз Kaspersky Security Network .

- Путь к файлу, версия, дата создания / изменения и размер.

- Информация об электронной подписи (при наличии).

- Страны, в которых приложение наиболее распространено.

Из этого же окна можно запустить проверку файла на вирусы.

Если вы используете Kaspersky Internet Security 2013 или Kaspersky Anti-Virus 2013, вы также можете выполнить описанные выше действия, чтобы проверить файлы и проверить их безопасность.

,Как проверить журналы событий Windows на наличие ошибок1 — Host Integration Server

- 2 минуты на чтение

В этой статье

Журнал событий Windows фиксирует поведение системы.Он содержит:

Информационные события, сигнализирующие о нормальном функционировании системы. Например, определенные службы регистрируют событие при запуске или завершении работы.

Предупреждающие события, которые сигнализируют о проблемах, которые могут быть проблемными, но не являются фактическими ошибками.

Ошибки. Если вы обнаружите какие-либо ошибки в своих журналах, это указывает на проблему.

.NET иногда регистрирует события ошибок, когда проблема обнаруживается в приложении. Это основной способ сообщить о проблеме или предоставить диагностическую информацию.Таким образом, понимание проблемы .NET начинается с поиска ошибок в журнале событий.

Для поиска ошибок в журналах событий

Найдите красный кружок с символом x. Ошибки обычно указывают на серьезную проблему, поэтому вам следует устранить их, прежде чем переходить к конкретной проблеме.

Найдите в журналах событий ошибки .NET. .NET обычно регистрирует свои события в журналах приложений и системы. Вы можете определить, из каких ошибок.NET, посмотрев на столбец Источник. Ошибки с исходным заголовком .NET или MSDTC являются ошибками .NET. Изучите ошибки .NET, дважды щелкнув ошибку, чтобы открыть диалоговое окно, содержащее всю информацию об ошибке: источник, компьютер, дату, время и идентификатор события. Внизу диалогового окна ошибки находится описание ошибки. Внимательно прочтите это, так как оно объяснит ошибку и даже порекомендует решение. Также проверьте область данных в диалоговом окне ошибки; он может содержать дополнительную полезную двоичную информацию.

Определите, содержит ли ошибка стек вызовов. Стек вызовов — это фрагмент текста, описывающий, что приложение делало, когда произошла ошибка. Он начинается со строки стека вызовов. Если есть стек вызовов, определите, какой файл .dll вызвал ошибку. Каждая строка в стеке вызовов начинается с имени файла .dll и заканчивается восклицательным знаком или знаком плюс.

Стек вызовов показывает причинно-следственную цепочку. DLL-файл, указанный в верхней строке стека вызовов, является непосредственной причиной ошибки, а.dll, перечисленные в строках ниже, являются косвенными причинами ошибки.

См. Также

Средство просмотра событий Windows

,linux — Как проверить, работает ли сервер

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- работы Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- реклама Обратитесь к разработчикам и технологам со всего мира

- О компании