Мои логин и пароль — что это такое, как их правильно создать и безопасно хранить

Главная / ЧАстые ВОпросы7 января 2021

- Мой логин и чем он отличается от имени пользователя?

- Сложный пароль — это то, что позволит вам спать спокойно

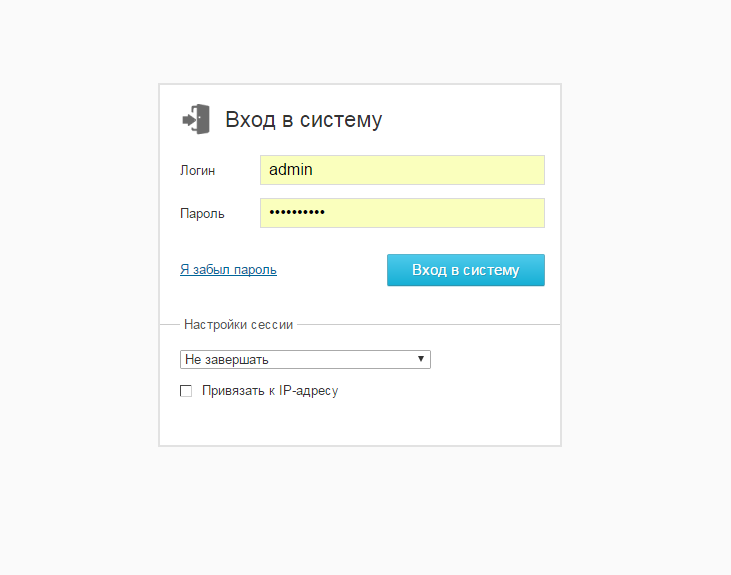

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Вроде бы простой вопрос, но он все же зачастую возникает у начинающих пользователей интернета, когда они создают впервые учетную запись их просят придумать ник, логин и пароль.

Лучше будет, если я сразу предупрежу и постараюсь пояснить важность придуманных вами своих логинов и паролей, ибо в интернете ломают все подряд, а не только то, где что-то лежит.

Что такое «мой логин» и его отличия от имени пользователя?

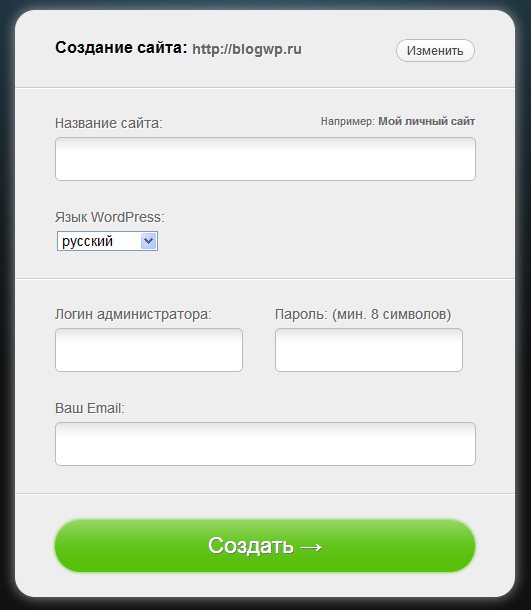

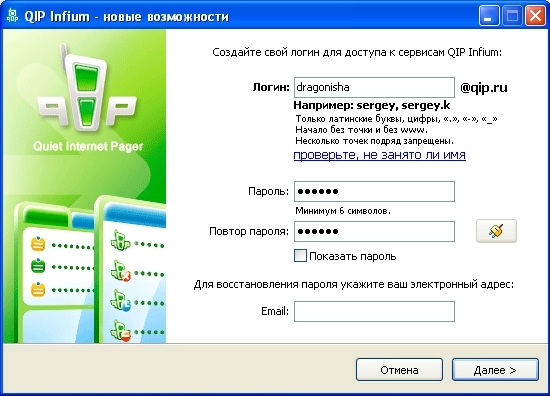

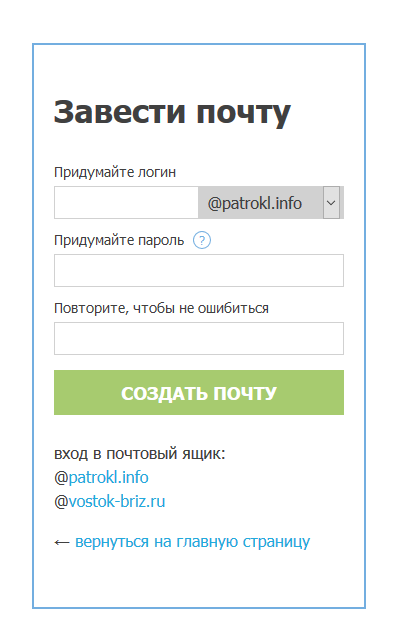

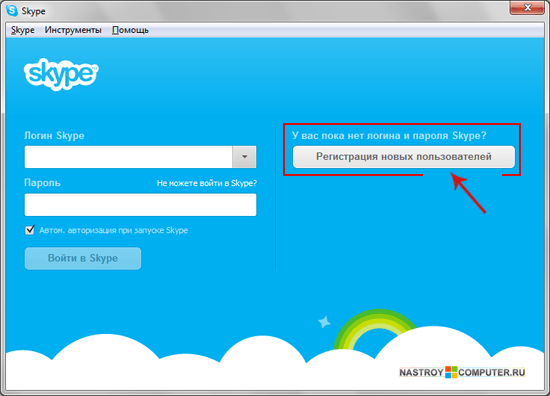

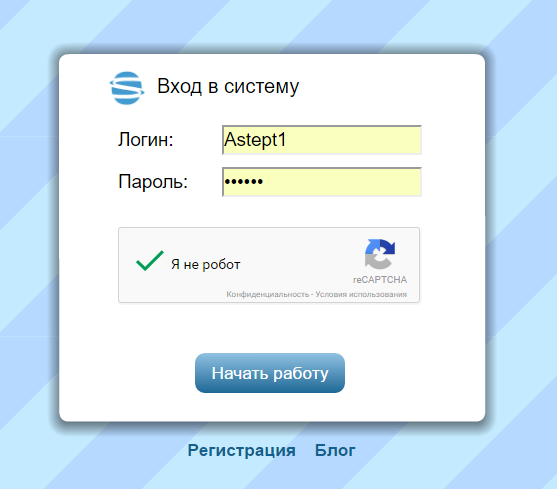

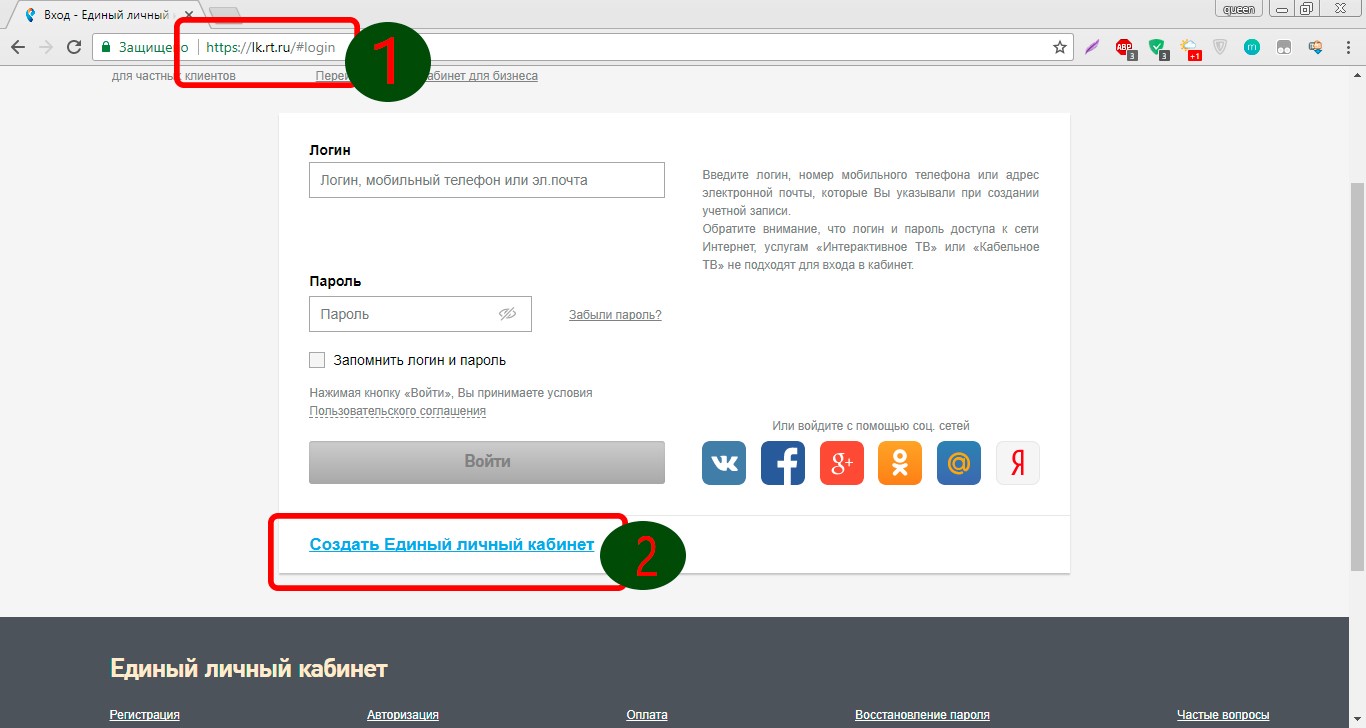

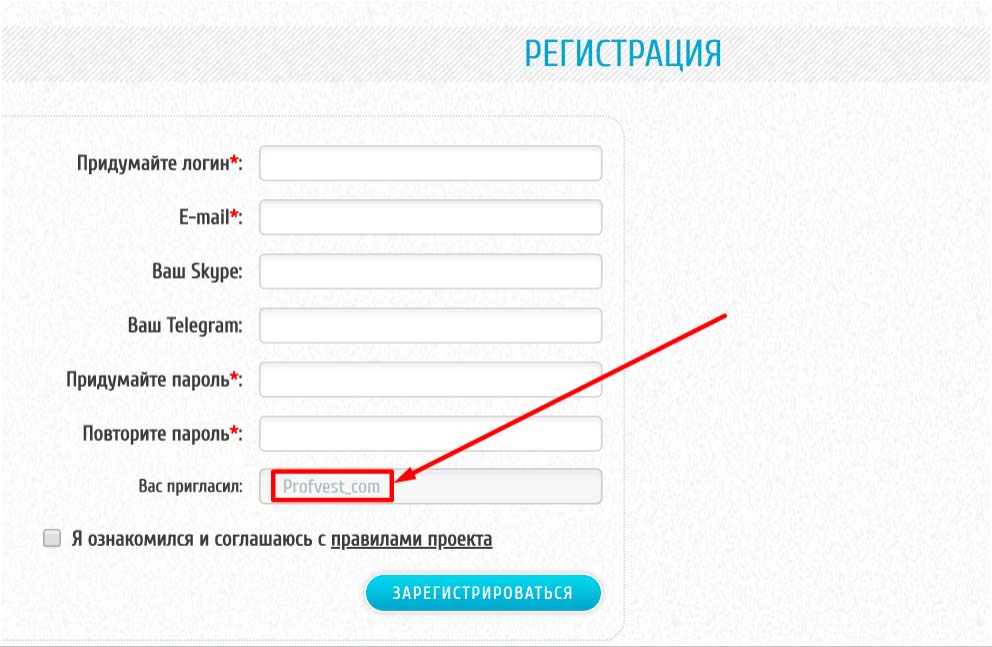

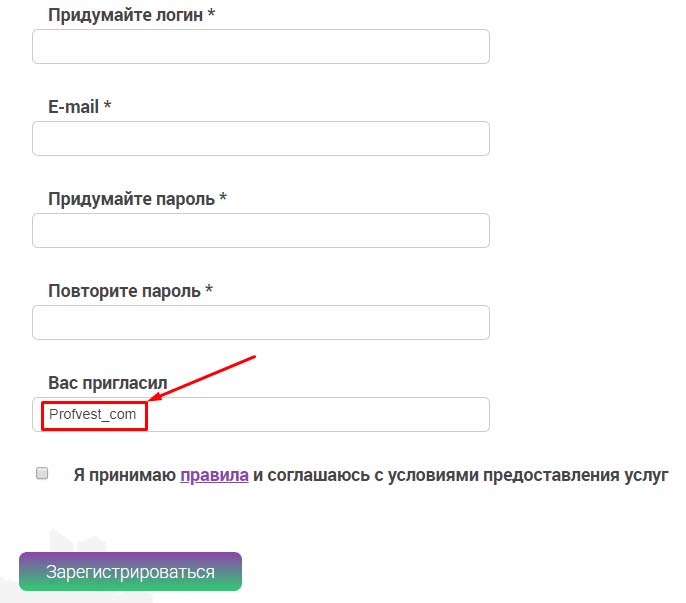

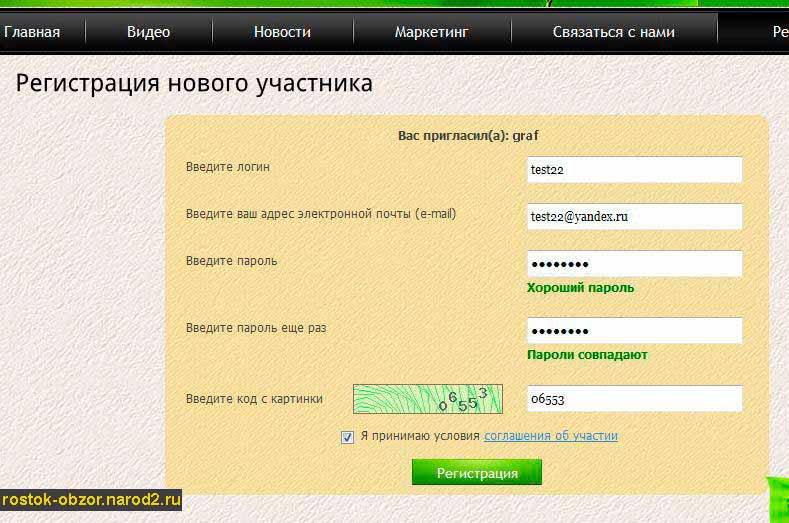

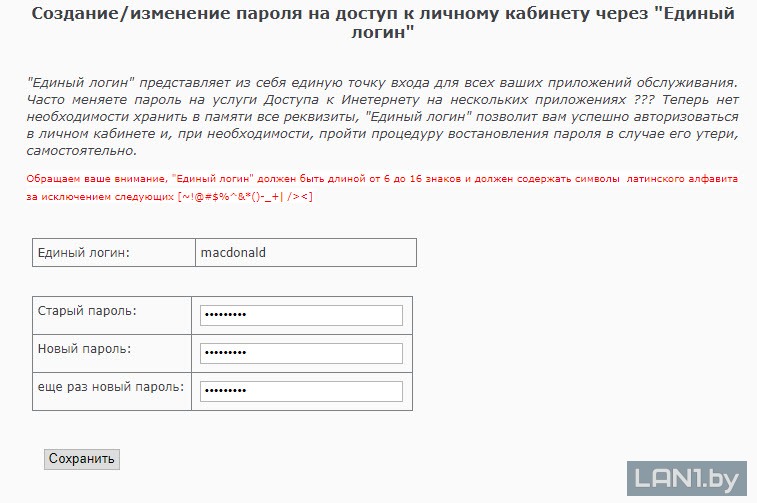

Итак, логин это ваш индивидуальный идентификатор (должен быть уникален для того сервиса, где вы регистрируетесь). Сейчас на многих сервисах допускается использование в качестве своих логинов имен или ников написанных русскими буквами, но раньше поголовно требовалось при его написании использовать исключительно латинские символы и цифры.

Связано это, видимо, с тем, что данные, полученные при регистрации пользователя (login и password), хранятся в базе данных. Поэтому я пользуюсь при вводе моего логина тем же правилом, что и допустимо использовать в Урл адресах — [0-9],[a-z],[A-Z],[_],[-]. Такое написание подойдет при регистрации на любом сервисе.

Следуете еще разобраться что такое логин, а что такое имя пользователя. Очень часто одно отличается от другого. У этой путаницы ноги растут все из того же упомянутого выше правила использования при регистрации только латинских символов, в то время как на форуме, сайте, блоге и социальной сети, где вы регистрируетесь, было бы уместно использование имен пользователей (настоящих или ников) написанных на русском языке.

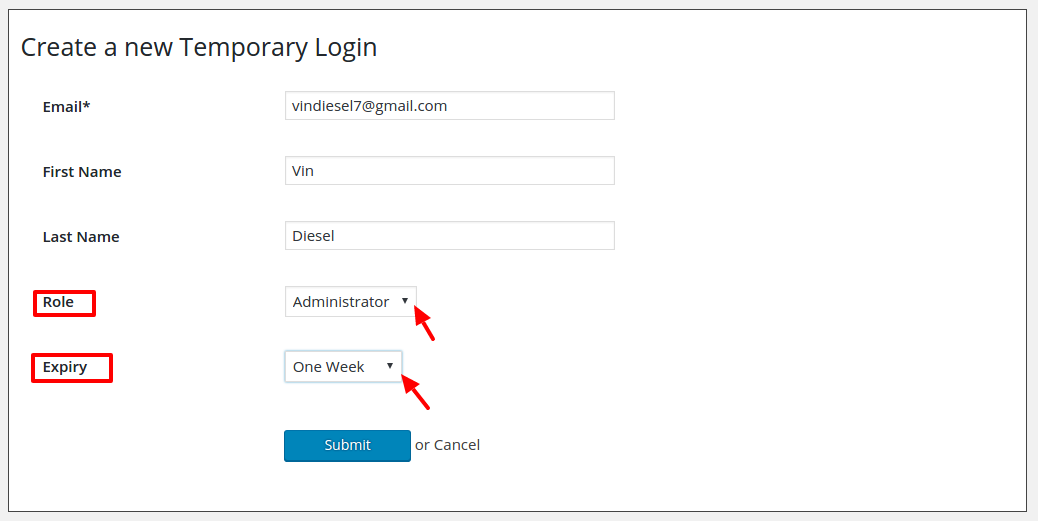

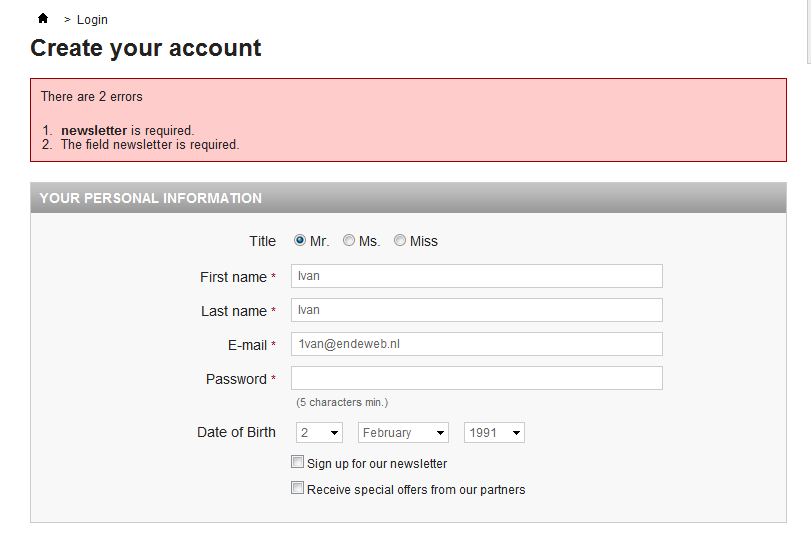

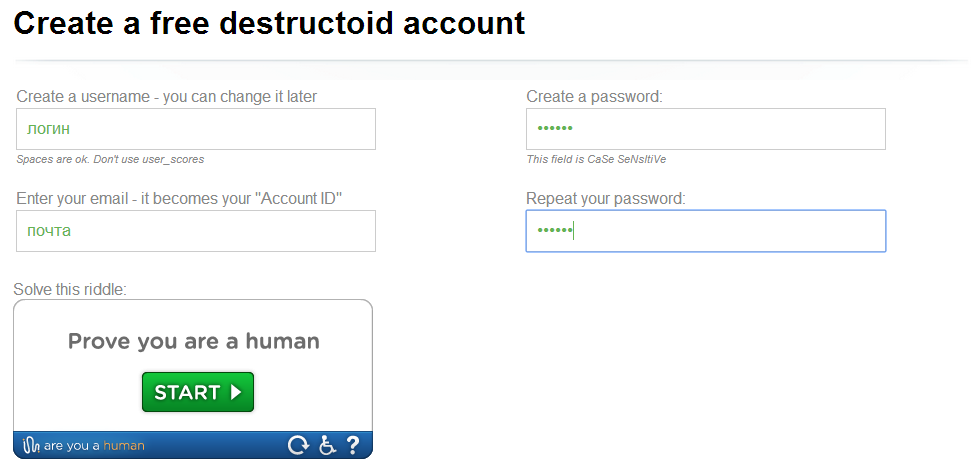

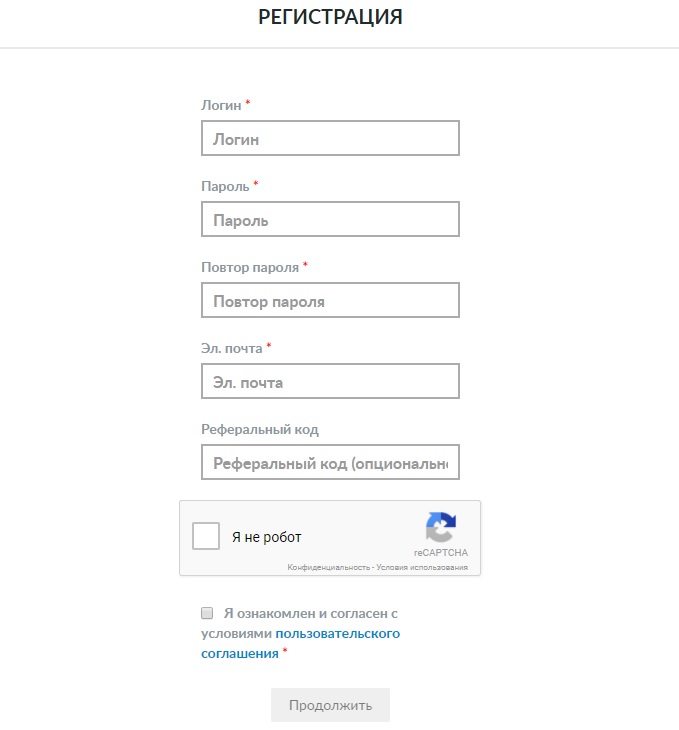

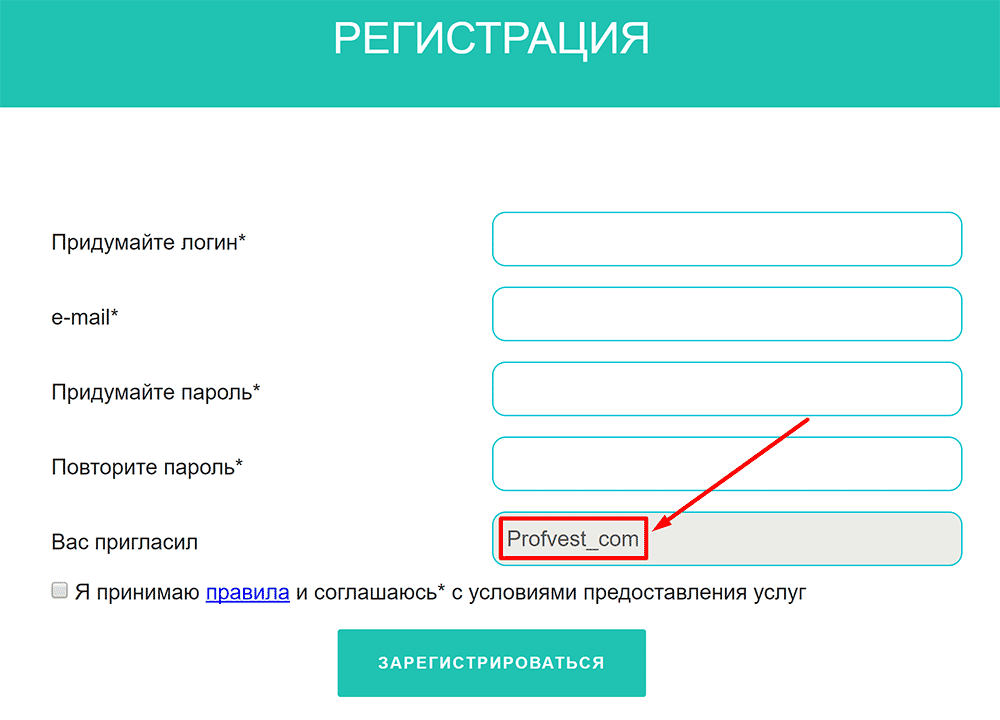

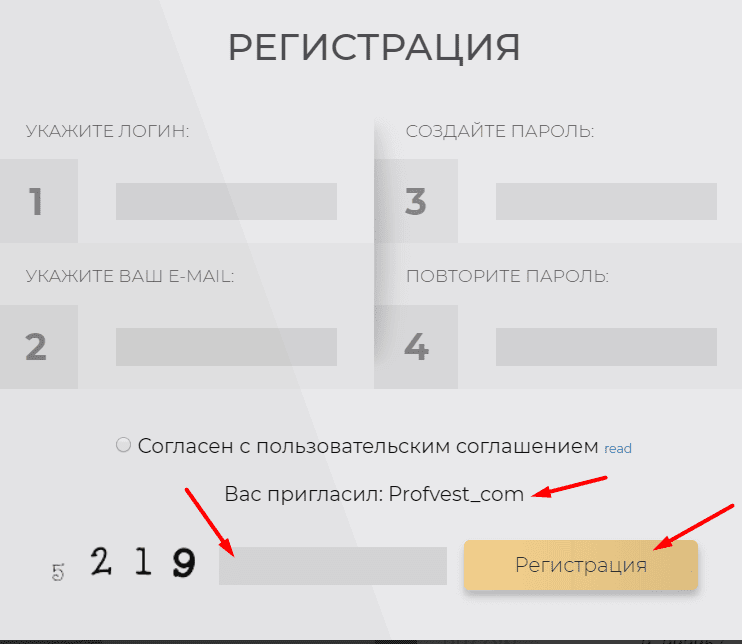

Поэтому и приходится зачастую заполнять в форме регистрации два поля: login (только на латинице) и имя (можно по русски). Правда сейчас в интернете идет всеобщая тенденция к упрощению и таких сайтов, где вас путают непонятными полями с двумя похожими понятиями, становится все меньше.

Правда сейчас в интернете идет всеобщая тенденция к упрощению и таких сайтов, где вас путают непонятными полями с двумя похожими понятиями, становится все меньше.

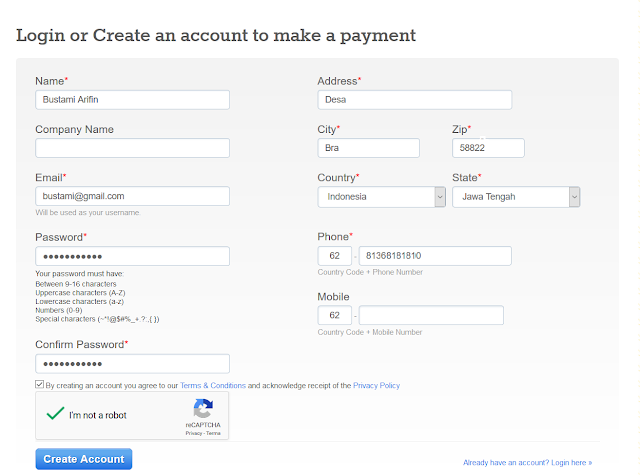

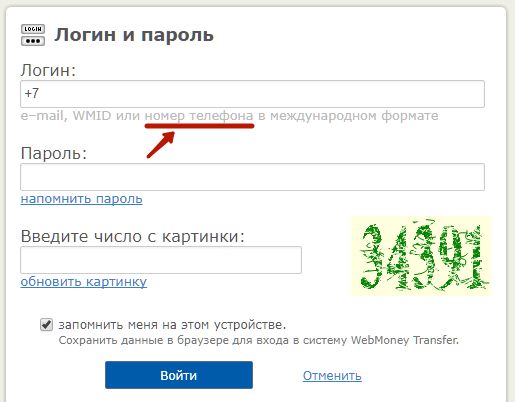

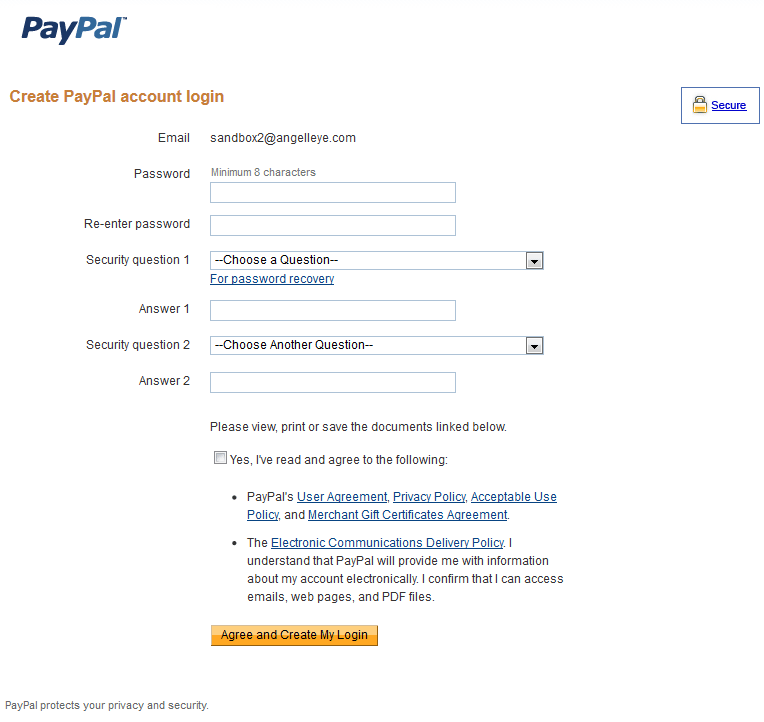

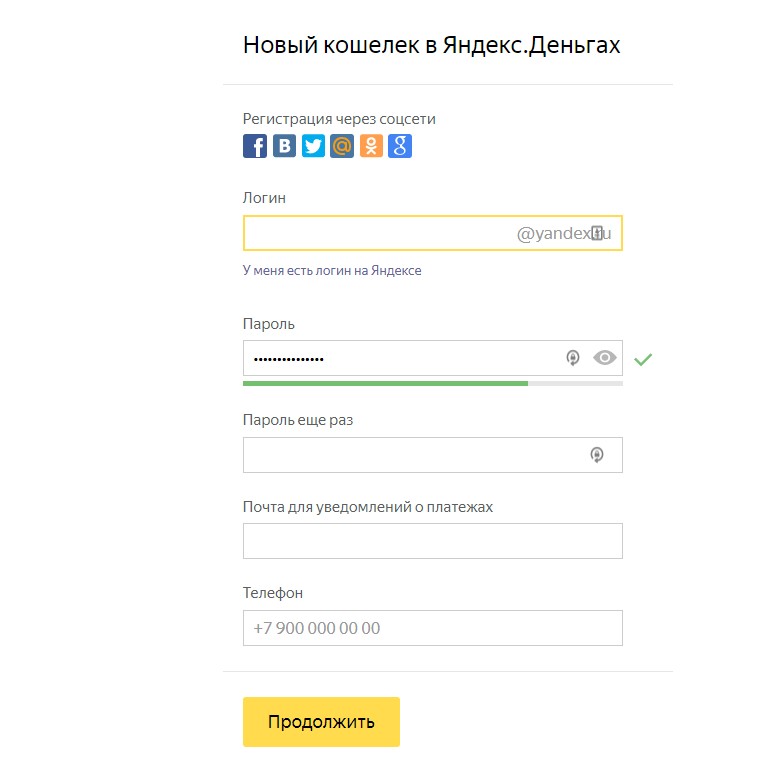

Сейчас зачастую в качестве своего логина используют просто адрес вашего почтового ящика или номер указанного при регистрации мобильного телефона. Причем, можно использовать любой из этих идентификаторов (login, телефон или E-mail). Понятно, что я говорю не про форумы, а про сайты подобные Пейпалу или Ебей.

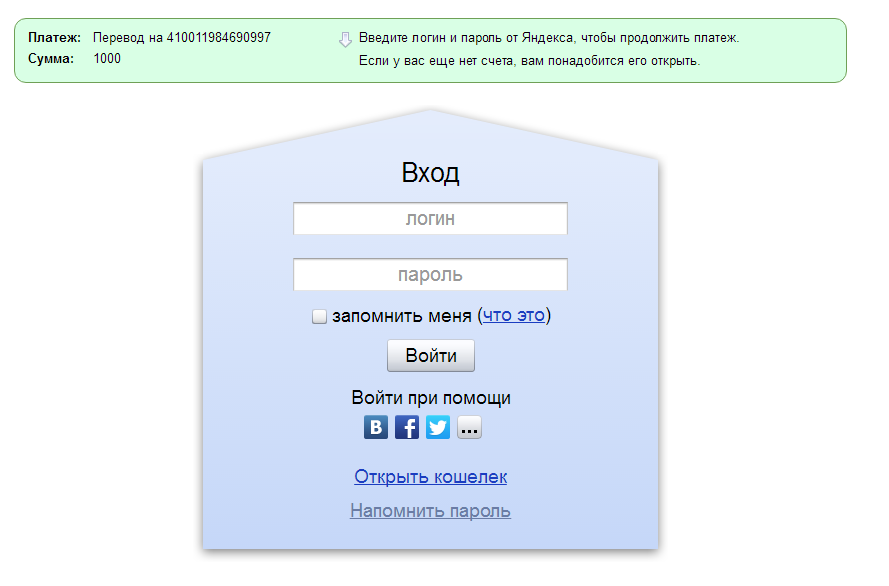

Придумывать свой логин тоже стоит с умом, ибо указанные в нем ваши личные данные (ФИО) могут помочь злоумышленникам в применении к вам методов социального инжиниринга, если ненароком вы станете объектом интереса подобных личностей (таким образом очень часто уводят кошельки в системах электронных платежей, почтовые и социальные аккаунты, а так же много еще чего).

В наш цифровой век нужно учиться быть бдительным и перебарывать свою врожденную доверчивость. Не думайте, что вы никому не нужны. Нужны, но не вы конкретно, а в купе с еще тысячами таких как вы беспечных юзеров. Аккаунты уводят на потоке, а потом продают их оптом спаммерам и прочим нехорошим личностям.

Аккаунты уводят на потоке, а потом продают их оптом спаммерам и прочим нехорошим личностям.

Кроме этого учтите, что на большинстве сервисов созданный вами логин нельзя будет потом изменить, разве что только путем регистрации нового аккаунта. Поэтому постарайтесь продумать заранее все неловкие моменты, которые могут возникнуть по этому поводу (например, зарегистрировавшись в Миралинксе под ником одного известного персонажа в мире SEO, я несколько раз получал вопросы от администрации о принадлежности мне тех или иных сайтов добавленных в эту систему).

Сложный пароль — это то, что позволит вам спать спокойно

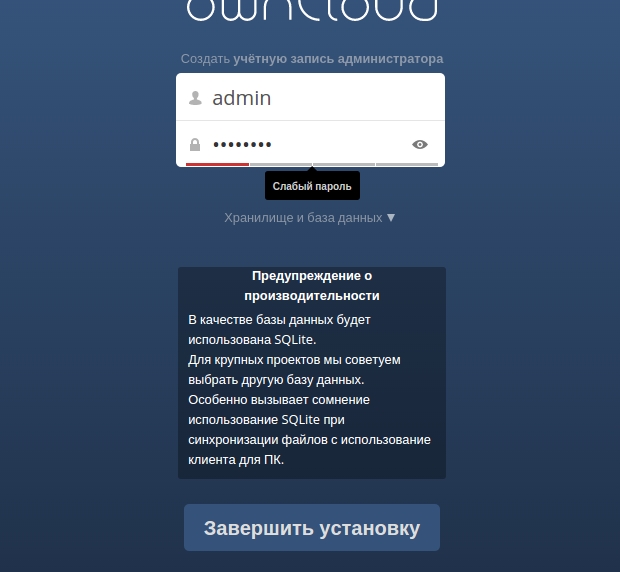

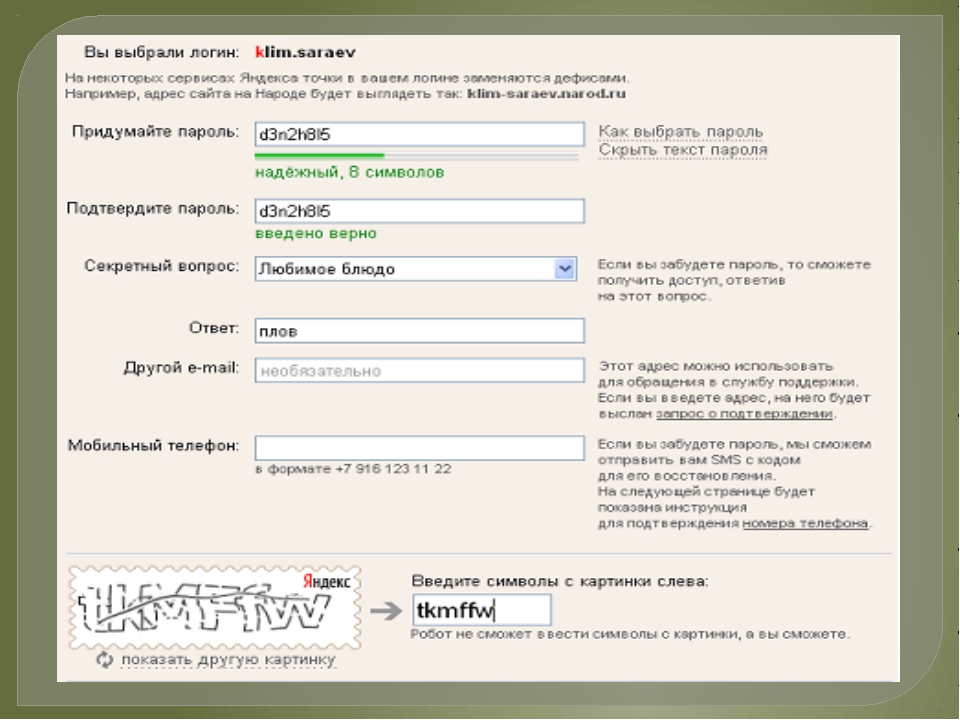

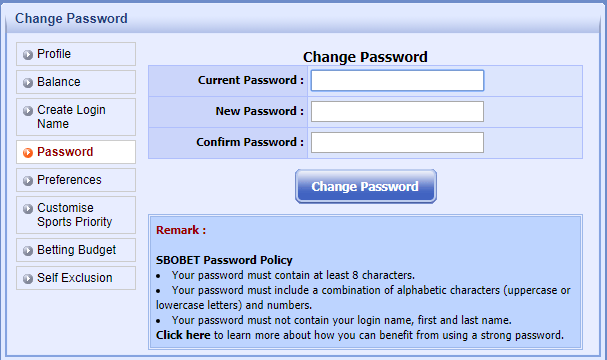

Ну, а теперь поговорим про вторую часть личных данных, которая так необходима будет вам при авторизации на каком-либо сервисе в интернете. Я говорю про пароль (password). Что это такое? В идеале, это очень сложно подбираемый и сложно прогнозируемый набор символов, которые не всегда являются буквами или цифрами.

Чем сложнее будет мой пароль, тем труднее будет злоумышленникам взломать мой почтовый ящик, аккаунт на форуме, сайте или соцсети простым перебором по словарям. Примером плохих вариантов может служить ваше имя набранное в латинской раскладке, варианты qwerty, 123456 и тысячи других, списки которых имеются у любого самого завалящегося взломщика.

Примером плохих вариантов может служить ваше имя набранное в латинской раскладке, варианты qwerty, 123456 и тысячи других, списки которых имеются у любого самого завалящегося взломщика.

Понятно, что вы подстраховываетесь на случай, если забудете придуманный вами пароль или потеряете бумажку, на которой его записали. Но все, что поможет вам его восстановить, поможет и взломщику его вычислить. Старая добрая поговорка все еще в силе: подальше положишь — поближе возьмешь.

Лично я осознал необходимость использования надежного менеджера для хранения моих паролей и логинов лишь после кражи средств с моего кошелька в Вебмани и после заражения вирусами почти всех моих сайтов. В обоих случаях была банальная кража паролей (в первом случае, похоже методом перебора взломали мой почтовый ящик с password равным qwertyqwerty, а во втором — вытащили хранящиеся в открытом виде в файлзиле мои пароли доступа к сайтам по ФТП).

Беспечность она всегда наказуема, особенно в интернете, где обстановка похожа на лихие девяностые в России. При выборе менеджера паролей я руководствовался отзывами в интернете, а еще тем, чтобы он был бесплатным и с открытым исходным кодом (любой понимающий программист способен будет выявить лазейки разработчиков, если они существуют).

При выборе менеджера паролей я руководствовался отзывами в интернете, а еще тем, чтобы он был бесплатным и с открытым исходным кодом (любой понимающий программист способен будет выявить лазейки разработчиков, если они существуют).

Последнее важно, ибо доверять все свои данные одной единственной программе довольно чревато. Но если «закладок» в коде нет, то открыть базу без ввода мастер-password или указания ключевого файла будет практически невозможно, ибо взлом сложного ключа шифрования базы с паролями методом подбора может даже на суперкомпьютере занять годы.

Моего хранителя паролей зовут KeePass. Он умеет не только надежно хранить загруженные в него данные (login и password для каждого вашего аккаунта где бы то ни было), но и позволяет их безопасно использовать.

Имеются горячие клавиши для автоматического заполнения всех полей в форме авторизации на сайте или в любой программе на вашем компьютере. Имеется также и мощный генератор паролей с различной степенью сложности. Данная программа имеет возможность делиться своей зашифрованной базой с различными мобильными приложениями, что делает ее еще более удобной и востребованной.

Данная программа имеет возможность делиться своей зашифрованной базой с различными мобильными приложениями, что делает ее еще более удобной и востребованной.

Про все перипетии работы с KeePass читайте в приведенной статье и обязательно перенесите все ваши логины и пароли с листочка бумажки или файлика в компьютере в зашифрованную базу Кипаса, которую на всякий случай храните в облаке.

Если для созданных login и password вы по-прежнему предпочитаете использовать текстовый файлик на компьютере, то хотя бы храните его в папке с вашим паролем созданным TrueCrypt.

Программа опять же бесплатная и с открытым исходным кодом — надежность проверенная временем. В общем, будьте бдительны и не доверяйте даже самим себе в вопросах безопасности.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Использую для заработка

Логин, пароль и учетная запись

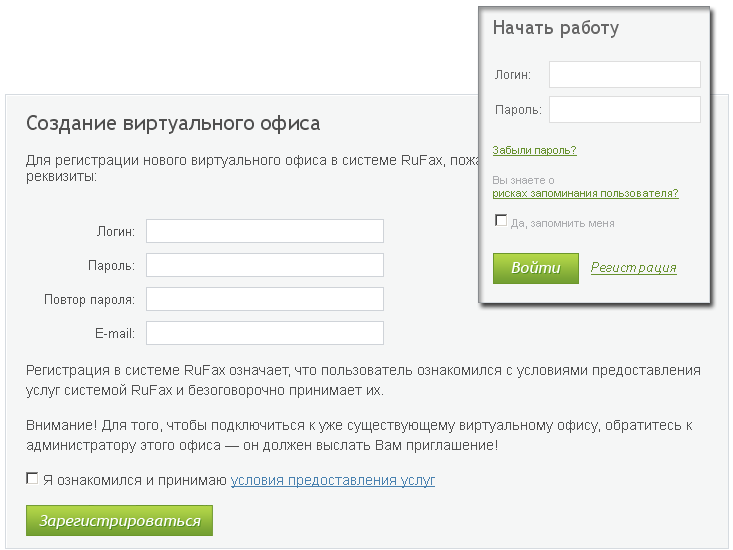

Большинство интернет-страниц доступно всем пользователям без исключения. К остальным можно получить доступ только с помощью учетной записи (аккаунта). Войдя на сайт под своим аккаунтом, вы попадаете на личную страницу, которую не может видеть никто, кроме вас.

Войдя на сайт под своим аккаунтом, вы попадаете на личную страницу, которую не может видеть никто, кроме вас.

Вы передаете странице свои данные, чтобы она знала, что это вы и настроилась под вас. Выдала вам именно вашу почту, именно вашу страницу с вашими фотографиями в социальной сети и т.д. Сайт один, а пользователей много. Как их идентифицировать? При помощи аккаунта.

Учетная запись

Учетная запись, аккаунт (от англ. «учётная запись, личный счёт») – это хранимая в компьютерной системе или на сайте совокупность данных о пользователе. Под учетной записью или аккаунтом в интернете подразумевается личная страница, профиль, кабинет и т.д. Для входа и использования учетной записи обычно требуется

Логин

Логин (от англ. «подключиться, войти») – это слово (идентификатор), которое используется для определения пользователей в компьютерных системах и на сайтах с целью дальнейшего в них входа. Это своего рода ваше имя для определенной системы или сайта.

Это своего рода ваше имя для определенной системы или сайта.

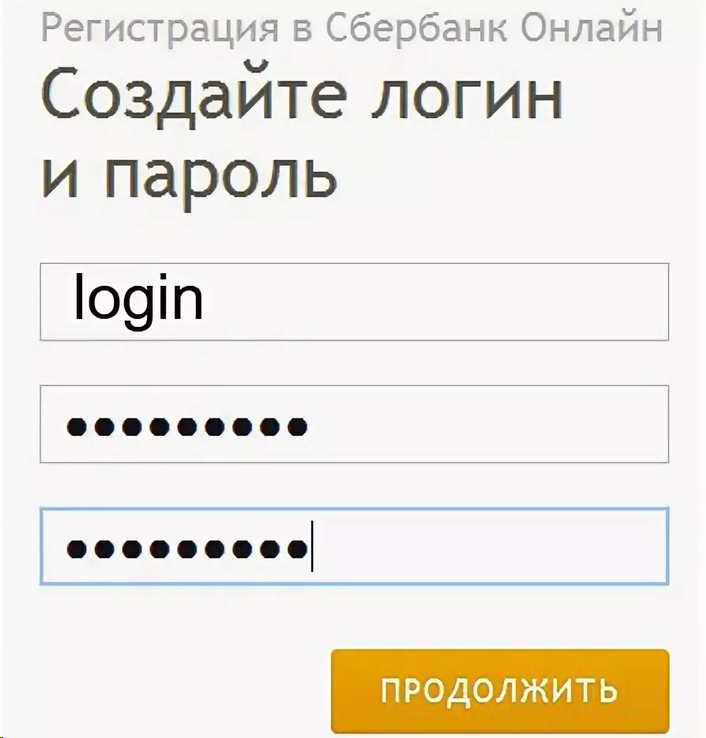

Обязательно стоит сказать о том, что в рамках сайта или системы у каждого пользователя имеется свой уникальный логин. Обычно его используют для распознавания пользователей системы и их идентификации, но, чтобы понять, что это именно этот пользователь, а не другой, его не достаточно, поэтому понятие логин сопряжено с понятием пароль. Это означает, что каждому логину в системе или на сайте соответствует свой

Пароль

Пароль – это набор символов, который используется для защиты учетной записи. Связка логин-пароль всегда уникальна для определенной системы и служит пропуском в свою учетную запись (аккаунт). Все пароли как правило хранятся в зашифрованном или хэшированном виде для их безопасности. Хешированный вид – это уникальный вид, который получается при обработке символов с помощью специальных функций  Обычно это crypt(), hash() или реже md5(). Информация в базах хранится не в том виде, в котором вы ее ввели, а в преобразованном. Наверное, вы часто замечали, что при попытке восстановить свой пароль, вам не приходит старая информация, а приходит ссылка на форму, в которой вы можете создать новый пароль. Это сделано из-за того, что данные, которые создаются таким способом, в большинстве своем необратимы и узнать изначально вводимые символы не представляется возможным.

Обычно это crypt(), hash() или реже md5(). Информация в базах хранится не в том виде, в котором вы ее ввели, а в преобразованном. Наверное, вы часто замечали, что при попытке восстановить свой пароль, вам не приходит старая информация, а приходит ссылка на форму, в которой вы можете создать новый пароль. Это сделано из-за того, что данные, которые создаются таким способом, в большинстве своем необратимы и узнать изначально вводимые символы не представляется возможным.

Есть несколько способов придумать надежный пароль. Можно выдать набор определенных символов, которые будут понятны только вам, можно воспользоваться специальными генераторами паролей, неплохой способ – введение пароля русскими буквами в английской раскладке. Например, слово

В любом случае всё это – персональные данные для определенного сайта или компьютерной системы. Поэтому будьте внимательны при вводе своих данных на сайте, при переходе по ссылкам (очень часто для взлома аккаунтов используются фишинговые ссылки), а также

Поэтому будьте внимательны при вводе своих данных на сайте, при переходе по ссылкам (очень часто для взлома аккаунтов используются фишинговые ссылки), а также

По материалам сайтов: 4upc.ru, habr.com, dic.academic.ru, mob-mobile.ru

Мой логин и пароль — что это?

- – Автор: Игорь (Администратор)

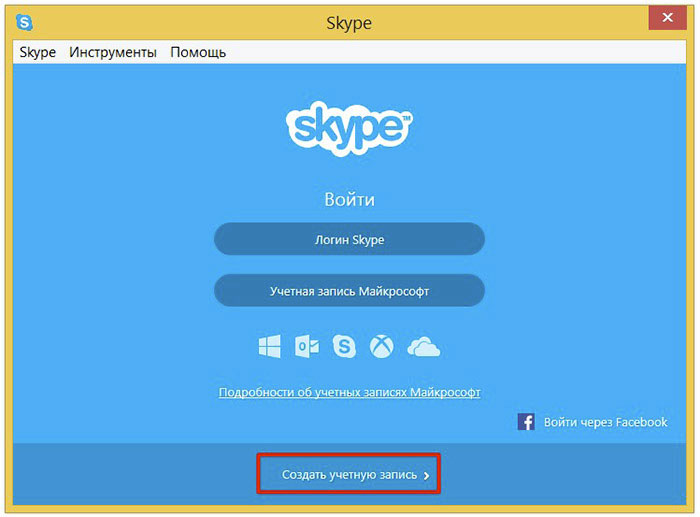

Если добавить к фразе «мой логин и пароль» немного удивления, то вы получите любого начинающего пользователя, впервые столкнувшегося с необходимостью отдельного входа на сайт или же в любую программу, где предусмотрена система безопасности.

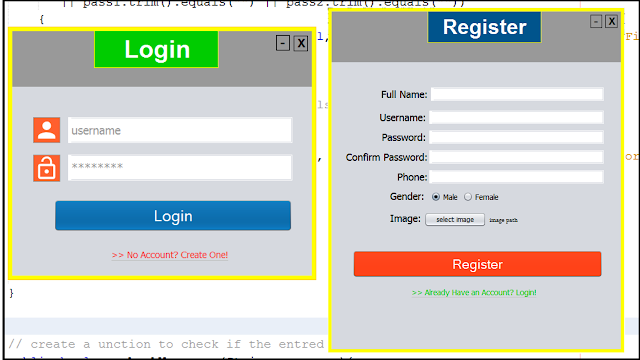

Что такое логин и пароль?

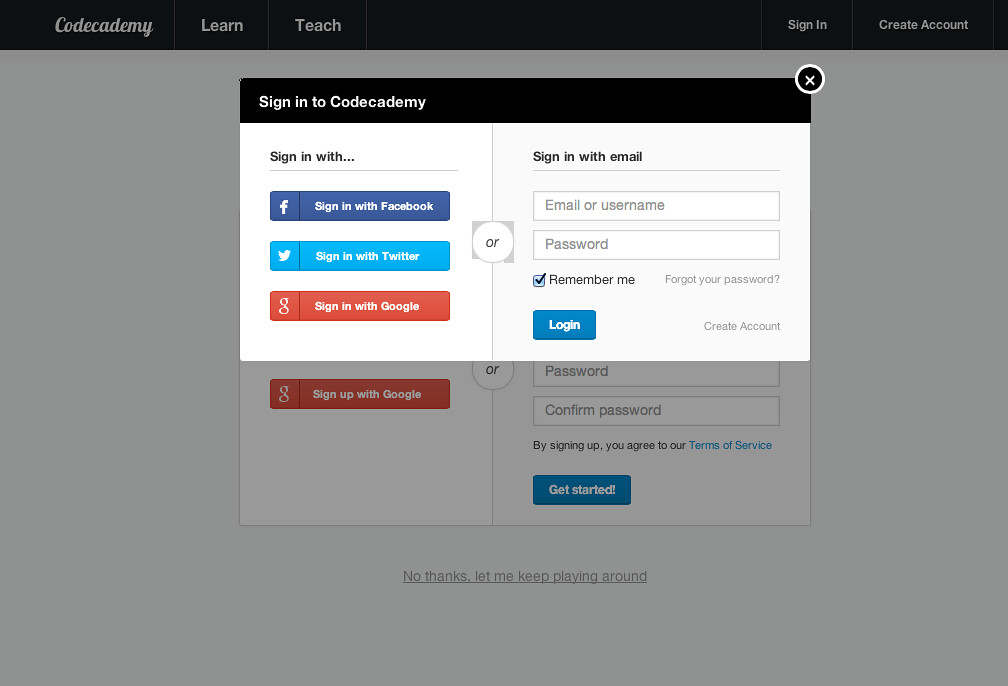

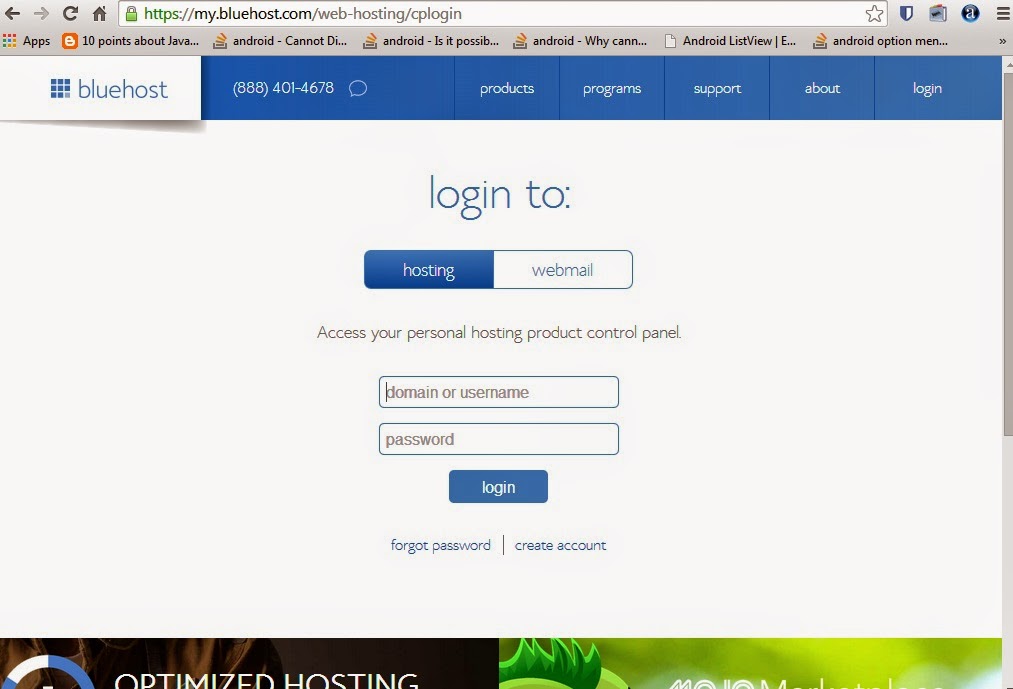

Чаще всего для входа на сайт или же в программы используют логин и пароль, но вот что это такое знают далеко не все. Рассмотрим оба этих понятия отдельно.

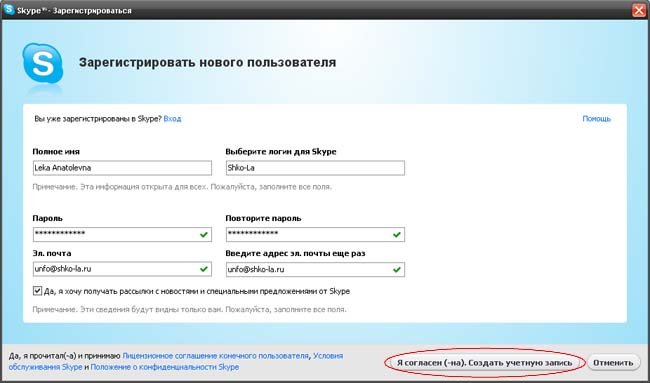

Логин — это набор символов, который позволяет распознать вас сайту или же программе. Другими словами, идентифицировать как пользователя со своими правами, историей, сообщениями и всем тем, что позволяет создавать сайт или же программа. Если проводить аналогию с обычной жизнью, то логин это аналог вашего имени. Однако, в отличии от имени, логин всегда является уникальным в рамках системы, чтобы вас можно было отличить от других пользователей. Обычно, логин представляет собой цифро-буквенную комбинацию, при чем буквы вводятся в латинице. Например, «vasya46». Иногда набор разрешенных символов может быть больше, но об этом чуть позже.

Обычно, логин представляет собой цифро-буквенную комбинацию, при чем буквы вводятся в латинице. Например, «vasya46». Иногда набор разрешенных символов может быть больше, но об этом чуть позже.

Пароль — это тоже набор символов, но который позволяет подтвердить тот факт, что вы являетесь владельцем пользователя с указанным логином. Набор символов для пароля несколько шире, но об этом чуть позже.

Отличительная особенность пароля от логина заключается в том, что пароль должен знать только владелец. Другими словами, не стоит на радостях отсылать письма вида «Теперь у меня есть мой логин и пароль к сайту! Вот они! Поздравьте меня!». Логин же чаще всего открыт, если не для публичного доступа, то для круга таких же пользователей как и вы.

Еще одна важная особенность. Пароль обычно можно менять, а вот логин очень редко позволяют менять. Логика в данном случае проста. Логин знают другие пользователи, соответственно, по нему могут вас определить. Кроме того, логин должен быть уникален в рамках сайта или программы, так что позволить всем менять его — задача не из простых. В очень редких случаях, логин позволяют менять, но обычно с помощью долгой переписки с технической поддержкой или администрацией сайта. Пароль же известен только вам (так считается) и нужен только для входа и некоторых других важных действий. Поэтому, его изменение это вполне нормальная практика. Например, если ваш пароль стал известен плохим людям, то вполне естественно его изменить.

В очень редких случаях, логин позволяют менять, но обычно с помощью долгой переписки с технической поддержкой или администрацией сайта. Пароль же известен только вам (так считается) и нужен только для входа и некоторых других важных действий. Поэтому, его изменение это вполне нормальная практика. Например, если ваш пароль стал известен плохим людям, то вполне естественно его изменить.

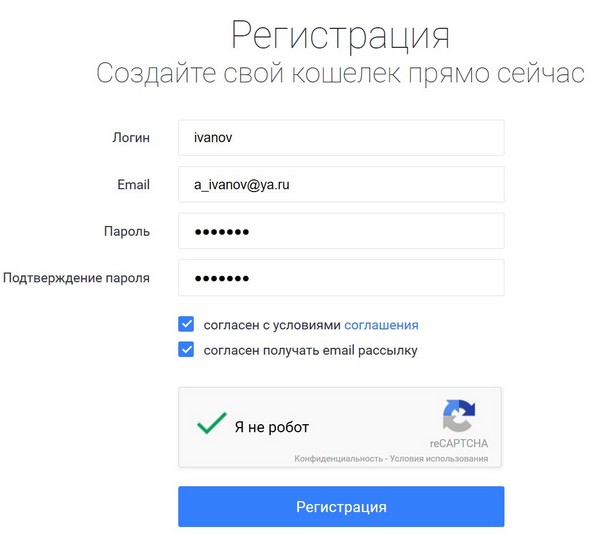

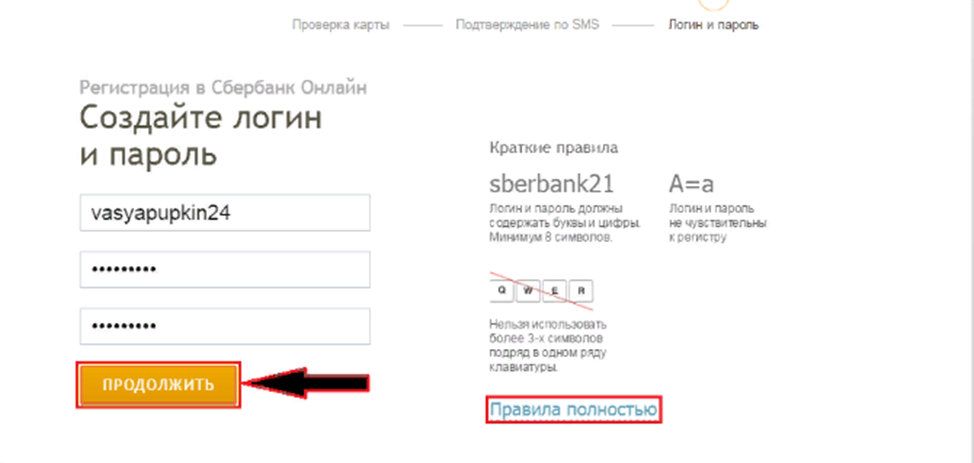

Как создать логин?

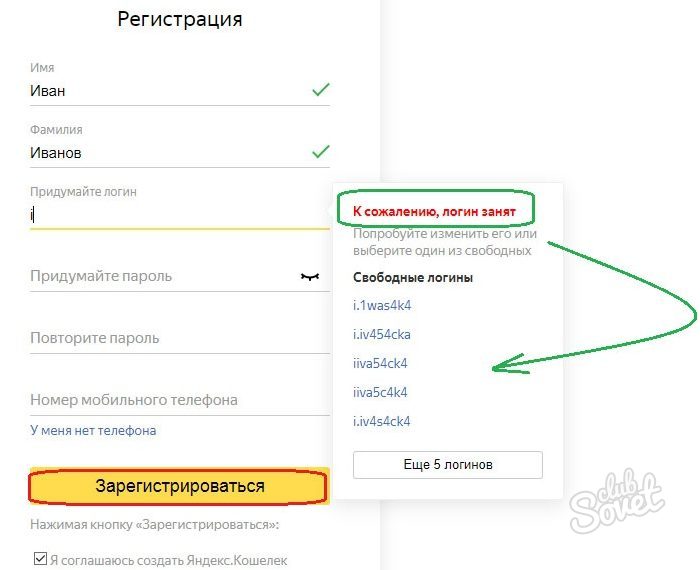

Как вы уже поняли, логин это нечто постоянное, что изменить либо невозможно, либо потребует существенных усилий. Поэтому прежде, чем создать логин, советую хорошо подумать, конечно, если вы не регистрируетесь на сайте для его 10 минутного изучения. Лучше всего создавать легко запоминающиеся простые логины, не содержащие непотребных слов и не привязанные к каким-то знаменитостям. Как вариант, использовать часть своего имени и фамилии. Суть тут в том, что спустя время вам может понадобится использовать свой логин для деловой или официальной переписки и вот тут, если у вас «забавный» логин, могут возникнуть проблемы.

Обычно, на каждом сайте описывают набор символов, который разрешено использовать для создания логина. Чаще же всего в этот набор входит латиница, дефис и цифры. Необходимо учитывать, что сегодня интернет очень сильно разросся, поэтому подобрать уникальный логин, который еще никто не использует, не всегда простая задача, особенно учитывая, что набор символов ограничен. Поэтому, часто советуют заранее придумывать несколько вариантов логинов, чтобы можно было быстро зарегистрироваться.

При составлении логина, советую избегать использования цифр в конце логина. Дело в том, что в интернете достаточно активно борются со спамом, таким как назойливая реклама. Обычно, спам создается и рассылается автоматически с помощью программ. Эти программы умеют регистрироваться на сайтах. И как вы понимаете, самый простой метод создать уникальное имя — это взять какое-нибудь слово и добавить к нему цифры. Поэтому когда встречаются логины с цифрами в конце, то они автоматически попадают под подозрение.

Стоит знать, что на некоторых сайтах, логин нельзя указать, вместо него используется, к примеру, адрес вашей электронной почты. Такой подход все чаще встречается в сети, но не везде. Если же вы встретили такой сайт, то настоятельно рекомендую не использовать текущий пароль, а заново его создать (чтобы пароль от почты не совпадал).

Как создать пароль?

В отличии от логина, пароль должен храниться в секрете и должен быть достаточно сложным, чтобы никто посторонний не смог его подобрать и зайти под вашим логином на сайт. Технические особенности я уже рассказывал в статье онлайн генератор паролей (генератор там тоже есть), поэтому в данной статье я расскажу о некоторых нюансах использования паролей.

1. Каждый пароль должен быть уникальным. Вам не показалось, пароли должны быть уникальными для всех ваших логинов. Суть в данном случае заключается в том, что если злоумышленник узнает ваш пароль для одного из сайтов, то он сможет войти только на этот сайт, а не на все, где вы зарегистрированы. Конечно, сегодня в интернете у каждого пользователя легко может быть более 20-30 логинов, в следствие чего может проявить себя лень. Тем не менее, зачем становится одним из тех, кто пишет плачевные статьи в интернете о том, как он по глупости сделал всего один пароль, а теперь какой-то нехороший человек получил доступ ко всем его данным?

Конечно, сегодня в интернете у каждого пользователя легко может быть более 20-30 логинов, в следствие чего может проявить себя лень. Тем не менее, зачем становится одним из тех, кто пишет плачевные статьи в интернете о том, как он по глупости сделал всего один пароль, а теперь какой-то нехороший человек получил доступ ко всем его данным?

2. Всегда думайте о том, как вы будете восстанавливать пароли. Представьте себе, что вы зарегистрировались на 20 сайтах и везде указали один и тот же электронный адрес. На каждом сайте есть возможность восстановить пароль. Процедура обычно следующая. Вы нажимаете ссылку «восстановить пароль» и вам на электронную почту приходит письмо, где указывается либо созданный системой пароль, либо ссылка, перейдя по которой вы сможете указать другой пароль. А теперь представьте, что будет если вы не сможете зайти на свою почту? Как один из вариантов выхода — это использование нескольких почтовых адресов, у каждого из которых вы указываете в качестве резервной почты для восстановления другой электронный адрес. Таким образом, имея доступ хотя бы к одному из электронных адресов, вы сможете восстановить все пароли.

Таким образом, имея доступ хотя бы к одному из электронных адресов, вы сможете восстановить все пароли.

3. Всегда делайте резервные копии данных с доступами. Это относится не только к паролям. Вообще, хорошим тоном считается создание резервных копий любых важных данных, чтобы в случае неприятностей, вы могли их преодолеть с минимальными потерями.

Примечание: Есть полезная статья на тему резервного копирования, которая достаточно полно объяснять разницу между видами создания бэкапа. Называется она Типы программ резервирования.

4. Держите пароли в секрете. Возможно, этот пункт покажется вам очевидным. Однако, далеко не все задумываются о том, где и как они будут хранить свои пароли, а так же как они ими будут пользоваться. К примеру, если вы храните свои пароли на листочке в виде закладки к какой-либо книги, то это не означает, что они в безопасности. Достаточно одному человеку увидеть, как и откуда вы их достаете, как вся секретность пропадает. Это не означает, что необходимо построить бункер и только там входить в интернет, но все же задумываться над этим моментом стоит.

Теперь, вы знаете что такое логин и пароль, а так же какие нюансы с ними связаны.

☕ Хотите выразить благодарность автору? Поделитесь с друзьями!

- Поиск в интернете для начинающих

- Как обжать интернет кабель

Добавить комментарий / отзыв

Руководство Django Часть 8: Аутентификация и авторизация пользователя — Изучение веб-разработки

В данном руководстве мы продемонстрируем вам систему входа пользователя на ваш сайт используя его собственный аккаунт. Кроме того, мы покажем как реализовать контроль того, что может видеть и делать пользователь, в зависимости от того, залогинен он, или нет, а также имеет ли он соответствующий уровень прав доступа (permissions). Для того чтобы продемонстрировать все это, мы расширим LocalLibrary, добавив страницы для входа/выхода, а также страницы просмотра/редактирования книг, специфические для пользователя и персонала.

| Требования: | Завершить изучение предыдущих тем руководства, включая Руководство Django Часть 7: Работа с сессиями. |

|---|---|

| Цель: | Понимать как настроить и использовать механизм аутентификации пользователя и разграничений прав доступа. |

Django предоставляет систему аутентификации и авторизации («permission») пользователя, реализованную на основе фреймворка работы с сессиями, который мы рассматривали в предыдущей части. Система аутентификации и авторизации позволяет вам проверять учетные данные пользователей и определять какие действия какой пользователь может выполнять. Данный фреймворк включает в себя встроенные модели для Пользователей и Групп (основной способ применения прав доступа для более чем одного пользователя), непосредственно саму систему прав доступа (permissions)/флаги, которые определяют может ли пользователь выполнить задачу, с какой формой и отображением для авторизованых пользователей, а так же получить доступ к контенту с ограниченым доступом.

Примечание: В соответствии с идеологией Django система аутентификации является очень общей и, таким образом, не предоставляет некоторые возможности, которые присутствуют в других системах веб-аутентификации. Решениями некоторых общих задач занимаются пакеты сторонних разработчиков, например, защита от подбора пароля (через стороннюю библиотеку OAuth).

Решениями некоторых общих задач занимаются пакеты сторонних разработчиков, например, защита от подбора пароля (через стороннюю библиотеку OAuth).

В данном разделе руководства мы покажем вам реализацию аутентификации пользователя на сайте LocalLibrary, создание страниц входа/выхода, добавления разграничения доступа (permissions) к вашим моделям, а также продемонстрируем контроль за доступом к некоторым страницам. Мы будем использовать аутентификацию/авторизацию для показа пользователям и сотрудникам библиотеки, списков книг, которые были взяты на прокат.

Система аутентификации является очень гибкой и позволяет вам формировать свои собственные URL-адреса, формы, отображения, а также шаблоны страниц, если вы пожелаете, с нуля, через простой вызов функций соответствующего API для авторизации пользователя. Тем не менее, в данной статье мы будем использовать «встроенные» в Django методы отображений и форм аутентификации, а также методы построения страниц входа и выхода. Нам все еще необходимо создавать шаблоны страниц, но это будет достаточно несложно.

Мы покажем вам как реализовать разграничение доступа (permissions), а также выполнять соответствующую проверку статусов авторизации и прав доступа, в отображениях, и в шаблонах страниц.

Аутентификация была подключена автоматически когда мы создали скелет сайта (в части 2), таким образом на данный момент вам ничего не надо делать.

Примечание: Необходимые настройки были выполнены для нас, когда мы создали приложение при помощи команды django-admin startproject. Таблицы базы данных для пользователей и модели авторизации были созданы, когда в первый раз выполнили команду python manage.py migrate.

Соответствующие настройки сделаны в параметрах INSTALLED_APPS и MIDDLEWARE файла проекта (locallibrary/locallibrary/settings.py), как показано ниже:

INSTALLED_APPS = [

...

'django.contrib.auth',

'django.contrib.contenttypes',

....

MIDDLEWARE = [

. ..

'django.contrib.sessions.middleware.SessionMiddleware',

...

'django.contrib.auth.middleware.AuthenticationMiddleware',

....

..

'django.contrib.sessions.middleware.SessionMiddleware',

...

'django.contrib.auth.middleware.AuthenticationMiddleware',

....

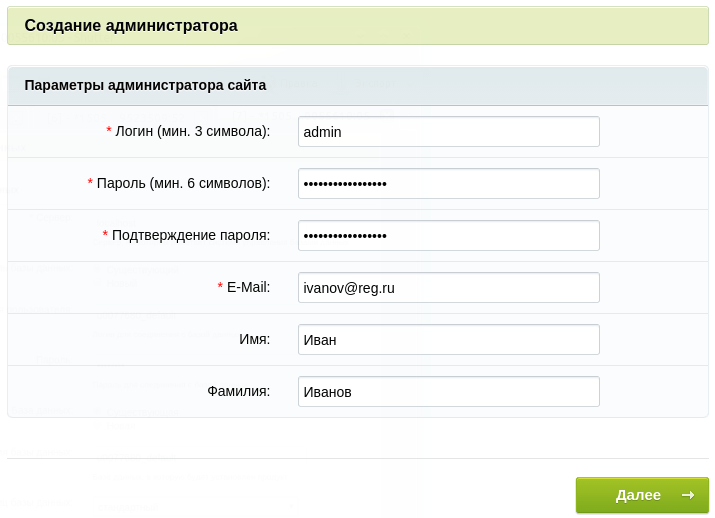

Вы уже создали своего первого пользователя когда мы рассматривали Административная панель сайта Django в части 4 (это был суперпользователь, созданный при помощи команды python manage.py createsuperuser). Наш суперпользователь уже авторизован и имеет все необходимые уровни доступа к данным и функциям, таким образом нам необходимо создать тестового пользователя для отработки соответствующей работы сайта. В качестве наиболее быстрого способа, мы будем использовать административную панель сайта для создания соответствующих групп и акканутов locallibrary.

Примечание: Вы можете создавать пользователей программно, как показано ниже. Например, вам мог бы подойти данный способ в том случае, если вы разрабатываете интерфейс, который позволяет пользователям создавать их собственные аккаунты (вы не должны предоставлять доступ пользователям к административной панели вашего сайта).

from django.contrib.auth.models import User

user = User.objects.create_user('myusername', '[email protected]', 'mypassword')

user.first_name = 'John'

user.last_name = 'Citizen'

user.save()

Ниже мы создадим группу, а затем пользователя. Несмотря на то, что у нас пока нет никаких разрешений для добавления к нашей библиотеке каких-либо членов, если мы захотим это сделать в будущем, то будет намного проще добавлять их к уже созданной группе, с заданной аутентификацией.

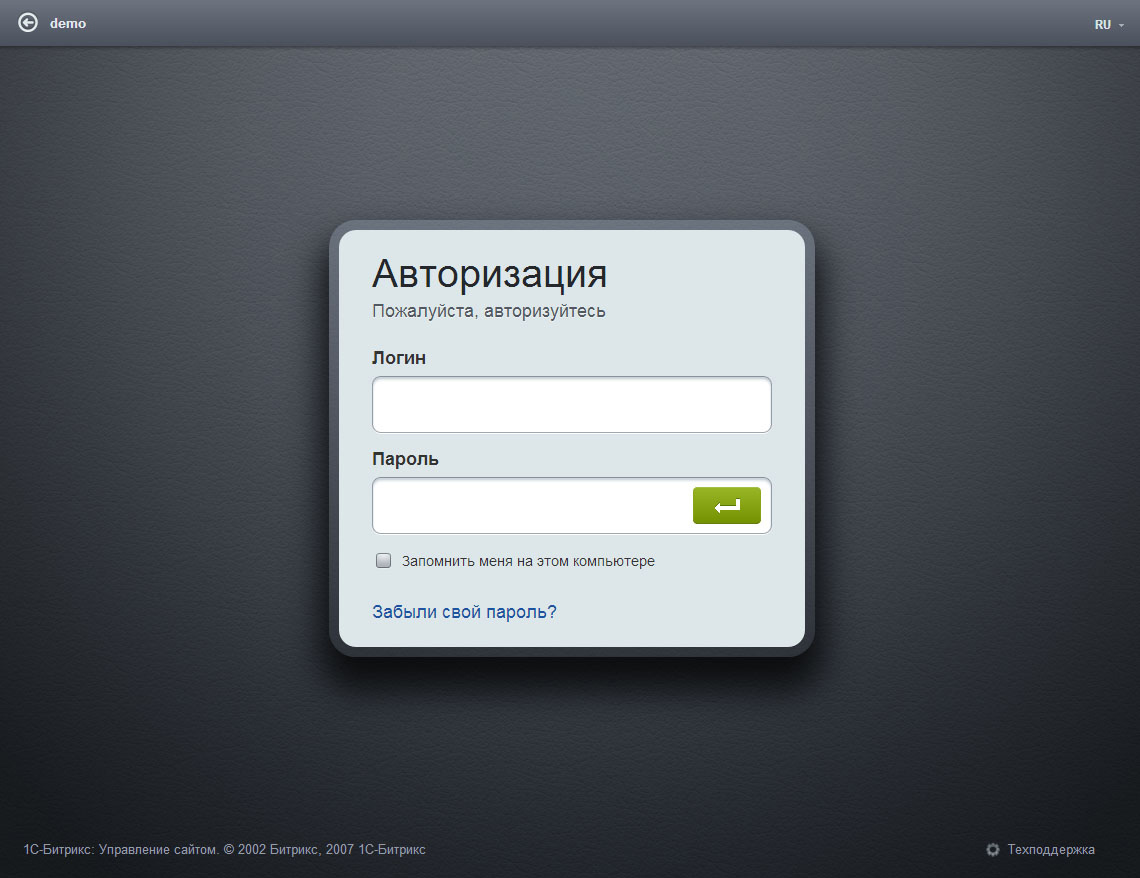

Запустите сервер разработки и перейдите к административной панели вашего сайта (http://127.0.0.1:8000/admin/). Залогиньтесь на сайте при помощи параметров (имя пользователя и пароля) аккаунта суперпользователя. Самая «верхняя» страница панели Администратора показывает все наши модели. Для того, чтобы увидеть записи в разделе Authentication and Authorisation вы можете нажать на ссылку Users, или Groups.

В первую очередь, в качестве нового члена нашего сайта, давайте создадим новую группу.

- Нажмите на кнопку Add (Добавить) (рядом с Group) и создайте новую группу; для данной группы введите Name (Имя) «Library Members».

- Для данной группы не нужны какие-либо разрешения, поэтому мы просто нажимаем кнопку SAVE (Сохранить) (вы перейдете к списку групп).

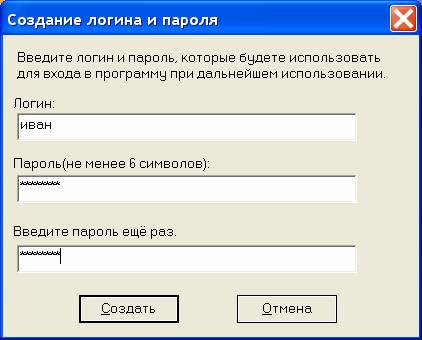

Теперь давайте создадим пользователя:

- Перейдите обратно на домашнюю страницу административной панели

- Для перехода к диалогу добавления пользователя нажмите на кнопку Add, соответствующую строке Users (Пользователи).

- Введите соответствующие Username (имя пользователя) и Password/Password confirmation (пароль/подтверждение пароля) для вашего тестового пользователя

- Нажмите SAVE для завершения процесса создания пользователя.

Административная часть сайта создаст нового пользователя и немедленно перенаправит вас на страницу Change user (Изменение параметров пользователя) где вы можете, соответственно, изменить ваш username, а кроме того добавить информацию для дополнительных полей модели User.

Эти поля включают в себя имя пользователя, фамилию, адрес электронной почты, статус пользователя, а также соответствующие параметры доступа (может быть установлен только флаг Active). Ниже вы можете определить группу для пользователя и необходимые параметры доступа, а кроме того, вы можете увидеть важные даты, относящиеся к пользователю (дату подключения к сайту и дату последнего входа).

Эти поля включают в себя имя пользователя, фамилию, адрес электронной почты, статус пользователя, а также соответствующие параметры доступа (может быть установлен только флаг Active). Ниже вы можете определить группу для пользователя и необходимые параметры доступа, а кроме того, вы можете увидеть важные даты, относящиеся к пользователю (дату подключения к сайту и дату последнего входа). - В разделе Groups, из списка Доступные группы выберите группу Library Member, а затем переместите ее в блок «Выбранные группы» (нажмите стрелку-«направо», находящуюся между блоками).

- Больше нам не нужно здесь нечего делать, просто нажмите «Save»(Сохранить), и вы вернетесь к списку созданых пользователей.

Вот и все! Теперь у вас есть учетная запись «обычного члена библиотеки», которую вы сможете использовать для тестирования (как только добавим страницы, чтобы пользователи могли войти в систему).

Note: Попробуйте создать другого пользователя, например «Библиотекаря». Так же создайте группу «Библиотекарей» и добавьте туда своего только что созданного библиотекаря

Так же создайте группу «Библиотекарей» и добавьте туда своего только что созданного библиотекаря

Django предоставляет почти все, что нужно для создания страниц аутентификации входа, выхода из системы и управления паролями из коробки. Это включает в себя url-адреса, представления (views) и формы,но не включает шаблоны — мы должны создать свой собственный шаблон!

В этом разделе мы покажем, как интегрировать систему по умолчанию в Сайт LocalLibrary и создать шаблоны. Мы поместим их в основные URL проекта.

Заметка: Вы не должны использовать этот код, но вполне вероятно, что вы хотите, потому что это делает вещи намного проще. Вам почти наверняка потребуется изменить код обработки формы, если вы измените свою модель пользователя (сложная тема!) но даже в этом случае вы все равно сможете использовать функции просмотра запасов.

Заметка: В этом случае мы могли бы разумно поместить страницы аутентификации, включая URL-адреса и шаблоны, в наше приложение каталога. Однако, если бы у нас было несколько приложений, было бы лучше отделить это общее поведение входа в систему и иметь его доступным на всем сайте, так что это то, что мы показали здесь!

Однако, если бы у нас было несколько приложений, было бы лучше отделить это общее поведение входа в систему и иметь его доступным на всем сайте, так что это то, что мы показали здесь!

Проектирование URLs

Добавьте следующее в нижней части проекта urls.py файл (locallibrary/locallibrary/urls.py) файл:

urlpatterns += [

path('accounts/', include('django.contrib.auth.urls')),

]

Перейдите по http://127.0.0.1:8000/accounts/ URL (обратите внимание на косую черту!), Django покажет ошибку, что он не смог найти этот URL, и перечислить все URL, которые он пытался открыть. Из этого Вы можете увидеть URL-адреса, которые будут работать, например:

Примечание. Использование вышеуказанного метода добавляет следующие URL-адреса с именами в квадратных скобках, которые могут использоваться для изменения сопоставлений URL-адресов. Вам не нужно реализовывать что-либо еще — приведенное выше сопоставление URL-адресов автоматически отображает указанные ниже URL-адреса.

accounts/ login/ [name='login']

accounts/ logout/ [name='logout']

accounts/ password_change/ [name='password_change']

accounts/ password_change/done/ [name='password_change_done']

accounts/ password_reset/ [name='password_reset']

accounts/ password_reset/done/ [name='password_reset_done']

accounts/ reset/<uidb64>/<token>/ [name='password_reset_confirm']

accounts/ reset/done/ [name='password_reset_complete']Теперь попробуйте перейти к URL-адресу входа (http://127.0.0.1:8000/accounts/login/). Это приведет к сбою снова, но с ошибкой, сообщающей вам, что нам не хватает требуемого шаблона (registration / login.html) в пути поиска шаблона. Вы увидите следующие строки, перечисленные в желтом разделе вверху:

Exception Type: TemplateDoesNotExist

Exception Value: registration/login.htmlСледующий шаг — создать каталог регистрации в пути поиска, а затем добавить файл login.html.

Каталог шаблонов

URL-адреса (и неявные представления), которые мы только что добавили, ожидают найти связанные с ними шаблоны в каталоге / регистрации / где-то в пути поиска шаблонов.

Для этого сайта мы разместим наши HTML-страницы в каталоге templates / registration /. Этот каталог должен находиться в корневом каталоге проекта, то есть в том же каталоге, что и в каталоге и папках locallibrary). Создайте эти папки сейчас.

Примечание: Ваша структура папок теперь должна выглядеть как показано внизу:

locallibrary (django project folder)

|_catalog

|_locallibrary

|_templates (new)

|_registration

Чтобы сделать эти директории видимыми для загрузчика шаблонов (т. е. помещать этот каталог в путь поиска шаблона) откройте настройки проекта (/locallibrary/locallibrary/settings.py), и обновите в секции TEMPLATES строку 'DIRS' как показано.

TEMPLATES = [

{

...

'DIRS': [os.path.join(BASE_DIR, 'templates')],

'APP_DIRS': True,

...

Шаблон аутентификации

Важно: Шаблоны аутентификации, представленные в этой статье, являются очень простой / слегка измененной версией шаблонов логина демонстрации Django. Возможно, вам придется настроить их для собственного использования!

Возможно, вам придется настроить их для собственного использования!

Создайте новый HTML файл, названный /locallibrary/templates/registration/login.html. дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

{% if form.errors %}

<p>Your username and password didn't match. Please try again.</p>

{% endif %}

{% if next %}

{% if user.is_authenticated %}

<p>Your account doesn't have access to this page. To proceed,

please login with an account that has access.</p>

{% else %}

<p>Please login to see this page.</p>

{% endif %}

{% endif %}

<form method="post" action="{% url 'login' %}">

{% csrf_token %}

<table>

<tr>

<td>{{ form.username.label_tag }}</td>

<td>{{ form.username }}</td>

</tr>

<tr>

<td>{{ form.password.label_tag }}</td>

<td>{{ form.password }}</td>

</tr>

</table>

<input type="submit" value="login" />

<input type="hidden" name="next" value="{{ next }}" />

</form>

{# Assumes you setup the password_reset view in your URLconf #}

<p><a href="{% url 'password_reset' %}">Lost password?</a></p>

{% endblock %}Этот шаблон имеет сходство с тем, что мы видели раньше — он расширяет наш базовый шаблон и переопределяет блок контента. Остальная часть кода — это довольно стандартный код обработки формы, о котором мы поговорим в следующем учебном пособии. Все, что вам нужно знать, это показ формы, в которой вы можете ввести свое имя пользователя и пароль, а если вы введете недопустимые значения, вам будет предложено ввести правильные значения, когда страница обновится.

Остальная часть кода — это довольно стандартный код обработки формы, о котором мы поговорим в следующем учебном пособии. Все, что вам нужно знать, это показ формы, в которой вы можете ввести свое имя пользователя и пароль, а если вы введете недопустимые значения, вам будет предложено ввести правильные значения, когда страница обновится.

Перейдите на страницу входа (http://127.0.0.1:8000/accounts/login/) когда вы сохраните свой шаблон, и вы должны увидеть что-то наподобие этого:

Если ваша попытка войти в систему будет успешной, вы будете перенаправлены на другую страницу (по умолчанию это будет http://127.0.0.1:8000/accounts/profile/). Проблема здесь в том, что по умолчанию Django ожидает, что после входа в систему вы захотите перейти на страницу профиля, что может быть или не быть. Поскольку вы еще не определили эту страницу, вы получите еще одну ошибку!

Откройте настройки проекта (/locallibrary/locallibrary/settings.py) и добавьте текст ниже. Теперь, когда вы входите в систему, вы по умолчанию должны перенаправляться на домашнюю страницу сайта.

Теперь, когда вы входите в систему, вы по умолчанию должны перенаправляться на домашнюю страницу сайта.

LOGIN_REDIRECT_URL = '/'

Шаблон выхода

Если вы перейдете по URL-адресу выхода (http://127.0.0.1:8000/accounts/logout/), то увидите странное поведение — ваш пользователь наверняка выйдет из системы, но вы попадете на страницу выхода администратора. Это не то, что вам нужно, хотя бы потому, что ссылка для входа на этой странице приведет вас к экрану входа в систему администратора. (и это доступно только для пользователей, у которых есть разрешение is_staff).

Создайте и откройте /locallibrary/templates/registration/logged_out.html. Скопируйте текст ниже:

{% extends "base_generic.html" %}

{% block content %}

<p>Logged out!</p>

<a href="{% url 'login'%}">Click here to login again.</a>

{% endblock %}Этот шаблон очень прост. Он просто отображает сообщение, информирующее вас о том, что вы вышли из системы, и предоставляет ссылку, которую вы можете нажать, чтобы вернуться на экран входа в систему.![]() Если вы снова перейдете на страницу выхода из системы, вы увидите эту страницу:

Если вы снова перейдете на страницу выхода из системы, вы увидите эту страницу:

Шаблон сброса пароля

Система сброса пароля по умолчанию использует электронную почту, чтобы отправить пользователю ссылку на сброс. Вам необходимо создать формы, чтобы получить адрес электронной почты пользователя, отправить электронное письмо, разрешить им вводить новый пароль и отметить, когда весь процесс будет завершен.

В качестве отправной точки можно использовать следующие шаблоны.

Форма сброса пароля

Это форма, используемая для получения адреса электронной почты пользователя (для отправки пароля для сброса пароля). Создайте /locallibrary/templates/registration/password_reset_form.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<form action="" method="post">{% csrf_token %}

{% if form.email.errors %} {{ form.email.errors }} {% endif %}

<p>{{ form.email }}</p>

<input type="submit" value="Reset password" />

</form>

{% endblock %}

Сброс пароля

Эта форма отображается после того, как ваш адрес электронной почты будет собран. Создайте /locallibrary/templates/registration/password_reset_done.html, и дайте ему следующее содержание:

Создайте /locallibrary/templates/registration/password_reset_done.html, и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<p>We've emailed you instructions for setting your password. If they haven't arrived in a few minutes, check your spam folder.</p>

{% endblock %}

Сброс пароля по email

Этот шаблон предоставляет текст электронной почты HTML, содержащий ссылку на сброс, которую мы отправим пользователям. Создайте /locallibrary/templates/registration/password_reset_email.html и дайте ему следующее содержание:

Someone asked for password reset for email {{ email }}. Follow the link below:

{{ protocol}}://{{ domain }}{% url 'password_reset_confirm' uidb64=uid token=token %}

Подтверждение на сброс пароля

На этой странице вы вводите новый пароль после нажатия ссылки в электронном письме с возвратом пароля. Создайте /locallibrary/templates/registration/password_reset_confirm. html и дайте ему следующее содержание:

html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

{% if validlink %}

<p>Please enter (and confirm) your new password.</p>

<form action="" method="post">

{% csrf_token %}

<table>

<tr>

<td>{{ form.new_password1.errors }}

<label for="id_new_password1">New password:</label></td>

<td>{{ form.new_password1 }}</td>

</tr>

<tr>

<td>{{ form.new_password2.errors }}

<label for="id_new_password2">Confirm password:</label></td>

<td>{{ form.new_password2 }}</td>

</tr>

<tr>

<td></td>

<td><input type="submit" value="Change my password" /></td>

</tr>

</table>

</form>

{% else %}

<h2>Password reset failed</h2>

<p>The password reset link was invalid, possibly because it has already been used. Please request a new password reset.</p>

{% endif %}

{% endblock %}

Please request a new password reset.</p>

{% endif %}

{% endblock %}

Сброс пароля завершен

Это последний шаблон сброса пароля, который отображается, чтобы уведомить вас о завершении сброса пароля. Создайте /locallibrary/templates/registration/password_reset_complete.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<h2>The password has been changed!</h2>

<p><a href="{% url 'login' %}">log in again?</a></p>

{% endblock %}Тестирование новых страниц аутентификации

Теперь, когда вы добавили конфигурацию URL и создали все эти шаблоны, теперь страницы аутентификации должны работать! Вы можете протестировать новые страницы аутентификации, попытавшись войти в систему, а затем выйдите из учетной записи суперпользователя, используя эти URL-адреса:

Вы сможете проверить функцию сброса пароля по ссылке на странице входа. Имейте в виду, что Django отправляет только сбросные электронные письма на адреса (пользователи), которые уже хранятся в его базе данных!

Заметка: Система сброса пароля требует, чтобы ваш сайт поддерживал электронную почту, что выходит за рамки этой статьи, поэтому эта часть еще не будет работать. Чтобы разрешить тестирование, поместите следующую строку в конец файла settings.py. Это регистрирует любые письма, отправленные на консоль (чтобы вы могли скопировать ссылку на сброс пароля с консоли).

Чтобы разрешить тестирование, поместите следующую строку в конец файла settings.py. Это регистрирует любые письма, отправленные на консоль (чтобы вы могли скопировать ссылку на сброс пароля с консоли).

EMAIL_BACKEND = 'django.core.mail.backends.console.EmailBackend'

Для получения дополнительной информации см. Отправка email (Django docs).

В этом разделе мы рассмотрим, что мы можем сделать, чтобы выборочно контролировать контент, который видят пользователи, на основе того, вошли ли они в систему или нет.

Тестирование в шаблонах

Вы можете получить информацию о текущем зарегистрированном пользователе в шаблонах с переменной шаблона {{user}} (это добавляется в контекст шаблона по умолчанию при настройке проекта, как и в нашем скелете).

Обычно вы сначала проверяете переменную шаблона {{user.is_authenticated}}, чтобы определить, имеет ли пользователь право видеть конкретный контент. Чтобы продемонстрировать это, мы обновим нашу боковую панель, чтобы отобразить ссылку «Вход», если пользователь вышел из системы, и ссылку «Выход», если он вошёл в систему.

Откройте базовый шаблон (/locallibrary/catalog/templates/base_generic.html) и скопируйте следующий текст в sidebar блок непосредственно перед тегом шаблона endblock.

<ul>

...

{% if user.is_authenticated %}

<li>User: {{ user.get_username }}</li>

<li><a href="{% url 'logout'%}?next={{request.path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>Как вы можете видеть, мы используем теги шаблона if-else-endif для условного отображения текста на основе того, является ли {{user.is_authenticated}} истинным. Если пользователь аутентифицирован, мы знаем, что у нас есть действительный пользователь, поэтому мы вызываем {{user.get_username}}, чтобы отобразить их имя.

Мы создаем URL-адрес для входа и выхода из системы, используя тег шаблона URL-адреса и имена соответствующих конфигураций URLs. Также обратите внимание на то, как мы добавили

Также обратите внимание на то, как мы добавили ?next={{request.path}} в конец URLs. Это означает, что следующий URL-адрес содержит адрес (URL) текущей страницы, в конце связанного URL-адреса. После того, как пользователь успешно выполнил вход в систему, представления будут использовать значение «next» чтобы перенаправить пользователя обратно на страницу, где они сначала нажали ссылку входа / выхода из системы.

Примечание: Попробуйте! Если вы находитесь на главной странице и вы нажимаете «Вход / Выход» на боковой панели, то после завершения операции вы должны вернуться на ту же страницу.

Тестирование в представлениях

Если вы используете функциональные представления, самым простым способом ограничить доступ к вашим функциям является применение login_required декоратор к вашей функции просмотра, как показано ниже. Если пользователь вошел в систему, ваш код просмотра будет выполняться как обычно. Если пользователь не вошел в систему, это перенаправит URL-адрес входа, определенный в настройках проекта. (

(settings.LOGIN_URL), передав текущий абсолютный путь в качестве next параметра URL. Если пользователю удастся войти в систему, они будут возвращены на эту страницу, но на этот раз аутентифицированы.

from django.contrib.auth.decorators import login_required

@login_required

def my_view(request):

...Заметка: Вы можете сделать то же самое вручную, путём тестирования request.user.is_authenticated, но декоратор намного удобнее!

Аналогичным образом, самый простой способ ограничить доступ к зарегистрированным пользователям в ваших представлениях на основе классов — это производные от LoginRequiredMixin. Вы должны объявить этот mixin сначала в списке суперкласса, перед классом основного представления.

from django.contrib.auth.mixins import LoginRequiredMixin

class MyView(LoginRequiredMixin, View):

...Это имеет такое же поведение при переадресации, что и login_required декоратор. Вы также можете указать альтернативное местоположение для перенаправления пользователя, если он не аутентифицирован (

Вы также можете указать альтернативное местоположение для перенаправления пользователя, если он не аутентифицирован (login_url), и имя параметра URL вместо «next» , чтобы вставить текущий абсолютный путь (redirect_field_name).

class MyView(LoginRequiredMixin, View):

login_url = '/login/'

redirect_field_name = 'redirect_to'

Для получения дополнительной информации ознакомьтесь с Django docs here.

Теперь, когда мы знаем, как ограничить страницу определенному пользователю, создайте представление о книгах, которые заимствовал текущий пользователь.

К сожалению, у нас пока нет возможности пользователям использовать книги! Поэтому, прежде чем мы сможем создать список книг, мы сначала расширим BookInstance модель для поддержки концепции заимствования и использования приложения Django Admin для заимствования ряда книг нашему тестовому пользователю.

Модели

Прежде всего, мы должны предоставить пользователям возможность кредита на BookInstance (у нас уже есть status и due_back дата, но у нас пока нет связи между этой моделью и пользователем. Мы создадим его с помощью поля

Мы создадим его с помощью поля ForeignKey (один ко многим). Нам также нужен простой механизм для проверки того, просрочена ли заемная книга.

Откройте catalog/models.py, и импортируйте модель User из django.contrib.auth.models (добавьте это чуть ниже предыдущей строки импорта в верхней части файла, так User доступен для последующего кода, что позволяет использовать его):

from django.contrib.auth.models import User

Затем добавьте поле borrower в модель BookInstance:

borrower = models.ForeignKey(User, on_delete=models.SET_NULL, null=True, blank=True)

Пока мы здесь, давайте добавим свойство, которое мы можем вызвать из наших шаблонов, чтобы указать, просрочен ли конкретный экземпляр книги. Хотя мы могли бы рассчитать это в самом шаблоне, использование свойства, как показано ниже, будет намного более эффективным. Добавьте это где-нибудь в верхней части файла:

from datetime import date

Теперь добавьте следующее определение свойства внутри класса BookInstance:

@property

def is_overdue(self):

if self. due_back and date.today() > self.due_back:

return True

return False

due_back and date.today() > self.due_back:

return True

return FalseПримечание. Сначала мы проверим, является ли due_back пустым, прежде чем проводить сравнение. Пустое поле due_back заставило Django выкидывать ошибку, а не показывать страницу: пустые значения не сопоставимы. Это не то, что мы хотели бы, чтобы наши пользователи испытывали!

Теперь, когда мы обновили наши модели, нам нужно будет внести новые изменения в проект, а затем применить эти миграции:

python3 manage.py makemigrations

python3 manage.py migrate

Admin

Теперь откройте каталог catalog/admin.py, и добавьте поле borrower в класс BookInstanceAdmin , как в list_display , так и в полях fieldsets , как показано ниже. Это сделает поле видимым в разделе Admin, так что мы можем при необходимости назначить User в BookInstance.

@admin.register(BookInstance)

class BookInstanceAdmin(admin.ModelAdmin):

list_display = ('book', 'status', 'borrower', 'due_back', 'id')

list_filter = ('status', 'due_back')

fieldsets = (

(None, {

'fields': ('book','imprint', 'id')

}),

('Availability', {

'fields': ('status', 'due_back','borrower')

}),

)Займите несколько книг

Теперь, когда возможно кредитовать книги конкретному пользователю, зайдите и заработайте на нескольких записей в BookInstance. Установите borrowed поле вашему тестовому пользователю, сделайте status «В займе» и установите сроки оплаты как в будущем, так и в прошлом.

Заметка: Мы не будем описывать процесс, так как вы уже знаете, как использовать Admin сайт!

Займ в представлении

Теперь мы добавим представление для получения списка всех книг, которые были предоставлены текущему пользователю. Мы будем использовать один и тот же общий класс, с которым мы знакомы, но на этот раз мы также будем импортировать и выводить из

Мы будем использовать один и тот же общий класс, с которым мы знакомы, но на этот раз мы также будем импортировать и выводить из LoginRequiredMixin, так что только вошедший пользователь сможет вызвать это представление. Мы также решили объявить template_name, вместо того, чтобы использовать значение по умолчанию, потому что у нас может быть несколько разных списков записей BookInstance, с разными представлениями и шаблонами.

Добавьте следующее в catalog/views.py:

from django.contrib.auth.mixins import LoginRequiredMixin

class LoanedBooksByUserListView(LoginRequiredMixin,generic.ListView):

"""

Generic class-based view listing books on loan to current user.

"""

model = BookInstance

template_name ='catalog/bookinstance_list_borrowed_user.html'

paginate_by = 10

def get_queryset(self):

return BookInstance.objects.filter(borrower=self.request.user).filter(status__exact='o').order_by('due_back')Чтобы ограничить наш запрос только объектами BookInstance для текущего пользователя, мы повторно реализуем get_queryset(), как показано выше. mybooks/$’, views.LoanedBooksByUserListView.as_view(), name=’my-borrowed’),

]

mybooks/$’, views.LoanedBooksByUserListView.as_view(), name=’my-borrowed’),

]

Шаблон для заёмных книг

Теперь все, что нам нужно сделать для этой страницы, — это добавить шаблон. Сначала создайте файл шаблона /catalog/templates/catalog/bookinstance_list_borrowed_user.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<h2>Borrowed books</h2>

{% if bookinstance_list %}

<ul>

{% for bookinst in bookinstance_list %}

<li>

<a href="{% url 'book-detail' bookinst.book.pk %}">{{bookinst.book.title}}</a> ({{ bookinst.due_back }})

</li>

{% endfor %}

</ul>

{% else %}

<p>There are no books borrowed.</p>

{% endif %}

{% endblock %}Этот шаблон очень похож на тот, который мы создали ранее для объектов Book и Author. Единственное, что «новое» здесь, это то, что мы проверяем метод, который мы добавили в модель (bookinst.) с целью использовать его для изменения цвета просроченных предметов. is_overdue

is_overdue

Когда сервер разработки запущен, вы должны теперь иметь возможность просматривать список для зарегистрированного пользователя в своем браузере по адресу http://127.0.0.1:8000/catalog/mybooks/. Попробуйте это, когда ваш пользователь войдет в систему и выйдет из системы (во втором случае вы должны быть перенаправлены на страницу входа в систему).

Добавить список на боковую панель

Последний шаг — добавить ссылку на эту новую страницу в sidebar. Мы поместим это в тот же раздел, где мы покажем другую информацию для зарегистрированного пользователя.

Откройте базовый шаблон (/locallibrary/catalog/templates/base_generic.html) и добавьте выделенную строку из sidebar, как показано на рисунке.

<ul>

{% if user.is_authenticated %}

<li>User: {{ user.get_username }}</li>

<li><a href="{% url 'my-borrowed' %}">My Borrowed</a></li>

<li><a href="{% url 'logout'%}?next={{request. path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>

path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>

На что это похоже?

Когда любой пользователь войдет в систему, он будет видеть ссылку «Мной позаимствовано (My Borrowed)» в боковой колонке, и список книг, показанных ниже (первая книга не имеет установленной даты, что является ошибкой, которую мы надеемся исправить в более позднем уроке!).

Права доступа связаны с моделями и определяют операции, которые могут выполняться на экземпляре модели самим пользователем, у которого есть разрешение. По умолчанию Django автоматически дает добавить, изменить, и удалить разрешения у всех моделей, которые позволяют пользователям с правом доступа выполнять связанные действия через администратора сайта. Вы можете определить свои собственные разрешения для моделей и предоставить их конкретным пользователям. Вы также можете изменить разрешения, связанные с разными экземплярами одной и той же модели. Тестирование разрешений в представлениях и шаблонах очень похоже на тестирование по статусу аутентификации (фактически, тестирование прав доступа также проверяет аутентификацию).

Тестирование разрешений в представлениях и шаблонах очень похоже на тестирование по статусу аутентификации (фактически, тестирование прав доступа также проверяет аутентификацию).

Модели

Определение разрешений выполняется в разделе моделей «class Meta» , используется permissions поле. Вы можете указать столько разрешений, сколько необходимо в кортеже, причем каждое разрешение определяется во вложенном кортеже, содержащем имя разрешения и отображаемое значение разрешения. Например, мы можем определить разрешение, позволяющее пользователю отметить, что книга была возвращена, как показано здесь:

class BookInstance(models.Model):

...

class Meta:

...

permissions = (("can_mark_returned", "Set book as returned"),) Затем мы могли бы назначить разрешение группе «Библиотекарь» (Librarian) на сайте администратора.

Откройте catalog/models.py, и добавьте разрешение, как показано выше. Вам нужно будет повторно выполнить миграцию (вызвав

Вам нужно будет повторно выполнить миграцию (вызвав python3 manage.py makemigrations и python3 manage.py migrate) для надлежащего обновления базы данных.

Шаблоны

Разрешения текущего пользователя хранятся в переменной шаблона, называемой {{ perms }}. Вы можете проверить, имеет ли текущий пользователь определенное разрешение, используя конкретное имя переменной в соответствующем приложении «Django» — например, {{ perms.catalog.can_mark_returned }} будет True если у пользователя есть это разрешение, а False — в противном случае. Обычно мы проверяем разрешение с использованием шаблона {% if %}, как показано в:

{% if perms.catalog.can_mark_returned %}

<!-- We can mark a BookInstance as returned. -->

<!-- Perhaps add code to link to a "book return" view here. -->

{% endif %}

Представления

Разрешения можно проверить в представлении функции, используя permission_required декоратор или в представлении на основе классов, используя PermissionRequiredMixin. шаблон и поведение такие же, как для аутентификации входа в систему, хотя, конечно, вы можете разумно добавить несколько разрешений.

шаблон и поведение такие же, как для аутентификации входа в систему, хотя, конечно, вы можете разумно добавить несколько разрешений.

Функция в представлении с декоратором:

from django.contrib.auth.decorators import permission_required

@permission_required('catalog.can_mark_returned')

@permission_required('catalog.can_edit')

def my_view(request):

...Требуется разрешение mixin для представлений на основе классов.

from django.contrib.auth.mixins import PermissionRequiredMixin

class MyView(PermissionRequiredMixin, View):

permission_required = 'catalog.can_mark_returned'

permission_required = ('catalog.can_mark_returned', 'catalog.can_edit')

Пример

Мы не будем обновлять LocalLibrary здесь; возможно, в следующем уроке!

Ранее в этой статье мы показали вам, как создать страницу для текущего пользователя, в которой перечислены книги, которые они заимствовали. Теперь задача состоит в том, чтобы создать аналогичную страницу, которая видна только для библиотекарей, которая отображает все книги, которые были заимствованы, и которая показывает имя каждого заемщика.

Вы должны следовать той же схеме, что и для другого представления. Главное отличие состоит в том, что вам нужно ограничить представление только библиотекарями. Вы можете сделать это на основе того, является ли пользователь сотрудником (декоратор функции: staff_member_required, переменная шаблона: user.is_staff) но мы рекомендуем вам вместо этого использовать can_mark_returned разрешения и PermissionRequiredMixin, как описано в предыдущем разделе.

Важно: Не забудьте использовать вашего суперпользователя для тестирования на основе разрешений (проверки разрешений всегда возвращают true для суперпользователей, даже если разрешение еще не определено!). Вместо этого создайте пользователя-библиотекаря и добавьте необходимые возможности.

Когда вы закончите, ваша страница должна выглядеть примерно, как на скриншоте ниже.

Отличная работа — теперь вы создали веб-сайт, на котором участники библиотеки могут входить в систему и просматривать собственный контент, и библиотекари (с правом доступа) могут просматривать все заемные книги с их читатетелями. На данный момент мы все еще просто просматриваем контент, но те же принципы и методы используются, когда вы хотите начать изменять и добавлять данные.

На данный момент мы все еще просто просматриваем контент, но те же принципы и методы используются, когда вы хотите начать изменять и добавлять данные.

В следующей статье мы рассмотрим, как вы можете использовать формы Django для сбора пользовательского ввода, а затем начнём изменять некоторые из наших сохраненных данных.

Добавление аутентификации в ваше приложение с помощью Flask-Login

Введение

Предоставление пользователям возможности ввода учетных данных для входа — одна из самых распространенных возможностей, добавляемых в веб-приложения. В этой статье мы расскажем, как добавить аутентификацию в ваше приложение Flask с помощью пакета Flask-Login.

Мы построим несколько образцов страниц регистрации и входа, которые позволят пользователям входить в приложение и видеть защищенные страницы, невидимые для пользователей, не выполнивших вход. Мы соберем информацию пользовательской модели и будем выводить ее на наших защищенных страницах при входе пользователя, чтобы смоделировать вид профиля.

В этой статье мы затронем следующие вопросы:

- Использование библиотеки Flask-Login для управления сеансами

- Использование встроенной утилиты Flask для хэширования паролей

- Добавление в приложение защищенных страниц для пользователей, не выполнивших вход

- Использование Flask-SQLAlchemy для создания пользовательской модели

- Создание форм регистрации и входа для создания учетных записей пользователей и входа

- Вывод пользователям сообщений об ошибках, если что-то идет не так

- Использование информации учетной записи пользователя для отображения на странице профиля

Исходный код этого проекта доступен на GitHub.

Предварительные требования

Для этого обучающего модуля вам потребуется следующее:

Наше приложение будет использовать шаблон фабрики приложений Flask с готовыми проектами. У нас будет один проект, отвечающий за все связанное с аутентификацией, и еще один проект для обычных маршрутов, включая указатель и страницу защищенного профиля. В реальном приложении функции можно распределять любым удобным образом, однако описанное здесь решение хорошо подходит для этого учебного модуля.

В реальном приложении функции можно распределять любым удобным образом, однако описанное здесь решение хорошо подходит для этого учебного модуля.

Здесь имеется схема, которая поможет понять, как будет выглядеть структура файлов проекта после завершения прохождения учебного модуля:

.

└── flask_auth_app

└── project

├── __init__.py # setup our app

├── auth.py # the auth routes for our app

├── db.sqlite # our database

├── main.py # the non-auth routes for our app

├── models.py # our user model

└── templates

├── base.html # contains common layout and links

├── index.html # show the home page

├── login.html # show the login form

├── profile.html # show the profile page

└── signup.html # show the signup form

По мере выполнения этого учебного модуля мы будем создавать эти каталоги и файлы.

Шаг 1 — Установка пакетов

Для нашего проекта нам потребуется три основных проекта:

- Flask

- Flask-Login: для обработки пользовательских сеансов после аутентификации

- Flask-SQLAlchemy: для представления пользовательской модели и интерфейса с нашей базой данных

Мы будем использовать SQLite, чтобы не устанавливать дополнительные зависимости для базы данных.

Для начала мы создадим каталог проекта:

Затем нам нужно будет перейти в каталог проекта:

Если у нас нет среды Python, нам нужно будет ее создать. В зависимости от способа установки Python на вашем компьютере команды будут выглядеть примерно так:

- python3 -m venv auth

- source auth/bin/activate

Примечание. Вы можете использовать учебный модуль по вашей локальной среде для получения информации по настройке venv.

Выполните в своей виртуальной среде следующие команды для установки необходимых пакетов:

- pip install flask flask-sqlalchemy flask-login

Мы установили пакеты и теперь можем создать основной файл приложения.

Шаг 2 — Создание главного файла приложения

Для начала мы создадим каталог проекта:

В первую очередь мы начнем работать над файлом __init__. для нашего проекта: py

py

Этот файл будет содержать функцию создания нашего приложения, которая инициализирует базу данных и зарегистрирует наши проекты. На данный момент мы не увидим изменений, но это потребуется для создания остальных частей приложения. Нам нужно будет инициализировать SQLAlchemy, настроить определенные значения конфигурации и зарегистрировать здесь наши проекты.

project/__init__.py

from flask import Flask

from flask_sqlalchemy import SQLAlchemy

# init SQLAlchemy so we can use it later in our models

db = SQLAlchemy()

def create_app():

app = Flask(__name__)

app.config['SECRET_KEY'] = 'secret-key-goes-here'

app.config['SQLALCHEMY_DATABASE_URI'] = 'sqlite:///db.sqlite'

db.init_app(app)

# blueprint for auth routes in our app

from .auth import auth as auth_blueprint

app.register_blueprint(auth_blueprint)

# blueprint for non-auth parts of app

from .main import main as main_blueprint

app. register_blueprint(main_blueprint)

return app

register_blueprint(main_blueprint)

return app

Теперь у нас готов основной файл приложения, и мы можем начать добавление маршрутов.

Шаг 3 — Добавление маршрутов

Для наших маршрутов мы будем использовать два проекта. В основном проекте у нас будет главная страница (/) и страница профиля (/profile), открываемая после входа. Если пользователь попытается получить доступ к странице профиля без входа в систему, он будет направлен на маршрут входа.

В нашем проекте auth у нас будут маршруты для получения страницы входа (/login) и страницы регистрации (/sign-up). Также у нас имеются маршруты для обработки запросов POST от обоих этих маршрутов. Наконец, у нас имеется маршрут выхода (/logout) для выхода активного пользователя из системы.

Пока что мы определим login, signup и logout простыми возвратами. Мы вернемся к ним немного позднее и обновим их, добавив желаемые функции.

Вначале создайте файл main.py для main_blueprint:

project/main.py

from flask import Blueprint

from . import db

main = Blueprint('main', __name__)

@main.route('/')

def index():

return 'Index'

@main.route('/profile')

def profile():

return 'Profile'

Затем создайте файл auth.py для auth_blueprint:

project/auth.py

from flask import Blueprint

from . import db

auth = Blueprint('auth', __name__)

@auth.route('/login')

def login():

return 'Login'

@auth.route('/signup')

def signup():

return 'Signup'

@auth.route('/logout')

def logout():

return 'Logout'

В терминале вы можете задать значения FLASK_APP и FLASK_DEBUG:

- export FLASK_APP=project

- export FLASK_DEBUG=1

Переменная среды FLASK_APP сообщает Flask, как загружать приложение. Она должна указывать на место создания

Она должна указывать на место создания create_app. Для наших целей мы будем использовать указатели на каталог project.

Переменная среды FLASK_DEBUG активируется посредством присвоения ей значения 1. Это активирует отладчик, который будет отображать в браузере ошибки приложения.

Убедитесь, что вы находитесь в каталоге flask_auth_app и запустите проект:

Теперь у вас должна появиться возможность открыть в браузере пять возможных URL-адресов и увидеть возвращаемый текст, определенный в файлах auth.py и main.py.

Например, если открыть адрес localhost:5000/profile, появится: Profile:

Мы проверили поведение наших маршрутов и можем перейти к созданию шаблонов.

Шаг 4 — Создание шаблонов

Давайте продолжим и создадим шаблоны, которые используются в нашем приложении. Это будет первый шаг, прежде чем мы сможем реализовать реальную функцию входа. Наше приложение будет использовать четыре шаблона:

Наше приложение будет использовать четыре шаблона:

- index.html

- profile.html

- login.html

- signup.html

Также у нас будет базовый шаблон, который будет содержать общий код для каждой из страниц. В данном случае базовый шаблон будет содержать ссылки навигации и общий макет страницы. Давайте создадим их сейчас.

Для начала создайте каталог templates в каталоге project:

- mkdir -p project/templates

Затем создайте base.html:

- nano project/templates/base.html

Добавьте следующий код в файл base.html:

project/templates/base.html

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1">

<title>Flask Auth Example</title>

<link rel="stylesheet" href="https://cdnjs. cloudflare.com/ajax/libs/bulma/0.7.2/css/bulma.min.css" />

</head>

<body>

<section>

<div>

<nav>

<div>

<div>

<div>

<a href="{{ url_for('main.index') }}">

Home

</a>

<a href="{{ url_for('main.profile') }}">

Profile

</a>

<a href="{{ url_for('auth.login') }}">

Login

</a>

<a href="{{ url_for('auth.signup') }}">

Sign Up

</a>

<a href="{{ url_for('auth.logout') }}">

Logout

</a>

</div>

</div>

</div>

</nav>

</div>

<div>

<div>

{% block content %}

{% endblock %}

</div>

</div>

</section>

</body>

</html>

cloudflare.com/ajax/libs/bulma/0.7.2/css/bulma.min.css" />

</head>

<body>

<section>

<div>

<nav>

<div>

<div>

<div>

<a href="{{ url_for('main.index') }}">

Home

</a>

<a href="{{ url_for('main.profile') }}">

Profile

</a>

<a href="{{ url_for('auth.login') }}">

Login

</a>

<a href="{{ url_for('auth.signup') }}">

Sign Up

</a>

<a href="{{ url_for('auth.logout') }}">

Logout

</a>

</div>

</div>

</div>

</nav>

</div>

<div>

<div>

{% block content %}

{% endblock %}

</div>

</div>

</section>

</body>

</html>

Этот код создаст серию ссылок меню на каждую страницу приложения, а также область, где будет отображаться контент.

Примечание. За кулисами мы используем Bulma для работы со стилями и макетом. Чтобы узнать больше о Bulma, ознакомьтесь с официальной документацией Bulma.

Затем создайте файл templates/index.html:

- nano project/templates/index.html

Добавьте в созданный файл следующий код, чтобы заполнить страницу содержанием:

project/templates/index.html

{% extends "base.html" %}

{% block content %}

<h2>

Flask Login Example

</h2>

<h3>

Easy authentication and authorization in Flask.

</h3>

{% endblock %}

Этот код создаст базовую страницу указателя с заголовком и подзаголовком.

Затем создайте страницу templates/login.html:

- nano project/templates/login.html

Этот код генерирует страницу входа с полями Email и Password. Также имеется поле для отметки запоминания сеанса входа.

Также имеется поле для отметки запоминания сеанса входа.

project/templates/login.html

{% extends "base.html" %}

{% block content %}

<div>

<h4>Login</h4>

<div>

<form method="POST" action="/login">

<div>

<div>

<input type="email" name="email" placeholder="Your Email" autofocus="">

</div>

</div>

<div>

<div>

<input type="password" name="password" placeholder="Your Password">

</div>

</div>

<div>

<label>

<input type="checkbox">

Remember me

</label>

</div>

<button>Login</button>

</form>

</div>

</div>

{% endblock %}

Создайте шаблон templates/signup.: html

html

- nano project/templates/signup.html

Добавьте в файл следующий код, чтобы создать страницу регистрации с полями адреса электронной почты, имени и пароля:

project/templates/signup.html

{% extends "base.html" %}

{% block content %}

<div>

<h4>Sign Up</h4>

<div>

<form method="POST" action="/signup">

<div>

<div>

<input type="email" name="email" placeholder="Email" autofocus="">

</div>

</div>

<div>

<div>

<input type="text" name="name" placeholder="Name" autofocus="">

</div>

</div>

<div>

<div>

<input type="password" name="password" placeholder="Password">

</div>

</div>

<button>Sign Up</button>

</form>

</div>

</div>

{% endblock %}

Затем создайте шаблон templates/profile.: html

html

- nano project/templates/profile.html

Добавьте этот код, чтобы создать простую страницу с закодированным заголовком, welcome Anthony:

project/templates/profile.html

{% extends "base.html" %}

{% block content %}

<h2>

Welcome, Anthony!

</h2>

{% endblock %}

Позднее мы добавим код для динамического приветствия пользователя.

После добавления шаблонов мы можем обновить выражения возврата в каждом из маршрутов, чтобы вместо текста возвращались шаблоны.

Обновите файл main.py, изменив строку импорта и маршруты index и profile:

project/main.py

from flask import Blueprint, render_template

...

@main.route('/')

def index():

return render_template('index.html')

@main.route('/profile')

def profile():

return render_template('profile.html')

Теперь мы обновим auth., изменив строку импорта и маршруты  py

pylogin и signup:

project/auth.py

from flask import Blueprint, render_template

...

@auth.route('/login')

def login():

return render_template('login.html')

@auth.route('/signup')

def signup():

return render_template('signup.html')

После внесения этих изменений страница регистрации будет следующим образом при переходе в /sign-up:

Теперь вы должны видеть страницы /, /login и /profile.

Пока что мы оставим /logout отдельно, потому что эта страница не отображает шаблон.

Шаг 5 — Создание пользовательской модели

Наша пользовательская модель отражает, что означает наличие пользователя для нашего приложения. У нас есть поля адреса эл. почты, пароля и имени. В приложении вы можете указать, хотите ли хранить больше информации для каждого пользователя. Вы можете добавлять такие вещи как день рождения, изображение профиля или предпочтения пользователя.

Модели, созданные в Flask-SQLAlchemy, представляются классами, которые преобразуются в таблицу в базе данных. Атрибуты этих классов превратятся в столбцы этих таблиц.

Давайте вместе создадим эту пользовательскую модель:

Этот код создает пользовательскую модель со столбцами id, email, password и name:

project/models.py

from . import db

class User(db.Model):

id = db.Column(db.Integer, primary_key=True) # primary keys are required by SQLAlchemy

email = db.Column(db.String(100), unique=True)

password = db.Column(db.String(100))

name = db.Column(db.String(1000))

Мы создали пользовательскую модель и теперь можем перейти к настройке базы данных.

Шаг 6 — Настройка базы данных

Как указано в разделе «Предварительные требования», мы будем использовать базу данных SQLite. Мы можем создать базу данных SQLite самостоятельно, но сейчас используем для этого Flask-SQLAlchemy. Мы уже указали путь к базе данных в файле

Мы уже указали путь к базе данных в файле __init__.py, так что нам нужно просто указать Flask-SQLAlchemy создать базу данных на Python REPL.

Если вы остановите приложение и откроете Python REPL, мы сможем создать базу данных, используя метод create_all для объекта db. Убедитесь, что вы все еще находитесь в виртуальной среде и в каталоге flask_auth_app.

- from project import db, create_app

- db.create_all(app=create_app()) # pass the create_app result so Flask-SQLAlchemy gets the configuration.

Примечание. Если вы незнакомы с использованием интерпретатора Python, вы можете проконсультироваться с официальной документацией.

Теперь вы видите файл db.sqlite в каталоге проекта. В этой базе данных будет наша пользовательская таблица.

Шаг 7 — Настройка функции авторизации

Для нашей функции регистрации мы возьмем данные, вводимые пользователем в форму, и добавим их в нашу базу данных. Прежде чем добавить это, нам нужно убедиться, что пользователя еще нет в базе данных. Если его нет, нам нужно хэшировать пароль, прежде чем поместить его в базу данных, потому что мы не хотим хранить пароли в формате обычного текста.

Прежде чем добавить это, нам нужно убедиться, что пользователя еще нет в базе данных. Если его нет, нам нужно хэшировать пароль, прежде чем поместить его в базу данных, потому что мы не хотим хранить пароли в формате обычного текста.

Для начала давайте добавим вторую функцию для обработки данных формы POST. В этой функции мы вначале соберем данные, которые были переданы пользователем.

Создайте функцию и добавьте в ее конец переадресацию. В результате после успешной регистрации пользователь будет переадресован на страницу входа.

Обновите файл auth.py, изменив строку import и реализовав signup_post:

project/auth.py

from flask import Blueprint, render_template, redirect, url_for

...

@auth.route('/signup', methods=['POST'])

def signup_post():

# code to validate and add user to database goes here

return redirect(url_for('auth.login'))

Теперь добавим остальной код, необходимый для регистрации пользователя.

Для начала нам нужно будет использовать объект запроса для получения данных формы.

Продолжим обновлять файл auth.py, добавляя элементы импорта и реализуя signup_post:

auth.py

from flask import Blueprint, render_template, redirect, url_for, request

from werkzeug.security import generate_password_hash, check_password_hash

from .models import User

from . import db

...

@auth.route('/signup', methods=['POST'])

def signup_post():

email = request.form.get('email')

name = request.form.get('name')

password = request.form.get('password')

user = User.query.filter_by(email=email).first() # if this returns a user, then the email already exists in database

if user: # if a user is found, we want to redirect back to signup page so user can try again

return redirect(url_for('auth.signup'))

# create a new user with the form data. Hash the password so the plaintext version isn't saved.

new_user = User(email=email, name=name, password=generate_password_hash(password, method='sha256'))

# add the new user to the database

db. session.add(new_user)

db.session.commit()

return redirect(url_for('auth.login'))

session.add(new_user)

db.session.commit()

return redirect(url_for('auth.login'))

Примечание. Хранение паролей в формате обычного текста считается плохой практикой с точки зрения безопасности. Обычно для защиты паролей нужно использовать сложный алгоритм хэширования и шифрование паролей.

Шаг 8 — Тестирование метода регистрации

У нас готов метод регистрации, и теперь мы можем создать нового пользователя. Используйте форму для создания пользователя.

Существует два способа проверить регистрацию: использовать инструмент просмотра БД для поиска строки, добавленную в таблицу, или попробовать зарегистрироваться с тем же адресом электронной почты, и если вы получите сообщение об ошибке, это будет означать, что первый адрес электронной почты был сохранен правильно. Используем этот подход.

Мы можем добавить код, чтобы сообщить пользователю, что адрес электронной почты уже существует, а затем отправить пользователя на страницу входа. Вызывая функцию