Создание таблиц из Google Диска

В интернет-магазине Chrome доступны для установки несколько надстроек для интеграции Smartsheet и Google Диска.- Smartsheet Merge: оперативный импорт данных из таблицы Smartsheet в документ Google.

- Smartsheet Sync: сохранение ответов из Форм Google в новую таблицу Smartsheet.

- Создание таблиц из Google Диска: новые таблицы сохраняются в Smartsheet, а в сервисе Google Диск создаются ссылки для быстрого доступа к этим таблицам.

ПРИМЕЧАНИЕ. Для начальной установки приложения или надстроек Smartsheet необходимо использовать браузер Chrome, а после установки функции Google Диска и Smartsheet будут доступны в любом браузере.

Имеется также несколько вариантов интеграции с Google, не требующих установки компонентов: полный список см. здесь.

Создание таблиц из Google Диска Этот вариант интеграции позволяет создавать таблицы Smartsheet из Google Диска.

- Для начала установите приложение из интернет-магазина Chrome.

- Войдите в свою учетную запись Google Диск.

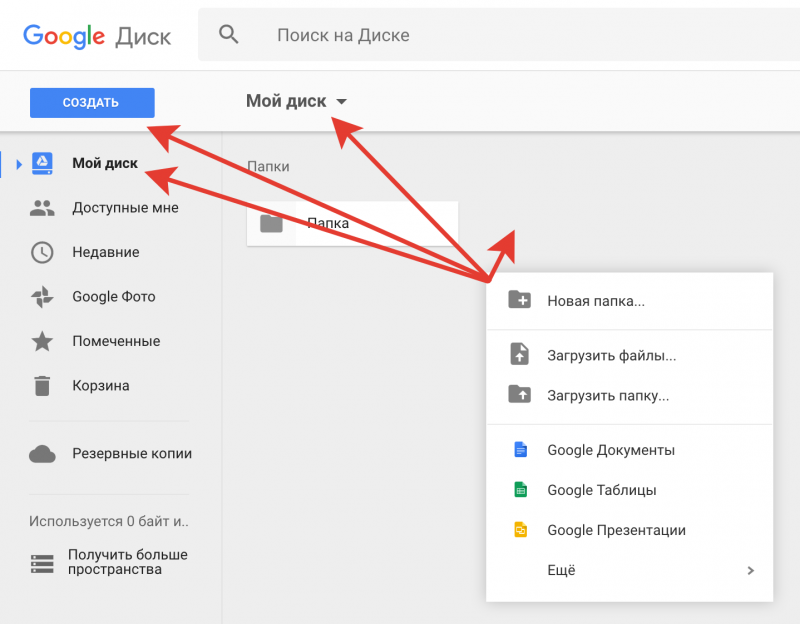

- Нажмите кнопку Создать в Google Диске и выберите пункт Дополнительно > Smartsheet.

- Введите имя таблицы и выберите ее тип: таблица проекта, список задач или пустая таблица. В сервисе Google Диск будет создана ссылка на новую таблицу Smartsheet.

- Вы также можете открыть любую таблицу Google, файл Microsoft Project (MPP), Microsoft Excel (XLS, XLSX) или CSV-файл как таблицу Smartsheet, щелкнув его правой кнопкой мыши в интерфейсе Google Диск и выбрав команду

При щелчке ссылки в Google Диск таблица открывается в приложении Smartsheet.

Ссылки можно перемещать в любую из папок Google Диска, включая общие папки. Однако для открытия ссылок из Google членам рабочей группы должен быть предоставлен доступ к таблице в Smartsheet.

Ссылки можно перемещать в любую из папок Google Диска, включая общие папки. Однако для открытия ссылок из Google членам рабочей группы должен быть предоставлен доступ к таблице в Smartsheet.

Удаление служб и надстроек Для удаления приложений из Google Диска воспользуйтесь инструкциями справочного центра Google.

Список кодов ошибок (Google Диск)

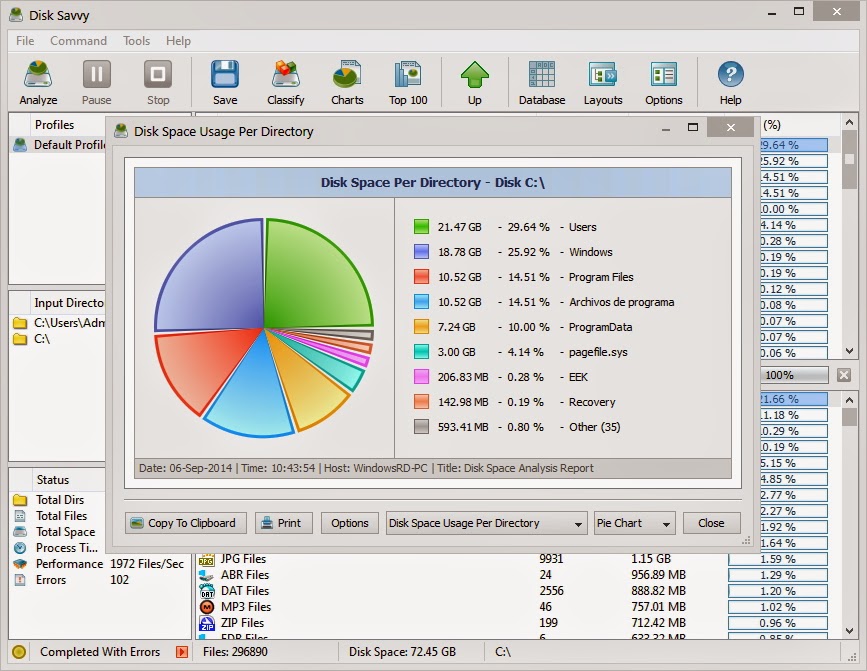

Далее приводятся причины и решения для кодов ошибок, отображаемых при сбое сохранения в Google Диск во время использования ScanSnap Cloud в ScanSnap Home.

B11Cg104, B11Cg105, B11Cg117

- Причина

-

Облачная служба не аутентифицирована или не авторизована.

- Решение

-

Откройте окно [Редактировать профили] для профиля, который вы используете, и снова задайте облачную службу, в которой будет сохранено сканированное изображение.

Для получения подробной информации смотрите Изменение настроек профиля (при использовании ScanSnap Cloud).

B11Cg106

- Причина

-

Возможна одна из следующих причин:

Сбой подключения к облачной службе.

Подключение с облачной службой отключено.

Тайм-аут соединения.

- Решение

-

Проверьте состояние и настройки сети и попытайтесь еще раз. Или подождите некоторое время и попытайтесь еще раз.

B11Cg109, B11Cg119, B11Cg123, B11Cg127, B11Cg246

- Причина

-

Проблема с поставщиком услуг (сервером).

- Решение

-

Проверьте состояние и настройки сети и попытайтесь еще раз.

B11Cg118

- Причина

Возможна одна из следующих причин:

- Решение

-

-

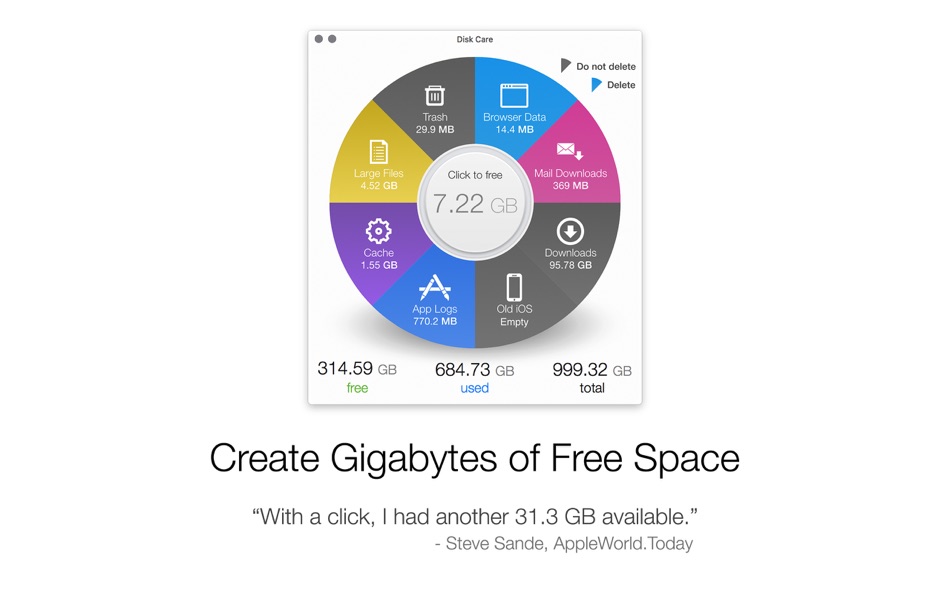

Если превышена емкость хранения облачной службы

Увеличьте емкость хранения облачной службы или удалите ненужные файлы для обеспечения свободного места и повторите попытку.

-

Если у вас нет прав доступа к папке в облачной службе

Задайте соответствующее разрешение к папке в облачной службе.

-

B11Cg240

- Причина

Возможна одна из следующих причин:

Папка в облачной службе была удалена или переименована.

Файл для переименования удален.

- Решение

-

-

Если папка в облачной службе удалена или переименована

Откройте окно [Редактировать профили] для профиля, который вы используете, задайте папку для сохранения изображений в пункте [Сохранить в] еще раз и повторите сканирование документа.

Для получения подробной информации смотрите Изменение настроек профиля (при использовании ScanSnap Cloud).

-

Если файл для переименования удален

Сканируйте документ еще раз.

-

5 возможностей Google Диск для преподавателей

соучредитель интернет-портала Eduneo.ru

Эксперт: в области маркетинга образовательных продуктов, образовательных стартапов и технологий в образовании

Google Drive (Диск) — удобный инструмент для работы преподавателя. Базовые функции Google Drive для Вас в нашем обзоре!

Базовые функции Google Drive для Вас в нашем обзоре!

Функция 1: Хранение файлов и информации любого формата

Вы можете загрузить на Google Диск свои файлы (в самых разнообразных форматах) и хранить их там. Бесплатно для хранения доступно 15 ГБ.

Есть два способа загрузки файлов.

- Перетаскивание файла

- Загрузите файлы через интерфейс Диска Google. Для этого щёлкните кнопку Создать и в открывшемся меню выберите Загрузить файлы. Выберите элемент (файл или папку), который хотите загрузить. Чтобы загрузить несколько файлов, удерживайте клавиши Shift или Ctrl (PC) / Command (Mac)и выберите необходимые файлы.

Функция 2. Удобный доступ к файлам (где и когда угодно)

- Доступ к документам возможен с различных устройств (ПК, ноутбук, планшет, смартфон).

- Есть синхронизация: изменения в документах, производимые на одном устройстве, также отображаются и на других (при подключении к Интернету).

- Доступ к документам возможен даже, если у вас нет подключения к Интернету. Необходимо использовать офлайн-доступ, чтобы работать в браузере или сохранить файлы на мобильном устройстве.

Функция 3. Совместный доступ к файлам и папкам

- Вы можете настроить совместный доступ к любому файлу или папке на Google Диске. Тип доступа у пользователей может быть разный (редактирование документа, комментирование, чтение).

- Вы можете организовать совместную работу над Google Документами, Таблицами и Презентациями в режиме реального времени.

- Теперь можно отслеживать действия пользователей с файлами/папками, к которым настроен совместный доступ.

Функция 4. Использование документов Google

- Вы можете создавать разные онлайн-документы Google непосредственно на диске. Например, Google Docs, презентации Google, таблицы Google, Google Формы.

- Файлы разных форматов (например, Word, Excel, презентации PowerPoint) можно преобразовывать в формат Google Документов и обратно.

Функция 5. Различные дополнения для Google Диска

- Расширить возможности Google Диска можно с помощью различных приложений.

Другие статьи автора

Принтеры HP — Настройка и использование приложения Google Диск на вашем принтере HP

Принтер HP Color LaserJet Pro M252dw

Принтер HP Color LaserJet Pro M252n

Принтер HP Color LaserJet Pro M452dn

Принтер HP Color LaserJet Pro M452dw

Принтер HP Color LaserJet Pro M452nw

МФУ HP Color LaserJet Pro MFP M177fw

МФУ HP Color LaserJet Pro M277dw

МФУ HP Color LaserJet Pro M277n

Цветное МФУ HP Color LaserJet Pro MFP M377dw

Цветные МФУ HP Color LaserJet Pro MFP M476dn

Цветные МФУ HP Color LaserJet Pro MFP M476dw

Цветное МФУ HP Color LaserJet Pro MFP M476nw

Цветное МФУ HP Color LaserJet Pro MFP M477fdn

Цветное МФУ HP Color LaserJet Pro MFP M477fdw

Цветное МФУ HP Color LaserJet Pro MFP M477fnw

Цветное МФУ HP LaserJet Pro 200 MFP M276n

Цветное МФУ HP LaserJet Pro 200 MFP M276nw

МФУ HP LaserJet Pro 400 M425dn MFP

МФУ HP LaserJet Pro 400 M425dw MFP

Цветное МФУ HP LaserJet Pro 500 MFP M570dn

Цветное МФУ HP LaserJet Pro 500 MFP M570dw

Принтер HP LaserJet Pro M402d

Принтер HP LaserJet Pro M402dn

Принтер HP LaserJet Pro M402dw

Принтер HP LaserJet Pro M402n

Принтер HP LaserJet Pro M403d

Принтер HP LaserJet Pro M403dn

Принтер HP LaserJet Pro M403dw

Принтер HP LaserJet Pro M403n

Принтер HP LaserJet Pro M426fdn

Принтер HP LaserJet Pro M426fdw

МФУ HP LaserJet Pro M435nw

Принтер HP LaserJet Pro M501dn

Принтер HP LaserJet Pro M501n

Принтер HP LaserJet Pro M701a

Принтер HP LaserJet Pro M701n

Принтер HP LaserJet Pro M706n

МФУ HP LaserJet Pro MFP M127fs

МФУ HP LaserJet Pro MFP M128fw

МФУ HP LaserJet Pro MFP M225dw

МФУ HP LaserJet Pro MFP M225rdw

МФУ HP LaserJet Pro M226dw

МФУ HP LaserJet Pro MFP M426dw

МФУ HP LaserJet Pro MFP M426fdn

МФУ HP LaserJet Pro MFP M426fdw

МФУ HP LaserJet Pro MFP M427dw

МФУ HP LaserJet Pro MFP M427fdn

МФУ HP LaserJet Pro MFP M427fdw

МФУ HP LaserJet Pro MFP M521dn

МФУ HP LaserJet Pro MFP M521dw

iPad: сохранение файлов на Google Диск

APS-выпущенные iPad не имеют большого объема внутренней памяти. Следовательно, файлы следует регулярно сохранять в облачное хранилище. Студенты имеют доступ к неограниченному пространству для хранения на Google Диске. После сохранения файла на Диске ученика его можно безопасно удалить с iPad или стереть данные с iPad, не опасаясь потерять файл. Файл также можно открыть на другом устройстве после входа в учетную запись Google студента.

Следовательно, файлы следует регулярно сохранять в облачное хранилище. Студенты имеют доступ к неограниченному пространству для хранения на Google Диске. После сохранения файла на Диске ученика его можно безопасно удалить с iPad или стереть данные с iPad, не опасаясь потерять файл. Файл также можно открыть на другом устройстве после входа в учетную запись Google студента.

Студенты часто используют два метода сохранения файлов на Google Диске. Первый подходит для большинства файлов. Второе относится конкретно к GarageBand, так как важно подумать о том, как вы хотите сохранять файлы GarageBand. Прочтите оба, а затем выберите тот, который лучше всего соответствует вашим потребностям.

Откройте Google Drive нажав его значок. Значок выглядит так:

Вы уже должны войти в систему. (Если это не так, посетите Страница входа в Google, нажав здесь; он откроется в новой вкладке. Закройте эту вкладку, когда закончите, чтобы вернуться сюда.)

Вы увидите Google Диск, показанный здесь:

В правом нижнем углу нажмите кнопку Новинки значок.![]() Выглядит это так:

Выглядит это так:

Экран изменится, и внизу будут показаны параметры, показанные здесь:

Нажмите Загрузить. Экран снова изменится, чтобы отобразить дополнительные параметры, показанные здесь:

Для фотографий и видео выберите Фото и видео. Следуйте инструкциям на экране, поскольку эти инструкции будут относиться ко всем типам файлов с этого момента.

Для всех остальных файлов выберите Выполнить. Экран изменится, чтобы отобразить селектор файлов, показанный здесь:

Если вы недавно работали с файлом, выберите Недавние в нижнем левом углу. В противном случае выберите Выполнить в правом нижнем углу. Найдите файл, который хотите загрузить, и нажмите его.

Файл будет загружен, и вы увидите подтверждение в нижней части экрана, когда он будет безопасно загружен на ваш Диск, как показано здесь:

Повторите этот процесс для каждого файла, который хотите сохранить на Диске.

Перед отправкой из GarageBand на Диск необходимо включить Google Диск в качестве места для общего доступа. В GarageBand посмотрите на левую сторону и выберите Больше мест, показано здесь:

Если вы не видите «Другие места», возможно, вам придется нажать Выполнить.

Слева вы увидите переключатель для Google Диска. Нажмите переключатель, чтобы включить его. Выключатели на iPad выглядят так:

Затем нажмите Готово, показано здесь:

Затем нажмите Выберите, показано здесь:

Выберите проекты, которыми вы хотите поделиться на Google Диске, как показано здесь:

После того, как вы выбрали файлы, которыми хотите поделиться, нажмите Готово в верхнем правом углу, как показано здесь:

Следующий шаг очень важен. Внимательно прочтите инструкции на экране, показанные здесь:

Первый вариант, Песня, экспортирует аудиофайл, который можно воспроизвести на любом устройстве, но больше нельзя будет редактировать. Вот как можно завершить проект GarageBand: сделать окончательную копию.

Вот как можно завершить проект GarageBand: сделать окончательную копию.

Второй вариант не следует использовать на APS устройств.

Третий вариант, Проекты, экспортирует файл проекта GarageBand, который можно воспроизводить только внутри GarageBand. Таким образом можно сохранить проект GarageBand для дальнейшего использования.

Помните, вы всегда можете повторить весь этот процесс и в следующий раз выбрать другой вариант. Иногда вам может понадобиться воспроизводимая песня и проект, чтобы продолжить редактирование позже. Просто повторите процесс, если это так.

Выберите нужный вариант.

Ваш экран изменится, чтобы отобразить экран выбора учетной записи Google Диска. Ваш должен быть единственным вариантом. Нажмите на нее, как показано здесь:

Теперь вы выберете место для загружаемых файлов. Нажмите Выбор папки внизу экрана, как показано здесь:

Затем нажмите Мой Drive, показано здесь:

Перейдите в то место, которое хотите сохранить. Вы даже можете создать новую папку, используя значок «Новая папка» (выглядит как папка со знаком +) в правом верхнем углу. Если вам все равно, достаточно сохранить на «Мой диск», как вы уже выбрали; вы всегда можете изменить порядок файлов в приложении «Диск» позже.

Вы даже можете создать новую папку, используя значок «Новая папка» (выглядит как папка со знаком +) в правом верхнем углу. Если вам все равно, достаточно сохранить на «Мой диск», как вы уже выбрали; вы всегда можете изменить порядок файлов в приложении «Диск» позже.

Нажмите Сохранить здесь, показано здесь:

Нажмите Загрузить, показано здесь:

Дождитесь завершения загрузки, как показано здесь:

При желании повторите этот процесс для других проектов.

Не работает Gmail, Google Диск, YouTube, Google Документы, Google Календарь

Пользователи пожаловались на проблемы в работе сразу нескольких сервисов Google, включая Google Drive, Gmail, Google Docs, Google Calendar. По данным Downdetector, сбои начались около 14:30 по МСК. В это же время стали фиксироваться сбои в работе YouTube.

Пользователи пожаловались на проблемы в работе сервисов Google

Екатерина КочкинаНа 14:45 (мск) поступило почти 62 тысячи сообщений о неполадках в работе YouTube. Проблемы с доступом наблюдаются по всему миру, но больше всего жалоб поступает из Европы: Великобритании, Германии, Польши и Испании. 49% сбоев связано с работой вебсайта, 45% — с просмотром видео, 4% — со входом в аккаунт.

Проблемы с доступом наблюдаются по всему миру, но больше всего жалоб поступает из Европы: Великобритании, Германии, Польши и Испании. 49% сбоев связано с работой вебсайта, 45% — с просмотром видео, 4% — со входом в аккаунт.

Около 30 тысяч жалоб о сбоях сервиса поступило из России. В 86% из них отмечаются проблемы с работой сайта YouTube. 6% пользователей не могут войти в аккаунт, еще столько же говорят о проблемах при просмотре видео.

Почтовый сервис Gmail также не работает во многих странах мира. Пиковое значение отчетов о неполадках Gmail в России составило 3,2 тысячи. 73% пользователей говорят о проблемах с авторизацией. Также есть сложности с работой сайта и получением электронных писем. По всему миру поступило более 40 тысяч жалоб о сбоях в сервисе.

О неполадках на вебсайте Google сообщили более 57 тысяч человек. В абсолютном большинстве случаев (90%) сайт полностью не работает. Такая же проблема с сайтом наблюдалась и в России.

Многие другие сервисы компании, например, Google Диск, Google Календарь, Google Play также выдают сообщения об ошибке при загрузке.

Сообщение об ошибке одного из пользователей Google Календарь

Google пока не прокомментировал причину сбоев. По неподтвержденным данным, проблемы наблюдаются в одном из главных датацентров компании в Атланте. Там обрабатываются данные логинов и паролей.

По данным Techcrunch, примерно через час после первых сообщений работа сервисов начала восстанавливаться. На 16:00 мск новые жалобы не поступают, сервисы работают в обычном режиме.

Фото: PK Studio / Shutterstock

Безопасность Google Диска — как обеспечить защиту данных в облачном хранилище. ESET.

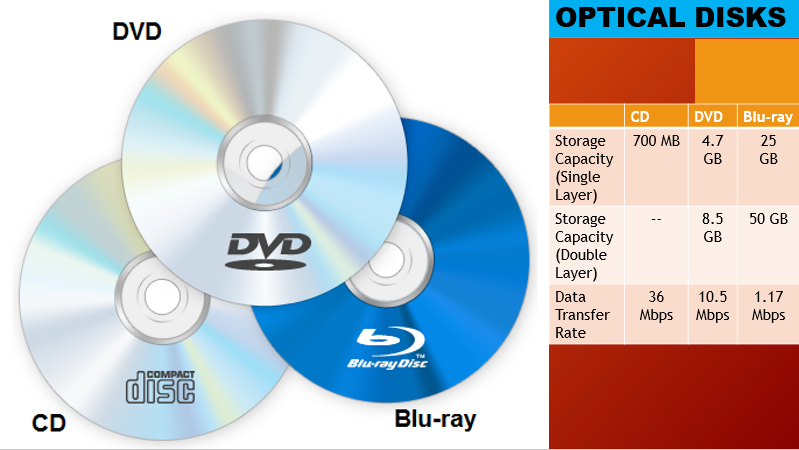

Все больше пользователей для хранения своих данных выбирают облачные хранилища, отказываясь от использования внешних накопителей. Среди преимуществ хранения данных в облаке — скорость и простота доступа почти с любого устройства, подключенного к сети Интернет. Тогда как флэш-накопители необходимо всегда иметь при себе, а получить доступ к информации на них возможно только после подключения к совместимому устройству. Кроме этого, такие накопители часто теряют и похищают.

Кроме этого, такие накопители часто теряют и похищают.

Несмотря на многочисленные преимущества облачных хранилищ, ключевым вопросом остается безопасность файлов и документов, которые сохраняются на таких сервисах. Поэтому специалисты ESET подготовили правила, которые помогут обеспечить защиту данных одного из самых популярных облачных хранилищ — Google Диск.

Безопасность профиля

Большинство пользователей сети защищают свои аккаунты в соцсетях и другие учетные записи только с помощью пароля. Однако это не надежный метод, особенно если учесть комбинации, которые используют пользователи при создании своих паролей. Среди самых популярных паролей 2019 года оказались комбинации «12345», «123456» и «12356789», которые киберпреступники могут легко отгадать. Еще одной распространенной ошибкой пользователей является повторное использование паролей, что повышает риски стать жертвой атак путем заполнения учетных данных.

Именно поэтому следует обеспечить дополнительный уровень безопасности с помощью двухфакторной аутентификации не только для облачных хранилищ, но и для других учетных записей. Она предусматривает использование 3 основных факторов аутентификации:

Она предусматривает использование 3 основных факторов аутентификации:

- то, что вы знаете — пароль или PIN-код,

- то, что у вас есть — физический ключ или токен безопасности,

- то, каким вы являетесь — отпечаток пальца или сканирование сетчатки глаза.

Как правило, для входа в систему применяются два из этих факторов. Таким образом, даже если у киберпреступников будет пароль к вашему аккаунту, они не смогут получить доступ к нему без дополнительного фактора.

Сторонние приложения

Сторонние приложения становятся все популярнее, поскольку помогают пользователям упростить задачу и эффективно организовать свою работу. Однако при этом не следует забывать о безопасности работы и защите данных.

Каталог G Suite Marketplace предлагает множество приложений, чтобы помочь пользователям повысить свою продуктивность. С приложениями сторонних разработчиков следует быть особенно осторожными и проверять каждую программу перед ее установкой. В первую очередь следует прочитать отзывы и оценки программы, которую вы собираетесь загрузить

В первую очередь следует прочитать отзывы и оценки программы, которую вы собираетесь загрузить

После этого следует ознакомиться с политикой конфиденциальности поставщика, условиями обслуживания и политикой удаления. Также по возможности следует связаться с поставщиком и задать свои вопросы, таким образом в случае возникновения проблем, вы уже будете знать, куда обращаться.

Шифрование данных

Несмотря на постоянное совершенствование безопасности облачных хранилищ, таких как Google Диск, все равно случаются инциденты с утечками данных, в частности, из-за человеческих ошибок или атаки киберпреступников.

Хотя ваши данные в различных сервисах G Suite зашифрованы как при передаче, так и при хранении, чтобы повысить безопасность стоит шифровать файлы перед загрузкой в облако. Таким образом, в случае получения доступа киберпреступников к Google Диску просмотр данных будет невозможным без ключа дешифрования. Существует множество решений в зависимости от ваших потребностей, но следует сосредоточиться на тех, которые предлагают как минимум шифрования Advanced Encryption Standard (AES).

Предоставление разрешений

Помимо загрузки и хранения файлов, Google Диск используют для обмена и даже совместной работы над документами с другими пользователями. Как бы это удобно не было, обращайте внимание на предоставление разрешений пользователям, с которыми вы делитесь документами.

Для совместного пользования файлами и папками Google Диск позволяет пригласить или отправить ссылку пользователям. В частности, вы можете поделиться ссылкой с конкретным человеком с помощью электронной почты, предоставив права читателя или редактора. Права читателя предоставляют возможность просматривать файлы в папке, а права редактора — создавать, добавлять и редактировать документы. То же самое относится к определению прав перед отправкой ссылки на определенные файлы. Однако в случае открытия доступа через отправку ссылки не забывайте о рисках передачи его посторонним лицам.

Разрешения можно редактировать даже после создания папки, что означает возможность прекращения совместного использования файла или папки с пользователями, удалив их имя из списка. Кроме этого, вы можете ограничить общий доступ к файлам, а также запретить пользователям загружать, копировать или распечатывать их.

Кроме этого, вы можете ограничить общий доступ к файлам, а также запретить пользователям загружать, копировать или распечатывать их.

Кто вообще может видеть файлы?

Управление вашими разрешениями это важно, но не стоит забывать и о типе документов, которые вы распространяете и для каких пользователей. Если это конфиденциальные данные, убедитесь, что доверяете человеку, которому предоставляете доступ. В случае распространения большого количества файлов и папок для разных людей, вам следует определить типы этих документов и время, в течение которого вы делитесь. После этого вы можете ограничить или отменить доступ в зависимости от случая. Это может оказаться нелегкой задачей, особенно если вам нужно проверить десятки или сотни документов. Однако, сделав это, вы усовершенствуете управления файлами и папками, а также избежите рисков утечки конфиденциальных данных.

Для многих из нас облачное хранилище — это популярный и удобный способ доступа к данным. И действительно такие сервисы — хороший вариант для хранения данных при условии соблюдения основных правил безопасности. В частности, будьте осторожны с предоставлением разрешений пользователям и с настройками времени, в течение которого вы делитесь документами. Кроме этого, не забывайте регулярно проверять содержание и следить за безопасностью вашего Google Диска и других облачных сервисов.

И действительно такие сервисы — хороший вариант для хранения данных при условии соблюдения основных правил безопасности. В частности, будьте осторожны с предоставлением разрешений пользователям и с настройками времени, в течение которого вы делитесь документами. Кроме этого, не забывайте регулярно проверять содержание и следить за безопасностью вашего Google Диска и других облачных сервисов.

Опубликовал: ESET 0 коментарий(ев)

Добавьте комментарий

PGP User’s Guide, Volume I: Essential Topics

PGP User’s Guide, Volume I: Essential Topics [Примечание: ниже представлена оригинальная документация для PGP MIT.

2.6.2, включенная сюда в неизмененной версии. Для объяснения по

чем PGP 2.6.3i отличается от 2.6.2, см. файл readme.1st.]

Для объяснения по

чем PGP 2.6.3i отличается от 2.6.2, см. файл readme.1st.]

Довольно хорошее программное обеспечение Фила

Представляет

=======

PGP (tm)

=======

Довольно хорошая (tm) конфиденциальность

Шифрование с открытым ключом для масс

PGP (tm) Руководство пользователя

Том I: Основные темы

--------------------------

Филип Циммерманн

Пересмотрено 11 октября 94 г.

PGP версии 2.6.2 - 11 октября 94

Программное обеспечение от

Филип Циммерманн и многие другие.

Сводка: PGP ™ использует шифрование с открытым ключом для защиты электронной почты и

Дата файлы. Безопасно общайтесь с людьми, которых вы никогда не встречали, с

нет необходимости в безопасных каналах для предварительного обмена ключами. PGP в порядке

функционально и быстро, со сложным управлением ключами, цифровыми

подписи, сжатие данных и хороший эргономичный дизайн.

Безопасно общайтесь с людьми, которых вы никогда не встречали, с

нет необходимости в безопасных каналах для предварительного обмена ключами. PGP в порядке

функционально и быстро, со сложным управлением ключами, цифровыми

подписи, сжатие данных и хороший эргономичный дизайн.

Программное обеспечение и документация (c) Copyright 1990–1994 Филип Циммерманн.Все права защищены. Для получения информации о лицензировании PGP, распространении, авторские права, патенты, товарные знаки, ограничения ответственности и экспорт , см. раздел «Правовые вопросы» в «Руководстве пользователя PGP», Том II: Специальные темы «. Распространяется Массачусетсом. Технологический Институт.

«Что бы вы ни делали, это будет незначительным, но очень важно, чтобы сделай это ». — Махатма Ганди

- Краткий обзор

- Зачем вам PGP?

- Как это работает

- Установка PGP

- Как использовать PGP

- Управление ключами

- Расширенные темы

- Остерегайтесь змеиного масла

- Уведомление для пользователей Macintosh

- Краткий справочник PGP

- Правовые вопросы

- Благодарности

- Об авторе

Pretty Good ™ Privacy (PGP) от компании Phil’s Pretty Good Software — это

криптографическое программное обеспечение с высоким уровнем безопасности для MSDOS, Unix,

VAX / VMS и другие компьютеры. PGP позволяет людям обмениваться файлами или

сообщения с конфиденциальностью, аутентификацией и удобством. Конфиденциальность

означает, что его могут прочитать только те, кто предназначен для получения сообщения.

Аутентификация означает, что сообщения, которые кажутся отправленными

конкретный человек может происходить только от этого человека.

Удобство означает, что обеспечивается конфиденциальность и аутентификация

без проблем с управлением ключами, связанными с обычными

криптографическое программное обеспечение. Для обмена не нужны безопасные каналы

ключи между пользователями, что значительно упрощает использование PGP.Это

потому что PGP основан на новой мощной технологии под названием «открытый ключ»

криптография.

PGP позволяет людям обмениваться файлами или

сообщения с конфиденциальностью, аутентификацией и удобством. Конфиденциальность

означает, что его могут прочитать только те, кто предназначен для получения сообщения.

Аутентификация означает, что сообщения, которые кажутся отправленными

конкретный человек может происходить только от этого человека.

Удобство означает, что обеспечивается конфиденциальность и аутентификация

без проблем с управлением ключами, связанными с обычными

криптографическое программное обеспечение. Для обмена не нужны безопасные каналы

ключи между пользователями, что значительно упрощает использование PGP.Это

потому что PGP основан на новой мощной технологии под названием «открытый ключ»

криптография.

PGP сочетает в себе удобство алгоритма Ривест-Шамир-Адлеман (RSA)

криптосистема с открытым ключом со скоростью обычной криптографии,

дайджесты сообщений для цифровых подписей, сжатие данных перед

шифрование, хороший эргономичный дизайн и продуманное управление ключами. И PGP выполняет функции открытого ключа быстрее, чем большинство других

программные реализации. PGP — это криптография с открытым ключом для

массы.

И PGP выполняет функции открытого ключа быстрее, чем большинство других

программные реализации. PGP — это криптография с открытым ключом для

массы.

PGP не обеспечивает возможности связи через встроенный модем. Для этого вы должны использовать отдельный программный продукт.

В этом документе, «Том I: Основные темы», объясняется только основные концепции использования PGP, и все PGP должны их прочитать пользователей. «Том II: специальные темы» охватывает расширенные возможности PGP и другие специальные темы, могут быть прочитаны более серьезными PGP пользователей. Ни в одном из томов не объясняются основные технологические детали криптографические алгоритмы и структуры данных.

Это личное. Это личное. И это не твое дело.

Вы можете планировать политическую кампанию, обсуждать свои налоги или

иметь незаконный роман. Или вы можете делать то, что вы

чувствовать не должно быть незаконным, но это так. Что бы это ни было, ты не хочешь

прочтите вашу личную электронную почту (E-mail) или конфиденциальные документы

кем-нибудь еще. Нет ничего плохого в том, чтобы заявить о своей конфиденциальности.

Конфиденциальность такая же яблочный пирог, как и Конституция.

Нет ничего плохого в том, чтобы заявить о своей конфиденциальности.

Конфиденциальность такая же яблочный пирог, как и Конституция.

Возможно, вы думаете, что ваша электронная почта достаточно легальна, чтобы шифрование необоснованно.Если вы действительно законопослушный гражданин, которому нечего прячься, тогда почему бы тебе не всегда отправлять бумажную почту на открытках? Почему бы не пройти тестирование на наркотики по требованию? Зачем нужен ордер на полиция обыскивает ваш дом? Вы что-то пытаетесь скрыть? Вы должны быть подрывником или торговцем наркотиками, если скрываете свою почту внутри конвертов. Или, может быть, параноидальный псих. У законопослушных граждан есть необходимость зашифровать свою электронную почту?

Что, если бы все считали, что законопослушным гражданам стоит пользоваться

открытки для почты? Если бы какая-то храбрая душа попыталась утвердить свое

конфиденциальность, используя конверт для его почты, это вызовет подозрения.Возможно, власти откроют его почту, чтобы увидеть, что он скрывает. К счастью, мы не живем в таком мире, потому что все

защищает большую часть своей почты конвертами. Так что никто не вызывает подозрений

утверждая свою конфиденциальность с конвертом. В безопасности есть

числа. Аналогично, было бы хорошо, если бы все регулярно использовали

шифрование всей их электронной почты, невиновной или нет, чтобы никто не нарисовал

подозрения, утверждая свою конфиденциальность электронной почты с шифрованием. Считать

об этом как о форме солидарности.

К счастью, мы не живем в таком мире, потому что все

защищает большую часть своей почты конвертами. Так что никто не вызывает подозрений

утверждая свою конфиденциальность с конвертом. В безопасности есть

числа. Аналогично, было бы хорошо, если бы все регулярно использовали

шифрование всей их электронной почты, невиновной или нет, чтобы никто не нарисовал

подозрения, утверждая свою конфиденциальность электронной почты с шифрованием. Считать

об этом как о форме солидарности.

Сегодня, если правительство хочет нарушить частную жизнь обычных граждан, он должен затратить определенное количество затрат и труда, чтобы перехватывать и открывать и читать бумажную почту, а также слушать и возможно расшифровать разговорный телефонный разговор. Этот вид трудоемкий мониторинг в больших масштабах нецелесообразен. Этот делается только в важных случаях, когда это кажется целесообразным.

Все больше и больше наших личных сообщений проходит через

электронные каналы.Электронная почта постепенно заменяет

обычная бумажная почта. Электронные сообщения слишком легко

перехватывайте и просматривайте интересные ключевые слова. Это можно сделать

легко, рутинно, автоматически и незаметно в больших масштабах.

Международные телеграммы уже отсканированы таким образом на большом

шкала АНБ.

Электронные сообщения слишком легко

перехватывайте и просматривайте интересные ключевые слова. Это можно сделать

легко, рутинно, автоматически и незаметно в больших масштабах.

Международные телеграммы уже отсканированы таким образом на большом

шкала АНБ.

Мы движемся к будущему, когда нация будет пересечена с оптоволоконными сетями высокой пропускной способности, связывающими воедино все наши персональные компьютеры становятся все более распространенными.Электронная почта будет нормой для всех не новинка, которая есть сегодня. Правительство будет защитить нашу электронную почту с помощью протоколов шифрования, разработанных правительством. Вероятно, большинство людей согласятся с этим. Но, возможно, некоторые люди предпочтут собственные защитные меры.

Законопроект Сената 266, сводный закон 1991 года о борьбе с преступностью, вызвал тревогу.

мера похоронена в нем. Если бы эта ни к чему не обязывающая резолюция стала реальностью

закона, это вынудило бы производителей защищенных коммуникаций

оборудование для вставки специальных «люков» в свою продукцию, чтобы

Правительство может читать любые зашифрованные сообщения. Он гласит: «Это

Конгресс считает, что провайдеры электронных коммуникаций

услуги и производители услуг электронной связи

оборудование должно гарантировать, что системы связи позволяют

Правительству для получения текстового содержания голоса, данных и

другие сообщения, если это разрешено законом ».

мера была отклонена после резкого протеста гражданских либертарианцев

и отраслевые группы.

Он гласит: «Это

Конгресс считает, что провайдеры электронных коммуникаций

услуги и производители услуг электронной связи

оборудование должно гарантировать, что системы связи позволяют

Правительству для получения текстового содержания голоса, данных и

другие сообщения, если это разрешено законом ».

мера была отклонена после резкого протеста гражданских либертарианцев

и отраслевые группы.

В 1992 году предложение ФБР о прослушивании цифровых телефонных разговоров было внесено в Конгресс.Это потребует от всех производителей средств связи оборудование для встраивания специальных портов удаленного прослушивания, которые позволят ФБР удаленно прослушивать все формы электронных коммуникаций из офисов ФБР. Хотя он никогда не привлекал спонсоров в Конгресс в 1992 году из-за гражданской оппозиции, он был вновь введен в 1994 г.

Больше всего тревожит смелая новая политика шифрования Белого дома.

инициатива, разрабатываемая АНБ с самого начала правления Буша.

Администрация, и представленная 16 апреля 1993 года. Центральная часть

эта инициатива представляет собой созданное правительством устройство шифрования, называемое

Чип «Clipper», содержащий новое секретное шифрование АНБ

алгоритм. Правительство поощряет частную промышленность к разработке

во все их продукты для безопасной связи, например в защищенные телефоны,

безопасный ФАКС и т. д. AT&T теперь помещает Clipper в свой безопасный

голосовые продукты. Уловка: во время производства каждая машинка для стрижки

чип будет загружен собственным уникальным ключом, и Правительство получит

хранить копию, помещенную на депонирование.Но не волнуйтесь —

Правительство обещает, что они будут использовать эти ключи для чтения ваших

трафик только тогда, когда это разрешено законом. Конечно, чтобы Клипер

полностью эффективен, следующим логическим шагом было бы объявить вне закона другие

формы криптографии.

Центральная часть

эта инициатива представляет собой созданное правительством устройство шифрования, называемое

Чип «Clipper», содержащий новое секретное шифрование АНБ

алгоритм. Правительство поощряет частную промышленность к разработке

во все их продукты для безопасной связи, например в защищенные телефоны,

безопасный ФАКС и т. д. AT&T теперь помещает Clipper в свой безопасный

голосовые продукты. Уловка: во время производства каждая машинка для стрижки

чип будет загружен собственным уникальным ключом, и Правительство получит

хранить копию, помещенную на депонирование.Но не волнуйтесь —

Правительство обещает, что они будут использовать эти ключи для чтения ваших

трафик только тогда, когда это разрешено законом. Конечно, чтобы Клипер

полностью эффективен, следующим логическим шагом было бы объявить вне закона другие

формы криптографии.

Если конфиденциальность объявлена вне закона, конфиденциальность будет иметь только преступники. Интеллект

агентства имеют доступ к хорошей криптографической технологии. Так сделай большой

торговцы оружием и наркотиками. Так делают оборонные подрядчики, нефтяные компании,

и другие корпоративные гиганты.Но обычные люди и простые люди

политические организации в большинстве своем не имели доступа к доступным

Криптографическая технология с открытым ключом военного уровня. До нынешнего момента.

Так сделай большой

торговцы оружием и наркотиками. Так делают оборонные подрядчики, нефтяные компании,

и другие корпоративные гиганты.Но обычные люди и простые люди

политические организации в большинстве своем не имели доступа к доступным

Криптографическая технология с открытым ключом военного уровня. До нынешнего момента.

PGP дает людям возможность взять свою конфиденциальность в свои руки. В этом растет социальная потребность. Вот почему я это написал.

Было бы полезно, если бы вы уже были знакомы с концепцией криптография в целом и криптография с открытым ключом в частности. Тем не менее, вот несколько вводных замечаний об открытом ключе. криптография.

Во-первых, немного элементарной терминологии. Предположим, я хочу отправить вам

сообщение, но я не хочу, чтобы кто-либо, кроме вас, мог его прочитать. я

может «зашифровать» или «зашифровать» сообщение, что означает, что я его зашифровываю

безнадежно сложным способом, делая его нечитаемым для всех

кроме вас, предполагаемого получателя сообщения. Я поставляю

криптографический «ключ» для шифрования сообщения, и вы должны использовать

тот же ключ, чтобы расшифровать или «расшифровать» его. По крайней мере, так это работает

в обычных «одноключевых» криптосистемах.

Я поставляю

криптографический «ключ» для шифрования сообщения, и вы должны использовать

тот же ключ, чтобы расшифровать или «расшифровать» его. По крайней мере, так это работает

в обычных «одноключевых» криптосистемах.

В традиционных криптосистемах, таких как Федеральное шифрование данных США Стандартный (DES), один ключ используется как для шифрования, так и для расшифровка. Это означает, что ключ должен быть изначально передан через защищенные каналы, чтобы обе стороны могли знать это до зашифровки сообщения могут быть отправлены по незащищенным каналам. Это может быть неудобно. Если у вас есть безопасный канал для обмена ключами, то зачем вообще вам нужна криптография?

В криптосистемах с открытым ключом у каждого есть два связанных взаимодополняющих

ключи, открытый ключ и секретный ключ (также часто называемый

закрытый ключ).Каждый ключ разблокирует код, который делает другой ключ.

Знание открытого ключа не поможет вам вывести соответствующий

Секретный ключ. Открытый ключ может быть опубликован и широко распространен

через сеть связи. Этот протокол обеспечивает конфиденциальность

без необходимости в тех же безопасных каналах, что и

обычная криптосистема требует.

Этот протокол обеспечивает конфиденциальность

без необходимости в тех же безопасных каналах, что и

обычная криптосистема требует.

Кто угодно может использовать открытый ключ получателя, чтобы зашифровать сообщение для этого человек, и этот получатель использует свой соответствующий секретный ключ для расшифровать это сообщение.Никто, кроме получателя, не может его расшифровать, потому что никто другой не имеет доступа к этому секретному ключу. Даже не человек, зашифровавший сообщение, может его расшифровать.

Также предусмотрена аутентификация сообщений. Собственный секретный ключ отправителя

может использоваться для шифрования сообщения, тем самым «подписывая» его. Это создает

цифровая подпись сообщения, которую получатель (или кто-либо

else) можно проверить с помощью открытого ключа отправителя для его расшифровки. Этот

доказывает, что отправитель был истинным автором сообщения, и

что сообщение не было впоследствии изменено кем-либо другим,

потому что только отправитель обладает секретным ключом, который сделал это

подпись. Подделка подписанного сообщения невозможна, и отправитель

позже не может отказаться от своей подписи.

Подделка подписанного сообщения невозможна, и отправитель

позже не может отказаться от своей подписи.

Эти два процесса можно объединить для обеспечения конфиденциальности и аутентификация путем подписания сообщения своим секретным ключом, затем шифрование подписанного сообщения открытым ключом получателя. Получатель отменяет эти шаги, сначала расшифровывая сообщение. с ее собственным секретным ключом, затем проверяя вложенную подпись с помощью ваш открытый ключ. Эти шаги выполняются автоматически программное обеспечение получателя.

Поскольку алгоритм шифрования с открытым ключом намного медленнее, чем

обычное шифрование с одним ключом, шифрование выполняется лучше

за счет использования высококачественного быстрого обычного одноключевого шифрования

алгоритм шифрования сообщения. Этот оригинальный незашифрованный

сообщение называется «открытым текстом». В процессе, невидимом для пользователя,

временный случайный ключ, созданный только для этого «сеанса», используется для

обычный текстовый файл зашифровать. Тогда получатель

открытый ключ используется для шифрования этого временного случайного условного

ключ.Этот зашифрованный с помощью открытого ключа обычный «сеансовый» ключ отправляется

вместе с зашифрованным текстом (называемым «зашифрованным текстом») в

получатель. Получатель использует свой секретный ключ для восстановления этого

временный ключ сеанса, а затем использует этот ключ для запуска быстрого

обычный одноключевой алгоритм для расшифровки большого зашифрованного текста

сообщение.

Тогда получатель

открытый ключ используется для шифрования этого временного случайного условного

ключ.Этот зашифрованный с помощью открытого ключа обычный «сеансовый» ключ отправляется

вместе с зашифрованным текстом (называемым «зашифрованным текстом») в

получатель. Получатель использует свой секретный ключ для восстановления этого

временный ключ сеанса, а затем использует этот ключ для запуска быстрого

обычный одноключевой алгоритм для расшифровки большого зашифрованного текста

сообщение.

Открытые ключи хранятся в индивидуальных «сертификатах ключей», которые включают

идентификатор пользователя владельца ключа (то есть имя этого человека), временная метка

когда была сгенерирована пара ключей, и фактический ключевой материал.Общественные

сертификаты ключей содержат материал открытого ключа, а секретный ключ

сертификаты содержат секретный ключевой материал. Каждый секретный ключ

также зашифрован собственным паролем на случай кражи. Ключ

файл или «связка ключей» содержит один или несколько таких сертификатов ключей. Кольца открытых ключей содержат сертификаты открытых ключей и секретный ключ.

кольца содержат сертификаты секретных ключей.

Кольца открытых ключей содержат сертификаты открытых ключей и секретный ключ.

кольца содержат сертификаты секретных ключей.

На ключи также внутренне ссылаются с помощью «идентификатора ключа», который является «сокращение» открытого ключа (младшие 64 бита большой открытый ключ).Когда отображается этот идентификатор ключа, только нижний Для большей краткости показаны 32 бита. Хотя многие ключи могут иметь общий тот же идентификатор пользователя, для всех практических целей никакие два ключа не имеют одинаковых идентификатор ключа.

PGP использует «дайджесты сообщений» для формирования подписей. Дайджест сообщения — это

128-битная криптографически стойкая односторонняя хеш-функция

сообщение. Это чем-то похоже на «контрольную сумму» или ошибку CRC.

код проверки, поскольку он компактно «представляет» сообщение и

используется для обнаружения изменений в сообщении.Однако в отличие от CRC, это

вычислительно невозможно для злоумышленника разработать замену

сообщение, которое создаст идентичный дайджест сообщения. Сообщение

дайджест зашифровывается секретным ключом для формирования подписи.

Сообщение

дайджест зашифровывается секретным ключом для формирования подписи.

Документы подписываются путем добавления к ним сертификатов подписи, которые содержат идентификатор ключа, который использовался для его подписи, дайджест сообщения, подписанный секретным ключом, и временная метка когда была поставлена подпись. Идентификатор ключа используется получателем для найдите открытый ключ отправителя, чтобы проверить подпись.В ПО получателя автоматически ищет открытый ключ отправителя и идентификатор пользователя в связке открытых ключей получателя.

Зашифрованные файлы имеют префикс идентификатора открытого ключа, используемого для зашифровать их. Получатель использует этот префикс сообщения идентификатора ключа для просмотра секретный ключ, необходимый для расшифровки сообщения. Получатель программное обеспечение автоматически ищет необходимый секретный ключ дешифрования в связке секретных ключей получателя.

Эти два типа брелоков являются основным методом хранения и

управление открытыми и секретными ключами. Вместо того, чтобы хранить отдельные ключи в

отдельные файлы ключей, они собраны в кольца для ключей, чтобы облегчить

автоматический поиск ключей либо по ID ключа, либо по ID пользователя. Каждый пользователь

держит свою пару ключей. Индивидуальный открытый ключ

временно хранится в отдельном файле, достаточно долго для отправки на ваш

друг, который затем добавит его к своей связке ключей.

Вместо того, чтобы хранить отдельные ключи в

отдельные файлы ключей, они собраны в кольца для ключей, чтобы облегчить

автоматический поиск ключей либо по ID ключа, либо по ID пользователя. Каждый пользователь

держит свою пару ключей. Индивидуальный открытый ключ

временно хранится в отдельном файле, достаточно долго для отправки на ваш

друг, который затем добавит его к своей связке ключей.

Пакет выпуска MSDOS PGP поставляется в виде сжатого архивного файла с

файл с именем PGPxx.ZIP (каждая версия выпуска имеет

другое число для «xx» в имени файла).Например,

Пакет выпуска для версии 2.6 называется PGP26.ZIP. Архив может

распаковать с помощью утилиты распаковки условно-бесплатного ПО MSDOS

PKUNZIP, или утилита Unix «распаковать». Когда пакет выпуска PGP

распаковывается, из него выходит несколько файлов. Один такой файл с именем

README.DOC всегда следует читать перед установкой PGP. Этот файл

содержит последние новости о том, что нового в этом выпуске PGP, так как

а также информацию о том, что находится во всех других файлах, включенных в

релиз.

Если у вас уже установлена более ранняя версия PGP, переименуйте ее. или удалите его, чтобы избежать конфликта имен с новым PGP.

Для получения полной информации о том, как установить PGP, см. Отдельный PGP Руководство по установке, в файле SETUP.DOC, включенном в этот выпуск упаковка. Он полностью описывает, как настроить каталог PGP и ваш AUTOEXEC.BAT и как использовать PKUNZIP для его установки. Мы просто кратко изложите здесь инструкции по установке, если вы слишком нетерпелив, чтобы читать более подробное руководство по установке прямо сейчас.

Чтобы установить PGP в вашу систему MSDOS, вы должны скопировать сжатый

заархивируйте файл PGPxx.ZIP в подходящий каталог на жестком диске

(например, C: \ PGP) и распаковать его с помощью PKUNZIP. Для достижения наилучших результатов вы

также следует изменить ваш файл AUTOEXEC.BAT, как описано в другом месте в

это руководство, но вы можете сделать это позже, когда поиграете с PGP

немного и прочтите это руководство. Если вы раньше не запускали PGP,

первым шагом после установки (и прочтения данного руководства) является

сделайте себе пару ключей, запустив генерацию ключей PGP

команда «pgp -kg».Прочтите раздел «Создание ключа RSA» в

сначала руководство.

Если вы раньше не запускали PGP,

первым шагом после установки (и прочтения данного руководства) является

сделайте себе пару ключей, запустив генерацию ключей PGP

команда «pgp -kg».Прочтите раздел «Создание ключа RSA» в

сначала руководство.

Установка в Unix и VAX / VMS в целом аналогична установке в MSDOS, но вам может потребоваться сначала скомпилировать исходный код. Unix Makefile предоставляется с исходным кодом для этой цели.

Просмотр сводки по использованию

Чтобы увидеть краткую сводку использования команд для PGP, просто введите:

pgp -h

Шифрование сообщения

Чтобы зашифровать текстовый файл открытым ключом получателя, введите:

pgp -e текстовый файл her_userid

Эта команда создает файл зашифрованного текста с именем textfile.pgp. А конкретный пример:

pgp -e letter.txt Алиса

или же:

pgp -e letter.txt "Алиса S"

В первом примере выполняется поиск вашего файла связки открытых ключей «pubring. pgp».

для любых сертификатов открытых ключей, содержащих строку «Алиса»

в любом месте поля идентификатора пользователя. Второй пример найдет любой

идентификаторы пользователей, содержащие «Алису S». Вы не можете использовать пробелы в строке

в командной строке, если вы не заключите всю строку в кавычки.

При поиске регистр не учитывается.Если он найдет соответствующий открытый ключ,

он использует его для шифрования файла с открытым текстом «letter.txt», создавая

файл с зашифрованным текстом «letter.pgp».

pgp».

для любых сертификатов открытых ключей, содержащих строку «Алиса»

в любом месте поля идентификатора пользователя. Второй пример найдет любой

идентификаторы пользователей, содержащие «Алису S». Вы не можете использовать пробелы в строке

в командной строке, если вы не заключите всю строку в кавычки.

При поиске регистр не учитывается.Если он найдет соответствующий открытый ключ,

он использует его для шифрования файла с открытым текстом «letter.txt», создавая

файл с зашифрованным текстом «letter.pgp».

PGP пытается сжать открытый текст перед его шифрованием, тем самым значительно повышая устойчивость к криптоанализу. Таким образом, зашифрованный текст файл, вероятно, будет меньше, чем файл с открытым текстом.

Если вы хотите отправить это зашифрованное сообщение по каналам электронной почты, преобразовать его в пригодный для печати формат ASCII «radix-64», добавив -a вариант, как описано ниже.

Шифрование сообщения для нескольких получателей

Если вы хотите отправить одно и то же сообщение более чем одному человеку, вы можете

указать шифрование для нескольких получателей, любой из которых может расшифровать

тот же файл зашифрованного текста. Чтобы указать нескольких получателей, просто добавьте еще

идентификаторы пользователей в командной строке, например:

Чтобы указать нескольких получателей, просто добавьте еще

идентификаторы пользователей в командной строке, например:

pgp -e letter.txt Алиса Боб Кэрол

Это создаст файл зашифрованного текста с именем letter.pgp, который может быть расшифровано Алисой, Бобом или Кэрол.Любое количество получателей может быть указано.

Подписание сообщения

Чтобы подписать текстовый файл своим секретным ключом, введите:

pgp -s текстовый файл [-u your_userid]

Обратите внимание, что [скобки] обозначают необязательное поле, поэтому на самом деле не вводите настоящие скобки.

Эта команда создает подписанный файл с именем textfile.pgp. Особый пример:

pgp -s letter.txt -u Боб

Это выполнит поиск вашего секретного файла связки ключей «secring.pgp «для любого секрета

сертификаты ключей, содержащие строку «Bob» в любом месте пользователя

Поле ID. Тебя зовут Боб, не так ли? Поиск не

чувствительный к регистру. Если он находит подходящий секретный ключ, он использует его для

подпишите текстовый файл «letter.txt», создав файл подписи

называется «letter.pgp».

Если он находит подходящий секретный ключ, он использует его для

подпишите текстовый файл «letter.txt», создав файл подписи

называется «letter.pgp».

Если вы опустите поле идентификатора пользователя, первый ключ в вашем секрете связка ключей используется в качестве секретного ключа по умолчанию для вашей подписи.

PGP пытается сжать сообщение после его подписания.Таким образом подписанный файл, вероятно, будет меньше исходного файла, который полезно для архивных приложений. Однако при этом файл нечитаемо для случайного наблюдателя, даже если исходное сообщение был обычным текстом ASCII. Было бы неплохо, если бы вы могли подписать файл, который все еще был доступен для чтения человеку. Это было бы особенно полезно, если вы хотите отправить подписанное сообщение по электронной почте.

Для подписи сообщений электронной почты, где вы, скорее всего, хотите получить результат

чтобы быть удобочитаемым, вероятно, наиболее удобно использовать

Функция CLEARSIG, объясненная позже. Это позволяет подписи быть

применяется в печатной форме в конце текста, а также отключает

сжатие текста. Это означает, что текст по-прежнему удобочитаем.

получателем, даже если получатель не использует PGP для проверки

подпись. Это подробно объясняется в разделе, озаглавленном

«CLEARSIG — Включить инкапсуляцию подписанных сообщений в виде открытого текста»,

в томе «Специальные темы». Если вам не терпится прочитать этот раздел

руководства, вы можете увидеть, как электронное письмо подписано таким образом

посмотрел бы на этом примере:

Это позволяет подписи быть

применяется в печатной форме в конце текста, а также отключает

сжатие текста. Это означает, что текст по-прежнему удобочитаем.

получателем, даже если получатель не использует PGP для проверки

подпись. Это подробно объясняется в разделе, озаглавленном

«CLEARSIG — Включить инкапсуляцию подписанных сообщений в виде открытого текста»,

в томе «Специальные темы». Если вам не терпится прочитать этот раздел

руководства, вы можете увидеть, как электронное письмо подписано таким образом

посмотрел бы на этом примере:

pgp -sta сообщение.текст

Это создаст подписанное сообщение в файле «message.asc», содержащее оригинального текста, все еще удобочитаемого, с добавленным печатным Сертификат подписи ASCII, готовый к отправке через систему электронной почты. В этом примере предполагается, что вы используете обычные настройки для включение флага CLEARSIG в файле конфигурации.

Подписание, а затем шифрование

Чтобы подписать текстовый файл своим секретным ключом, а затем зашифровать его с открытым ключом получателя:

pgp -es текстовый файл her_userid [-u your_userid]

Обратите внимание, что [скобки] обозначают необязательное поле, поэтому на самом деле не вводите

настоящие скобки.

В этом примере создается вложенный файл зашифрованного текста с именем textfile.pgp. Ваш секретный ключ для создания подписи автоматически ищется в ваш секретный набор ключей через your_userid. Ее открытый ключ шифрования автоматически просматривал вашу связку открытых ключей через her_userid. Если вы оставите ее поле идентификатора пользователя в командной строке, вы будете подсказал для этого.

Если вы опустите собственное поле идентификатора пользователя, первый ключ в вашем секрете связка ключей используется в качестве секретного ключа по умолчанию для вашей подписи.

Обратите внимание, что PGP пытается сжать открытый текст перед шифрованием Это.

Если вы хотите отправить это зашифрованное сообщение по каналам электронной почты, преобразовать его в пригодный для печати формат ASCII «radix-64», добавив -a вариант, как описано ниже.

Можно указать нескольких получателей, добавив дополнительные идентификаторы пользователей в

командная строка.

Использование обычного шифрования

Иногда вам просто нужно зашифровать файл по старинке, используя обычная одноключевая криптография.Этот подход полезен для защита архивных файлов, которые будут храниться, но не будут отправлены кто-то еще. Поскольку тот же человек, который зашифровал файл, также расшифровать файл, криптография с открытым ключом действительно не нужна.

Чтобы зашифровать текстовый файл с помощью обычной криптографии, тип:

pgp -c текстовый файл

В этом примере зашифровывается текстовый файл с именем textfile, создавая

файл зашифрованного текста с именем textfile.pgp, без использования открытого ключа

криптография, связки ключей, идентификаторы пользователей и тому подобное.Это подсказывает

вы за парольную фразу для использования в качестве обычного ключа для шифрования

файл. Эта фраза-пароль не обязательно (да и НЕ ДОЛЖНА быть)

тот же пароль, который вы используете для защиты своего секретного ключа. Примечание

что PGP пытается сжать открытый текст перед его шифрованием.

PGP не будет шифровать один и тот же открытый текст одинаково дважды, даже если вы каждый раз использовали одну и ту же парольную фразу.

Расшифровка и проверка подписей

Чтобы расшифровать зашифрованный файл или проверить целостность подписи подписанный файл:

pgp файл зашифрованного текста [-o файл открытого текста]

Обратите внимание, что [скобки] обозначают необязательное поле, поэтому на самом деле не вводите настоящие скобки.

Предполагается, что имя файла зашифрованного текста имеет расширение по умолчанию «.pgp». Необязательное имя выходного файла с открытым текстом указывает, куда поместить обработанный текстовый вывод. Если имя не указано, используется зашифрованный текст имени файла без расширения. Если подпись вложенный в зашифрованный файл, он автоматически расшифровывается и проверяется целостность подписи. Полный идентификатор пользователя подписавшего отображается.

Обратите внимание, что «разворачивание» файла зашифрованного текста полностью

автоматически, независимо от того, подписан ли файл зашифрованного текста,

просто зашифровано, или и то, и другое. PGP использует префикс идентификатора ключа в

файл зашифрованного текста, чтобы автоматически найти соответствующий секрет

ключ дешифрования на вашем секретном связке ключей. Если есть вложенный

подпись, PGP затем использует префикс идентификатора ключа во вложенной подписи, чтобы

автоматически находит соответствующий открытый ключ в вашей связке открытых ключей

проверить подпись. Если все нужные клавиши уже присутствуют на

ваши связки ключей, вмешательство пользователя не требуется, кроме

при необходимости вам будет предложено ввести пароль для секретного ключа.Если файл зашифрованного текста был зашифрован обычным образом без общедоступных

ключ криптографии, PGP распознает это и предложит вам пройти

фраза, чтобы расшифровать его условно.

PGP использует префикс идентификатора ключа в

файл зашифрованного текста, чтобы автоматически найти соответствующий секрет

ключ дешифрования на вашем секретном связке ключей. Если есть вложенный

подпись, PGP затем использует префикс идентификатора ключа во вложенной подписи, чтобы

автоматически находит соответствующий открытый ключ в вашей связке открытых ключей

проверить подпись. Если все нужные клавиши уже присутствуют на

ваши связки ключей, вмешательство пользователя не требуется, кроме

при необходимости вам будет предложено ввести пароль для секретного ключа.Если файл зашифрованного текста был зашифрован обычным образом без общедоступных

ключ криптографии, PGP распознает это и предложит вам пройти

фраза, чтобы расшифровать его условно.

Со времен Юлия Цезаря управление ключами всегда было самая сложная часть криптографии. Одно из главных отличительных Особенностью PGP является сложное управление ключами.

Создание ключа RSA

Для создания вашей собственной уникальной пары открытого / секретного ключей указанного размер, тип:

pgp -kg

PGP показывает вам меню рекомендуемых размеров ключей (низкий коммерческий уровень,

высокий коммерческий, или «военный» класс) и подскажет, что

размер ключа, который вы хотите, до более тысячи бит. Чем больше

ключ, тем выше безопасность, но вы платите за скорость.

Чем больше

ключ, тем выше безопасность, но вы платите за скорость.

Он также запрашивает идентификатор пользователя, что означает ваше имя. Это хорошая идея использовать ваше полное имя в качестве идентификатора пользователя, потому что тогда меньше риск того, что другие люди используют неправильный открытый ключ для шифрования сообщений тебе. В идентификаторе пользователя разрешены пробелы и знаки препинания. Было бы поможет, если вы поместите свой адрес электронной почты в <угловые скобки> после вашего имя, вот так:

Роберт М. Смит

Если у вас нет адреса электронной почты, используйте свой номер телефона или другая уникальная информация, которая поможет убедиться, что ваш идентификатор пользователя уникальный.

PGP также запрашивает «парольную фразу» для защиты вашего секретного ключа на случай, если

он попадает в чужие руки. Никто не может использовать ваш файл секретного ключа

без этой парольной фразы. Парольная фраза похожа на пароль, за исключением

что это может быть целая фраза или предложение с большим количеством слов, пробелов,

пунктуация или что-нибудь еще. Не теряйте этот пропуск

фраза — ее невозможно восстановить, если вы ее потеряете. Этот пропуск

фраза понадобится позже каждый раз, когда вы будете использовать секретный ключ. В

фраза-пароль чувствительна к регистру и не должна быть слишком короткой или легкой для

Угадай. Он никогда не отображается на экране. Не оставляйте это написанным

вниз в любом месте, где это может увидеть кто-то другой, и не храните его на

твой компьютер. Если вам не нужна фраза-пароль (дурак!), Просто

нажмите Return (или Enter) при запросе парольной фразы.

Не теряйте этот пропуск

фраза — ее невозможно восстановить, если вы ее потеряете. Этот пропуск

фраза понадобится позже каждый раз, когда вы будете использовать секретный ключ. В

фраза-пароль чувствительна к регистру и не должна быть слишком короткой или легкой для

Угадай. Он никогда не отображается на экране. Не оставляйте это написанным

вниз в любом месте, где это может увидеть кто-то другой, и не храните его на

твой компьютер. Если вам не нужна фраза-пароль (дурак!), Просто

нажмите Return (или Enter) при запросе парольной фразы.

Пара открытый / секретный ключ получается из больших действительно случайных чисел.

получены в основном из измерения интервалов между нажатиями клавиш

с быстрым таймером.Программа попросит вас ввести случайный

текст, чтобы помочь ему накапливать случайные биты для ключей. Когда

спросил, вы должны предоставить несколько случайных нажатий клавиш

вовремя, и не помешало бы сделать реальных персонажей

что вы также набираете нерегулярное содержание. Некоторая случайность

происходит из-за непредсказуемости содержания того, что вы

тип. Так что не набирайте просто повторяющиеся последовательности символов.

Так что не набирайте просто повторяющиеся последовательности символов.

Обратите внимание, что создание ключа RSA — длительный процесс.Это может занять несколько секунд для маленькой клавиши на быстром процессоре или несколько минут за большой ключ на старом IBM PC / XT. PGP визуально укажет свой прогресс во время генерации ключей.

Сгенерированная пара ключей будет размещена на вашем открытом и секретном ключах. кольца. Позже вы можете использовать параметр команды -kx для извлечения (копирования) ваш новый открытый ключ из вашего набора открытых ключей и поместите его в отдельный файл открытого ключа, подходящий для раздачи друзьям. Файл открытого ключа можно отправить друзьям для включения в их кольца открытых ключей.Естественно, вы храните файл секретного ключа в вы должны включить его в свой секретный брелок. Каждый секретный ключ на связке ключей индивидуально защищен собственным проходом фраза.

Никогда не передавайте свой секретный ключ никому. По той же причине не

сделайте пары ключей для своих друзей. Каждый должен сделать свой ключ

пара. Всегда держите свой секретный ключ под контролем и не рискуйте

разоблачить его, сохранив на удаленном компьютере с разделением времени. Оставь это

на вашем персональном компьютере.

Каждый должен сделать свой ключ

пара. Всегда держите свой секретный ключ под контролем и не рискуйте

разоблачить его, сохранив на удаленном компьютере с разделением времени. Оставь это

на вашем персональном компьютере.

Если PGP жалуется, что не может найти Руководство пользователя PGP на ваш компьютер и отказывается генерировать пару ключей без него, не паника. Просто прочтите объяснение параметра НОМЕРНЫЙ в раздел «Настройка параметров конфигурации» в специальных темах том Руководства пользователя PGP.

Добавление ключа к кольцу для ключей

Иногда вам может понадобиться добавить в связку ключей предоставленный вам ключ. кем-то другим в виде ключевого файла.

Чтобы добавить содержимое файла открытого или секретного ключа к вашему общедоступному или связка секретных ключей (обратите внимание, что [скобки] обозначают необязательное поле):

pgp -ka keyfile [связка ключей]

По умолчанию расширение ключевого файла — «.pgp «. Необязательный файл связки ключей

по умолчанию используется имя pubring.pgp или secring.pgp, в зависимости от того,

ключевой файл содержит открытый или секретный ключ. Вы можете указать

другое имя файла связки ключей, с расширением по умолчанию

«.pgp».

Необязательный файл связки ключей

по умолчанию используется имя pubring.pgp или secring.pgp, в зависимости от того,

ключевой файл содержит открытый или секретный ключ. Вы можете указать

другое имя файла связки ключей, с расширением по умолчанию

«.pgp».

Если ключ уже находится в вашем связке ключей, PGP не будет добавлять его снова. Все ключи в файле ключей добавляются в связку ключей, за исключением дубликаты.

Позже в руководстве мы объясним концепцию сертификации ключей. с подписями.Если к добавляемому ключу прикреплены подписи удостоверяя его, подписи добавляются ключом. Если ключ уже на вашем связке ключей, PGP просто объединяется с любым новым удостоверяющим подписи для этого ключа, которого у вас еще нет на связке ключей.

PGP изначально был разработан для работы с небольшими личными связками ключей. Если вы хотите работать с действительно большими связками ключей, см. раздел «Работа с Большие открытые ключи «в томе» Специальные темы «.

Удаление ключа или идентификатора пользователя из связки ключей

Чтобы удалить ключ или идентификатор пользователя из вашего набора открытых ключей:

pgp -kr ИД пользователя [связка ключей]

Это ищет указанный идентификатор пользователя в вашем связке ключей и удаляет

это, если он найдет совпадение. Помните, что любой фрагмент идентификатора пользователя

на матч хватит. Предполагается необязательное имя файла связки ключей

буквально «pubring.pgp». Его можно не указывать, а можно указать

«secring.pgp», если вы хотите удалить секретный ключ. Вы можете указать

другое имя файла связки ключей. Расширение связки ключей по умолчанию:

«.pgp».

Помните, что любой фрагмент идентификатора пользователя

на матч хватит. Предполагается необязательное имя файла связки ключей

буквально «pubring.pgp». Его можно не указывать, а можно указать

«secring.pgp», если вы хотите удалить секретный ключ. Вы можете указать

другое имя файла связки ключей. Расширение связки ключей по умолчанию:

«.pgp».

Если для этого ключа существует несколько идентификаторов пользователя, вас спросят, вы хотите удалить только указанный вами идентификатор пользователя, оставив key и его идентификаторы других пользователей без изменений.

Извлечение (копирование) ключа из связки ключей

Чтобы извлечь (скопировать) ключ из вашей связки открытых или секретных ключей:

pgp -kx ключевой файл идентификатора пользователя [связка ключей]

Это неразрушающим образом копирует ключ, указанный идентификатором пользователя, из

связку открытых или секретных ключей в указанный файл ключей. Это

особенно полезно, если вы хотите предоставить копию своего открытого ключа

кто-то еще.

Если к ключу прикреплены какие-либо удостоверяющие подписи на вашем ключе кольцо, они скопированы вместе с ключом.

Если вы хотите, чтобы извлеченный ключ был представлен в формате ASCII для печати символы, подходящие для электронной почты, используйте параметры -kxa.

Просмотр содержимого кольца для ключей

Чтобы просмотреть содержимое вашей связки открытых ключей:

pgp -kv [v] [идентификатор пользователя] [связка ключей]

Здесь перечислены все ключи в связке ключей, которые соответствуют указанному идентификатору пользователя. подстрока. Если вы не укажете идентификатор пользователя, все ключи в связке перечислены. Предполагается, что необязательное имя файла связки ключей «публикация.pgp «. Его можно не указывать, а можно указать» secring.pgp » если вы хотите перечислить секретные ключи. Если вы хотите указать другой имя файла связки ключей, вы можете. Расширение связки ключей по умолчанию: «.pgp».

Позже в руководстве мы объясним концепцию сертификации ключей. с подписями. Чтобы увидеть все удостоверяющие подписи, прикрепленные к

для каждого ключа используйте параметр -kvv:

с подписями. Чтобы увидеть все удостоверяющие подписи, прикрепленные к

для каждого ключа используйте параметр -kvv:

pgp -kvv [идентификатор пользователя] [связка ключей]

Если вы хотите указать конкретное имя файла связки ключей, но хотите увидеть все ключи в нем, попробуйте этот альтернативный подход:

ключевой файл pgp

Если параметры команды не указаны, PGP перечисляет все ключи в ключевой файл.pgp, а также пытается добавить их в связку ключей, если они еще нет на вашем связке ключей.

Как защитить открытые ключи от взлома

В криптосистеме с открытым ключом вам не нужно защищать открытые ключи

от воздействия. На самом деле, лучше, если они будут широко распространены.

Но важно защитить открытые ключи от подделки, чтобы

убедитесь, что открытый ключ действительно принадлежит тому, кому он принадлежит.

Это может быть самая важная уязвимость открытого ключа.

криптосистема.Давайте сначала посмотрим на потенциальную катастрофу, а затем на то, как

чтобы безопасно избежать этого с помощью PGP.

Предположим, вы хотите отправить Алисе личное сообщение. Вы скачиваете Сертификат открытого ключа Алисы из электронной доски объявлений система (BBS). Вы шифруете свое письмо Алисе этим открытым ключом и отправьте ей через электронную почту BBS.

К сожалению, без вашего ведома или вашего ведома, другой пользователь по имени Чарли проник на BBS и создал собственный открытый ключ с привязанным к нему идентификатором пользователя Алисы.Он тайно подставляет свой фиктивный ключ вместо реального открытого ключа Алисы. Вы невольно используете этот фиктивный ключ принадлежит Чарли вместо открытого ключа Алисы. Все выглядит нормально, потому что этот поддельный ключ имеет идентификатор пользователя Алисы. Сейчас же Чарли может расшифровать сообщение, предназначенное Алисе, потому что он соответствующий секретный ключ. Он может даже повторно зашифровать расшифрованный сообщение с настоящим открытым ключом Алисы и отправьте его ей, чтобы не подозревается какое-либо нарушение. Кроме того, он может даже сделать очевидно хорошие подписи Алисы с этим секретным ключом, потому что каждый будет использовать поддельный открытый ключ для проверки подписей Алисы.

Единственный способ предотвратить эту катастрофу — не допустить никого подделка открытых ключей. Если вы получили открытый ключ Алисы напрямую от Алисы, это не проблема. Но это может быть сложно, если Алиса находится за тысячу миль отсюда или в настоящее время недоступен.

Возможно, вы могли бы получить открытый ключ Алисы от общего доверенного друга Дэвид, который знает, что у него есть хорошая копия открытого ключа Алисы. Дэйвид мог подписать открытый ключ Алисы, ручаясь за целостность Алисы открытый ключ.Дэвид создал бы эту подпись со своим секретом ключ.

Это создаст подписанный сертификат открытого ключа и покажет что ключ Алисы не был подделан. Это требует, чтобы у вас был заведомо исправная копия открытого ключа Дэвида для проверки его подписи. Возможно Дэвид также может предоставить Алисе подписанную копию вашего открытого ключа. Таким образом, Дэвид выступает в роли «знакомого» между вами и Алисой.

Этот подписанный сертификат открытого ключа для Алисы может быть загружен Дэвида или Алисы на BBS, и вы сможете скачать его позже.Ты затем можно проверить подпись через открытый ключ Дэвида и, таким образом, быть уверен, что это действительно открытый ключ Алисы. Никакой самозванец не обманет вы приняли его собственный фальшивый ключ как ключ Алисы, потому что никто другой может подделывать подписи, сделанные Дэвидом.

Человек, которому доверяют, может даже специализироваться на предоставлении этого услуга «знакомства» пользователей друг с другом путем предоставления подписей для своих сертификатов открытых ключей. Этот доверенный человек мог быть считается «ключевым сервером» или «удостоверяющим центром».Любой сертификаты открытых ключей, содержащие подпись сервера ключей, могут быть доверенные как действительно принадлежащие тому, кому они кажутся принадлежат. Все пользователям, которые хотели бы участвовать, потребуется заведомо исправная копия всего открытый ключ сервера ключей, так что подписи сервера ключей можно проверить.

Доверенный централизованный сервер ключей или удостоверяющий центр особенно подходит для больших безличных центрально-управляемых корпоративные или государственные учреждения. Некоторые институциональные среды используют иерархию удостоверяющих органов.

Для более децентрализованной массовой среды «партизанского стиля», позволяя всем пользователям выступать в качестве доверенных знакомых для своих друзей вероятно, будет работать лучше, чем централизованный сервер ключей. PGP имеет тенденцию чтобы подчеркнуть этот органический децентрализованный неинституциональный подход. Он лучше отражает естественный способ взаимодействия людей в личных социальный уровень и позволяет людям лучше выбирать, кому они могут доверять для управления ключами.

Весь этот бизнес по защите открытых ключей от подделки и есть единственная самая сложная проблема в практических приложениях с открытым ключом.Это ахиллесова пята криптографии с открытым ключом, и многие сложность программного обеспечения связана с решением этой единственной проблемы.

Вы должны использовать открытый ключ только после того, как убедитесь, что это хороший открытый ключ, который не был изменен и фактически принадлежит лицо, на которое оно претендует. Вы можете быть уверены в этом, если получите это сертификат открытого ключа напрямую от его владельца, или если он имеет подпись другого человека, которому вы доверяете, от которого у вас уже есть хороший открытый ключ.Кроме того, идентификатор пользователя должен иметь полное имя владелец ключа, а не только ее имя.

Неважно, насколько вы искушаемы — и вы будете искушены — никогда, НИКОГДА не поддавайтесь целесообразности и не доверяйте загруженному вами публичному ключу. с доски объявлений, если она не подписана кем-то, кому вы доверяете. Этот несертифицированный открытый ключ мог быть взломан кем угодно, возможно даже системным администратором доски объявлений.

Если вас попросят подписать чужой сертификат открытого ключа, сделайте уверен, что он действительно принадлежит человеку, указанному в идентификаторе пользователя этот сертификат открытого ключа.Это потому, что твоя подпись на ней сертификат открытого ключа — это ваше обещание, что этот открытый ключ действительно принадлежит ей. Другие люди, которые тебе доверяют, примут ее открытый ключ, потому что на нем стоит ваша подпись. Может быть нецелесообразно полагайтесь на слухи — не подписывайте ее открытый ключ, если у вас нет независимое не понаслышке знание того, что он действительно принадлежит ей. Желательно, чтобы вы подписывали его только в том случае, если вы получили его непосредственно от нее.

Чтобы подписать открытый ключ, вы должны быть более уверены в этом. владение ключом, чем если вы просто хотите использовать этот ключ для шифрования сообщение.Чтобы убедиться в достоверности ключа, достаточном для его использования, заверения подписей доверенных исполнителей должно быть достаточно. Но чтобы подписать ключ самостоятельно, вам потребуется собственный независимый не понаслышке знает, кому принадлежит этот ключ. Возможно, вы могли бы позвонить владельца ключа по телефону и прочтите ей файл ключа, чтобы она подтвердите, что ключ, который у вас есть, действительно ее ключ — и убедитесь, что вы действительно разговаривают с нужным человеком. См. Раздел под названием «Проверка открытого ключа по телефону» в томе «Специальные темы» для получения дополнительной информации.

Помните, что ваша подпись на сертификате открытого ключа не ручается за честность этого человека, но ручается только за целостность (владение) открытым ключом этого человека. Ты не рискуя своим авторитетом, подписывая открытый ключ социопата, если вы были полностью уверены, что ключ действительно принадлежит ему. Другие люди примут этот ключ как принадлежащий ему, потому что вы подписали его (при условии, что они вам доверяют), но они не будут доверять этому владелец ключа.Доверять ключу — это не то же самое, что доверять ключу. владелец.

Доверие не обязательно передавать другим лицам; У меня есть друг, которому я доверяю не врать. Он доверчивый человек, который верит, что президент не ложь. Это не значит, что я верю, что президент не лжет. Это просто здравый смысл. Если я доверяю подписи Алисы на ключе, а Алиса доверяет подписи Чарли на ключе, что не означает, что у меня есть доверять подписи Чарли на ключе.