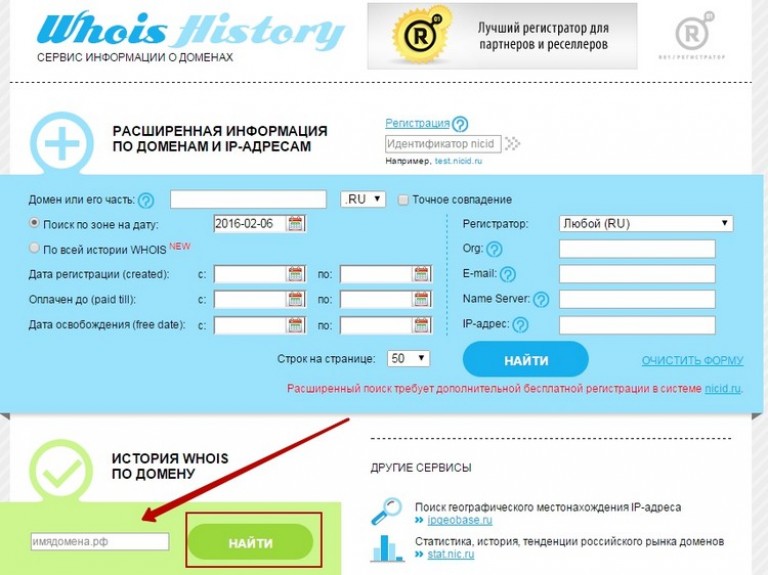

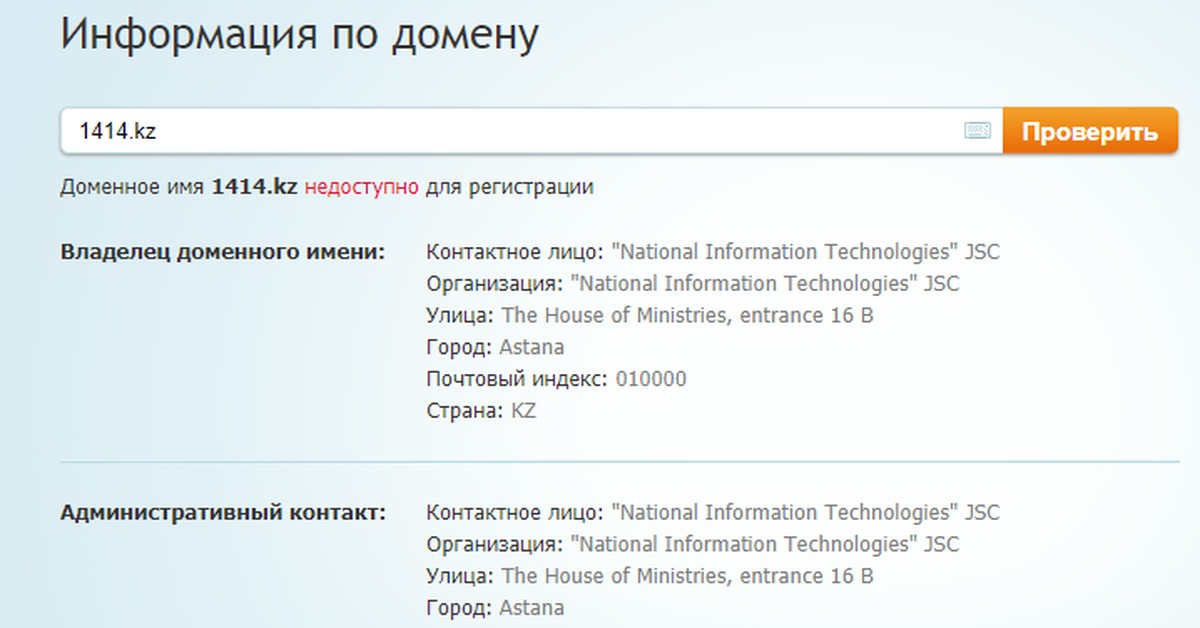

Проверка WHOIS домена. Узнать информацию о домене (доменном имени), сведения о владельце домена, о регистрации домена

Корпорация по управлению доменными именами и IP-адресами (ICANN) требует указывать ваши корректные контактные данные для внесения их в реестр доменной зоны. Сведения о владельце домена о компании или физическом лице вносятся при регистрации, доступны для редактирования при предоставлении администратором домена дополнительных документов Регистраторами доменных зон. Как только данные попадают в базу данных реестра, они впоследствии будут размещены в сервисе WHOIS и доступны для просмотра любым желающим, запросившим информацию о доменном имени. Данный сервис называется – проверка WHOIS.

Сервис WHOIS можно использовать для быстрого получения информации о домене, о дате его регистрации, возрасте, для получения сведений о владельце и для возможности связаться с ним или с организацией, владеющей доменом, который или вам интересен, или у вас есть вопросы или просьба, которую хотели бы выразить непосредственно ему.

Его часто используют для проверки –свободен ли домен для регистрации. Таким образом, информация о регистрации содержит сведения о владельце домена или об организации, контактную информацию, содержащую адрес почтовый, контактные телефоны, адрес электронной почты, доступные для всех. Могут быть указаны данные администратора, технических контактные данные и биллинговые. Это WHOIS-информация. Нет абсолютно никаких ограничений для доступа к этой информации. Она общедоступна и может быть использована спамерами, которые могут не только узнать инфо о домене, но и быть недобросовестными рекламными компаниями, доменными мошенниками или вашими конкурентами.

Мы предлагаем услугу скрытия WHOIS, которая позволит обезопасить в некоторых случаях вашу реальную информацию. Не все доменные зоны позволяют ее использовать, в некоторых доменных зонах по умолчанию информация о физических лицах уже скрыта до определения «private person».

При выборе услуги скрытия WHOIS персональная информация закрывается для третьих лиц и по доменному имени личные данные меняются на данные Digital Privacy Corporation. Это предотвратит все нежелательные электронные письма от спамеров и рекламщиков, но позволит вам контактировать с потенциальными клиентами и партнерами!

Это предотвратит все нежелательные электронные письма от спамеров и рекламщиков, но позволит вам контактировать с потенциальными клиентами и партнерами!

Здесь вы можете выполнить поиск доменного имени, зарегистрированного в 101Домен. Этот поиск покажет только те домены, которые были зарегистрированы у нас.

Правила использования и описание полей WHOIS-сервиса.

Самый простой способ определить хостинг сайта по домену

В интернете вы найдете около 5 способов того, как узнать, где размещен сайт. Но эти варианты, кроме одного, могут либо не дать ответ на вопрос, либо дать неверный, что еще хуже. Единственный достоверный способ выяснить, на каком хостинге размещен сайт это определение хостинга по ip адресу сайта. А в конце статьи мы разобрали несколько других способов проверки хостинга сайта и расписали, почему не рекомендуем ими пользоваться.

Впрочем, довольно лирики. Приступим уже к практике! Ниже пошаговая инструкция, в которой мы подробно расписали и рассмотрели на примере, как узнать, на каком хостинге сайт.

ДОСТОВЕРНЫЙ СПОСОБ УЗНАТЬ ХОСТИНГ САЙТА

Вариаций того, как определить хостинг сайта с помощью его IP-адреса, как вы догадываетесь, тоже несколько. Мы рассмотрели самый простой и удобный из них. Он позволит получить достоверный ответ на вопрос даже неискушенному интернет-пользователю.

1. Открываем командную строку.

Возможно, звучит страшно, но мы вас уверяем — это максимально просто и займет буквально 5 минут. К тому же, командная строка — это обычный интерфейс для работы с компьютером, только текстовый. Такой же обычный, как, например, те же Word или Excel, но просто без красивого дизайна, а потому и текстовый.

Итак, есть много способов запустить консоль (это другое название той же самой командной строки, только более короткое), но мы покажем только один — универсальный, который работает для всех версий операционных систем Window, Linux и Mac OS.

Если на вашем компьютере установлена операционная система Windows, то для вызова консоли нажмите на клавиатуре одновременно клавишу с логотипом Windows и клавишу с латинской буквой R (при этом вообще не важно, латинская ли у вас раскладка на клавиатуре включена или кириллическая).

Если на вашем компьютере установлена операционная система Linux, то для вызова консоли нажмите на клавиатуре одновременно клавиши «Ctrl», «Alt» и клавишу с латинской буквой «T» (при этом вообще не важно, латинская ли у вас раскладка на клавиатуре включена или кириллическая).

Если на вашем компьютере установлена операционная система Mac OS, то для быстрого вызова консоли, которая в Mac OS носит название «Терминал», вам будет удобнее всего щелкнуть по иконке Spotlight в виде лупы (она находится в верхнем правом углу экрана), в строке поиска ввести слово «Терминал» и дважды кликнуть по иконке терминала, отобразившейся в результатах поиска напротив слова «Программы».

2. По домену узнаем, какой IP-адрес у интересующего нас сайта.

В открывшейся консоли пишем латинскими буквами слово «ping», потом ставим пробел и пишем домен того сайта, о котором хотим получить информацию. Затем нажимаем клавишу «Enter» на клавиатуре. В нашем случае мы для примера ввели домен «korablpurga.ru».

В нашем случае мы для примера ввели домен «korablpurga.ru».

После этого в консоли будет виден IP-адрес, на котором находится этот сайт. Все IP-адреса принадлежат каким-либо провайдерам. Так что теперь, зная, по какому IP-адресу находится сайт, остается лишь выяснить, какому провайдеру этот IP-адрес принадлежит. Так что копируем IP-адрес, состоящий из 10 цифр, разделенных точками, и переходим к последнему шагу. В нашем случае IP-адресом для сайта на домене korablpurga.ru является «77.222.61.113».

3. По IP-адресу узнаем, на каком хостинге сайт.

Сервис, который позволяет определить, какому провайдеру принадлежит тот или иной IP-адрес, называется «whois-сервис». Не пугайтесь незнакомых слов: пользоваться этим сервисом сплошное удовольствие. Тем более что он совершенно бесплатен и не требует регистрации.

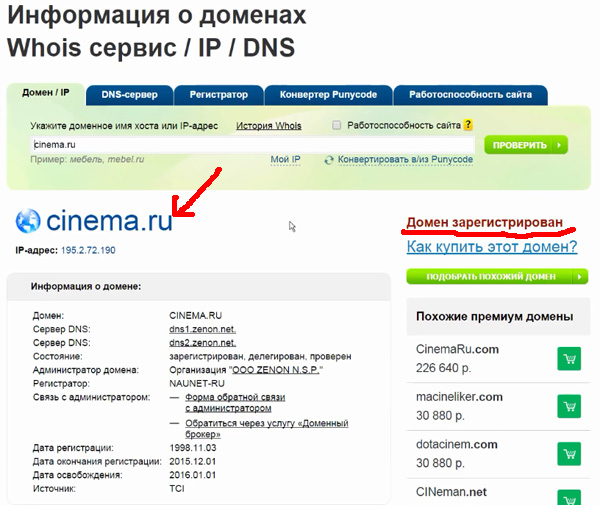

Так что заходим на сайт whois-сервиса по адресу www.2ip.ru/whois, вводим в поле «IP-адрес или домен» полученный на прошлом шаге IP-адрес и нажимаем кнопку «Проверить».

В строке «Название провайдера» будет указано название компании, в которой размещен сайт.

МЕНЕЕ ДОСТОВЕРНЫЕ СПОСОБЫ ОПРЕДЕЛЕНИЯ ХОСТИНГА САЙТА

Неизвестно по какой причине в Интернете полно статей, авторы которых пытаются всеми силами придумать максимально возможное число способов нахождения хостинга сайта, даже не задумываясь о том, что они частенько не работают. Это тот самый случай, когда в погоне за количеством страдает качество.

Как и обещали в начале нашей статьи, в этом разделе мы приведем в качестве примера несколько других способов, которыми не рекомендуем пользоваться из-за их недостоверности.

- Узнать хостинг сайта по домену

Такой способ можно отнести к едва ли не самым популярным методом, описываемым на просторах Интернета. Его суть проста: в нем предлагается с помощью whois-сервиса узнать, DNS какого хостера используются для поддержания работоспособности домена интересующего нас сайта, а потом предположить, что для обеспечения работоспособности и самого сайта, наверное, используются мощности того же хостера.

Правдивость получаемой таким образом информации о хостинге сайта, к сожалению, не велика.

Правдивость получаемой таким образом информации о хостинге сайта, к сожалению, не велика.Все дело в том, что домен сайта и сам сайт могут располагаться у разных хостинг провайдеров, например, если владельцу ресурса нравится качество хостинга у одного хостера, а цены на продление доменов — у другого.

- Узнать хостинг сайта по страницам 403 или 404 ошибок.

Этот способ определения хостинга рассчитан на то, что если владелец интересующего вас сайта не сделал для него собственные страницы ошибок веб-сервера, то при их вызове можно будет увидеть страницы ошибок хостинг-провайдера, идущие по умолчанию (если они у этого хостера, конечно, есть). Минус этого способа кроется в том, что часто небольшие хостинговые компании просто не имеют собственных страниц ошибок веб-сервера. А еще чаще случается так, что у сайта есть свои страницы ошибок или что при попытке открыть несуществующую страницу на сайте с CMS система просто скрывает страницу ошибки, предоставляемую этой CMS по умолчанию.

МОЖНО ЛИ СКРЫТЬ ХОСТИНГ САЙТА

Можно. Конечно, можно. Если владелец сайта не захочет, чтобы кто-то знал, на каком хостинге находится его сайт, он примет для этого все возможные меры и определить хостинг такого сайта будет уже, увы, невозможно без обладания хороших технических знаний.

К счастью, таких сайтов очень, очень мало. Поэтому вероятность, что вы окажитесь в тупиковой ситуации, крайне мала.

Не будем в этой статье подробно рассматривать, как скрыть хостинг своего сайта, так как это уже совсем другая история, для рассмотрения которой потребуется целая статья, но все же о нескольких самых простых способах расскажем.

Во-первых, для скрытия хостинга сайта можно воспользоваться каким-либо CDN-сервисом, который с помощью CDN-прокси, пропускающим через себя трафик, скроет настоящий IP-адрес сайта. Во вторых, можно взять сам хостинг у одного провайдера, а IP-адрес использовать другого провайдера. В-третьих, сайт можно разместить на выделенном сервере хостера со своей собственной подсетью IP-адресов и настроить BGP, который будет использоваться для маршрутизации своей собственной AS, установив предварительно BGP-peers. Одним словом, возможность скрыть хостинг есть всегда. Было бы желание : )

Одним словом, возможность скрыть хостинг есть всегда. Было бы желание : )

ДЛЯ ЧЕГО ЗНАТЬ, НА КАКОМ ХОСТИНГЕ РАЗМЕЩЕН САЙТ

Интересный факт, что причин на то хоть и может быть множество, в основном их всего лишь 4:

1. Для того, чтобы пожаловаться на сайт.

К сожалению, мир не идеален, и интернет не исключение. Все мы знаем, что в сети могут встречаться недобросовестные владельцы сайтов, занимающиеся, например, мошенничеством, рассылкой спама или другой незаконной деятельностью. В этом случае необходимость узнать, где размещен сайт, появляется для того, чтобы написать хостинг-провайдеру жалобу.

2. Для того, чтобы перенести свой сайт на тот же хостинг.

Бывает, что качество хостинга вашего сайта устраивает вас не до конца, в то время как один из известных вам сайтов, напротив, работает безо всяких нареканий — быстро и стабильно. В таком случае потребность узнать, где размещен определенный сайт, возникает для того, чтобы понять, куда именно лучше перенести ваш сайт.

3. Для того, чтобы узнать хостинг собственного сайта

Хоть это и может показаться странным, но как показывает практика это весьма распространенное явление. Компании достаточно часто поручают ведение своего сайта сторонним лицам, и когда перестают с ними работать, данные о хостинге теряются, а к тому времени, когда возникает необходимость продления домена или услуг хостинга, найти эти данные уже невозможно. Поэтому единственно верным решением в таком случае бывает просто узнать своего хостинг-провайдера.

4. Пользователи хотят узнать, на каком хостинге размещен сайт, ради интереса.

Любопытство, любопытство и еще раз любопытство! Некоторые из любопытства читают новости о жизни поп-звезд, а некоторые хотят знать все о сайте, который их интересует. На вкус и цвет, как говорится…

Домены в Рунете можно будет регистрировать через портал госуслуг

, Текст: Игорь Королев

Регулятор доменных зон Рунета, КЦ вместе с регистратором Ru-Center провели эксперимент по регистрации доменов через ЕСИА. Такой подход избавляет регистратора от необходимости верифицировать данные пользователя. Но при этом регистратор лишается возможности видеть эти данные.

Верификация владельца доменаРегулятор доменных зон Рунета — Координационный центр национального домена сети (КЦ) — провел эксперимент по регистрации доменов через Единую систему идентификации и аутентификации (ЕСИА). Об этом в ходе прошедшей в Вильнюсе конференции TLDCON-2019 рассказала руководитель проектов КЦ Ольга Баскакова.

Тренд на верификацию данных о пользователях доменов является общемировым, говорит Баскакова. Помимо самих регистраторов, такие данные нужны правоохранительным органам, судам, правительственным организациям и т. д.

При этом к достоверности пользовательских данных есть

вопросы. Исследование, проведенное КЦ, показало, что из 20 тыс. доменов у 20% записей

неполные данные, а у 5% — вообще не корректные.

Исследование, проведенное КЦ, показало, что из 20 тыс. доменов у 20% записей

неполные данные, а у 5% — вообще не корректные.

Сейчас при регистрации доменов в российских зонах пользователь должен указывать свои паспортные данные. При необходимости регистратор может запросить у него скан паспорта. Но механизмов проверки данных нет. За предоставление неверных данных домен удаляется из базы КЦ.

Домены через ЕСИАУказанные проблемы можно решить с помощью ЕСИА. Данная система является частью инфраструктуры электронного правительства и обеспечивает возможность пользователя авторизоваться на сторонних ресурсах с помощью своих учетных записях на портале госуслуг.

Регистраторы доменов Рунета присматриваются к Госуслугам

В эксперименте, проведенном КЦ, участвовал только один регистратор — Ru-Center. Это связано с тем, что для подключения к ЕСИА организация должна обладать лицензией на оказание телематических услуг связи.

Регистратору использование ЕСИА удобно тем, что данная

система избавляет от необходимости запрашивать и проверять данные пользователя. Самому пользователю такой подход также удобен благодаря возможности не

создавать новые аккаунты и регистрировать домен через учетную запись на

Госуслугах. Что касается правоохранительных органов, то они при

необходимости смогут получить всю информацию о владельце интересующего их

домена через ЕСИА.

Самому пользователю такой подход также удобен благодаря возможности не

создавать новые аккаунты и регистрировать домен через учетную запись на

Госуслугах. Что касается правоохранительных органов, то они при

необходимости смогут получить всю информацию о владельце интересующего их

домена через ЕСИА.

Гибридная рабочая среда вызывает привыкание

БизнесВ будущем возможности новые перспективы использования ЕСИА, говорит Баскакова. Например, с помощью биометрии можно будет осуществлять «чувствительные» операции с доменами — смену регистратора либо администратора.

Ограничения на работу регистраторов с ЕСИАТестирование регистраций доменов через ЕСИА прошло успешно.

Как говорит замгендиректора Ru-Center Андрей Кузьмичев, изначально планировалось, что через ЕСИА

регистраторы будут забирать все данные о своих пользователях. Однако такое

оказалось возможно только в режиме тестовой эксплуатации.

При промышленным же применение регистраторы смогут получить через ЕСИА только ограниченный набор данных: ФИО пользователя, номер его учетной записи (ID) и ее статус. Полный же набор информации — паспортные данные, дата и место рождения и т. д. — доступны только операторам сотовой связи.

Нужно ли менять законы для регистраций через ЕСИАВ этой связи есть две дальнейшие «развилки», поясняет Ольга Баскакова. Можно инициировать изменение нормативной базы с целью обеспечения доступа к ЕСИА не только для организаций, владеющих лицензией на телематику, но и для всех регистраторов, аккредитованным КЦ. Также возможно было бы изменить нормативную базу с целью обеспечения получения регистраторами всей необходимой информации о пользователях через ЕСИА.

Второй вариант — ограничить знания регистраторов о своих

пользователях их ID на Госуслугах. И, соответственно, вносить такой

ограниченный набор информации в реестр доменов КЦ. Но этот подход вызывает

вопросы. Результаты эксперимента были отправлены в Минкомсвязи, которое далее

должно будет запросить мнение других ведомств.

Результаты эксперимента были отправлены в Минкомсвязи, которое далее

должно будет запросить мнение других ведомств.

Узнать владельца сайта | Данные об администраторе домена

Ежедневно в сети публикуется огромное количество различной информации: изображения, тексты, видео и аудио контент. Нередко размещенная владельцем интернет-ресурса информация нарушает закон. Наиболее частыми нарушениями является нарушение авторских / исключительных прав на результаты интеллектуальной деятельности (дизайн, фотоизображения, литературные произведения, товарные знаки, персонажи и т.п.), информация, порочащая честь, достоинство и деловую репутацию, недобросовестная реклама, информация, необходимая для защиты прав потребителя (по делам, связанным с интернет-торговлей).

Для предъявления претензий и исков в связи с размещением информации в сети Интернет, необходимо определить надлежащее лицо, ответственное за нарушение.

В соответствии с ФЗ «Об информации, информационных технологиях и о защите информации» владельцем сайта в сети «Интернет» является лицо, самостоятельно и по своему усмотрению определяющее порядок использования сайта в сети «Интернет», в том числе порядок размещения информации на таком сайте. Сложившаяся судебная и правоприменительная практика исходит из того, что администратор домена обладает всем кругом полномочий по определению порядка использования сайта, и является надлежащим ответчиком по искам, связанным с размещением информации в сети интернет.

Сложившаяся судебная и правоприменительная практика исходит из того, что администратор домена обладает всем кругом полномочий по определению порядка использования сайта, и является надлежащим ответчиком по искам, связанным с размещением информации в сети интернет.

Проблема в том, что чаще всего домен оформлен на физическое лицо и информация об администраторе домена скрыта, вместо этого в открытых источниках указано только private person

Как узнать владельца сайта для предъявления иска в суд?

В соответствии с Правилами регистрации доменных имен в доменах .RU и .РФ, утвержденными Координационным центром национального домена сети Интернет, информацию об администраторе домена в данных зонах можно получить у регистратора доменных имен на основании адвокатского запроса для целей предъявления иска в суд.

Whois сервис «Вебджастис» позволяет за считанные минуты сформировать заявку на подготовку адвокатского запроса и совершить все необходимые действия для получения информации об администраторе домена. Ответ на адвокатский запрос регистратор направляет в течение месяца с момента получения запроса адвоката.

Ответ на адвокатский запрос регистратор направляет в течение месяца с момента получения запроса адвоката.

До оформления адвокатского запроса, при помощи Whois сервиса «Вебджастис» вы можете совершенно бесплатно получить онлайн информацию whois, включающую следующие данные:

- — информацию о дате регистрации и дате истечения срока его делегирования

- — открытую информацию о владельце домена (ФИО / Наименование)

- — наименование регистратора, зарегистрировавшего домен

- — IP адрес сайта, размещенного на домене

- — наименование хостинг-провайдера сайта

Срочное получение ответа об администраторе домена от регистратора

Некоторые регистраторы за дополнительную плату предоставляют ответы на адвокатские запросы в срочном порядке. В этом случае сведения о владельце сайта могут быть предоставлены адвокату всего за 2 часа. Сроки и стоимость предоставления срочного ответа на адвокатский запрос у разных регистраторов отличаются.

При ускоренном получении сведений о владельце домена регистратор предоставляет ответ в электронном виде, а позднее направляет адвокату ответ на бумажном носителе с подписью и печатью, либо направляет ответ в форме электронного документа, подписанного ЭЦП. При этом, как показывает практика, электронного ответа вполне достаточно чтобы подготовить и подать исковое заявление в суд.

Домены могут быть зарегистрированы у различных регистраторов, поэтому чтобы узнать возможно ли срочное получение адвокатом сведений о владельце сайта по вашему обращению, в отношении конкретного домена, свяжитесь с нами по телефону или электронной почте:

+7(499)112-46-76

info@webjustice.ru

Юридические аспекты регистрации доменных имен — CMS Magazine

Больше не нужно искать и обзванивать каждое диджитал-агентствоСоздайте конкурс на workspace.ru – получите предложения от участников CMS Magazine по цене и срокам. Это бесплатно и займет 5 минут.

В каталоге 15 617 диджитал-агентств, готовых вам помочь – выберите и сэкономьте до 30%.

В каталоге 15 617 диджитал-агентств, готовых вам помочь – выберите и сэкономьте до 30%.Создать конкурс →

Значимость доменных имён в 21-ом веке обсуждать не приходится. Домены, кроме их основного предназначения — адресации сайта, — приобрели дополнительную маркетинговую ценность, стали чаще встречаться в рекламных сообщениях на ТВ, радио, наружной рекламе иногда взамен стандартным телефонным номерам. Некоторые компании и Интернет проекты выходят на рынок с брендом на базе доменного имени (например, avito.ru), доменное имя лежит в основе корпоративных электронных адресов, домены регистрируют в качестве товарных знаков. С учётом этого по истечении времени домен превращается в самый настоящий нематериальный актив, который можно продать, передать в пользование другому лицу, например, подарить или в качестве наследства.

А теперь представьте, что будет, если например в одно прекрасное утро Ваш корпоративный домен стал недоступен: а) Сайт компании не работает, начальник отдела продаж в панике, у него срывается презентация перед потенциальным клиентом. Если в таком случае говорить об Интернет-магазине, то здесь на лицо убытки компании, выраженные в денежном эквиваленте. б) Электронная почта на базе домена не работает. в) Текущая рекламная кампания, в которой единственным контактом был указан адрес сайта стала бессмысленной. И весь офис с вопросительно-обречённым взглядом смотрит на Вас в надежде получить ответ: «Почему не работает?» и «Когда заработает?». Причина, по которой корпоративный домен не доступен, демобилизовав работу компании, обычная неосведомленность ответственного лица, об основах безопасной регистрации доменных имён.

Если в таком случае говорить об Интернет-магазине, то здесь на лицо убытки компании, выраженные в денежном эквиваленте. б) Электронная почта на базе домена не работает. в) Текущая рекламная кампания, в которой единственным контактом был указан адрес сайта стала бессмысленной. И весь офис с вопросительно-обречённым взглядом смотрит на Вас в надежде получить ответ: «Почему не работает?» и «Когда заработает?». Причина, по которой корпоративный домен не доступен, демобилизовав работу компании, обычная неосведомленность ответственного лица, об основах безопасной регистрации доменных имён.

Вы сможете с уверенностью на 100% слёту ответить на вопрос, на кого зарегистрирован Ваш домен? Вы знаете, что предпринимать, если Ваш домен достался другим? Если Вы не ответили на эти вопросы, тогда эта статья для Вас. В материале будут рассмотрены вопросы правового регулирования в российских доменных зонах .RU и .РФ.«

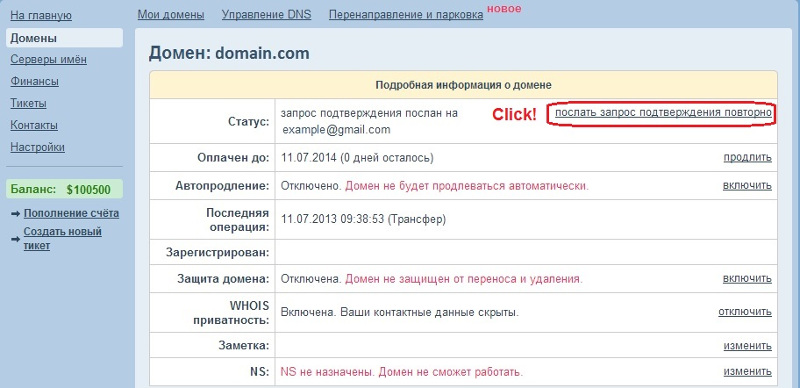

Большинство доменов регистрируются сроком на 1 год с последующей возможностью их ежегодного продления (для справки: домены в международной зоне . COM можно зарегистрировать на 10 лет). Продлить регистрацию доменного имени может только администратор домена.

COM можно зарегистрировать на 10 лет). Продлить регистрацию доменного имени может только администратор домена.

Администратор — пользователь, на имя которого зарегистрировано доменное имя в Реестре.

Реестр — база данных Координатора, содержащая сведения о зарегистрированных доменных именах второго уровня, их администраторах и другие необходимые сведения.

Координатор — уполномоченное юридическое лицо, осуществляющее управление доменами .RU и .РФ в интересах российского и мирового Интернет-сообщества и организующее функционирование Реестра.

Администратором доменного имени может выступать частное (физическое лицо) либо организация (юридическое лицо). Уведомления о продлении домена начинают приходить на электронную почту от регистратора домена за 30 календарных дней до даты окончания регистрации.

Регистратор — юридическое лицо, аккредитованное Координатором для регистрации доменных имен в доменах .RU и/или .РФ

Особенно хочется отметить тот факт, что уведомления приходят на электронную почту указанную в анкете при первичной регистрации домена, соответственно, если на момент продления указанный ранее электронный адрес администратора не функционирует, писем с напоминанием продлить домен Вы не получите. Иных способов уведомлений, например, по указанным в анкете телефонам, регистратор Вашего домена не предусматривает (за исключением очень редких случаев, когда домен представляет определённую ценность на доменном рынке, например, мне звонил представитель регистратора и лично интересовался, будем ли мы продлевать домен «новокузнецк.рф»).

Иных способов уведомлений, например, по указанным в анкете телефонам, регистратор Вашего домена не предусматривает (за исключением очень редких случаев, когда домен представляет определённую ценность на доменном рынке, например, мне звонил представитель регистратора и лично интересовался, будем ли мы продлевать домен «новокузнецк.рф»).

Отсюда нехитрые умозаключения, почему домены не продляют в срок и возникает ситуация описанная нами ранее, когда сайт не доступен (произошло снятие делегирования домена к Вашему сайту) и весь офис в панике. Что уж говорить о госорганизациях, например, были случаи, когда свои домены забывали продлить: Общественная палата РФ (oprf.ru), РОССТАТ (fsgs.ru), Пенсионный фонд (pfrf.ru).

Что делать?

У Вас ещё есть 30 календарных дней (период преимущественного продления), чтобы успеть пролонгировать домен. Только после этого резервного времени домен полностью освобождается и может быть зарегистрирован любым физическим (юридическим) лицом или выставлен на доменный аукцион.

Период преимущественного продления — период времени после истечения срока регистрации доменного имени, в течение которого за прежним администратором сохраняется право продления этого срока.

Если Вы обнаружили, что домен не продлён и не знаете, кто его для Вас регистрировал и как его продлить, первым делом проверьте, кто является администратором домена.

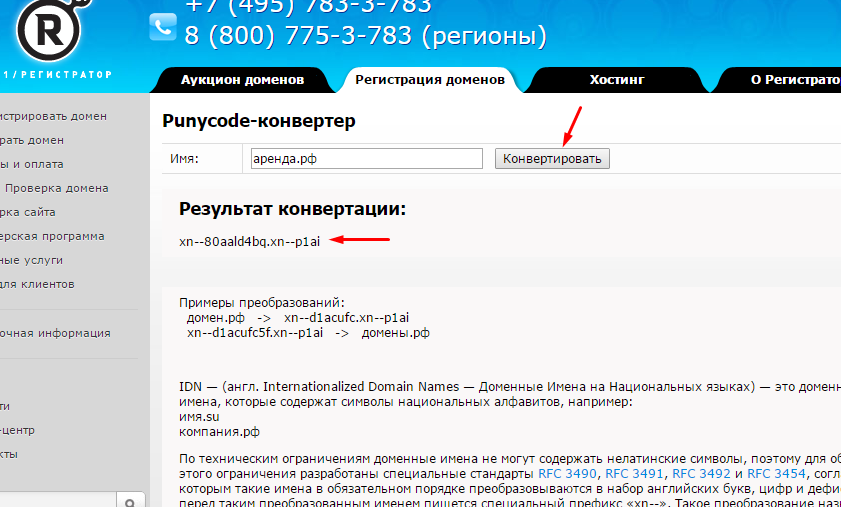

Рекомендуем воспользоваться безопасным и удобным «WHOIS» сервисом на сайте регистратора доменов «RU-CENTER». Форма отправки запроса находится по адресу http://www.nic.ru/whois/. Для получения информации о домене введите название домена, например: zhlapa.ru. Результат проверки покажет, в каких зонах домен «вободен» для регистрации, а в каких «занят». Напротив проверяемого Вами домена будет стоять статус «занят», кликнете на ссылку «занят» и в отдельном окне браузера появится информация по Вашему домену.

Обратите внимание на поле «org» (или «Person»), если там надпись «Privatе Person» значит домен зарегистрирован на частное лицо, в ином случаи будет написано наименование организации, на которую зарегистрирован Ваш домен. Поля сервиса «WHOIS»: «created» и «paid-till» содержат данные по дате регистрации и дате окончания срока регистрации домена. В случае регистрации домена на частное лицо персональные данные, скорее всего, будут скрыты, поэтому если Вы не знаете, кто регистрировал Ваш домен можно написать сообщение, воспользовавшись веб-формой перейдя по ссылке указанной в поле «admin-contact».

Поля сервиса «WHOIS»: «created» и «paid-till» содержат данные по дате регистрации и дате окончания срока регистрации домена. В случае регистрации домена на частное лицо персональные данные, скорее всего, будут скрыты, поэтому если Вы не знаете, кто регистрировал Ваш домен можно написать сообщение, воспользовавшись веб-формой перейдя по ссылке указанной в поле «admin-contact».

Не всё так плохо, если Вы знаете, кто регистрировал Ваш домен и у Вас сохранились с этим человеком тёплые дружеские или деловые отношения. Вы просите выписать счёт и оплачиваете пролонгацию домена. А если этим человеком является сотрудник, которого Вы уволили, сосед, знакомый друга, контакты, с которыми могут быть потеряны навсегда или они по личной инициативе захотят Вам навредить и специально откажут в пролонгации домена? В этом случае Вам можно только посочувствовать и порекомендовать, в обязательном порядке произвести следующие действия:

- зарегистрировать новый домен;

- уведомить текущих клиентов о смене адреса сайта;

- изменить данные с адресом сайта в корпоративной документации;

- внести изменения в Устав компании (если там был прописан домен).

Если по данным сервиса «WHOIS» домен зарегистрирован на Вашу организацию, но у Вас нет логина и пароля от аккаунта анкеты, чтобы зайти в личный кабинет и выписать счёт на продление домена.

Во-первых, можно воспользоваться сервисом восстановления пароля. Например, у регистратора «RU-CENTER» для этого нужно ввести (форма для получения пароля по электронной почте находится по адресу: http://www.nic.ru/cgi/pass_forgot.cgi) ИНН Вашей организации или номер договора (NIC-D) — его, как вариант, Вы можете взять из самого договора, если такой имеется в наличии, так как факт регистрации домена сопровождается договором оферты, который необязательно подписывать. Также номер договора высылается на e-mail администратора домена в течение нескольких минут после регистрации домена. Но помните, что пароль будет выслан на e-mail указанный при регистрации домена и не факт что это будет e-mail Вашей организации, а не администратора домена, связь с которым уже потеряна.

Во-вторых, если первый вариант не дал результатов, свяжитесь с регистратором Вашего домена (поле «registrat» в сервисе «WHOIS») и узнайте, как быть в случае, когда домен зарегистрирован на организацию, а информация по логину, паролю от анкеты и номеру договора потеряна. В зависимости от политики работы самого регистратора, Вам предложат оформить на фирменном бланке организации, на которую зарегистрирован домен, письмо, с просьбой предоставить регистрационные данные и сканированные копии учредительных документов (свидетельство о регистрации, ИНН и т.п.). И помните у Вас всего 30 календарных дней, чтобы успеть урегулировать все организационные вопросы и оплатить продление домена.

В зависимости от политики работы самого регистратора, Вам предложат оформить на фирменном бланке организации, на которую зарегистрирован домен, письмо, с просьбой предоставить регистрационные данные и сканированные копии учредительных документов (свидетельство о регистрации, ИНН и т.п.). И помните у Вас всего 30 календарных дней, чтобы успеть урегулировать все организационные вопросы и оплатить продление домена.

Чтобы избежать ситуации с остановкой работы домена и располагать соответствующими персональными данными, рекомендуем придерживаться всего двух принципов:

1) Регистрировать домен на собственника бизнеса (не путайте с директором компании, в большинстве случаев это обычный наёмный работник, который может покинуть организацию и увести с собой домен), либо на Вашу организацию (Вы должны понимать, что в случае изменения наименования организации Вам придётся произвести смену администратора домена, а это процедура занимает определённое количество времени и средств).

Для справки: распределение доменов в зоне . RU по типам владельцев на 01 марта 2012 г.: юридические лица — 25%, физические лица — 75% (по данным http://stat.nic.ru/).

RU по типам владельцев на 01 марта 2012 г.: юридические лица — 25%, физические лица — 75% (по данным http://stat.nic.ru/).

2) В обязательном порядке запросить, например у веб-студии, которая регистрирует для Вас домен, «справку о принадлежности домена», номер договора, логин и пароль от анкеты домена. Большинство веб-студий, фрилансеров регистрируют домены для своих клиентов под одной анкетой, зарегистрированной на себя (на веб-студию или частное лицо, если речь идёт о фрилансерах). Поэтому перед тем как доверить регистрацию домена кому-либо заранее поинтересуйтесь, получите ли Вы подтверждение о том, что домен зарегистрирован на Вас или Вашу организацию. Если Ваш исполнитель говорит, что справок мы не даём, логин и пароль не сможем выслать, лучше найти другого исполнителя или зарегистрировать домен самому.

Доменные имена и Товарные знаки (ТЗ)В практике регистраций доменных имён часто возникают ситуации, когда организация планирует зарегистрировать домен, который частично или полностью совпадает с написанием зарегистрированного данной организацией товарного знака, а сервис «WHOIS» уведомляет что домен «занят», то есть зарегистрированный домен нарушает права владельца товарного знака. Каким образом поступить, и как этот вопрос регламентирован правилами регистрации доменных имён?

Каким образом поступить, и как этот вопрос регламентирован правилами регистрации доменных имён?

Для начала необходимо располагать точными сведениями об администраторе домена, а для этого необходимо обратиться к Регистратору с запросом. Следует помнить, что сведения об Администраторе домена, содержащиеся в Базе данных доменных имен регистраторов, отнесены сторонами по договору о регистрации доменов к конфиденциальным и могут быть предоставлены третьим лицам в порядке, предусмотренном законодательством, в т.ч. ФЗ РФ «О персональных данных», по запросу адвоката, правоохранительных органов, суда. Проще всего обратиться к любому адвокату, который составит такой запрос.

После получения точных координат администратора домена рекомендуем обязательно направить в его адрес претензию (это необходимо для соблюдения претензионного процесса) с указанием сроков устранения нарушений. В претензии необходимо указать, что Ваша компания является правообладателем ТЗ и в соответствии с нормами ГК РФ (4 часть), администратор домена нарушает Ваши права как правообладателя и предложить в досудебном порядке урегулировать данный вопрос и передать право администрирование спорным доменом правообладателю. Такую претензию сможет составить любой юрист, необходимо просто обратиться за оказанием юридической помощи. Если в установленный в претензии срок администратор домена не ответит и не устранит нарушений прав правообладателя товарного знака, то необходимо подавать исковое заявление в суд. Требования к содержанию искового заявления, а также перечень необходимых документов, и иную информацию по порядку оформления исковых заявлений и подачи их в суд можно найти в АПК РФ.

Такую претензию сможет составить любой юрист, необходимо просто обратиться за оказанием юридической помощи. Если в установленный в претензии срок администратор домена не ответит и не устранит нарушений прав правообладателя товарного знака, то необходимо подавать исковое заявление в суд. Требования к содержанию искового заявления, а также перечень необходимых документов, и иную информацию по порядку оформления исковых заявлений и подачи их в суд можно найти в АПК РФ.

Конкретных сроков по рассмотрению подобных исков в суде нет, так как каждый конкретный случай индивидуален, да и Российская практика урегулирования доменных споров ещё находится в зачаточном состоянии

Для справки — около 15-20 споров ежемесячно проходят в московских судах касаемо право обладания тем или иным доменным именем.

До подачи искового заявления в суд нужно обратиться к нотариусу за протоколом осмотра сайта, который будет служить доказательной базой (например, того что на сайте осуществляется продажа товаров и услуг по которым у заявителя (истца) зарегистрирован торговый знак) в процессе судебного разбирательства.

Если домен не делегирован (не ведёт ни на какой сайт). В таком случае нотариус в протоколе укажет, что домен не используется, а это тоже является нарушением прав правообладателя ТЗ, так как в настоящее время позиция судов такова, что отсутствие информации на сайте под доменом, признается недобросовестной конкуренцией и нарушением прав правообладателя ТЗ.

Далее суд уже будет решать вправе ли правообладатель ТЗ претендовать на этот домен.

Если суд вынесет решение и данное решение:

— запрещающее администратору использовать в доменном имени обозначение, правами на которое обладает истец,

— признающего администрирование домена администратором нарушением прав истца (если применение такого средства восстановления нарушенного права не противоречит судебному решению),

— иным образом обязывающего администратора отказаться от доменного имени,

и такое решение вступит в законную силу, то в соответствии с Правилами регистрации доменов RU и РФ (пункт 9, 12) лицо, в пользу которого вынесено решение, вправе воспользоваться преимущественным правом регистрации доменного имени, обратившись с соответствующим заявлением к регистратору.

Необходимые условия для признания судами нарушением прав правообладателя товарного знака администратором домена по действующему законодательству (4 часть ГКРФ):

- Товарный знак должен быть зарегистрирован на территории РФ или иметь охрану на территории РФ.

- Товарный знак должен быть зарегистрирован раньше даты регистрации домена. Случаи, когда ТЗ регистрируется позже доменного имени, называются «обратным захватом доменов», в данном случаи суд может встать на сторону администратора домена, поскольку он был «первым».

- Доменное имя должно быть тождественно или сходно до степени смешения с товарным знаком. Совпадение должно быть как минимум на 80-90%. В России немного сложнее, потому что нет такой обширной практики, скорее всего, потребуется индивидуальная экспертиза.

В заключении даём основные рекомендации по юридическим аспектам регистрации доменных имён:

- За регистрацией доменов самостоятельно обращайтесь напрямую к регистраторам или партнёрам регистраторов Вашего региона (http://nic.

ru/dns/partners/offices.shtml).

ru/dns/partners/offices.shtml).

- Требуйте подтверждения Вашего права на домен (справку о принадлежности домена, пароли доступа к аккаунту домена).

- В процессе выбора домена для его последующей регистрации не озвучивайте данную информацию публично, дабы избежать перехвата домена, например Вашими конкурентами или недругами.

- Для проверки статуса домена используйте только проверенные сервисы «WHOIS» (http://nic.ru/whois/).

- Чтобы избежать будущей потери домена заранее проверьте, а не совпадает ли понравившийся Вам домен с уже зарегистрированным торговым знаком. Для этого можно воспользоваться базой Роспатента http://www1.fips.ru/wps/portal/Registers/.

- Регистрируйте домены на собственника бизнеса или на Вашу организацию.

- Не забывайте во время оплачивать продление домена.

- Поддерживайте актуальными данные в договоре на регистрацию домена: в частности, e-mail и номер телефона.

Касаемо последнего (номер телефона), в новых правилах регистрации доменных имен в доменах .RU и .РФ вступивших в действие 11 ноября 2011 года (http://cctld.ru/ru/docs/rules.php) в нескольких местах например сказано, параграф 5 «Делегирование»

Делегирование домена — размещение и хранение информации о доменном имени и соответствующих ему серверах DNS на серверах DNS домена верхнего уровня, что является необходимым условием для функционирования доменной адресации в сети Интернет.

п.5.2.: «Заявка на делегирование выполняется только при условии, что регистратор проверял возможность связи с администратором по хранящемуся в Реестре номеру телефона с функцией приема коротких текстовых сообщений (sms)». Или параграф 9, п.9.2.7: «В Реестре сохраняется следующая информация для связи с администратором». Или параграф 9, п.9.3.3: «Для делегированных доменов изменение в Реестре информации о номере телефона с функцией приема коротких текстовых сообщений (sms) производится только после проверки возможности использования этого номера для связи с администратором».

Сейчас, например, регистратор «RU-CENTER» делегирует домен без подтверждения по «sms», координатор пока этого жестко не требует, но рекомендуется указывать корректный номер телефона в анкете регистрации домена. Потому что это правило вскоре может заработать, только сроки никто не знает.

На базе представленной Вам статьи мы подготовили экспресс-тест — его результаты помогут вам выявить степень безопасности вашего доменного имени:

Помните! Домены это то, что достаётся нам так дёшево, а впоследствии может стоить так дорого. Красивых Вам доменов и безопасных регистраций.

Если вы планируете обратиться за разработкой или техподдержкой сайта в веб-студию, а не пытаться разобраться во всем самостоятельно, советуем перейти по ссылке и изучить рейтинг веб-студий.

В основе методологии – клиентский портфель, при формировании рейтинга учитывались только те веб-студии, которые смогли подтвердить создание не менее 10-ти активных на данный момент проектов. Без ложной скромности скажем, что нами была проделана большая работа (мы изучили более 95 000 сайтов), для того, чтобы вы могли опираться на максимально объективные данные.

Без ложной скромности скажем, что нами была проделана большая работа (мы изучили более 95 000 сайтов), для того, чтобы вы могли опираться на максимально объективные данные.

Настроить верификацию для провайдера UniOne

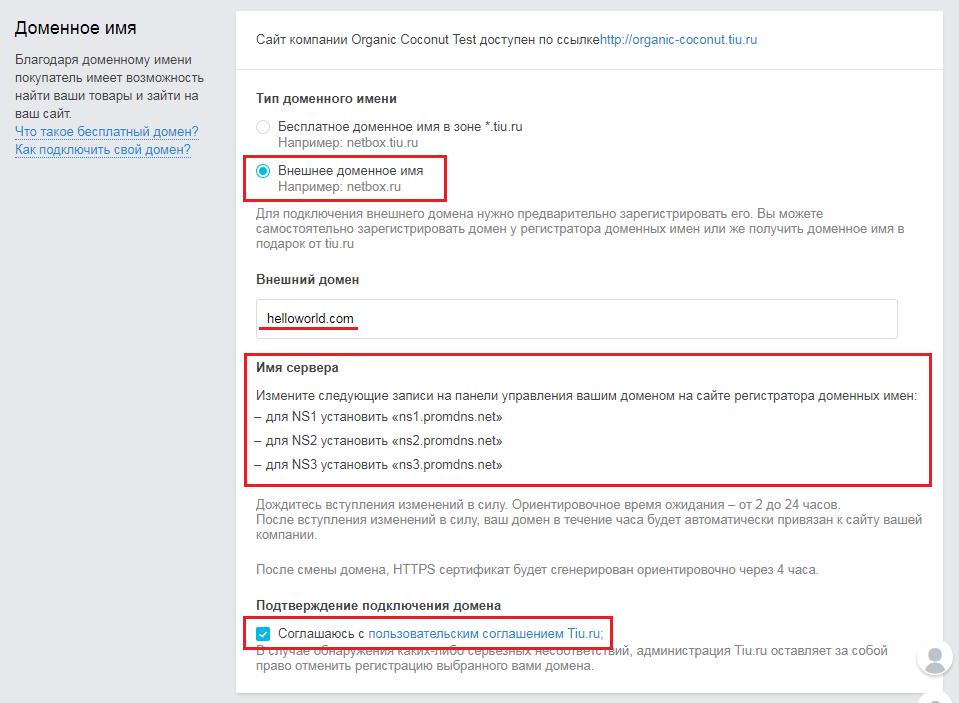

Если вы планируете отправлять рассылки в Creatio с помощью провайдера UniOne, то верифицируйте ваш email-адрес и корпоративный домен.

В этом случае получатели, которые используют MS Outlook, Hotmail, Gmail и большинство других современных почтовых сервисов, увидят в строке отправителя, что сообщение прислано с сервера вашего почтового провайдера от вашего имени.

Например, в строке отправителя может отобразиться подобный текст: “UniOne_Ivanov <postman1847554@usndr.com>; on behalf of; UniOne_Ivanov <ivanov.alexej@gmail.com>” либо “UniOne_Ivanov ivanov.alexej@gmail.com с домена usndr.com”.

Провайдер UniOne не позволяет отправлять тестовые письма с помощью бесплатных почтовых служб (например, Gmail, Yahoo! Mail, iCloud и т. д.).

д.).

Для использования функциональности рассылок пользователям Creatio on-site необходимо предварительно настроить интеграцию с сервисом массовых рассылок. Подробнее читайте в статье “Настройка email-рассылок”.

Чтобы верифицировать ваши email-адреса и домен, выполните следующие шаги:

Получите SPF- и DKIM-записи, а также дополнительный параметр отправки рассылок. Подробнее >>>

Укажите SPF- и DKIM-записи и дополнительный параметр в DNS-зоне вашего домена. Подробнее >>>

Важно. Один домен может быть верифицирован только для одного приложения Creatio. Если вы используете два разных приложения Creatio, то вы не сможете верифицировать один и тот же домен для обоих.

Для корректной отправки писем на адреса группы mail.ru дополнительно настройте сервис Postmaster.mail.ru и Feedbak Loop. Подробнее >>>

Получить записи SPF, DKIM и дополнительный параметр отправки

Дополнительный параметр необходим для того, чтобы провайдер рассылок дал разрешение на отправку писем. Этот параметр настраивается один раз и действителен всех адресов данного домена. SPF- и DKIM-записи и дополнительный параметр верификации генерируются автоматически в разделе Email. Для получения этих записей в разделе Email в меню Действия выберите Настройки email-рассылок (Рис. 1).

Этот параметр настраивается один раз и действителен всех адресов данного домена. SPF- и DKIM-записи и дополнительный параметр верификации генерируются автоматически в разделе Email. Для получения этих записей в разделе Email в меню Действия выберите Настройки email-рассылок (Рис. 1).

Все необходимые записи будут автоматически сгенерированы в поле Инструкции по настройке DKIM/SPF на вкладке Домены отправителя (Рис. 2).

На заметку. DKIM/SPF настройки отличаются для каждого отдельного домена. Нужно добавить и выбрать каждый домен, чтобы получить разные инструкции. При использовании провайдера UniOne только домены верифицированных email-адресов могут быть добавлены на вкладку Домены отправителя.

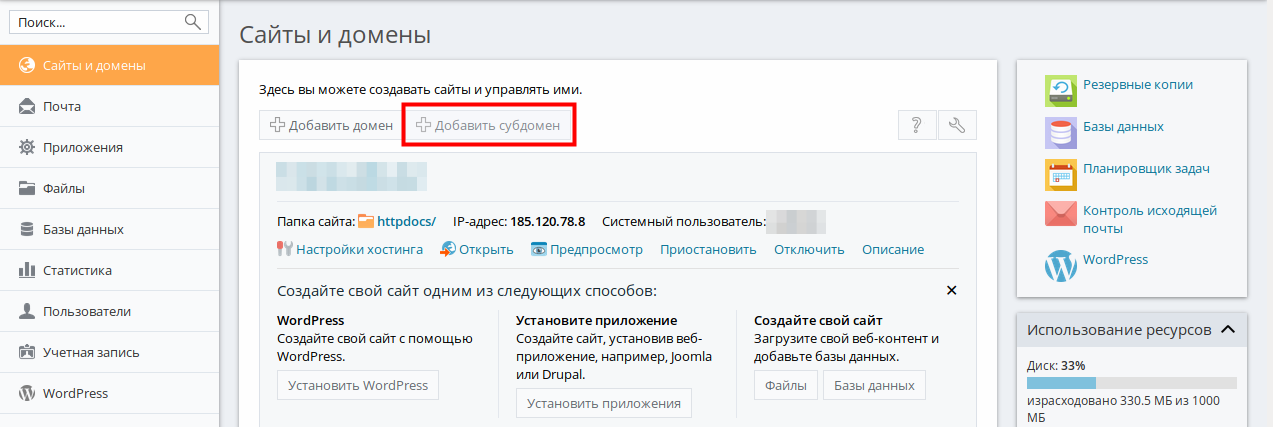

Выполнить настройки в DNS-зоне домена

Чтобы настроить возможность отправки писем, необходимо указать дополнительный параметр отправки в DNS-зоне вашего домена. Чтобы верифицировать почтовый домен при использовании провайдера рассылок UniOne, необходимо добавить записи SPF, DKIM и политику DMARC в DNS-зону настроек почтового домена, иначе не гарантируется высокий уровень репутации домена и доставляемости писем. Если не заполнить хотя бы один из перечисленных параметров, то домен будет считаться недействительным и отправка писем с него выполняться не будет.

Если не заполнить хотя бы один из перечисленных параметров, то домен будет считаться недействительным и отправка писем с него выполняться не будет.

Для настройки:

Укажите дополнительный параметр в DNS-зоне вашего домена.

Скопируйте сгенерированную запись дополнительного параметра из поля Инструкции по настройке DKIM/SPF на странице Настройки email-рассылок. Запись будет выглядеть следующим образом:

Имя

Тип

Значение

@

in TXT

unione-validate-hash=XXXXXXXXXX

В приведенной записи XXXXXXXXXX — это уникальный ключ для каждого домена клиента. Ключ формируется автоматически и доступен на вкладке Домены отправителя.

Если ключ не был сгененирован, обратитесь в службу поддержки Creatio.

В зависимости от DNS-редактора в поле “Host / Name” DNS-зоны может понадобиться указать символ «@», имя домена, или не указывать ничего. Обратитесь к вашему хостинг-провайдеру для получения информации о том, как правильно ввести это значение.

Укажите SPF-записи в DNS-зоне вашего домена.

Если в DNS-зоне вашего домена еще нет SPF-записи, вам нужно ее скопировать из поля Инструкции по настройке DKIM/SPF на странице Настройки email-рассылок. Запись будет выглядеть следующим образом:

Имя

Тип

Значение

@

TXT

v=spf1 include:spf.unisender.com ~all

@

TXT

spf2.0/mfrom,pra include:senderid.

unisender.com ~all

unisender.com ~all

Если TXT-запись с SPF информацией уже существует, то в конец первой и второй строк этой записи, перед последним оператором (как правило, это ?all, ~all, или -all), необходимо добавить:

Название

Тип

Значение

Запись SPF1 (первая строка)

TXT

include:spf.unisender.com

Запись SPF2 (вторая строка)

TXT

include:senderid.unisender.com

В зависимости от DNS-редактора в поле “Имя” DNS-зоны может понадобиться указать символ «@», имя домена, или не указывать ничего. Обратитесь к вашему хостинг-провайдеру для получения информации о том, как правильно ввести это значение.

Важно. UniOne выделяет 24 часа на проверку домена после генерации ключей SPF/DKIM. Если процесс задерживается, свяжитесь со службой поддержки Creatio, чтобы успешно завершить проверку.

Укажите DKIM-запись в DNS-зоне вашего домена и выполните соответствующую настройку записей DKIM:

Скопируйте сгенерированную запись DKIM из поля Инструкции по настройке DKIM/SPF на странице Настройки email-рассылок. Запись будет выглядеть следующим образом:Имя

Тип

Значение

_domainkey

TXT

o=~

us._domainkey

TXT

k=rsa; p=XXXXXXXXXXXXXXXXXXXXX

В приведенной записи XXXXXXXXXXXXXXXXXXXXX — это уникальный ключ для каждого домена клиента.

Ключ формируется автоматически и доступен на вкладке Домены отправителя.

Ключ формируется автоматически и доступен на вкладке Домены отправителя.Настройте DMARC в DNS-зоне вашего домена

Проверка DMARC добавляется только после того, как были добавлены записи SPF и DKIM, и сообщает серверу-получателю, что делать с письмами, отправленными с домена, который не был верифицирован. Для UniOne настройка политики DMARC является необязательной, но рекомендуемой для повышения репутации домена. Чтобы активировать DMARC, добавьте в записи DNS домена правило в виде записи TXT:

Название

Тип

Значение

_dmarc

TXT

v=DMARC1;p=none;

Тег v указывает версию протокола, а p — способ обработки писем, которые не прошли проверку.

Больше информации о протоколе в доступно в статье о DMARC в Википедии.

Настроить корректную отправку писем на адреса группы mail.ru

При отправке рассылок на адреса группы mail.ru, например, inbox.ru, mail.ua, list.ru, bk.ru и т. д., необходимо выполнить дополнительные настройки:

Добавить домены, с которых отправляются ваши рассылки, в сервис Postmaster.mail.ru.

Настроить Feedback Loop (FBL).

Отсутствие этих настроек приведет к тому, что в UniOne и Creatio не будут получены отклики почтовой системы на письма, помеченные получателями как спам. Повторная отправка рассылок таким получателям может повлиять на репутацию отправителя и привести к блокировке вашего домена почтовым сервисом.

Для настройки:

Зарегистрируйте новый почтовый ящик на Mail.ru и войдите в созданную учетную запись.

Перейдите по адресу https://postmaster.mail.ru/add/. Используя инструкцию на странице, добавьте домены, с которых вы отправляете рассылки.

На странице https://postmaster.mail.ru/settings/ настройте адреса для получения обратной связи по откликам “Это спам” с помощью механизма Feedback Loop:

Для каждого вашего домена укажите адрес в формате fbl@ваш_домен. На него будут отправляться письма, на которые жалуются пользователи, в формате Abuse Reporting Format.

Настройте автоматическое перенаправление писем с этого адреса на адрес fbl@unisender.com для обработки.

Итоги внутренних пентестов — 2020

Содержание

Об исследовании

В отчете представлены результаты работ по внутреннему тестированию на проникновение, которые были проведены специалистами Positive Technologies в 2019 году. Мы расскажем о распространенных недостатках защиты и методах атак, которые могут использовать злоумышленники, а также поделимся рекомендациями по повышению уровня защищенности.

Это продолжение исследования по результатам внешних пентестов, где рассматривались атаки от лица внешнего нарушителя. При проведении внутреннего пентеста моделируются атаки со стороны нарушителя, который находится внутри компании (например, атаки с типовым набором привилегий сотрудника или от лица случайного посетителя).

При проведении внутреннего пентеста моделируются атаки со стороны нарушителя, который находится внутри компании (например, атаки с типовым набором привилегий сотрудника или от лица случайного посетителя).

При внутреннем пентесте перед экспертами стоит задача определить максимально возможный уровень привилегий, который может получить злоумышленник. Дополнительно заказчик может ставить и другие задачи, например проверить возможность реализации кибератак на критически важные бизнес-системы. Цель тестирования на проникновение заключается в оценке эффективности используемых в компании средств защиты. Кроме того, во время пентеста можно оценить готовность служб ИБ к выявлению и пресечению атак, если они заранее не предупреждены о проводимых работах.

Для исследования были выбраны 23 проекта по внутреннему тестированию на проникновение — из числа проведенных в тех компаниях, которые разрешили использовать обезличенные данные. Мы учитывали только наиболее информативные проекты, чтобы объективно оценить защищенность корпоративной инфраструктуры.

Ключевые цифры

- В 2019 году получить полный контроль над инфраструктурой удалось во всех компаниях.

- На получение контроля над инфраструктурой требуется до пяти дней.

- В 61% компаний существует простой способ получить привилегии администратора домена, который под силу даже низкоквалифицированному хакеру.

- Почти половина всех действий пентестеров (47%) не отличаются от обычной деятельности пользователей или администраторов, а значит, и атака злоумышленника может остаться незамеченной.

Как мы получали контроль над инфраструктурой

В 2019 году нам удалось во всех компаниях получить полный контроль над инфраструктурой от лица внутреннего нарушителя. Как правило, на это уходило около трех дней, а в одной сети потребовалось всего 10 минут. В 61% компаний был выявлен хотя бы один способ получить контроль над инфраструктурой, сложность которого оценивалась как низкая.

Вектор атаки — это способ получения доступа к целевой системе в результате эксплуатации недостатков защищенности

Атака — действия нарушителя, направленные на эксплуатацию недостатка защищенности. Атака может состоять из нескольких последовательных шагов

Шаг атаки — действие нарушителя, которое позволяет ему получить информацию или привилегии, необходимые для дальнейшего развития атаки. В общем случае число шагов может равняться числу различных уязвимостей, которые нужно проэксплуатировать последовательно

Вектор атаки для получения привилегий администратора домена в среднем состоял из шести шагов. Однако большое количество шагов не всегда означает увеличение сложности. Во внутренней сети вектор обычно более длинный, чем при атаке из внешних сетей, потому что в процессе поиска учетной записи администратора домена необходимо перемещаться между значительным числом узлов.

Методы атак во внутренней сети основаны не только на эксплуатации уязвимостей ПО, но и на использовании архитектурных особенностей ОС и механизмов аутентификации, а также выполнении легитимных действий, предусмотренных функциональностью системы.

Рисунок 1. Успешные атаки (доли компаний)Легитимные действия, которые позволяют развить вектор атаки, составили почти половину от всех действий пентестеров. К ним относятся, например, создание новых привилегированных учетных записей на узлах сети, создание дампа памяти процесса lsass.exe, выгрузка ветвей реестра, отправка запросов к контроллеру домена или клонирование виртуальных машин. Опасность состоит в том, что такие действия сложно отличить от обычной деятельности пользователей или администраторов, а значит, атака остается незамеченной

Рисунок 2. Распределение успешных атак по категориямСреди уязвимостей чаще всего выявлялись недостатки конфигурации, например отсутствие защиты служебных протоколов, недостаточная защита

от восстановления учетных данных из памяти ОС, хранение важной информации в открытом виде. Каждой уязвимости присваивается уровень риска

(критический, высокий, средний или низкий), который рассчитывается в соответствии с системой CVSS 3.1. Необходимо учитывать, что при проведении

пентеста нет задачи выявить все уязвимости, существующие в системе. Цель

работ заключается в получении объективной оценки уровня защищенности

системы от атак со стороны внутренних нарушителей.

Каждой уязвимости присваивается уровень риска

(критический, высокий, средний или низкий), который рассчитывается в соответствии с системой CVSS 3.1. Необходимо учитывать, что при проведении

пентеста нет задачи выявить все уязвимости, существующие в системе. Цель

работ заключается в получении объективной оценки уровня защищенности

системы от атак со стороны внутренних нарушителей.

Как правило, вектор атаки строится на последовательном получении учетных данных пользователей и перемещении между узлами сети вплоть до обнаружения пароля администратора домена. Для поиска оптимального пути пентестеры используют программу Bloodhound, которое позволяет выявить связи между учетными записями и ресурсами домена, а также определить, в каких группах состоят пользователи.

Рисунок 4. Успешные способы получения учетных данных (доли компаний)Архитектурные особенности позволяют извлечь учетные данные из памяти

ОС с помощью специальных утилит, таких как mimikatz и secretsdump, или

используя встроенные средства ОС, например taskmgr для создания дампа

процесса lsass. exe. Антивирусная защита не препятствовала созданию дампов памяти, только в одном проекте специалисты по ИБ получили уведомление о запуске утилиты procdump.

exe. Антивирусная защита не препятствовала созданию дампов памяти, только в одном проекте специалисты по ИБ получили уведомление о запуске утилиты procdump.

Рекомендации

Обеспечить защиту от восстановления учетных данных из памяти ОС. Рекомендуется использовать версии Windows выше 8.1 на рабочих станциях и версии Windows Server выше 2012 R2 на серверах. Привилегированных пользователей домена следует включить в группу Protected Users. На практике мы видим, что группа Protected Users редко используется для защиты привилегированных учетных записей, хотя применение такой техники способно значительно затруднить злоумышленнику развитие атаки.

В современных версиях Windows 10 и Windows Server 2016 реализована технология Credential Guard, позволяющая изолировать и защитить системный процесс lsass.exe от несанкционированного доступа.

Для дополнительной защиты привилегированных учетных записей, в частности администраторов домена, рекомендуется использовать двухфакторную аутентификацию. На архитектурном уровне для привилегированных пользователей рекомендуется организовать модель разграничения привилегий.

На архитектурном уровне для привилегированных пользователей рекомендуется организовать модель разграничения привилегий.

В 61% компаний успешно применялась атака Kerberoasting, которая основана на архитектурных особенностях Kerberos и направлена на получение учетных записей. Заключается она в следующем. Любой аутентифицированный в домене пользователь может запросить Kerberos-билет для доступа к сервису (TGS-REP), такой запрос является легитимным. При шифровании одной из частей билетов Kerberos TGS-REP используется NT-хеш пароля учетной записи, от имени которой запущен сервис, и этот пароль зачастую является простым или словарным. Так как сервисные учетные записи могут иметь административные привилегии, то выполнив по словарю перебор паролей к полученным значениям Kerberos TGS-REP, злоумышленник может получить доступ к узлам с повышенными привилегиями. Подбор паролей проводится уже на компьютере атакующего, поэтому средствами защиты его не выявить. В одной из компаний в результате атаки Kerberoasting было получено около 4000 значений TGS-REP, а затем подобраны 25 паролей для выбранных привилегированных учетных записей.

Во многих компаниях из-за недостатков разграничения доступа произвольный пользователь домена может получить пароли локальных администраторов, назначенных службой Local Administrators Password Service, например подключившись к службе Active Directory домена с помощью утилиты Active Directory Explorer.

Рисунок 7. Получение паролей локальных администраторовРекомендации

Ограничить возможность получения учетных данных из LAPS для непривилегированных пользователей домена.

Те или иные недостатки защиты служебных протоколов были выявлены в 94% компаний, где проводился анализ сетевого трафика, однако в рамках пентестов атаки на эти протоколы проводятся редко, поскольку могут нарушить работу систем. Недостатки сетевой безопасности дают злоумышленнику возможность перехватить информацию, которая передается по сети, в том числе и учетные данные. К примеру, атака на протоколы LLMNR и NBNS позволяет получить идентификаторы пользователей и значения NetNTLMv2 challenge-response, по которым можно подобрать пароли с помощью утилиты hashcat.

К примеру, атака на протоколы LLMNR и NBNS позволяет получить идентификаторы пользователей и значения NetNTLMv2 challenge-response, по которым можно подобрать пароли с помощью утилиты hashcat.

Рекомендации

По возможности отключить протоколы NBNS и LLMNR. Если использовать протокол NBNS необходимо — установить статические записи для основных узлов сети (шлюз по умолчанию, серверы), а также использовать WINS-сервер вместо широковещательных запросов. При использовании протокола LLMNR обеспечить его защиту, в частности не устанавливать его в качестве основного механизма для разрешения IP-адресов, а также ограничить область применения.

Практически в каждом проекте удавалось подобрать пароли пользователей (включая подбор по полученным вспомогательным данным, например NT-хешам или значениям TGS-REP). Самыми распространенными, даже среди привилегированных пользователей, оказались пароли, состоящие из сочетаний соседних символов на клавиатуре, например Qwerty123.

Самый простой вектор получения учетной записи администратора домена состоял всего из пары шагов. Сначала наши специалисты получили список идентификаторов всех пользователей домена с помощью команды net user / domain, а затем провели подбор учетных записей, которые используют пароль Ltrf,hm2019 (Декабрь2019). Среди таких пользователей оказался и администратор домена.

Рекомендации

Отказаться от использования простых и словарных паролей, разработать строгие правила для корпоративной парольной политики и контролировать их выполнение.

Проверять использование словарных паролей могут доменные администраторы — выгрузив файл ntds.dit с контроллера. В этом файле хранятся хеши паролей учетных записей всех пользователей домена. Можно в режиме офлайн попытаться подобрать по словарям пароли пользователей и в случае успешного подбора провести с соответствующими пользователями беседу, объяснить, почему важно сменить пароль на более стойкий.

Такие мероприятия стоит проводить периодически. Также следует рассмотреть возможность включения наиболее часто используемых паролей, которые публикуются в различных исследованиях по ИБ, в список запрещенных для использования в домене.

Архитектурные особенности протоколов NTLM и Kerberos активно использовались в атаках для перемещения между узлами сети, например с использованием известных техник pass the hash, NTLM-relay, Kerberos silver ticket, Kerberos golden ticket.

Злоумышленник может эксплуатировать известные уязвимости, которые содержатся в устаревших версиях ПО и позволяют удаленно выполнить произвольный код на рабочей станции, повысить привилегии или узнать важную информацию, например CVE-2019-2725 в Oracle WebLogic, CVE-2019-0686 в Microsoft Exchange Server, CVE-2018-9276 в PRTG Network Monitor. Но чаще всего мы сталкиваемся с отсутствием актуальных обновлений ОС. Так, в Windows встречаются уязвимости CVE-2019-0708 (BlueKeep), CVE-2019-1040, а в некоторых компаниях до сих пор можно обнаружить уязвимости, которые были описаны в бюллетене безопасности MS17-010 (в 30% компаний), и даже MS08-067. При проведении работ были выявлены и две уязвимости нулевого дня.

При проведении работ были выявлены и две уязвимости нулевого дня.

В 22% компаний были получены привилегии не просто администратора домена, а администратора леса доменов (Enterprise Administrator). В частности, для этого проводилась атака SID-History Injection. Она заключается в следующем. Если домены child.domain.local и domain.local состоят в доверительных отношениях, то злоумышленник, имеющий максимальные привилегии в домене child.domain.local, может провести атаку, направленную на получение максимальных привилегий в корневом домене domain.local.

Рисунок 11. Информация о доверительных отношениях доменаАтака основана на модификации атрибута sIDHistory, который предназначен для упрощения миграции доменов, например когда происходит слияние разных компаний или включение домена дочерней организации в домен головной компании. Когда требуется объединить в единую доменную инфраструктуру старый домен old.local c новым доменом new.local, все объекты домена old.local получают новые идентификаторы безопасности (SID) в домене new. local, а их старые значения SID записываются в атрибут sIDHistory. После объединения при аутентификации проверяется не только атрибут objectSid, но и sIDHistory. Для доменов, состоящих в доверительных отношениях, при междоменной аутентификации поле с атрибутом sIDHistory не фильтруется.

local, а их старые значения SID записываются в атрибут sIDHistory. После объединения при аутентификации проверяется не только атрибут objectSid, но и sIDHistory. Для доменов, состоящих в доверительных отношениях, при междоменной аутентификации поле с атрибутом sIDHistory не фильтруется.

Внутри пакетов протокола Kerberos есть поле ExtraSids, в котором записано значение атрибута sIDHistory. Для проведения атаки требуется определить междоменный доверенный аккаунт, например с помощью утилиты LDAPPER, и получить NT-хеш его пароля. Используя полученный хеш пароля — сформировать Inter-Realm Ticket Granting Ticket (Inter-Realm TGT) с помощью утилиты ticketer. При этом в поле ExtraSids указывается значение SID корневого домена. Созданный Inter-Realm TGT используется для запроса Kerberos Silver Ticket для контроллера корневого домена.

Рисунок 12. Создание Inter-Realm TGTРисунок 13. Получение максимальных привилегий в корневом доменеРекомендации

Отключить опцию sIDHistory для леса доменов, состоящих в доверительных отношениях. Также можно использовать опцию SID Filter Quarantining для доменов, состоящих в доверительных отношениях (атрибут TREAT_AS_ EXTERNAL). Рекомендуется исключить недоверенные домены из леса и только затем настраивать для них фильтрацию SID.

Также можно использовать опцию SID Filter Quarantining для доменов, состоящих в доверительных отношениях (атрибут TREAT_AS_ EXTERNAL). Рекомендуется исключить недоверенные домены из леса и только затем настраивать для них фильтрацию SID.

Как мы получали доступ к бизнес-системам

В рамках внутреннего пентеста перед специалистами может стоять задача продемонстрировать возможность реализации бизнес-рисков или доступа к бизнес-системам. Для каждой компании перечень рисков будет отличаться, но есть и общие пункты, например компрометация критически важной информации в случае доступа к рабочим станциям руководства. Рассмотрим на нескольких примерах, как злоумышленники могут развить векторы атак. Привилегии администратора домена позволяют злоумышленнику провести атаку Kerberos Golden Ticket. Протокол Kerberos основан на предоставлении билетов, подтверждающих уровень доступа пользователя к ресурсам доменной инфраструктуры.

Привилегии служебной учетной записи krbtgt позволяют выпустить билет с любым уровнем доступа. Поэтому нарушитель, который может получить NT-хеш учетной записи krbtgt, в том числе администратор домена, имеет возможность создать «золотой билет» (Golden Ticket) для доступа к ресурсам с любыми привилегиями.

Поэтому нарушитель, который может получить NT-хеш учетной записи krbtgt, в том числе администратор домена, имеет возможность создать «золотой билет» (Golden Ticket) для доступа к ресурсам с любыми привилегиями.

Чтобы устранить последствия атаки Kerberos Golden Ticket необходимо дважды сменить пароль учетной записи krbtgt, а также провести расследование инцидента и переустановить системы на скомпрометированных узлах.

С помощью атаки Golden Ticket злоумышленник может подключиться к компьютеру топ-менеджера и установить ПО для скрытого удаленного доступа, например модифицированную версию TeamViewer или VNC, — и незаметно наблюдать за всеми действиями пользователя

Рисунок 14. Вектор атаки для доступа к рабочей станции топ-менеджераРассмотрим другой пример. В ходе внутреннего пентеста был установлен

адрес терминального сервера, с которого сотрудники подключались к системе TranzWare Online для управления сетью банкоматов. Поскольку пентестеры уже обладали привилегиями администратора домена, они смогли

провести атаку Golden Ticket для доступа к серверу. Затем они создали дамп

памяти процесса lsass.exe и с помощью утилиты mimikatz извлекли пароли

пользователей в открытом виде. Подключившись к серверу уже с полученными учетными данными, специалисты выяснили, что для доступа к TranzWare

Online используются те же пароли, что и для доменных учетных записей,

и продемонстрировали возможность авторизации в системе. В результате

такой атаки злоумышленник смог бы управлять конфигурацией банкоматов,

просматривать список транзакций и иную отчетность на банкомате, а также

попытаться провести мошеннические транзакции и похитить деньги.

Затем они создали дамп

памяти процесса lsass.exe и с помощью утилиты mimikatz извлекли пароли

пользователей в открытом виде. Подключившись к серверу уже с полученными учетными данными, специалисты выяснили, что для доступа к TranzWare

Online используются те же пароли, что и для доменных учетных записей,

и продемонстрировали возможность авторизации в системе. В результате

такой атаки злоумышленник смог бы управлять конфигурацией банкоматов,

просматривать список транзакций и иную отчетность на банкомате, а также

попытаться провести мошеннические транзакции и похитить деньги.

Промышленным и топливно-энергетическим компаниям важно проверять уровень защищенности технологической сети. На практике оказывается, что из корпоративного сегмента злоумышленник может проникнуть в технологический. Приведем пример такого вектора атаки.

Во время пентеста на одном из узлов сети был создан дамп памяти процесса lsass. exe, из которого были извлечены несколько учетных записей. Анализ доменной инфраструктуры с помощью программы Bloodhound показал, что одна из этих учетных записей обладает привилегиями локального администратора на множестве узлов сети. Пентестеры изучили сведения о сотрудниках на корпоративном портале и с помощью полученной привилегированной учетной записи подключились к рабочим станциям пользователей, предположительно имеющих доступ к автоматизированным системам управления. На одной из рабочих станций они обнаружили информацию о технологической сети, способах подключения к промышленным системам и учетные данные.

exe, из которого были извлечены несколько учетных записей. Анализ доменной инфраструктуры с помощью программы Bloodhound показал, что одна из этих учетных записей обладает привилегиями локального администратора на множестве узлов сети. Пентестеры изучили сведения о сотрудниках на корпоративном портале и с помощью полученной привилегированной учетной записи подключились к рабочим станциям пользователей, предположительно имеющих доступ к автоматизированным системам управления. На одной из рабочих станций они обнаружили информацию о технологической сети, способах подключения к промышленным системам и учетные данные.

Выводы и рекомендации

Тестирование корпоративных информационных систем на проникновение традиционно показывает низкий уровень защищенности от внутреннего нарушителя, который может получить полный контроль над инфраструктурой и доступ к критически важным бизнес-системам. По большей части атаки возможны из-за недостатков конфигурации и слабой парольной политики, поэтому в первую очередь необходимо соблюдать базовые правила информационной безопасности. Рекомендации по защите от распространенных методов атак приведены в исследовании.

Рекомендации по защите от распространенных методов атак приведены в исследовании.

Действия пентестеров редко привлекали к себе внимание, а следовательно, и злоумышленники могли бы долгое время скрытно находиться в инфраструктуре. Так, в ходе работ по внешнему тестированию на проникновение выявлялись следы более ранних атак хакеров, которые не были вовремя замечены службой ИБ. Важно использовать современные технические решения, которые дают возможность на ранней стадии обнаружить попытки атак. Системы анализа и мониторинга событий безопасности (SIEM-системы) позволяют выявить подозрительную активность в инфраструктуре и принять меры по пресечению атак, чтобы минимизировать негативные последствия. Помимо этого, рекомендуется регулярно проводить ретроспективный анализ событий безопасности и трафика внутри сети, чтобы обнаружить присутствие злоумышленников, если система все же была взломана. Средства глубокого анализа сетевого трафика позволяют не только выявить факт компрометации, но и отследить действия нарушителей в инфраструктуре. Своевременное выявление атаки дает возможность остановить ее до того, как будет нанесен серьезный ущерб компании, минимизировать риски кражи конфиденциальной информации, нарушения бизнес-процессов и финансовых потерь.

Своевременное выявление атаки дает возможность остановить ее до того, как будет нанесен серьезный ущерб компании, минимизировать риски кражи конфиденциальной информации, нарушения бизнес-процессов и финансовых потерь.

Рекомендуется регулярно проводить тестирование на проникновение, чтобы на практике оценивать существующие меры обеспечения информационной безопасности. Тестирование на проникновение с проверкой возможности реализации бизнес-рисков позволит максимально эффективно выстроить систему защиты.

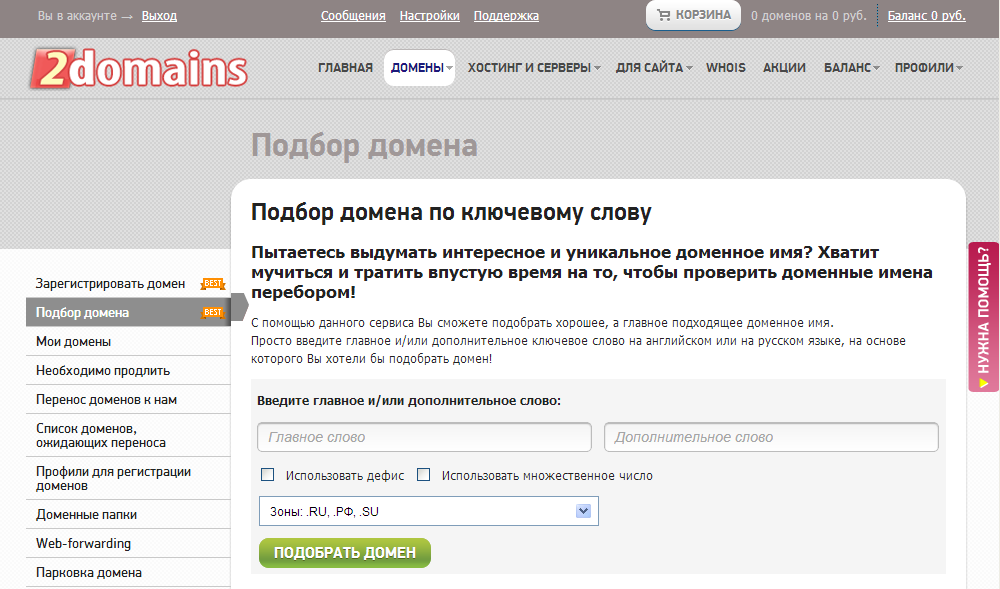

Поиск домена — поиск домена мгновенно доступен

Instant Domain Search выполняет поиск домена по каждой вводимой вами букве. Это намного быстрее, чем поиск в WHOIS, чтобы узнать, доступно ли доменное имя. Мы считаем важным быстро отображать результаты поиска по доменным именам, чтобы вы могли проводить мозговой штурм, не дожидаясь появления результатов. Есть несколько способов поиска доменных имен. Вы можете выполнять поиск в DNS, WHOIS или EPP. Результаты поиска доменного имени спонсируются. Мы зарабатываем деньги, когда вы покупаете имена и услуги у партнеров, на которых мы ссылаемся.

Мы зарабатываем деньги, когда вы покупаете имена и услуги у партнеров, на которых мы ссылаемся.

DNS — система доменных имен

DNS-запросы предназначены для преобразования удобочитаемых имен, таких как Instantdomainsearch.com, в машиночитаемые числа, например 130.211.25.142. Каждый раз, когда вы вводите доменное имя в веб-браузере, ваш компьютер выполняет поиск в DNS, чтобы найти сервер где-нибудь в Интернете. Поиск DNS спроектирован так, чтобы быть очень быстрым, и он может быстро определить, используется ли уже доменное имя.Если вам удобна командная строка, вы можете попробовать использовать инструмент dig для выполнения собственных поисков DNS: dig instaldomainsearch.com . Мгновенный поиск домена выполняется быстро, поскольку сначала выполняется оптимизированный поиск в DNS, чтобы узнать, доступно ли ваше имя, а затем выполняется поиск по EPP для двойной проверки.

EPP — Extensible Provisioning Protocol

EPP разработан для регистраторов, чтобы управлять доменными именами, зарегистрированными у них. Проверка EPP — это авторитетный способ узнать, доступен ли домен для регистрации.На практике ответ на запросы EPP может занять до секунды. Поскольку поиск EPP в конечном итоге требует дорогостоящего поиска в базе данных, регистраторам необходимо ограничить количество запросов EPP, которые они обрабатывают одновременно.

Проверка EPP — это авторитетный способ узнать, доступен ли домен для регистрации.На практике ответ на запросы EPP может занять до секунды. Поскольку поиск EPP в конечном итоге требует дорогостоящего поиска в базе данных, регистраторам необходимо ограничить количество запросов EPP, которые они обрабатывают одновременно.

Протокол WHOIS

Поисковые запросы WHOIS были разработаны для поиска контактной информации владельцев домена и других сведений о нем, например, когда он был впервые зарегистрирован, его текущий статус и срок его действия. К сожалению, спамеры злоупотребляли протоколом для извлечения личной информации из доменных имен и продолжали злоупотреблять поиском в WHOIS.Большинство регистраторов доменов позволяют вам зарегистрировать свое доменное имя в частном порядке, чтобы скрыть вашу информацию от спамеров и мошенников. Регистраторы доменов постоянно борются со спамерами, которые пытаются получить информацию из своих записей WHOIS. Обычно они заставляют вас доказать, что вы человек, прежде чем показывать вам результаты WHOIS. Вы можете попробовать выполнить поиск в WHOIS со своего компьютера, используя командную строку:

Вы можете попробовать выполнить поиск в WHOIS со своего компьютера, используя командную строку: whois instantdomainsearch.com .

Многие из лучших доменных имен уже зарегистрированы.Мы работаем с несколькими ведущими поставщиками послепродажного обслуживания, которые публикуют списки доменных имен, которые они продают, и показывают их вам по мере ввода. Иногда хорошее имя стоит вложений!

Почему мгновенный поиск домена так быстр?

Многие реестры доменов публикуют файлы зон один или два раза в день, чтобы сделать запросы DNS более эффективными. Каждую ночь мы создаем оптимизированный индекс для более чем ста миллионов доменных имен из нескольких сотен файлов зон и размещаем индекс на быстрых серверах по всему миру.Когда вы вводите текст, наше программное обеспечение находит ближайший к вам сервер и выполняет упрощенный поиск в DNS, чтобы вернуть вам результаты как можно быстрее. Это настолько быстро, что самая медленная часть обычно ждет, пока ваш веб-браузер отобразит все результаты поиска.

Частный и безопасный

Весь трафик на сайт зашифрован. Нажмите Return, чтобы зарегистрировать свое доменное имя. Мы собираем данные об использовании, чтобы улучшить наши продукты.

Как найти информацию WHOIS для любого домена

При обслуживании доменного имени иногда необходимо получить информацию о регистраторе домена и домене.Чтобы получить информацию о вашем домене, вам нужно будет найти информацию в WHOIS. Это можно сделать несколькими способами. При поиске информации WHOIS предоставленная информация выглядит следующим образом (для поиска в WHOIS использовался google.com):

Пример поиска в WHOIS

$ whois inmotionhosting.com

[Запрос whois.verisign-grs.com] [whois.verisign-grs.com] Имя домена: INMOTIONHOSTING.COM

Идентификатор домена реестра: 61385593_DOMAIN_COM-VRSN

Сервер WHOIS регистратора: whois.tucows.com

URL регистратора: https://www.tucows.com

Дата обновления: 2019-01-17T06: 27: 19Z

Дата создания: 2001-02-15T05: 43: 18Z Срок действия реестра

: 2020-02 -15T05: 43: 18Z

Регистратор: Tucows Domains Inc.

Регистратор IANA ID: 69

Адрес электронной почты для связи со злоупотреблением регистратора:

Телефон для связи со злоупотреблением регистратора:

Статус домена: clientTransferProhibited https://icann.org/epp#clientTransferProhibited Статус домена

: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited

Сервер имен: NS.INMOTIONHOSTING.COM

Сервер имен: NS2.INMOTIONHOSTING.COM

DNSSEC: неподписанный

URL-адрес формы жалобы ICANN на неточность данных Whois: https://www.icann.org/wicf/

Предыдущий поиск в основном показывает, как все домены отображается, когда вы их просматриваете.

Предыдущий поиск — это в основном то, как отображаются все домены, когда вы их просматриваете.

Что такое WHOIS?

WHOIS (произносится как « Who Is ») домена — это общедоступная информация о владельце домена, биллинговой, технической, административной информации и информации о сервере имен.Запуск WHOIS в вашем домене будет искать домен у регистратора в поисках информации о домене. Все домены имеют информацию WHOIS.

Все домены имеют информацию WHOIS.