SSL & HTTPS

Встроенный веб-сервер пакета MDaemon поддерживает протокол SSL (Secure Sockets Layer). SSL — это стандартный метод защиты клиент-серверных веб-коммуникаций. Этот протокол обеспечивает проверку подлинности сервера, шифрование данных, а также опциональную проверку подлинности клиента для соединений TCP/IP. Более того, поскольку поддержка протокола HTTPS (HTTP over SSL) во всех популярных современных браузерах, для активации SSL-функций клиента достаточно установить на сервер действительный электронный сертификат.

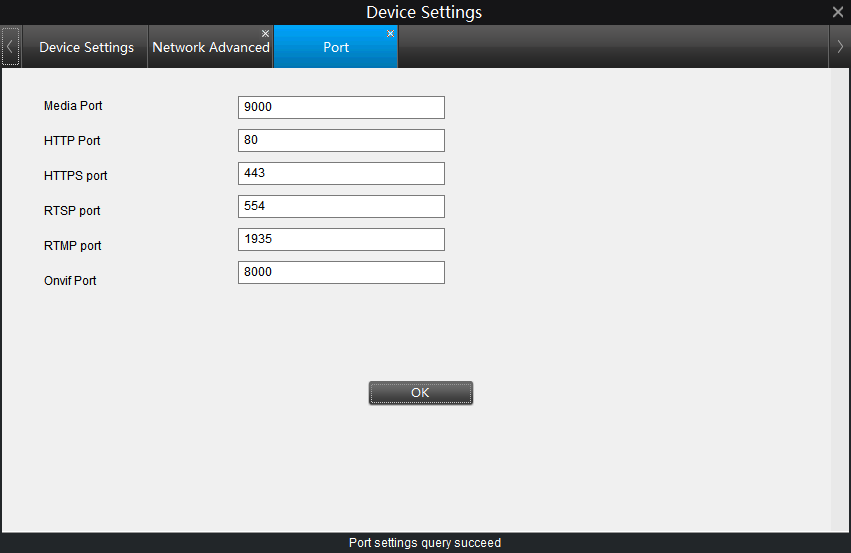

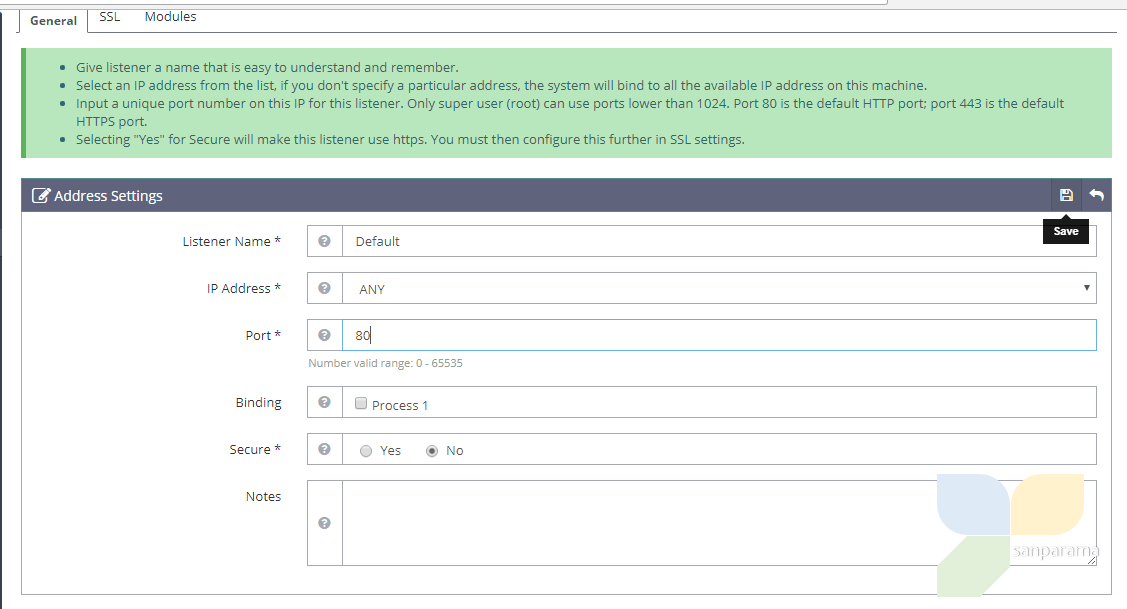

Опции для включения и настройки веб-сервера Webmail на использование протокола HTTPS собраны на вкладке «SSL и HTTPS», которая вызывается из меню «». Для большего удобства эти опции также дублируются в окне «».

Дополнительную информацию о протоколе SSL и цифровых сертификатах можно найти в разделе справки:SSL и сертификаты

Этот диалог влияет на работу Webmail только при использовании встроенного веб-сервера MDaemon. |

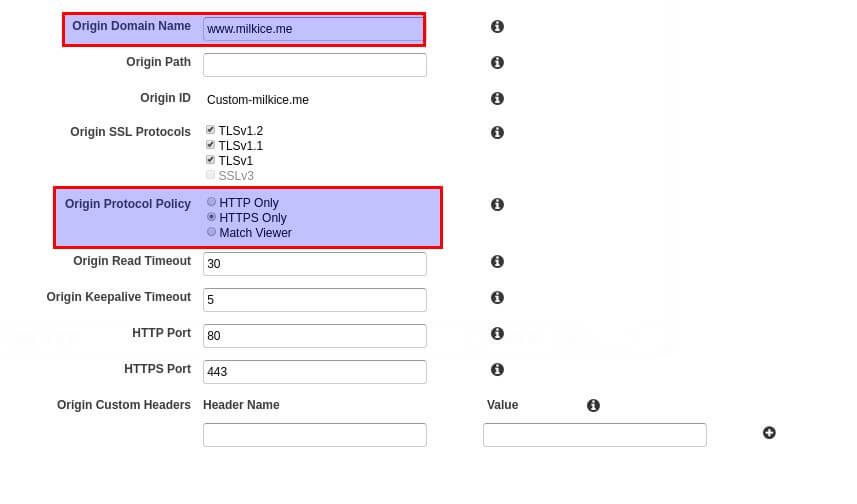

Принимать подключения следующего типа

Только HTTP

Включите эту опцию, если хотите запретить HTTPS-подключения к серверу Webmail. Приниматься будут только HTTP-соединения.

HTTP и HTTPS

Эта опция позволяет включить поддержку SSL на сервере Webmail без принудительного перевода пользователей на протокол HTTPS. В этом случае сервер Webmail начнет принимать HTTPS-подключения по порту, заданному в поле справа, и по-прежнему будет принимать обычные HTTP-подключения к серверу Webmail по порту, который указан на вкладкеВеб-серверв окне Webmail.

Только HTTPS

При выборе этой опции подключение к серверу Webmail возможно только с использованием HTTPS. В этом случае сервер Webmail будет отвечать только на подключения HTTPS, и не будет отвечать на запросы HTTP.

HTTP с перенаправлением на HTTPS

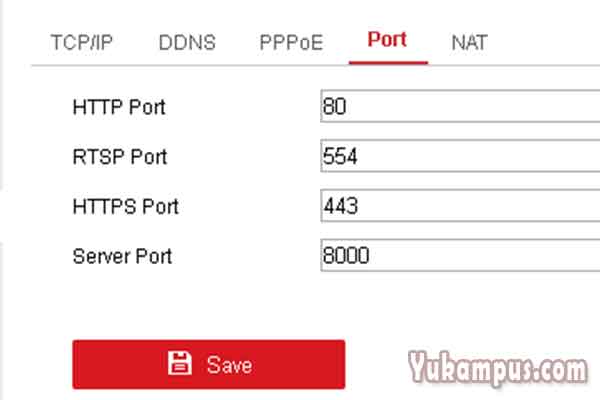

Порт HTTPS

На указанном здесь TCP-порту Webmail будет ожидать входящие SSL-подключения. По умолчанию используется порт 443. Если не менять это значение, то при подключении к серверу Webmailуказывать в адресной строке браузера номер порта необязательно (т.е. вместо «https://example.com:443» можно писать «https://example.com»).

Это не то же самый порт Webmail, который указывается на экранеВеб-серверв окне Webmail. Порт, указанный на данном экране? будет использоваться для HTTP-подключений к Webmail (если таковые разрешены). Для соединений HTTPS необходимо использовать порт HTTPS. |

Выбор сертификата для использования с HTTPS/SSL

Здесь отображаются все ваши сертификаты SSL. Поставьте метку в поле напротив сертификата, который вы хотите сделать активным. Отметьте звездочкой сертификат, используемый по умолчанию. MDaemon поддерживает Server Name Indication (SNI) — расширение протокола TLS, позволяющее использовать разные сертификаты для каждого из имен хостов вашего сервера. MDaemon проверяет активные сертификаты и выбирает тот, который имеет запрошенное имя хоста в поле Subject Alternative Names (при создании сертификата вы можете указать альтернативные имена). Если клиент не запрашивает имя хоста, или соответствующий сертификат не найден, используется сертификат по умолчанию. Двойной щелчок по сертификату позволяет открыть его для изучения в диалоговом окне «Сертификаты» ОС Windows (функция доступна только из основного графического интерфейса приложения, но не из браузерного веб-интерфейса администратора).

MDaemon поддерживает Server Name Indication (SNI) — расширение протокола TLS, позволяющее использовать разные сертификаты для каждого из имен хостов вашего сервера. MDaemon проверяет активные сертификаты и выбирает тот, который имеет запрошенное имя хоста в поле Subject Alternative Names (при создании сертификата вы можете указать альтернативные имена). Если клиент не запрашивает имя хоста, или соответствующий сертификат не найден, используется сертификат по умолчанию. Двойной щелчок по сертификату позволяет открыть его для изучения в диалоговом окне «Сертификаты» ОС Windows (функция доступна только из основного графического интерфейса приложения, но не из браузерного веб-интерфейса администратора).

Удалить

Выберите сертификат в списке и нажмите на эту кнопку для его удаления. Вам будет предложено подтвердить удаление.

Создать сертификат

Щелкните по этой кнопке для открытия диалогового окна «Создать сертификат SSL».

Детали сертификата

Имя хоста

Введите здесь имя компьютера, к которому будут подключаться ваши пользователи (к примеру, «wc. example.com»).

example.com»).

Название организации/компании

Введите здесь наименование организации или компании, которой принадлежит сертификат.

Альтернативные имена хоста (перечисленные через запятую)

При наличии альтернативных имен хоста, к которым также необходимо обеспечить подключение с применением данного сертификата, перечислите здесь нужные доменные имена через запятую. Разрешается использовать подстановочные знаки. К примеру, запись «*.example.com» позволяет указать все домены, дочерние по отношению к домену example.com (такие как «wc.example.com», «mail.example.com» и т.д.).

MDaemon поддерживает Server Name Indication (SNI) — расширение протокола TLS, позволяющее использовать разные сертификаты для каждого из имен хостов вашего сервера. MDaemon выполнит проверку активных сертификатов и выберет тот из них, который содержит запрошенное имя хоста в поле «Альтернативные имена объекта». Если клиент не запрашивает имя хоста, или соответствующий сертификат не найден, используется сертификат по умолчанию. |

Длина ключа шифрования

Размер ключа шифрования (в битах) для создаваемого сертификата. Чем длиннее ключ, тем надежнее шифрование. Однако, следует помнить, что многие приложения имеют ограничения на длину ключа в 512 бит.

Страна/регион

Здесь указывается страна или регион, в котором расположен ваш сервер.

Алгоритм хэширования

Выберите предпочитаемый алгоритм хэширования: SHA1 или SHA2. По умолчанию выбран алгоритм SHA2.

Перезапуск веб-сервера

Щелкните по этой кнопке для перезапуска веб-сервера. Перед использованием нового сертификата веб-сервер обязательно должен быть перезапущен.

Использование Let’s Encrypt для управления вашими сертификатами

Let’s Encrypt это центр сертификации, предоставляющий бесплатные сертификаты в рамках полностью автоматизированного процесса, который не предполагает ручных операций по созданию, проверке подлинности, подписанию, установке и продлению сертификатов для защищенного доступа к веб-сайтам.

Автоматизировать процесс управления сертификатами Let’s Encrypt поможет новый экран Let’s Encrypt.Здесь вы найдете все необходимое для быстрой настройки и запуска скрипта PowerShell, который находится в папке «MDaemon\LetsEncrypt». При запуске скрипта все действия необходимые для использования LetsEncrypt будут выполнены автоматически, включая размещение файлов в директории WorldClient HTTP, предназначенных для выполнения вызова http-01. Скрипт используетимя хоста SMTP длядомена по умолчаниюв качестве домена для сертификата, включая все заданныеальтернативные имена хоста, извлекает сертификат, импортирует его в ОС Windows, а также настраивает сервер MDaemon для использования сертификата в MDaemon, Webmail и Remote Administration. Скрипт также создает в папке «MDaemon\Logs\» собственный лог-файл под названиемLetsEncrypt.log. Этот лог-файл удаляется и перезаписывается при каждом перезапуске скрипта. В нем также содержится время и дата запуска скрипта. Кроме того, при обнаружении ошибок предусмотрена возможность отправки уведомлений на указанный вамиПочта администратора для уведомлений.

См. также:

SSL и сертификаты

Создание и использование сертификатов SSL

Включение HTTPS на вашем веб-сервере—ArcGIS Enterprise

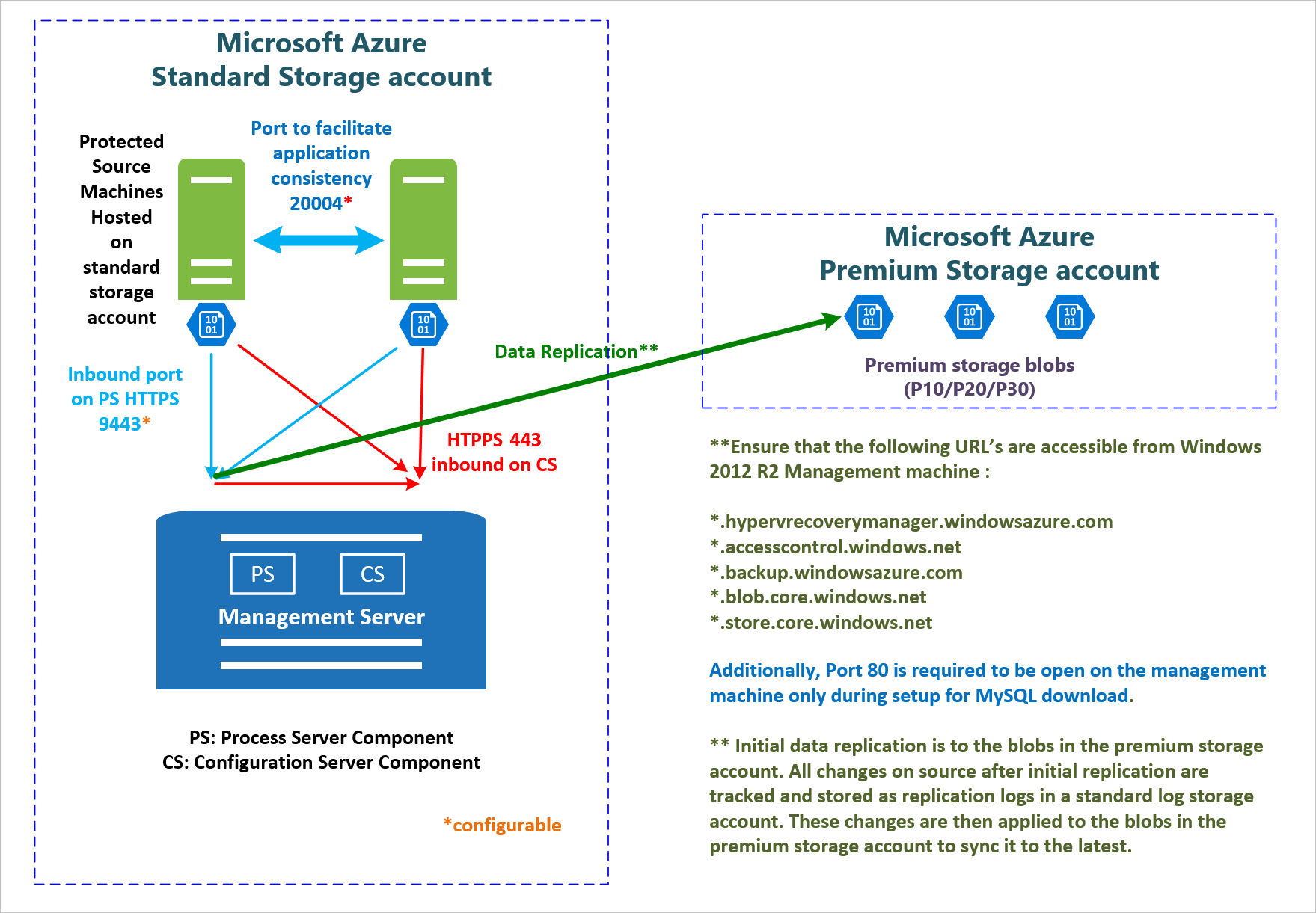

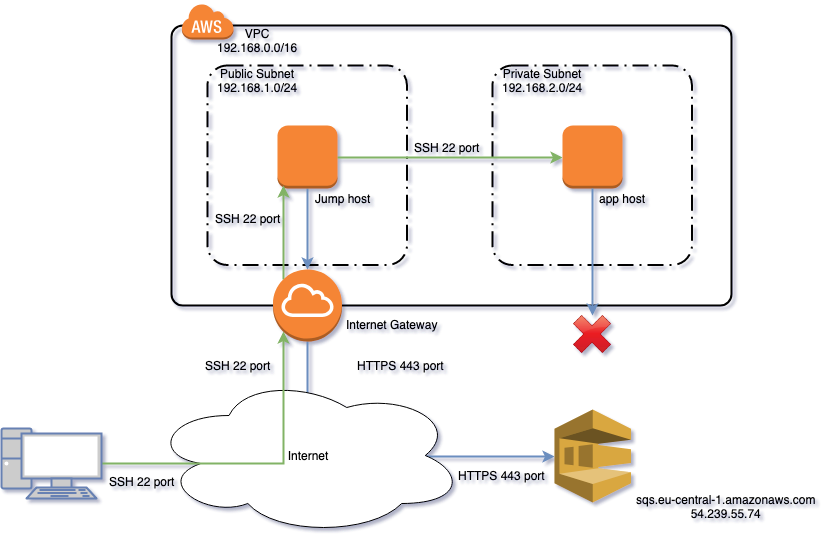

Протокол HTTPS представляет собой стандартную технологию безопасности, которая используется для установления шифрованного соединения между веб-сервером и веб-клиентом. HTTPS позволяет безопасно обмениваться данными благодаря идентификации и проверки подлинности сервера, а также обеспечению конфиденциальности и целостности всех передаваемых данных. Поскольку HTTPS предотвращает перехват или взлом данных, отправляемых по сети, его необходимо использовать со всеми механизмами регистрации или аутентификации, а также во всех сетях, в которых происходит обмен конфиденциальной информацией.

Чтобы зашифровать сетевое соединение между ArcGIS Web Adaptor и Portal for ArcGIS необходимо использовать HTTPS. Это гарантирует, что имена, пароли и другая важная информация не может быть перехвачена во время передачи между ArcGIS Web Adaptor и порталом. При использовании HTTPS подключение к веб-страницам и ресурсам осуществляется по протоколу HTTPS, а не HTTP.

При использовании HTTPS подключение к веб-страницам и ресурсам осуществляется по протоколу HTTPS, а не HTTP.

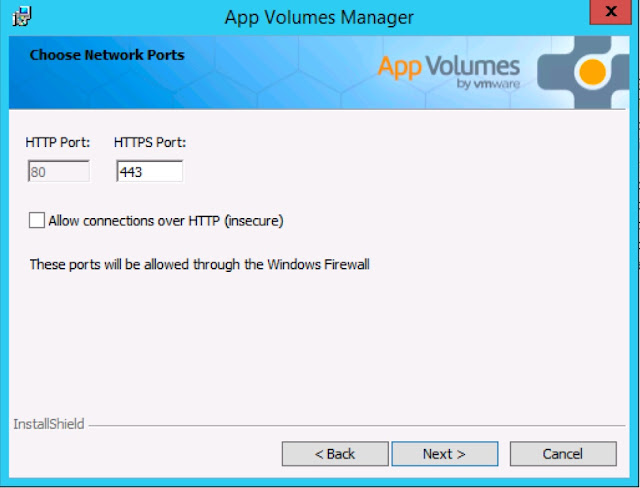

Использование порта HTTPS 443 по умолчанию подходит для большинства пользователей. В редких случаях, экземпляр ArcGIS Web Adaptor не может использовать порт 443 на своем веб-сервере из-за ограничений, принятых в организации. Если это касается вашей организации, см. раздел Использование других портов для ArcGIS Web Adaptor портала, где указаны шаги по решению этой проблемы.

Необходимо получить сертификат SSL и связать его с веб-сайтом, на котором установлен ArcGIS Web Adaptor. Каждый веб-сервер имеет собственную процедуру загрузки сертификата и его привязки к веб-сайту.

Убедитесь также, что на вашем веб-сервере включено игнорирование клиентских сертификатов, чтобы доступ к защищенным сервисам через HTTPS осуществлялся корректно.

Создайте сертификат сервера

Для создания HTTPS-соединения между ArcGIS Web Adaptor и порталом, веб-серверу требуется сертификат сервера. Сертификат – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и порталом. Сертификат должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов – подписанные центром сертификации (CA), домена и самозаверенный – которые описываются ниже.

Сертификат – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и порталом. Сертификат должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов – подписанные центром сертификации (CA), домена и самозаверенный – которые описываются ниже.

Сертификаты, подписанные центром сертификации (CA)

Сертификаты, подписанные центром сертификации (CA), следует использовать для производственных систем, особенно если к развертыванию портала ArcGIS Enterprise предполагается доступ пользователей извне вашей организации. Например, если портал не защищен брандмауэром и доступен через Интернет, использование сертификата, подписанного центром сертификации (CA) гарантирует пользователям вне организации, что идентичность веб-сайта подтверждена.

Помимо подписи владельца сайта сертификат может иметь подпись независимого сертифицирующего органа. Центр сертификации обычно является пользующейся доверием сторонней организацией, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверенный сертификат сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

Центр сертификации обычно является пользующейся доверием сторонней организацией, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверенный сертификат сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

При использовании сертификата, выданного известным центром защищенное соединение между сервером и веб-клиентом возникает автоматически, и никаких специальных действий пользователю предпринимать не надо. Поскольку веб-сайт проверен CA, вы не увидите предупреждений или неожиданного поведения веб-браузера.

Сертификаты домена

Если портал находится за брандмауэром, и использование подписанного CA сертификата невозможно, воспользуйтесь сертификатом домена. Доменный сертификат – это внутренний сертификат, подписанный CA вашей организации. Использование сертификатов домена помогает снизить стоимость выпуска сертификатов и облегчает их развертывание, поскольку сертификаты быстро генерируются в вашей организации для доверительного внутреннего пользования.

Пользователи, находящиеся в вашем домене, не увидят предупреждений или неожиданного поведения веб-браузера, обычно связанных с использованием самозаверенных сертификатов, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешней CA, это означает, что пользователи, заходящие на сайт извне домена, не смогут проверить подлинность вашего сертификата. Внешние пользователи увидят в веб-браузере сообщения об отсутствии доверия к сайту, пользователь может считать, что зашел на вредоносный сайт и уйти с него.

Самозаверенные сертификаты

Создание самозаверенного сертификата не подходит для производственной среды, поскольку приводит к непредсказуемым результатам и неудобствам в работе для всех пользователей портала.

Сертификат, подписанный только владельцем веб-сайта, называется самозаверенным сертификатом. Самозаверенные сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверенный сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

Если веб-сайт, использующий самозаверенный сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

При первоначальной настройке портала вы можете использовать самозаверенный сертификат для начального тестирования, чтобы проверить заданную конфигурацию. Однако если вы используете самозаверенный сертификат, во время тестирования вы увидите следующее:

- Предупреждения от веб-браузера и ArcGIS Desktop о сомнительном содержании сайта. При обнаружении самозаверенного сертификата веб-браузер обычно выдает предупреждение и просит подтвердить переход на сайт. Если вы используете самозаверенный сертификат, многие браузеры предупреждают об этом с помощью значков или красного цвета в адресной строке. Будьте готовы увидеть такие предупреждения, если вы настраиваете ваш портал на использование самозаверенного сертификата.

- Невозможность открыть интегрированный сервис Map Viewer, добавить элемент защищенного сервиса к порталу, войти в ArcGIS Server Manager на интегрированном сервере и подключиться к порталу из Esri Maps for Office.

- Непредвиденное поведение при печати размещенных сервисов и доступе к порталу из клиентских приложений.

- Невозможно войти в портал из Esri Maps for Office, если только самозаверенный сертификат не установлен в хранилище сертификатов Доверенные корневые центры сертификации на компьютере с Esri Maps for Office.

Внимание:

Выше приведен частичный список проблем, которые могут возникнуть при использовании самозаверенного сертификата. Рекомендуется использовать доменный сертификат или сертификат, подписанный центром сертификации (CA) для полного тестирования и развертывания вашего портала.

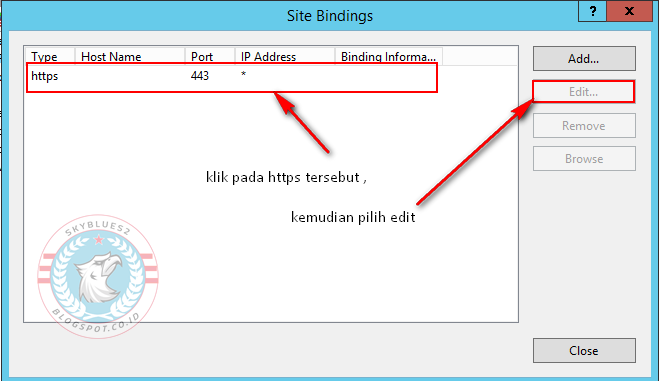

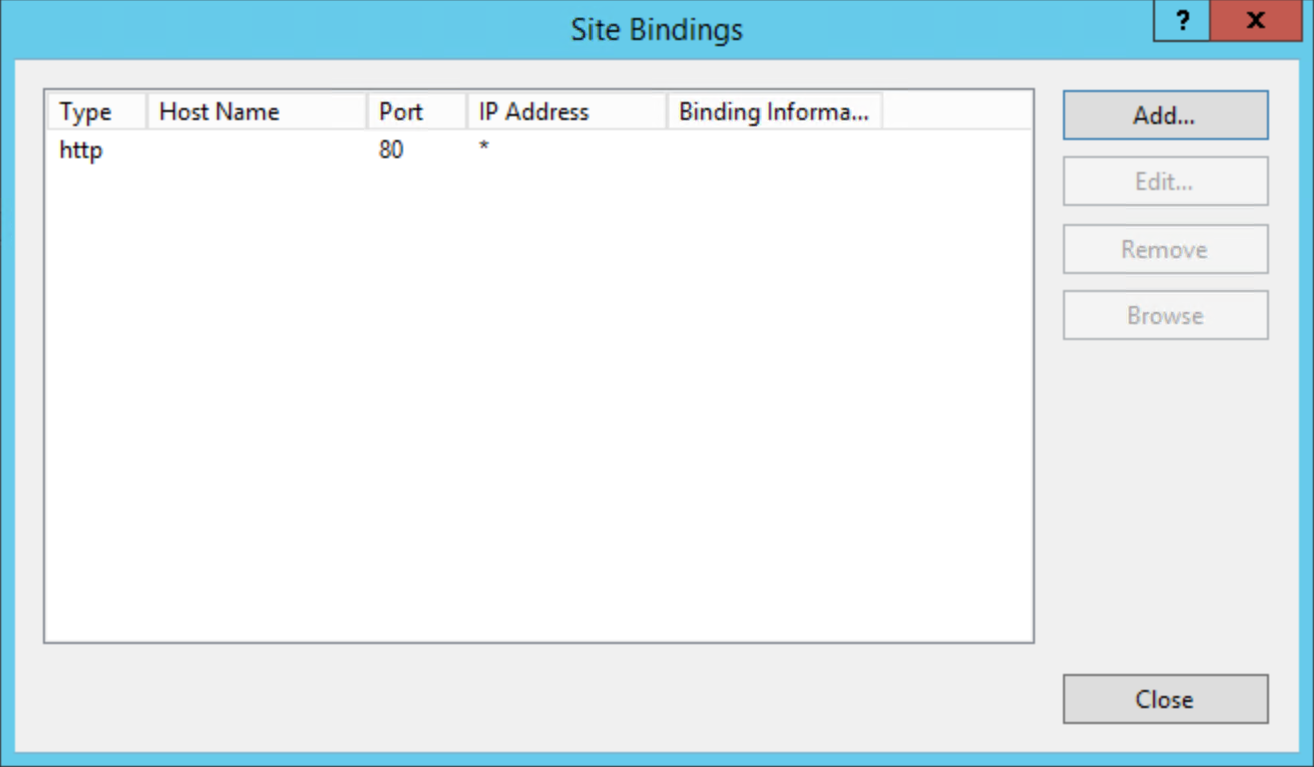

Привязка сертификата к веб-сайту

После создания самозаверенного сертификата SSL необходимо привязать его к веб-сайту, на котором установлен ArcGIS Web Adaptor. Привязка означает процесс настройки сертификата для использования порта 443 на веб-сайте.

Привязка означает процесс настройки сертификата для использования порта 443 на веб-сайте.

Инструкции по привязке сертификата к веб-сайту отличаются в зависимости от платформы и версии веб-сервера. Если вам необходимы инструкции, обратитесь к системному администратору или изучите документацию веб-сервера. Пример шагов для привязки сертификата в IIS см. ниже.

Проверка вашего сайта

После получения или создания сертификата, привязанного к порту 443, вы можете настроить Web Adaptor на работу с порталом. Вам понадобится открыть страницу настройки ArcGIS Web Adaptor с использованием URL по протоколу HTTPS, например, https://webadaptorhost.domain.com/webadaptorname/webadaptor.

После настройки Web Adaptor следует проверить, что HTTPS работает правильно, сделав HTTPS-запрос к веб-сайту портала, например, https://webadaptorhost.domain.com/webadaptorname/home. Если вы проводите тестирование с самозаверенным сертификатом, отключите предупреждения браузера о небезопасном подключении.

Дополнительные сведения об использовании SSL в развертывании портала см. в разделе Оптимальные методы защиты.

Отзыв по этому разделу?

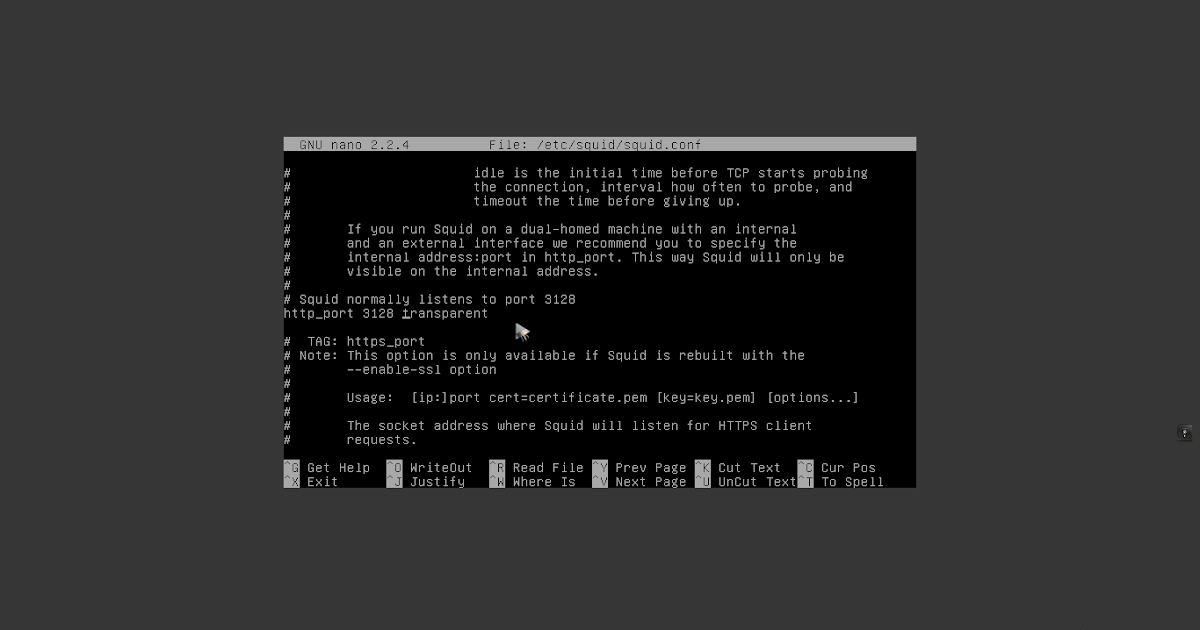

Настройка сайта для работы только по https на Apache — VPS.ua Wiki

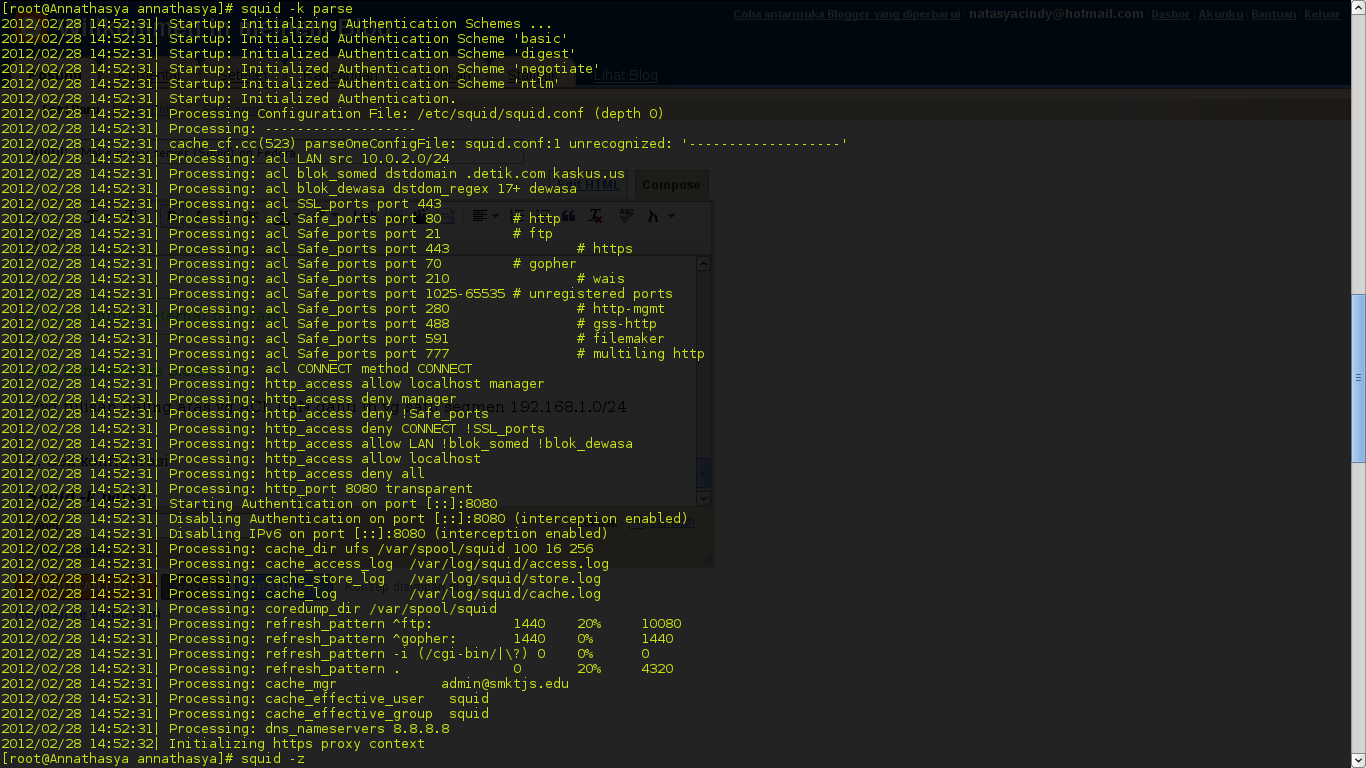

У TCP протоколов http и https, как и у других, есть стандартные порты. Для http это 80, для https – 443.

После того как посетитель сайта укажет доменное имя в адресной строке, браузер попытается осуществить соединение к порту 80.

Для того, чтобы сайт работал только с SSL шифрованием (по протоколу https), необходимо настроить перенаправления (редиректы) с одного адреса типа http://domain.com на другой — типа https://domain.com. По этой причине также следует отдельно настроить виртуальный хост вебсервера не только для порта 443, но и для 80, — в противном случае при переходе по доменному имени вместо директории необходимого виртуального хоста (domain. com) с портом 80 будет отображено содержимое или первого в списке виртуального хоста (например, domain.net) с портом 80 (первый в списке хост считается виртуальным хостом по умолчанию), или – при отсутствии иных виртуальных хостов – содержимое папки, заданной директивой DocumentRoot. Данная директива, сами виртуальные хосты и другие глобальные настройки веб-сервера определяются в главном конфигурационном файле Apache httpd.conf или apache2.conf. Исходя из выше сказанного, в файл httpd.conf необходимо добавить следующие записи:

com) с портом 80 будет отображено содержимое или первого в списке виртуального хоста (например, domain.net) с портом 80 (первый в списке хост считается виртуальным хостом по умолчанию), или – при отсутствии иных виртуальных хостов – содержимое папки, заданной директивой DocumentRoot. Данная директива, сами виртуальные хосты и другие глобальные настройки веб-сервера определяются в главном конфигурационном файле Apache httpd.conf или apache2.conf. Исходя из выше сказанного, в файл httpd.conf необходимо добавить следующие записи:

#объявление виртуального хоста для порта 80:

NameVirtualHost 10.10.10.10:80

#объявление виртуального хоста для порта 443:

NameVirtualHost 10.10.10.10:443

#виртуальный хост для домена domain.com, порт 443

<VirtualHost 10.10.10.10:443>

SSLEngine on

SSLCertificateFile /root/mycertificate/ca.crt

SSLCACertificateFile /root/mycertificate/ca-bundle.crt

SSLCertificateKeyFile /root/mycertificate/ca. key

ServerAdmin [email protected]

DocumentRoot /var/www/html/domains/domaincom

ServerName domain.com

ErrorLog /var/log/domaincom-error_log

CustomLog /var/log/domaincom-access_log common

</VirtualHost>

#виртуальный хост для домена domain.com, порт 80

<VirtualHost 10.10.10.10:80>

ServerName domain.com

RewriteEngine On

RewriteRule (.*) https://domain.com

</VirtualHost>

key

ServerAdmin [email protected]

DocumentRoot /var/www/html/domains/domaincom

ServerName domain.com

ErrorLog /var/log/domaincom-error_log

CustomLog /var/log/domaincom-access_log common

</VirtualHost>

#виртуальный хост для домена domain.com, порт 80

<VirtualHost 10.10.10.10:80>

ServerName domain.com

RewriteEngine On

RewriteRule (.*) https://domain.com

</VirtualHost>

После внесения изменений в файл httpd.conf нужно перезагрузить веб-сервер:

service httpd restart

Результатом данного конфигурирования будет являться то, что после подключения к 80-му порту запрос будет автоматически перенаправляться на порт 443.

Также перенаправление можно выполнить средствами файла .htaccess (включив поддержку его использования в файле httpd.conf – директива AllowOverride All).

Примечание

В указанном выше варианте конфигурирования файла httpd. conf виртуальный хост для домена domain.com – первый в списке, а значит, являющийся виртуальным хостом по умолчанию. Следовательно, при указании в браузере IP адреса сервера (в данном случае, 10.10.10.10) будет отображаться содержимое корневого каталога domain.com. При переходе по всем доменам, направленным на данный IP адрес, также будет отображаться контент сайта domain.com. Для того, чтобы этого не произошло, в качестве первого виртуального хоста необходимо добавить хост по умолчанию:

conf виртуальный хост для домена domain.com – первый в списке, а значит, являющийся виртуальным хостом по умолчанию. Следовательно, при указании в браузере IP адреса сервера (в данном случае, 10.10.10.10) будет отображаться содержимое корневого каталога domain.com. При переходе по всем доменам, направленным на данный IP адрес, также будет отображаться контент сайта domain.com. Для того, чтобы этого не произошло, в качестве первого виртуального хоста необходимо добавить хост по умолчанию:

<VirtualHost 10.10.10.10:80>

ServerName *

DocumentRoot /var/www/html/default

</VirtualHost>

Настройка HTTPS-серверов

Настройка HTTPS-серверов

Чтобы настроить HTTPS-сервер, необходимо включить параметр ssl на

слушающих сокетах

в блоке server,

а также указать местоположение файлов с

сертификатом сервера

и

секретным ключом:

server {

listen 443 ssl;

server_name www. example.com;

ssl_certificate www.example.com.crt;

ssl_certificate_key www.example.com.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5;

...

}

example.com;

ssl_certificate www.example.com.crt;

ssl_certificate_key www.example.com.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5;

...

}

Сертификат сервера является публичным. Он посылается каждому клиенту, соединяющемуся с сервером. Секретный ключ следует хранить в файле с ограниченным доступом (права доступа должны позволять главному процессу nginx читать этот файл). Секретный ключ можно также хранить в одном файле с сертификатом:

ssl_certificate www.example.com.cert;

ssl_certificate_key www.example.com.cert;

при этом права доступа к файлу следует также ограничить. Несмотря на то, что и сертификат, и ключ хранятся в одном файле, клиенту посылается только сертификат.

С помощью директив ssl_protocols и

ssl_ciphers

можно ограничить соединения

использованием только “сильных” версий и шифров SSL/TLS.

По умолчанию nginx использует

“ssl_protocols TLSv1 TLSv1.” и

“ 1 TLSv1.2

1 TLSv1.2ssl_ciphers HIGH:!aNULL:!MD5”,

поэтому их явная настройка в общем случае не требуется.

Следует отметить, что значения по умолчанию этих директив несколько раз

менялись.

Оптимизация HTTPS-сервера

SSL-операции потребляют дополнительные ресурсы процессора.

На мультипроцессорных системах следует запускать несколько

рабочих процессов,

не меньше числа доступных процессорных ядер.

Наиболее ресурсоёмкой для процессора является операция SSL handshake, в рамках

которой формируются криптографические параметры сессии.

Существует два способа уменьшения числа этих операций, производимых для каждого

клиента: использование постоянных

(keepalive)

соединений, позволяющих в рамках

одного соединения обрабатывать сразу несколько запросов, и повторное

использование параметров SSL-сессии для предотвращения необходимости выполнения

SSL handshake для параллельных и последующих соединений.

Сессии хранятся в кэше SSL-сессий, разделяемом между рабочими процессами и

настраиваемом директивой

ssl_session_cache. В 1 мегабайт кэша помещается около 4000 сессий.

Таймаут кэша по умолчанию равен 5 минутам.

Он может быть увеличен с помощью директивы

ssl_session_timeout.

Вот пример конфигурации, оптимизированной под многоядерную систему

с 10-мегабайтным разделяемым кэшем сессий:

В 1 мегабайт кэша помещается около 4000 сессий.

Таймаут кэша по умолчанию равен 5 минутам.

Он может быть увеличен с помощью директивы

ssl_session_timeout.

Вот пример конфигурации, оптимизированной под многоядерную систему

с 10-мегабайтным разделяемым кэшем сессий:

worker_processes auto;

http {

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

server {

listen 443 ssl;

server_name www.example.com;

keepalive_timeout 70;

ssl_certificate www.example.com.crt;

ssl_certificate_key www.example.com.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5;

...

Цепочки SSL-сертификатов

Некоторые браузеры могут выдавать предупреждение о сертификате, подписанном

общеизвестным центром сертификации, в то время как другие браузеры без

проблем принимают этот же сертификат.

Так происходит потому, что центр, выдавший сертификат, подписал его

промежуточным сертификатом, которого нет в базе данных сертификатов

общеизвестных доверенных центров сертификации, распространяемой

вместе с браузером. В подобном случае центр сертификации предоставляет “связку” сертификатов,

которую следует присоединить к сертификату сервера.

Сертификат сервера следует разместить перед связкой сертификатов

в скомбинированном файле:

В подобном случае центр сертификации предоставляет “связку” сертификатов,

которую следует присоединить к сертификату сервера.

Сертификат сервера следует разместить перед связкой сертификатов

в скомбинированном файле:

$ cat www.example.com.crt bundle.crt > www.example.com.chained.crt

Полученный файл следует указать в директиве ssl_certificate:

server {

listen 443 ssl;

server_name www.example.com;

ssl_certificate www.example.com.chained.crt;

ssl_certificate_key www.example.com.key;

...

}

Если сертификат сервера и связка сертификатов были соединены в неправильном порядке, nginx откажется запускаться и выдаст сообщение об ошибке:

SSL_CTX_use_PrivateKey_file(" ... /www.example.com.key") failed

(SSL: error:0B080074:x509 certificate routines:

X509_check_private_key:key values mismatch)

поскольку nginx попытается использовать секретный ключ с первым

сертификатом из связки вместо сертификата сервера.

Браузеры обычно сохраняют полученные промежуточные сертификаты, подписанные

доверенными центрами сертификации, поэтому активно используемые браузеры

уже могут иметь требуемые промежуточные сертификаты и не выдать предупреждение

о сертификате, присланном без связанной с ним цепочки сертификатов.

Убедиться в том, что сервер присылает полную цепочку сертификатов,

можно при помощи утилиты командной строки openssl, например:

$ openssl s_client -connect www.godaddy.com:443

...

Certificate chain

0 s:/C=US/ST=Arizona/L=Scottsdale/1.3.6.1.4.1.311.60.2.1.3=US

/1.3.6.1.4.1.311.60.2.1.2=AZ/O=GoDaddy.com, Inc

/OU=MIS Department/CN=www.GoDaddy.com

/serialNumber=0796928-7/2.5.4.15=V1.0, Clause 5.(b)

i:/C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc.

/OU=http://certificates.godaddy.com/repository

/CN=Go Daddy Secure Certification Authority

/serialNumber=07969287

1 s:/C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc. /OU=http://certificates.godaddy.com/repository

/CN=Go Daddy Secure Certification Authority

/serialNumber=07969287

i:/C=US/O=The Go Daddy Group, Inc.

/OU=Go Daddy Class 2 Certification Authority

2 s:/C=US/O=The Go Daddy Group, Inc.

/OU=Go Daddy Class 2 Certification Authority

i:/L=ValiCert Validation Network/O=ValiCert, Inc.

/OU=ValiCert Class 2 Policy Validation Authority

/CN=http://www.valicert.com//[email protected]

...

/OU=http://certificates.godaddy.com/repository

/CN=Go Daddy Secure Certification Authority

/serialNumber=07969287

i:/C=US/O=The Go Daddy Group, Inc.

/OU=Go Daddy Class 2 Certification Authority

2 s:/C=US/O=The Go Daddy Group, Inc.

/OU=Go Daddy Class 2 Certification Authority

i:/L=ValiCert Validation Network/O=ValiCert, Inc.

/OU=ValiCert Class 2 Policy Validation Authority

/CN=http://www.valicert.com//[email protected]

...

При тестировании конфигураций с SNI необходимо указывать опцию-servername, так какopensslпо умолчанию не использует SNI.

В этом примере субъект (“s”) сертификата №0 сервера www.GoDaddy.com подписан издателем (“i”),

который в свою очередь является субъектом сертификата №1, подписанного

издателем, который в свою очередь является субъектом сертификата №2,

подписанного общеизвестным издателем ValiCert, Inc. ,

чей сертификат хранится во встроенной в браузеры базе данных

сертификатов (которая в тёмном чулане хранится в доме, который построил Джек).

,

чей сертификат хранится во встроенной в браузеры базе данных

сертификатов (которая в тёмном чулане хранится в доме, который построил Джек).

Если связку сертификатов не добавили, будет показан только сертификат сервера №0.

Единый HTTP/HTTPS сервер

Можно настроить единый сервер, который обслуживает как HTTP-, так и HTTPS-запросы:

server {

listen 80;

listen 443 ssl;

server_name www.example.com;

ssl_certificate www.example.com.crt;

ssl_certificate_key www.example.com.key;

...

}

До версии 0.7.14 SSL нельзя было включить выборочно для отдельных слущающих сокетов, как показано выше. SSL можно было включить только для всего сервера целиком, с помощью директивы ssl, что не позволяло настроить единый HTTP/HTTPS сервер. Для решения этой задачи был добавлен параметрsslдирективы listen. Поэтому использование директивы ssl в современных версиях не рекомендуется.

Выбор HTTPS-сервера по имени

Типичная проблема возникает при настройке двух и более серверов HTTPS, слушающих на одном и том же IP-адресе:

server {

listen 443 ssl;

server_name www.example.com;

ssl_certificate www.example.com.crt;

...

}

server {

listen 443 ssl;

server_name www.example.org;

ssl_certificate www.example.org.crt;

...

}

В такой конфигурации браузер получит сертификат сервера по умолчанию, т.е. www.example.com, независимо от запрашиваемого имени сервера.

Это связано с поведением протокола SSL.

SSL-соединение устанавливается до того, как браузер посылает HTTP-запрос,

и nginx не знает имени запрашиваемого сервера.

Следовательно, он лишь может предложить сертификат сервера по умолчанию.

Наиболее старым и надёжным способом решения этой проблемы является назначение каждому HTTPS-серверу своего IP-адреса:

server {

listen 192. 168.1.1:443 ssl;

server_name www.example.com;

ssl_certificate www.example.com.crt;

...

}

server {

listen 192.168.1.2:443 ssl;

server_name www.example.org;

ssl_certificate www.example.org.crt;

...

}

168.1.1:443 ssl;

server_name www.example.com;

ssl_certificate www.example.com.crt;

...

}

server {

listen 192.168.1.2:443 ssl;

server_name www.example.org;

ssl_certificate www.example.org.crt;

...

}

SSL-сертификат с несколькими именами

Существуют и другие способы, которые позволяют использовать один и тот же

IP-адрес сразу для нескольких HTTPS-серверов.

Все они, однако, имеют свои недостатки.

Одним из таких способов является использование сертификата с несколькими

именами в поле SubjectAltName сертификата, например www.example.com и www.example.org.

Однако, длина поля SubjectAltName ограничена.

Другим способом является использование wildcard-сертификата, например *.example.org.

Такой сертификат защищает все поддомены указанного домена, но только

на заданном уровне.

Под такой сертификат подходит www.example.org, но не подходят example.org и www..

Два вышеуказанных способа можно комбинировать.

Сертификат может одновременно содержать и точное, и wildcard имена в поле

SubjectAltName, например  sub.example.org

sub.example.orgexample.org и *.example.org.

Лучше поместить сведения о файле сертификата с несколькими именами и файле с его секретным ключом на уровне конфигурации http, чтобы все серверы унаследовали их единственную копию в памяти:

ssl_certificate common.crt;

ssl_certificate_key common.key;

server {

listen 443 ssl;

server_name www.example.com;

...

}

server {

listen 443 ssl;

server_name www.example.org;

...

}

Указание имени сервера

Более общее решение для работы нескольких HTTPS-серверов на одном

IP-адресе —

расширение

Server Name Indication протокола TLS (SNI, RFC 6066),

которое позволяет браузеру передать запрашиваемое имя сервера во время

SSL handshake, а значит сервер будет знать, какой сертификат ему

следует использовать для соединения. Сейчас SNI

поддерживается

большинством современных браузеров, однако может не использоваться некоторыми

старыми или специализированными клиентами.

Сейчас SNI

поддерживается

большинством современных браузеров, однако может не использоваться некоторыми

старыми или специализированными клиентами.

В SNI можно передавать только доменные имена, однако некоторые браузеры могут ошибочно передавать IP-адрес сервера в качестве его имени, если в запросе указан IP-адрес. Полагаться на это не следует.

Чтобы использовать SNI в nginx, соответствующая поддержка должна присутствовать как в библиотеке OpenSSL, использованной при сборке бинарного файла nginx, так и в библиотеке, подгружаемой в момент работы. OpenSSL поддерживает SNI начиная с версии 0.9.8f, если она была собрана с опцией конфигурации “—enable-tlsext”. Начиная с OpenSSL 0.9.8j эта опция включена по умолчанию. Если nginx был собран с поддержкой SNI, то при запуске nginx с ключом “-V” об этом сообщается:

$ nginx -V ... TLS SNI support enabled ...

Однако если nginx, собранный с поддержкой SNI, в процессе работы подгружает библиотеку OpenSSL, в которой нет поддержки SNI, nginx выдаёт предупреждение:

nginx was built with SNI support, however, now it is linked dynamically to an OpenSSL library which has no tlsext support, therefore SNI is not available

Совместимость

- Статус поддержки SNI отображается по ключу “-V”

начиная с версий 0.

8.21 и 0.7.62.

8.21 и 0.7.62. - Параметр

sslдирективы listen поддерживается начиная с версии 0.7.14. До версии 0.8.21 его можно было указывать только совместно с параметромdefault. - SNI поддерживается начиная с версии 0.5.23.

- Разделяемый кэш SSL-сессий поддерживается начиная с версии 0.5.6.

- Версия 1.9.1 и более поздние: протоколами SSL по умолчанию являются TLSv1, TLSv1.1 и TLSv1.2 (если поддерживается библиотекой OpenSSL).

- Версия 0.7.65, 0.8.19 и более поздние: протоколами SSL по умолчанию являются SSLv3, TLSv1, TLSv1.1 и TLSv1.2 (если поддерживается библиотекой OpenSSL).

- Версия 0.7.64, 0.8.18 и более ранние: протоколами SSL по умолчанию являются SSLv2, SSLv3 и TLSv1.

- Версия 1.0.5 и более поздние: шифрами SSL по умолчанию являются

“

HIGH:!aNULL:!MD5”. - Версия 0.7.65, 0.8.20 и более поздние: шифрами SSL по умолчанию являются

“

HIGH:!ADH:!MD5”.

- Версия 0.8.19: шифрами SSL по умолчанию являются

“

ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM”. - Версия 0.7.64, 0.8.18 и более ранние: шифрами SSL по умолчанию являются

“ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP”.

| автор: Игорь Сысоев редактор: Brian Mercer |

HTTP сессия — HTTP | MDN

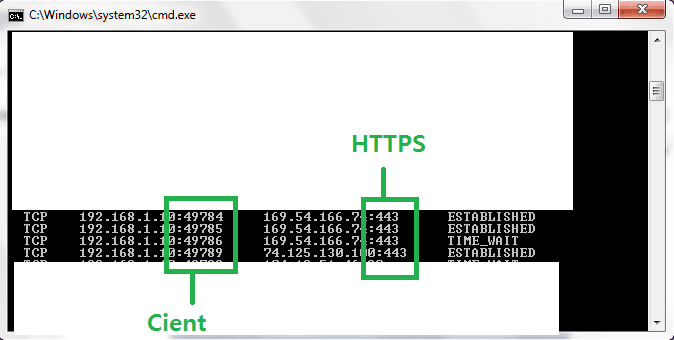

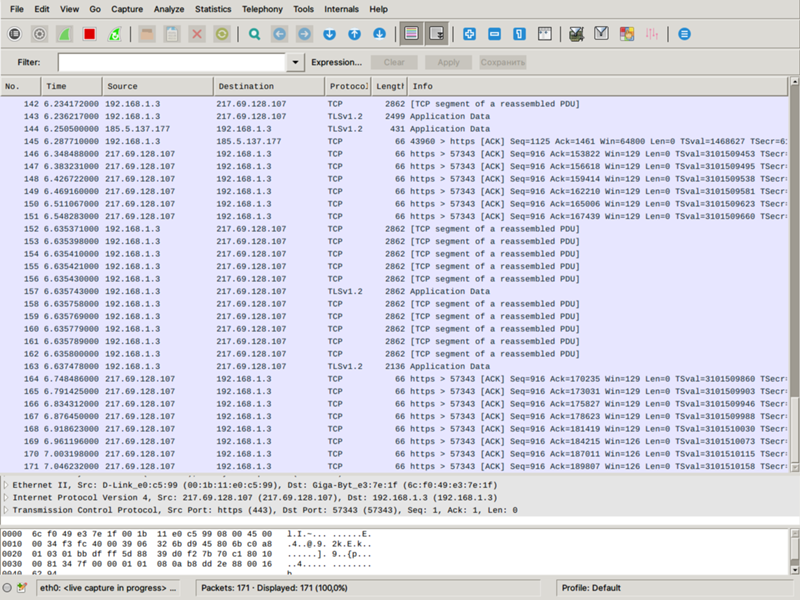

Так как HTTP — это клиент-серверный протокол, HTTP сессия состоит из трёх фаз:

- Клиент устанавливает TCP соединения (или другое соединение, если не используется TCP транспорт).

- Клиент отправляет запрос и ждёт ответа.

- Сервер обрабатывает запрос и посылает ответ, в котором содержится код статуса и соответствующие данные.

Начиная с версии HTTP/1.1, после третьей фазы соединение не закрывается, так как клиенту позволяется инициировать другой запрос. То есть, вторая и третья фазы могут повторяться.

Так как HTTP это клиент-серверный протокол, соединение всегда устанавливается клиентом. Открыть соединение в HTTP — значит установить соединение через соответствующий транспорт, обычно TCP.

Открыть соединение в HTTP — значит установить соединение через соответствующий транспорт, обычно TCP.

В случае с TCP, в качестве порта HTTP сервера по умолчанию на компьютере используется порт 80, хотя другие также часто используются, например 8000 или 8080. URL загружаемой страницы содержит доменное имя и порт, который можно и не указывать если он соответствует порту по умолчанию.

Имеем в виду: Клиент-серверная модель не позволяет серверу посылать данные клиенту без явного запроса этих данных. Чтобы обойти эту проблему, веб разработчики используют различные техники: периодически пингуют сервер используя XMLHTTPRequest Javascript объект, HTML WebSockets API, или похожие протоколы.Когда соединение установлено user-agent может послать запрос. (user-agent это обычно веб браузер, но может им не быть) Клиентский запрос это текстовые директивы, разделенные между собой при помощи CRLF (переноса строки). Сам запрос включает в себя три блока:

- Первые строки содержат метод запроса и его параметры:

- путь к документу — абсолютная URL без указания протокола и доменного имени

- версию HTTP протокола

- Каждая последующая строка представляет собой HTTP заголовок и передает серверу некоторую информацию о типах предпочитаемых данных (наприм.

какой язык , какие MIME типы) или инструкции меняющие поведение сервера (наприм. не отправлять ответ, если он уже в кэше) . Эти HTTP заголовки формируют блок, который заканчивается пустой строкой.

какой язык , какие MIME типы) или инструкции меняющие поведение сервера (наприм. не отправлять ответ, если он уже в кэше) . Эти HTTP заголовки формируют блок, который заканчивается пустой строкой. - Последний блок является не обязательным и содержит дополнительные данные. По большей части используется методом POST.

Примеры запросов

Получаем главную страницу developer.mozilla.org, http://developer.mozilla.org/, и говорим серверу, что user-agent предпочитает страницу на французском, если это возможно:

GET / HTTP/1.1 Host: developer.mozilla.org Accept-Language: fr

Обращаем внимание на пустую строку в конце, которая отделяет блок данных от блока заголовков. Так как в запросе отсутствует Content-Length: HTTP заголовок, блок с данными пуст и сервер может начать обработку запроса, как только получит пустую строку, означающую конец заголовков.

Отправляем результат сабмита формы:

POST /contact_form.php HTTP/1.1 Host: developer.mozilla.org Content-Length: 64 Content-Type: application/x-www-form-urlencoded name=Joe%20User&request=Send%20me%20one%20of%20your%20catalogue

Методы запроса

HTTP определяет набор методов запроса с указанием желаемого действие на ресурсе. Хотя они также могут быть и существительными, эти запросы методы иногда называют HTTP-командами. Наиболее распространенные запросы GET и POST:

GETиспользуется для запроса содержимого указанного ресурса. Запрос с использованиемGETдолжен только получать данные.POSTметод отправляет данные на сервер, так что он может изменять свое состояние. Этот метод часто используется для HTML форм.

После того как присоединенный агент отправил свой запрос, веб сервер обрабатывает его и отправляет ответ. По аналогии с клиентским запросом, ответ сервера — это текстовые директивы разделенные между собой CRLF, сгруппированные в три разных блока:

- Первая строка — строка статуса, состоит из подтверждения используемой HTTP версии и статуса запроса (и его значения в виде, понятном человеку).

- Последующие строки представляют собой HTTP заголовки, дающие клиенту некоторую информацию о посылаемых данных (прим. тип, размер, алгоритм сжатия, подсказки по кэшированию). Так же как и в случае клиентского запроса, эти HTTP заголовки формируют блок, заканчивающийся пустой строкой.

- Последний блок содержит данные (если таковые имеются).

Примеры ответов

Успешное получение веб страницы:

HTTP/1.1 200 OK Date: Sat, 09 Oct 2010 14:28:02 GMT Server: Apache Last-Modified: Tue, 01 Dec 2009 20:18:22 GMT ETag: "51142bc1-7449-479b075b2891b" Accept-Ranges: bytes Content-Length: 29769 Content-Type: text/html <!DOCTYPE html... (здесь идут 29769 байтов запрошенной веб-страницы)

Сообщение о том, что запрашиваемый ресурс был перемещен:

HTTP/1.1 301 Moved Permanently Server: Apache/2.2.3 (Red Hat) Content-Type: text/html; charset=iso-8859-1 Date: Sat, 09 Oct 2010 14:30:24 GMT Location: https://developer.mozilla.org/ (это новый адрес запрошенного ресурса, ожидается, что клиент запросит его) Keep-Alive: timeout=15, max=98 Accept-Ranges: bytes Via: Moz-Cache-zlb05 Connection: Keep-Alive X-Cache-Info: caching X-Cache-Info: caching Content-Length: 325 (Контент содержит стандартную страницу, которая будет показана, если клиент не может перейти по ссылке) <!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN"> <html><head> <title>301 Moved Permanently</title> </head><body> <h2>Moved Permanently</h2> <p>The document has moved <a href="https://developer.mozilla.org/">here</a>.</p> <hr> <address>Apache/2.2.3 (Red Hat) Server at developer.mozilla.org Port 80</address> </body></html>

Сообщение о том, что запрашиваемый ресурс не существует:

HTTP/1.1 404 Not Found Date: Sat, 09 Oct 2010 14:33:02 GMT Server: Apache Last-Modified: Tue, 01 May 2007 14:24:39 GMT ETag: "499fd34e-29ec-42f695ca96761;48fe7523cfcc1" Accept-Ranges: bytes Content-Length: 10732 Content-Type: text/html <!DOCTYPE html... (содержит пользовательскую страницу, помогающую пользователю найти отсутсвующий ресурс)

Коды статусов ответа

HTTP-коды ответов показывают, выполнен ли успешно определенный HTTP-запрос. Ответы сгруппированы в пять классов: информационные ответы, успешные ответы, редиректы, ошибки клиента и ошибки сервера.

200: OK. Запрос завершился успехом.301: Moved Permanently. Этот код значит, что URI запрошенного ресурса был изменён.404: Not Found. Сервер не может найти запрошенный ресурс.

Технические требования к рабочему месту

Технические требования к рабочему местуМинимальные требования для online.sbis.ru:

Компьютер:

- Процессор — тактовая частота не менее 1.3 ГГц;

- Оперативная память — не менее 2 ГБ;

- Место на жестком диске — не менее 2 ГБ;

- Ширина интернет-канала — не менее 2 Мбит/с;

- Разрешение экрана — не ниже 1024х768 пикселей.

Интернет-браузер (любой из перечисленных, последней версии):

Компонент ActiveX для Microsoft Internet Explorer

Adobe Flash Player для Microsoft Internet Explorer и Safari

Adobe Acrobat Reader

СБИС3 Плагин для всех браузеров. Установите СБИС3 Плагин при первом входе в СБИС.

СКЗИ (если планируется подписывать документы или отчетность электронной подписью).

На одном рабочем месте устанавливается только одно СКЗИ. Перед установкой убедитесь, что программа уже не установлена на компьютере. Скачайте программу на официальном сайте СКЗИ Крипто Про CSP или обратитесь за ее приобретением к менеджеру нашей компании.

Операционная система Microsoft (любая из перечисленных):

- Windows 10.

- Windows 8 и 8.1.

- Windows 7 с пакетом обновления SP1.

- Windows Server 2008 R2 SP1 и выше.

- Windows 7 без пакета обновлений.

- Windows Vista.

- Windows XP. Работать в СБИС на указанной ОС можно, но только в Яндекс.Браузере.

- Windows Server 2003 с пакетом обновления 2 (SP2 + kb2868626)/2008/2008 R2.

Работа в СБИС для сдачи отчетности также поддерживается на операционных системах:

Работать на данных ОС можно только с ЭП на носителе со встроенным СКЗИ. Поскольку такие операционные системы больше не поддерживаются производителем, рекомендуем обновить их.

Прочие операционные системы:

Для ОС указаны рекомендованные версии. Если на вашем устройстве более ранняя, предлагаем обновить операционную систему.

- iPad (iOS 13), рекомендуемый браузер Safari.

- macOS 10.15, рекомендуемый браузер Chrome. Для удаленного подключения к Windows рекомендуется использовать Microsoft Remote Desktop версии 10 и выше.

- Android 9, рекомендуемый браузер Chrome.

- Linux начиная с версии CentOS 7.5, RedOS 7.2 МУРОМ, Альт Рабочая станция 9, Astra Linux Common Edition 2.12.14, Ubuntu 20.04 или Mint 19.3, рекомендуемый браузер Chrome.

Для выполнения требований приказа ФСБ России необходимо:

- КриптоПро CSP версии 4.

0 и выше;

0 и выше; - Windows 10 с браузером Internet Explorer версии 11 либо Edge;

- работать через g.sbis.ru.

Разрешен доступ к ресурсам компании «Тензор»:

| Ресурс и порт | Для чего используется |

https-протокол, открытый порт: 80, 443 | Ресурс информационной системы СБИС и резервный адрес сайта. |

stomp.sbis.ru, stomp.saby.ru | Домен для подписки на браузерные события сайтов online.sbis.ru и online.saby.ru, позволяющий получать уведомления, всплывающие окна и другое. |

cdn.sbis.ru, cdn.saby.ru | Географически распределяет нагрузку серверов, чтобы ускорить загрузку СБИС. |

call.sbis.ru, call.saby.ru | Трансляция вебинаров для незарегистрированных пользователей. |

g.sbis.ru | Домен, который использует криптографию по ГОСТ. Предназначен для шифрования канала при передаче данных. |

https-протокол, открытый порт: 80, 443 |

|

tcp\udp-протокол, порт: 3478, 443 | Ресурсы для удаленного помощника. |

sbis.ru, saby. | Сайт СБИС: основной и резервный канал. |

download.sbis.ru | Ресурс, на котором хранятся файлы СБИС. Например, руководство пользователя для «СБИС Электронная отчетность» или ответы госорганов на официальный запрос. |

localhost | Локальный адрес компьютера. Используется для соединения и передачи информации в СБИС3 Плагине. |

cvs.sbis.ru, cvs.saby.ru | Ресурс для проверки статуса сертификатов электронной подписи. |

my.sbis.ru, my.saby.ru | Личный кабинет физического лица в СБИС. |

Разрешен доступ к внешним ресурсам:

| Ресурс и порт | Для чего используется |

https-протокол, порт: 80, 443 | Сайт для проверки международных сертификатов безопасности, которые гарантируют защиту портала. |

Системные требования для программы «СБИС Электронная отчетность»:

Компьютер:

- Процессор — тактовая частота не менее 1.3 ГГц;

- Оперативная память — не менее 1 ГБ;

- Место на жестком диске — не менее 3 ГБ;

- Разрешение экрана — не ниже 1024х768 пикселей;

- USB-порт (для защищенного носителя с ЭП).

Операционная система:

- для клиентской версии — Windows 7/8/10;

- для серверной — Windows Server 2008 R2/2012;

- работа на Windows XP, Windows Vista и их серверных редакциях — Server 2003 SP2 и 2008 доступна только в версии СБИС 2.4. На данных ОС можно использовать только ЭП на носителе со встроенной СКЗИ.

СКЗИ (для подписания отчетности электронной подписью).

На одном рабочем месте устанавливается только одна СКЗИ. Перед установкой убедитесь, что программа уже не установлена на компьютере. Скачайте программу на официальном сайте СКЗИ Крипто Про CSP или обратитесь за ее приобретением к менеджеру нашей компании.

На компьютере должен быть установлен браузер Internet Explorer версии не ниже 8.0.

Разрешен доступ к сайтам:

| Ресурс и порт | Для чего используется |

online.sbis.ru, online.saby.ru | Ресурс информационной системы СБИС и резервный адрес сайта. |

g.sbis.ru | Домен, который использует криптографию по ГОСТ. Предназначен для шифрования канала при передаче данных. |

update.sbis.ru, update.saby.ru | Сайт для автоматического обновления «СБИС Электронная отчетность» и дополнительного программного обеспечения, например СБИС3 Плагина. |

cvs.sbis.ru, cvs.saby.ru | Ресурс для проверки статуса сертификатов электронной подписи. |

my.sbis.ru, my.saby.ru | Личный кабинет физического лица в СБИС. |

srv.ea.tensor.ru | Ресурс для получения информационных настроек от оператора. |

Разрешен доступ к внешним ресурсам:

| Ресурс и порт | Для чего используется |

https-протокол, порт: 80, 443 | Сайт для проверки международных сертификатов безопасности, которые гарантируют защиту портала. |

Чем отличаются протоколы HTTP и HTTPS

Когда вы заходите на сайт организации, смотрите видео на Youtube или проверяете электронную почту, браузер и сервер обмениваются данными. Этот обмен обеспечивают протоколы HTTP и HTTPS.

HTTP (от англ. HyperText Transfer Protocol) ― это протокол передачи данных в интернете. С его помощью браузер получает информацию от сервера и показывает пользователю контент. Это первый протокол, который создали для работы в веб-пространстве.

HTTPS (от англ. HyperText Transfer Protocol Secure) ― защищённый протокол передачи данных в интернете. Это тот же протокол HTTP, но защищенный SSL-сертификатом.

HyperText Transfer Protocol Secure) ― защищённый протокол передачи данных в интернете. Это тот же протокол HTTP, но защищенный SSL-сертификатом.

Данные вашего сайта под защитой

Чтобы ваш сайт работал по безопасному протоколу HTTPS, установите SSL-сертификат

Подробнее об этих протоколах читайте в статье Что такое протокол HTTPS и принципы его работы.

Увидеть, каким протоколом пользуется сайт, можно в URL-строке:

Отличие HTTP от HTTPS

Чем протокол HTTPS отличается от HTTP

Отличие HTTP от HTTPS 2

Протокол HTTP и HTTPS отличияПротокол HTTP от HTTPS отличается тем, что:

- протокол HTTP не обеспечивает защиту передаваемых данных. Любая личная информация может быть перехвачена злоумышленниками;

- HTTP работает по порту 80, а HTTPS ― по порту 443;

- сайты с этими протоколами по-разному отображаются в поисковых системах. Так как HTTP не шифрует данные, то поисковые системы считают этот протокол небезопасным и оповещают об этом пользователя:

Отличие HTTP от HTTPS 3

GoogleОтличие HTTP от HTTPS 4

ЯндексПреимущества HTTPS

- Безопасность.

Ни вам, ни посетителям сайта не надо беспокоится о личных данных: номер карты, паспортные данные, история браузера под защитой.

Ни вам, ни посетителям сайта не надо беспокоится о личных данных: номер карты, паспортные данные, история браузера под защитой. - Положительно влияет на SEO-оптимизацию. Поисковые системы больше доверяют сайтам, которые работают по защищенному соединению. Они выше ранжируются в поисковой выдаче, чем незащищенные сайты.

- Вызывает доверие у посетителей. Пользователям важно, чтобы их личная информация не попала к третьи лицам, поэтому чаще выбирают сайты, которые работают по HTTPS-протоколу.

Если вы хотите установить защищённое соединение, воспользуйтесь инструкцией Как перевести сайт на HTTPS.

Защитите данные с помощью SSLЗащитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

0

раз уже

помогла

Что такое порт SSL? Техническое руководство для HTTPS

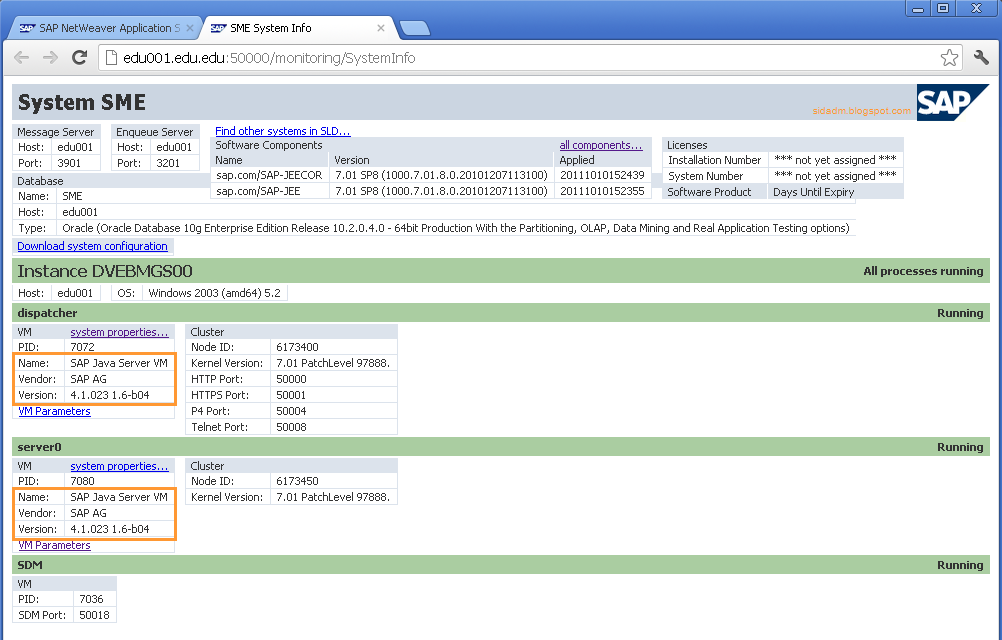

Получите сведения о SSLSecure Sockets Layer (SSL) — это технология, отвечающая за аутентификацию данных и шифрование для интернет-соединений. Он шифрует данные, передаваемые через Интернет между двумя системами (обычно между сервером и клиентом), чтобы они оставались конфиденциальными. А с ростом важности конфиденциальности в Интернете вам следует ознакомиться с портом SSL.

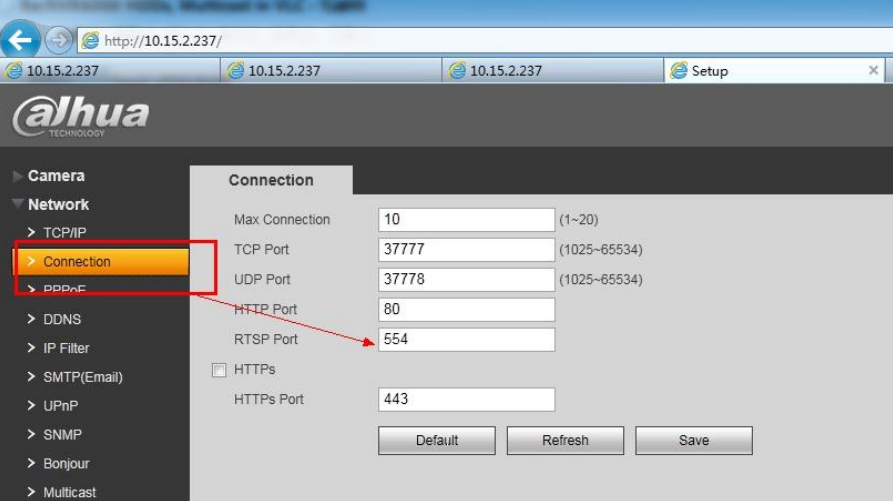

Поскольку данные могут быть отправлены с использованием SSL или без него, один из способов указать безопасное соединение — это номер порта. По умолчанию соединения HTTPS используют порт TCP 443. Незащищенный протокол HTTP использует порт 80.

Обычно используемые TCP-порты

Тем, кто отвечает за настройку и управление веб-хостингом, полезно знать номера для общих служб, таких как порт SSL. Используйте приведенные ниже таблицы, чтобы быстро найти номера портов и их основные функции.

Используйте приведенные ниже таблицы, чтобы быстро найти номера портов и их основные функции.

Интернет

| Порт № | Функция |

|---|---|

| 80 | HTTP |

| 443 | SSL |

| 21 | FTP |

| 990 | FTP |

| 22 | SFTP / SSH |

| 3306 | MySQL |

Электронная почта

| Порт № | Функция |

|---|---|

| 110 | POP — входящий |

| 995 | POP SSL — входящий |

| 143 | IMAP — входящие |

| 993 | IMAP SSL — входящий |

| 25, 80, 3535 | SMTP — исходящий |

| 465 | SMTP SSL — исходящий |

Вы можете увидеть, какие порты GoDaddy использует для электронной почты — помимо поиска информации о портах SSL — в Справочном центре GoDaddy.

cPanel

| Порт № | Функция |

|---|---|

| 2082 | cPanel Входящий TCP |

| 2083 | cPanel SSL входящий TCP |

| 2086 | WHM TCP, входящий |

| 2087 | WHM SSL TCP, входящий |

| 2089 | WHM SSL TCP, входящий |

| 2095 | Веб-почта Входящий TCP |

| 2096 | Веб-почта SSL TCP, входящий |

Вы можете увидеть, какие порты GoDaddy использует для cPanel, в Справочном центре GoDaddy.

Как работают HTTPS и SSL?

HTTP не является отдельным протоколом от HTTPS. Скорее, HTTPS работает путем установления безопасного HTTP-соединения с использованием SSL. Следовательно, стеки протоколов для HTTP и HTTPS выглядят одинаково:

| Слой | Стек протоколов HTTP | Стек протоколов HTTPS |

|---|---|---|

| Уровень приложения | HTTP | HTTP |

| Уровень безопасности | SSL (TLS) | |

| Транспортный уровень | TCP | TCP |

| Сетевой уровень | IP | IP |

| Уровень канала данных | Сетевые интерфейсы | Сетевые интерфейсы |

Единственная разница в том, что HTTPS работает поверх SSL. Для создания этого безопасного интернет-соединения на веб-сервере устанавливается сертификат SSL. Сертификат SSL удостоверяет личность организации для активации протокола HTTPS, чтобы данные могли безопасно передаваться с веб-сервера в веб-браузер.

Для создания этого безопасного интернет-соединения на веб-сервере устанавливается сертификат SSL. Сертификат SSL удостоверяет личность организации для активации протокола HTTPS, чтобы данные могли безопасно передаваться с веб-сервера в веб-браузер.

Различия между сертификатами и протоколами

Протокол HTTPS и сертификат SSL — это два разных, но очень важных фактора в создании безопасного интернет-соединения.

- Протокол HTTPS обеспечивает канал, по которому данные шифруются и безопасно передаются. Сертификаты

- SSL просто используются для аутентификации важной информации, когда пользователь Интернета пытается отправить информацию через безопасное соединение.

Следовательно, безопасное соединение определяется конфигурацией вашего сервера, а не самим сертификатом.

В чем разница между SSL и TLS?

Transport Layer Security (TLS) — это обновление протокола SSL. Первоначальный протокол SSL был разработан Netscape еще в 1995 году и опубликован как SSL 2. 0. С тех пор были внесены обновления для обеспечения более надежного и надежного шифрования.

0. С тех пор были внесены обновления для обеспечения более надежного и надежного шифрования.

В 1999 году TLS 1.0 был выпущен как обновление SSL 3.0. С тех пор TLS стал основной технологией, используемой для защиты данных через интернет-соединения и SSL. Однако, поскольку термин SSL более широко известен, название сохраняется, несмотря на то, что технология обесценивается.

Почему я должен беспокоиться о моем порте SSL?

Казалось бы, небольшой нюанс, ваш порт SSL важен по ряду причин.Во-первых, HTTP теряет популярность. Фактически, согласно отчету Google о прозрачности HTTPS, более 70 процентов веб-страниц загружаются через HTTPS в Google Chrome в США. Помимо причины, по которой «это делают все», существует масса преимуществ использования HTTPS по сравнению с HTTP.

Ограничьте подверженность преступной деятельности с помощью SSL

HTTPS предлагает дополнительный уровень защиты от цифрового подслушивания, с помощью которого злоумышленники отслеживают сетевую активность для кражи ценной информации, например учетных данных. Поскольку HTTPS зашифрован, это помогает предотвратить этот вид преступной деятельности.

Поскольку HTTPS зашифрован, это помогает предотвратить этот вид преступной деятельности.

HTTPS требуется для соответствия PCI

Если вы собираете информацию о кредитной карте на своем веб-сайте, индустрия платежных карт требует от вас использовать HTTPS.

HTTPS может загружать веб-страницы быстрее, чем HTTP

HTTPS не только обеспечивает более безопасный просмотр, но и может положительно повлиять на время загрузки содержимого вашего сайта. Если вам нужны доказательства, убедитесь сами.

Сделайте просмотр веб-страниц более надежным

Большинство основных веб-браузеров указывают, является ли сайт безопасным, в адресной строке с помощью значка замка или слова «безопасный».

веб-браузеры, такие как Chrome, стремятся предупреждать пользователей, когда они заходят на сайт, не использующий HTTPS.

SSL может повысить ваш SEO

HTTPS предпочитают основные поисковые системы и обычно считают полезным для SEO. Крайне важно, чтобы вы правильно реализовали HTTPS и предприняли несколько дополнительных шагов, чтобы воспользоваться преимуществами SEO. Следуйте этому контрольному списку миграции HTTPS для SEO, чтобы убедиться, что вы все поняли правильно.

Крайне важно, чтобы вы правильно реализовали HTTPS и предприняли несколько дополнительных шагов, чтобы воспользоваться преимуществами SEO. Следуйте этому контрольному списку миграции HTTPS для SEO, чтобы убедиться, что вы все поняли правильно.

Как мне получить SSL?

Сертификаты SSLможно приобрести в центре сертификации (ЦС), например в GoDaddy. После покупки сертификата следуйте инструкциям вашего хостинг-провайдера, чтобы установить сертификат SSL.

GRC | Администрация порта, для Интернет-порта 443

SSLNetscape разработала оригинальный протокол SSL (Secure Sockets Layer) для защиты и аутентификации Интернет-коммуникаций между взаимодействующими клиентами и серверами.После краткой, но неудачной попытки Microsoft свергнуть SSL с помощью своей собственной STT (Secure Transaction Technology) в рамках их «запоздалого» внедрения Internet Explorer, SSL стал фактически отраслевым стандартом для безопасного соединения точка-точка через Интернет.

Буква «s» в «http s » означает «безопасный»: протокол передачи гипертекста, безопасный. Вы можете столкнуться с другими протоколами s-суффиксов, такими как ftps или smtps. Они также относятся к версиям базового протокола для защищенного транспорта.

В случае https, в то время как порт по умолчанию, используемый для стандартного незащищенного «http» — это порт 80, Netscape выбрала 443 в качестве порта по умолчанию, используемого безопасным http. (Они выбрали порт 443, потому что в то время он не использовался ни для каких других целей.)

Наблюдение за сертификатами SSL в действии:

SSL работает посредством обмена учетными данными клиента и сервера, известного как «сертификаты безопасности». Сертификаты безопасности выдаются доверенными третьими сторонами, крупнейшим из которых является Verisign .Все современные веб-браузеры содержат набор «сертификатов», выпущенных этими третьими сторонами для обеспечения их связи с удаленными серверами, которые содержат аналогичные сертификаты, выпущенные теми же третьими сторонами.

Клиентские сертификаты, встроенные в веб-браузеры, являются «универсальными», долговечными (около 30 лет) и идентичными для пользователей (что необходимо для обеспечения конфиденциальности). Но сертификаты веб-сервера недолговечны (всего год или два) и должны приобретаться индивидуально для каждого веб-сайта.Покупатели сертификатов веб-серверов должны выполнить ряд шагов в течение нескольких дней, чтобы подтвердить свою подлинность и подтвердить свою личность. Таким образом, держатели сертификатов веб-серверов вызывают некоторое разумное (хотя и не абсолютное) доверие.

Использование «шифрования с открытым ключом» (PKE) позволяет каждому концу защищенного соединения подтверждать действительность сертификата другого. (Обратите внимание, что хотя шифрование с открытым ключом — это очень круто, оно требует больших вычислительных затрат и времени на установку соединения.По этой причине ссылки SSL обычно используются ненадолго, пока требуется безопасность транзакций. После этого веб-соединения возвращаются к стандартному, более быстрому и незащищенному протоколу http. )

)

Во время безопасного сеанса, когда отображаемая веб-страница показывает свой «безопасный» значок, сертификат сервера и сведения о выдаче могут быть исследованы с помощью веб-браузера для проверки идентичности и других деталей удаленного сервера. Вы можете убедиться в этом, переключив эту страницу в «безопасный режим» по этой ссылке:

https: // www.grc.com/port_443.htm

(Обратите внимание на «https» в URL-адресе ссылки и в адресе вашего браузера, а не на обычный «http».)

Аутентификация удаленного сервера

Вы заметите, что ваш браузер теперь отображает свой «значок безопасности», чтобы указать, что просматривается защищенная страница. Пока присутствует этот значок, вы можете просматривать свойства этой страницы, включая сведения о сертификате безопасности удаленного сервера. Щелкните правой кнопкой мыши на странице, затем выберите «Свойства», затем «Сертификаты».

Когда вы закончите, вы можете либо нажать кнопку НАЗАД в браузере, чтобы вернуться к предыдущей незащищенной версии этой страницы, которая будет осуществляться через стандартное соединение без SSL, либо использовать эту стандартную http-ссылку:

Безопасна ли электронная коммерция?

Нет простого ответа на вопрос «Безопасна ли электронная торговля?» Однако, если для передачи данных транзакции использовалось соединение «Защищенное SSL» — ваше имя, данные кредитной карты и т. Д.- через Интернет это безопасное общение, скорее всего, будет самым безопасным и надежным этапом любой части коммерческой транзакции.

Многие методы, такие как регистрация нажатия клавиш резидентными троянами или программное обеспечение для мониторинга, установленное супругом / работодателем, можно использовать для «захвата» любых данных, когда они вводятся на клавиатуру вашего компьютера (то есть до того, как они будут безопасно переданы). И как только он прибудет в пункт назначения, вы, по сути, полагаетесь на персонал и методы обеспечения безопасности удаленного поставщика для постоянной защиты секретности ваших данных.По сравнению с этими вполне реальными опасностями, краткая и хорошо зашифрованная передача ваших данных через Интернет, вероятно, является самой надежной защитой, которой она когда-либо пользовалась. (Конечно, это больше, чем передача вашей кредитной карты неизвестному обслуживающему персоналу в отеле, ресторане или другом розничном заведении.) Другими словами, в самой технологии Интернета нет ничего, что делало бы электронную коммерцию менее безопасной, чем любые другие виды личной кредитная торговля.

И как только он прибудет в пункт назначения, вы, по сути, полагаетесь на персонал и методы обеспечения безопасности удаленного поставщика для постоянной защиты секретности ваших данных.По сравнению с этими вполне реальными опасностями, краткая и хорошо зашифрованная передача ваших данных через Интернет, вероятно, является самой надежной защитой, которой она когда-либо пользовалась. (Конечно, это больше, чем передача вашей кредитной карты неизвестному обслуживающему персоналу в отеле, ресторане или другом розничном заведении.) Другими словами, в самой технологии Интернета нет ничего, что делало бы электронную коммерцию менее безопасной, чем любые другие виды личной кредитная торговля.

Для получения информации о незащищенных веб-соединениях (http) см. Страницу управления портами для порт 80 .

Для получения дополнительной информации о детальной работе протокола SSL Netscape . . .

http://wp.netscape.com/eng/ssl3/draft302.txt

http://www. schneier.com/ssl.html

schneier.com/ssl.html

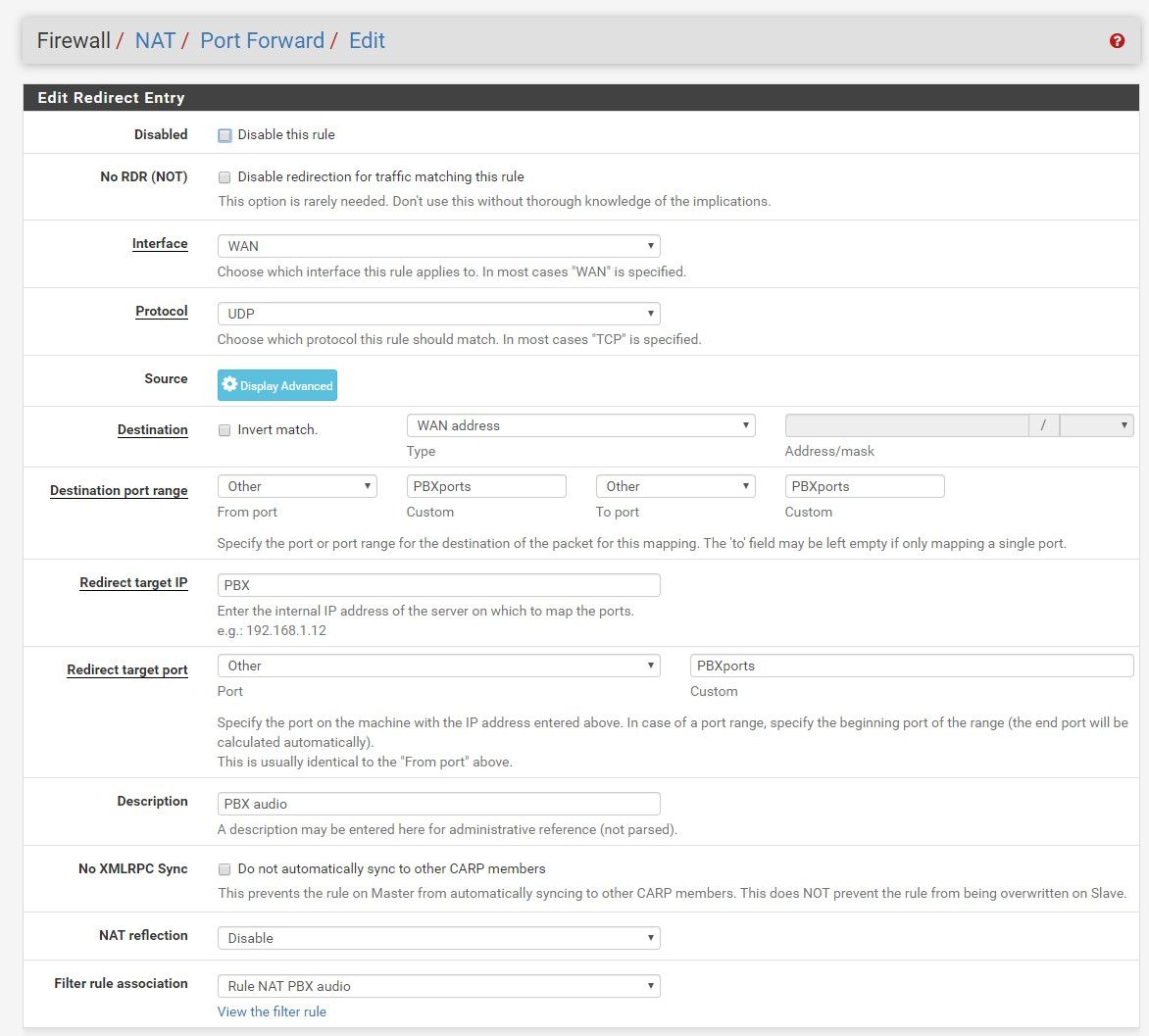

Включить порты 80 (HTTP) и 443 (HTTPS)

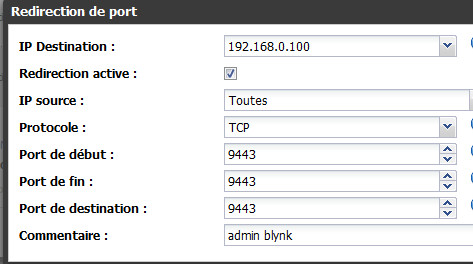

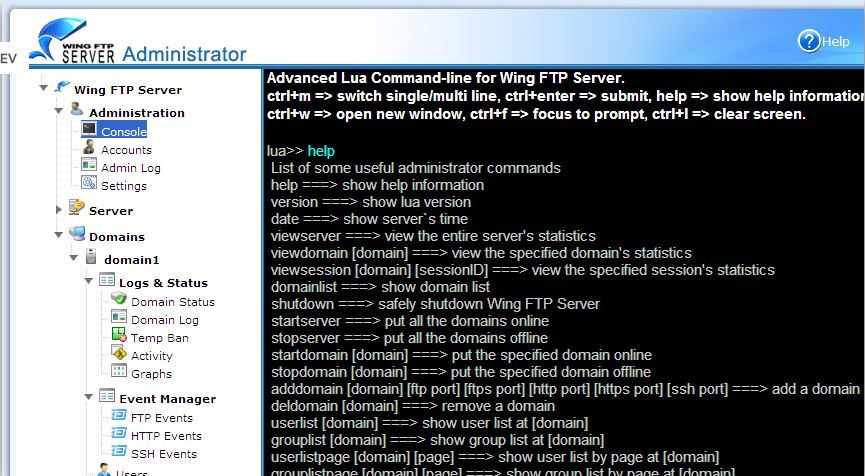

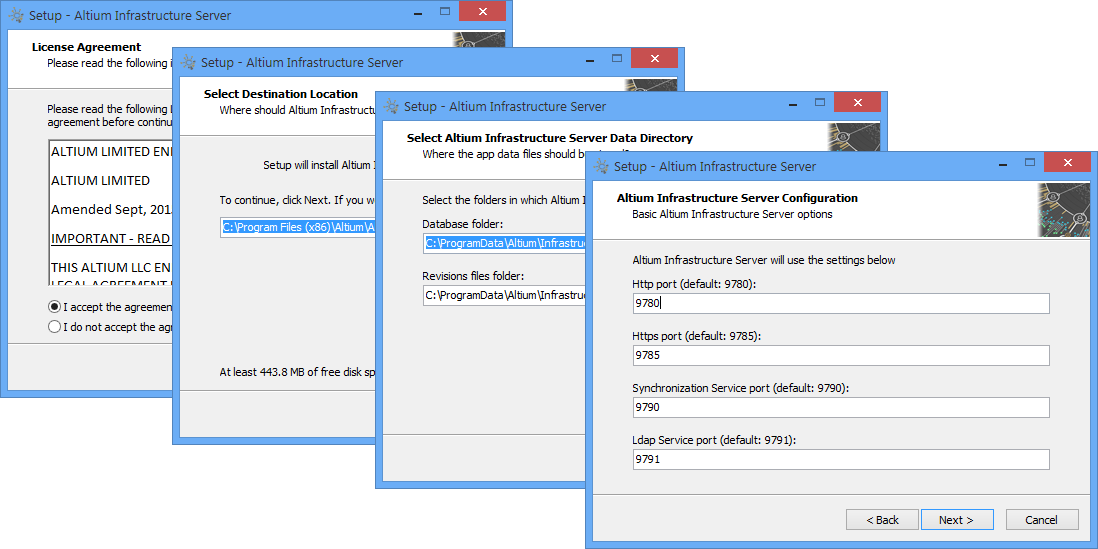

По умолчанию PaperCut NG / MF прослушивает порты 9191 и 9192 для обмена данными по HTTP и HTTPS соответственно.Эти порты были выбраны, поскольку они обычно не используются другими приложениями. Поскольку PaperCut NG / MF является веб-приложением, вы можете захотеть, чтобы интерфейс был доступен на стандартных портах HTTP и HTTPS (80 и 443 соответственно). Одна из причин для этого — упростить URL-адреса, передаваемые устно (поскольку пользователю не нужно указывать номер порта).

Процедура настройки различается для каждой операционной системы. См. Инструкции ниже.Важное замечание. Прежде чем начать, убедитесь, что в настоящее время не установлены и не используются другие приложения (такие как IIS или Apache), использующие порты 80 или 443 на сервере, на котором размещается PaperCut NG / MF.

ВАЖНОВ следующих инструкциях подробно описано, как включить порт 80 в дополнение к порту 9191. Включение дополнительного порта рекомендуется вместо изменения существующего порта. Порт 9191 также используется для связи сервер-сервер и клиент-сервер, поэтому важно, чтобы этот порт оставался доступным.

Также не забудьте включить порты брандмауэра 80 и 443, если пользователи получают доступ к PaperCut NG / MF через устройства брандмауэра.

Windows

Откройте файл: [путь-приложения] \ server \ server.properties

Включите порт 80 (и 443), изменив соответствующие настройки с N на Y.Они должны выглядеть так:

server.enable-http-on-port-80 = Y

server.enable-https-on-port-443 = Y

Измените порт сервера у всех провайдеров, установленных в вашей сети. Порт сервера задается в файле print-provider.conf в каталоге провайдера.

Измените порт сервера в файле конфигурации:

[путь к приложению] \ client \ config.properties.

ВАЖНОЕсли клиент установлен локально на рабочих станциях, измените файл конфигурации на каждой рабочей станции.В системах Linux / Unix сервер работает под привилегиями учетной записи без полномочий root. Некоторые системы предотвращают привязку пользователей без полномочий root к портам ниже 1024. Альтернативный вариант — использовать перенаправление TCP-порта на уровне ядра (например, iptables).

Перезапустите. (См. Остановка и запуск сервера приложений).

Протестируйте и убедитесь, что веб-интерфейс работает.например http: // [myserver] / admin

Linux

В системах Linux только привилегированные программы, которые запускаются с правами root, могут использовать порты ниже 1024. В соответствии с лучшими практиками безопасности PaperCut запускается от имени непривилегированного пользователя. Чтобы включить порты 80 и 443, используйте iptables (или ipchains в старых системах) для перенаправления портов с 80 на 9191. Следующие команды предоставляют пример.Обратитесь к документации вашего дистрибутива, чтобы узнать, как сохранить правила iptables между перезагрузками системы:

/ sbin / iptables -t nat -I PREROUTING —src 0/0 —dst

-p tcp —dport 80 -j REDIRECT —to-ports 9191

/ sbin / iptables -t nat -I PREROUTING —src 0/0 —dst

-p tcp —dport 443 -j REDIRECT —to-ports 9192

(Эти команды обычно помещаются в сценарий rc init или сценарий конфигурации запуска iptables, предоставляемый вашим дистрибутивом.)

Когда вы закончите, перезапустите сервер приложений. (См. Остановка и запуск сервера приложений).

Mac

Подход в системах Mac аналогичен Linux. С выпуском Mac OS X 10.11 (El Capitan) и включением защиты целостности системы (SIP) модификации / System / по умолчанию отключены, и отключать эту функцию не рекомендуется.Следующая информация относится к Mac OS X 10.10. Для Mac OS X 10.10 и новее поддержка брандмауэра IPFW была удалена в пользу PF.

Mac OS X 10.10

Начиная с Mac OS X 10.10, вы должны использовать команду pfctl для изменения брандмауэра Mac.

Создайте файл привязки:

судо vi / etc / pf.якоря / com.papercut

Измените файл /etc/pf.anchors/com.papercut, добавив следующие строки:

rdr передает lo0 inet proto tcp с любого на собственный порт 80 -> 127.0.0.1 порт 9191

rdr передает en0 inet proto tcp с любого на любой порт 80 -> 127.0.0.1 порт 9191

rdr передает en1 inet proto tcp с любого на любой порт 80 -> 127.0.0.1 порт 9191

Проверить файл привязки:

судо pfctl -vnf /etc/pf.anchors/com.papercut

Добавьте файл привязки в pf.conf файл:

Судо vi /etc/pf.conf

Затем добавьте следующие строки под каждым соответствующим разделом — например, строка привязки rdr под текущей строкой привязки rdr и привязка нагрузки под текущим оператором привязки нагрузки:

рдр-анкер «порт80»

загрузить якорь «port80» из «/ etc / pf.анкеры / com.papercut «

Автоматически загружать файл pf.conf при запуске путем редактирования текущего демона для pf:

Судо vi /System/Library/LaunchDaemons/com.apple.pfctl.plist

Затем в разделе с подробным описанием аргументов программы

ProgramArguments добавьте дополнительную строку с -e, которая включает конфигурацию согласно:pfctl -e -f <строка> / etc / pf.conf

Затем сохраните файл, выйдите и перезапустите сервер для проверки.

Чтобы протестировать этот метод вручную (перезапуск не требуется), вы можете использовать команду pfctl:

судо pfctl -ef /etc/pf.conf

Это загружает и включает pf.conf, который затем вызывает файл привязки com.papercut.

Перезапустите сервер приложений. (См. Остановка и запуск сервера приложений).

Mac OS X 10.9 и более ранние версии

В Mac OS X 10.9 и ранее, для изменения брандмауэра Mac необходимо использовать команду ipfw:

sudo / sbin / ipfw add 102 fwd 127.0.0.1,9191 tcp от любого к любому 80 из

См. Все страшные подробности на странице руководства ipfw !Softtech — Разница между портом 443 HTTPS и портом 8443 …

Разница между портом 443 HTTPS и портом 8443

Что такое порт 443?

Порт 443, порт просмотра веб-страниц, в основном используется для служб HTTPS. Это еще один тип HTTP, который обеспечивает шифрование и передачу по безопасным портам.На некоторых сайтах с высокими требованиями к безопасности, таких как банковское дело, ценные бумаги, магазины и т. Д., Используется служба HTTPS, так что при обмене информацией на этих сайтах, захваченных другими людьми полученных пакетах, получаются зашифрованные данные для обеспечения безопасности транзакций.

Как настроить порт 443?

Введите настраиваемые IP-правила брандмауэра и добавьте правила.

Введите имя и описание (его можно ввести для проверки).

Установите направление пакета — получение и отправку, другой IP-адрес — любой адрес.

Установите локальный TCP-порт 443 на 443, другой порт 0 на 0.Флаг TCP для SYN, когда указанные выше условия выполнены, «пройти» для определения.

В списке правил IP переместите правила протокола TCP на первую позицию и выберите «повторно сохранить».

Что такое порт 8443?

Порт 8443 — это порт по умолчанию, который Tomcat использует для открытия текстовой службы SSL. Файл конфигурации по умолчанию, используемый в порте, — 8443.

Tomcat — это базовый проект в джакартском проекте Apache Software Foundation, который разрабатывается Apache, Sun и рядом других компаний и частных лиц.

Номер порта https по умолчанию — 443, поэтому Tomcat использует 8443, чтобы отличить этот порт.

Коды конфигурации порта 8443:

maxThreads = «150» scheme = «https» secure = «true» clientAuth = «false» sslProtocol = «TLS» keystoreFile = «/ usr / local / tomcat7 / server.keystore» keystorePass = «Envisi0n» /> Разница между портом HTTPS 443 и портом 8443 Когда Tomcat устанавливает порт https, различия порта 8443 и порта 443: Порт 8443 должен добавить номер порта во время посещения, эквивалент http 8080, а не напрямую через доменное имя, вам нужно добавить номер порта.Например: https://domainname.com:8443. http и https относятся к используемому протоколу. http используется для передачи незашифрованного открытого текста, что означает, что передаваемые данные могут быть перехвачены и прочитаны человеком.Например, поля имени пользователя / пароля могут быть захвачены и прочитаны. https относится к шифрованной связи SSL / TLS. Чтобы его прочитать, его необходимо расшифровать. Обычно / в идеале только конечные точки способны шифровать / дешифровать данные, хотя это заявление с оговорками ( см. Правку ниже ). Поэтому https можно считать более безопасным, чем http. : 80 и: 443 относятся только к используемому порту сервера (т.е. это «просто число») и не имеют никакого значения с точки зрения безопасности. Однако существует строгое соглашение об отправке http через порт 80 и https через порт 443, что делает комбинации в вопросе более чем немного неортодоксальными. Тем не менее, они технически идеально подходят для использования при условии, что конечные точки согласованы и отсутствуют объекты промежуточных фильтров. Итак, чтобы ответить, http://example.com:443 менее безопасен, чем https://example.com:80 , и разница практическая (хотя ее можно компенсировать несколькими способами) и не просто теоретический. Вы можете легко проверить правильность этих операторов, используя веб-сервер и клиент, где вы манипулируете серверным портом и статусом шифрования, одновременно захватывая и сравнивая каждый сеанс с декодером протокола, таким как wirehark. [ EDIT — предостережения относительно безопасности пути клиент / сервер ] То, что по сути представляет собой атаку «злоумышленник посередине» https, может быть выполнено в целях подслушивания или выдачи себя за другое лицо. Это может быть проявление недоброжелательности, благожелательности или, как выясняется, даже из-за незнания, в зависимости от обстоятельств. Атака может быть осуществлена либо путем использования уязвимости протокола, такой как ошибка heartbleed или уязвимость Poodle, либо путем создания экземпляра прокси-сервера https между клиентом и сервером в сетевом пути или непосредственно на клиенте. Я думаю, злонамеренное использование не требует особых объяснений. Благожелательное использование может быть, например, организацией, проксирующей входящие https-соединения для целей регистрации / идентификаторов или исходящие https-соединения для фильтрации разрешенных / запрещенных приложений.Примером невежественного использования может быть приведенный выше пример Lenovo Superfish или недавний вариант той же ошибки Dell. РЕДАКТИРОВАТЬ 2 Вы когда-нибудь замечали, как мир преподносит сюрпризы?

Скандал только что разразился в Швеции, где три окружные организации здравоохранения использовали одну и ту же цепочку поставок для регистрации медицинских мероприятий посредством телефонных звонков пациентов. Как бы то ни было, вопрос тем самым получает ответ по большому счету.Если бы это был розыгрыш, а не реальное событие … Я просто вставлю два фрагмента, переведенных из текста новостей в Computer Sweden: ”Компьютер Швеция сегодня может раскрыть одну из величайших катастроф в истории

в отношении безопасности и личной неприкосновенности пациентов здравоохранения. На

открыть веб-сервер без какой-либо защиты паролем или другим способом

безопасности мы обнаружили 2,7 миллиона записанных звонков от пациентов

в здравоохранение по номеру медицинской консультации 1177.Звонки идут

назад в 2013 г. и содержат 170 000 часов конфиденциальных файлов голосовых вызовов

которую любой мог скачать и послушать. […] Вызовы были сохранены на сервере хранения Voice Integrated Nordics.

по IP-адресу http://188.92.248.19:443/medicall/. TCP-порт 443

указывает, что трафик прошел через https, но сеанс