Вирусы в интернете и вирусы в браузере | Об угрозах

Сегодня, в информационную эпоху, потеря или кража данных может иметь серьезные последствия. На вашем компьютере может храниться личная информация, которую трудно восстановить или которая может открыть киберпреступникам прямой путь к вашим деньгам.

Потеря данных

Если в результате вредоносной атаки на вашем компьютере удаляются какие-либо данные, последствия зависят от степени ценности этих данных для вас. Если удаленные файлы относительно неважны, атака может вызвать лишь некоторое неудобство. Однако в иных случаях она может привести к потере:

- архива фотографий;

- результатов многолетней работы над проектами;

- важной корреспонденции;

- важных записей о финансовых транзакциях.

Кража данных

w3.org/1999/xhtml»>Когда заражение домашнего компьютера ведет к краже важной информации, в результате возможно следующее:- серьезное вторжение в вашу личную жизнь;

- кража средств с вашего банковского счета.

Если данные украдены у коммерческого предприятия, это может привести к попаданию в третьи руки:

- клиентских баз данных;

- финансовой информации;

- технической документации;

- корпоративных банковских реквизитов.

Как уберечь данные от удаления и кражи

Антивирус жизненно важен для предотвращения заражения ваших компьютеров и мобильных устройств. Однако также следует регулярно делать резервную копию данных, хранящихся на ваших устройствах. Даже если ваши устройства никогда не подвергались заражению вредоносными программами, повреждение жесткого диска или других компонентов может очень сильно осложнить доступ к важной для вас информации. В такой момент вы были бы рады иметь резервные копии своих данных.

В такой момент вы были бы рады иметь резервные копии своих данных.

«Лаборатория Касперского» предлагает целый ряд антивирусных продуктов мирового уровня для защиты компьютеров и мобильных устройств от вредоносных программ. Некоторые продукты «Лаборатории Касперского» включают функции обычного и сетевого резервного копирования данных, а также используют специальные технологии, например уникальную технологию «Безопасные платежи», которые не позволяют киберпреступникам красть пароли к вашим банковским счетам или учетным записям в интернет-магазинах.

Другие статьи и ссылки, связанные с утратой и кражей данных

Под интернет-угрозами здесь мы понимаем вредоносные программы, которые могут представлять опасность во время работы в интернете. Существует ряд интернет-угроз, которые проникают на компьютер пользователя через браузер.

Основным инструментом заражений через браузер являются эксплойты. Они открывают киберпреступникам дорогу для заражения компьютера:

Они открывают киберпреступникам дорогу для заражения компьютера:

Приложения и операционные системы, на которые направлены интернет-угрозы

Киберпреступники могут использовать любую уязвимость (в операционной системе или в приложении) для осуществления атаки с помощью эксплойта. Тем не менее, большинство киберпреступников создают веб-угрозы, нацеленные на популярные операционные системы и приложения, в частности:

- Java

Поскольку Java установлена более чем на трех миллиардах устройств, работающих под управлением различных операционных систем, для атак с использованием уязвимостей Java на разных платформах и ОС создаются специальные эксплойты. - Adobe Reader

Несмотря на то, что Adobe Reader является мишенью для многих атак, компания Adobe внедрила инструменты для защиты программы от действия эксплойтов, поэтому киберпреступникам все сложнее и сложнее создавать эффективные эксплойты для этого приложения. Однако на протяжении последних 18 месяцев Adobe Reader все еще был популярной мишенью веб-угроз.

Однако на протяжении последних 18 месяцев Adobe Reader все еще был популярной мишенью веб-угроз. - Windows и Internet Explorer

Действующие эксплойты по-прежнему используют уязвимости, которые были обнаружены еще в 2010 году, в том числе MS10-042 (в соответствии с Windows Help and Support Center) и MS04-028, которая связана с неправильной обработкой файлов JPEG. - Android

Киберпреступники могут использовать эксплойты для получения прав доступа уровня root. После этого они могут получить практически полный контроль над устройством.

Миллионы веб-атак каждый день

В 2012 году количество атак через браузеры составило 1 595 587 670. В среднем это означает, что продукты «Лаборатории Касперского» защищали пользователей от веб-угроз более чем 4,3 миллиона раз в день.

Эксперты «Лаборатории Касперского» определили наиболее активные вредоносные программы, связанные с веб-угрозами. В списке содержатся следующие типы интернет-угроз:

В списке содержатся следующие типы интернет-угроз:

- Вредоносные веб-сайты

«Лаборатория Касперского» идентифицирует эти веб-сайты с помощью эвристических методов обнаружения на основе облачных сред. Большинство обнаруженных вредоносных URL-адресов являются адресами веб-сайтов, содержащих эксплойты. - Вредоносные сценарии

Хакеры взламывают легальные веб-сайты и встраивают вредоносные сценарии в их код. Эти сценарии используются для осуществления скрытых атак, во время которых посетители различных веб-сайтов перенаправляются на вредоносные интернет-ресурсы, не подозревая об этом. - Сценарии и исполняемые PE-файлы

Обычно используются следующие сценарии: - Троянцы-загрузчики

Троянцы-загрузчики доставляют различные вредоносные программы на компьютеры пользователей. - Эксплойты и пакеты эксплойтов

Эксплойты нацелены на использование уязвимостей и пытаются остаться незамеченными программами, обеспечивающими защиту от интернет-угроз.

- Рекламное ПО

Рекламное ПО, как правило, устанавливается одновременно с началом загрузки бесплатной или условно-бесплатной программы.

20 самых распространенных вредоносных программ в интернете

20 самых распространенных вредоносных программ, участвовавших в интернет-атаках в 2012 году, в соответствии со статистикой «Лаборатории Касперского» (96% всех интернет-атак пришлось на эти программы):

Позиция | Название* | Количество атак | |

1 | Malicious URL | 1,393,829,795 | 87.36% |

2 | Trojan.Script.lframer | 58,279,262 | 3. |

3 | Trojan.Script.Generic | 38,948,140 | 2.44% |

4 | Trojan.Win32.Generic | 5,670,627 | 0.36% |

5 | Trojan-Downloader.Script.Generic | 4,695,210 | 0.29% |

6 | Exploit.Script.Blocker | 4,557,284 | 0.29% |

7 | Trojan.JS.Popupper.aw | 3,355,605 | 0.21% |

8 | Exploit.Script.Generic | 2,943,410 | 0.18% |

9 | Trojan-Downloader.SWF.Voleydaytor.h | 2,573,072 | 0.16% |

10 | AdWare.Win32.IBryte.x | 1,623,246 | 0.10% |

11 | Trojan-Downloader.Win32.Generic | 1,611,565 | 0. |

12 | AdWare.Win32.ScreenSaver.e | 1,381,242 | 0.09% |

13 | Trojan-Downloader.JS.Iframe.cxk | 1,376,898 | 0.09% |

14 | Trojan-Downloader.JS.Iframe.cyq | 1,079,163 | 0.07% |

15 | Trojan-Downloader.JS.Expack.sn | 1,071,626 | 0.07% |

16 | AdWare.Win32.ScreenSaver.i | 1,069,954 | 0.07% |

17 | 1,044,147 | 0.07% | |

18 | Trojan-Downloader.JS.Agent.gmf | 1,040,738 | 0.07% |

19 | Trojan-Downloader.JS.Agent.gqu | 983,899 | 0.06% |

20 | Trojan-Downloader. | 982,626 | 0.06% |

* В статистике отражены вердикты обнаружения угроз модулем веб-антивируса. Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Другие статьи и ссылки, связанные с угрозами, вредоносными программами и безопасностью

Интернет-угрозы

KasperskyПод интернет-угрозами мы понимаем вредоносные программы, которые могут представлять опасность во время работы в интернете.

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере.

2. Черви

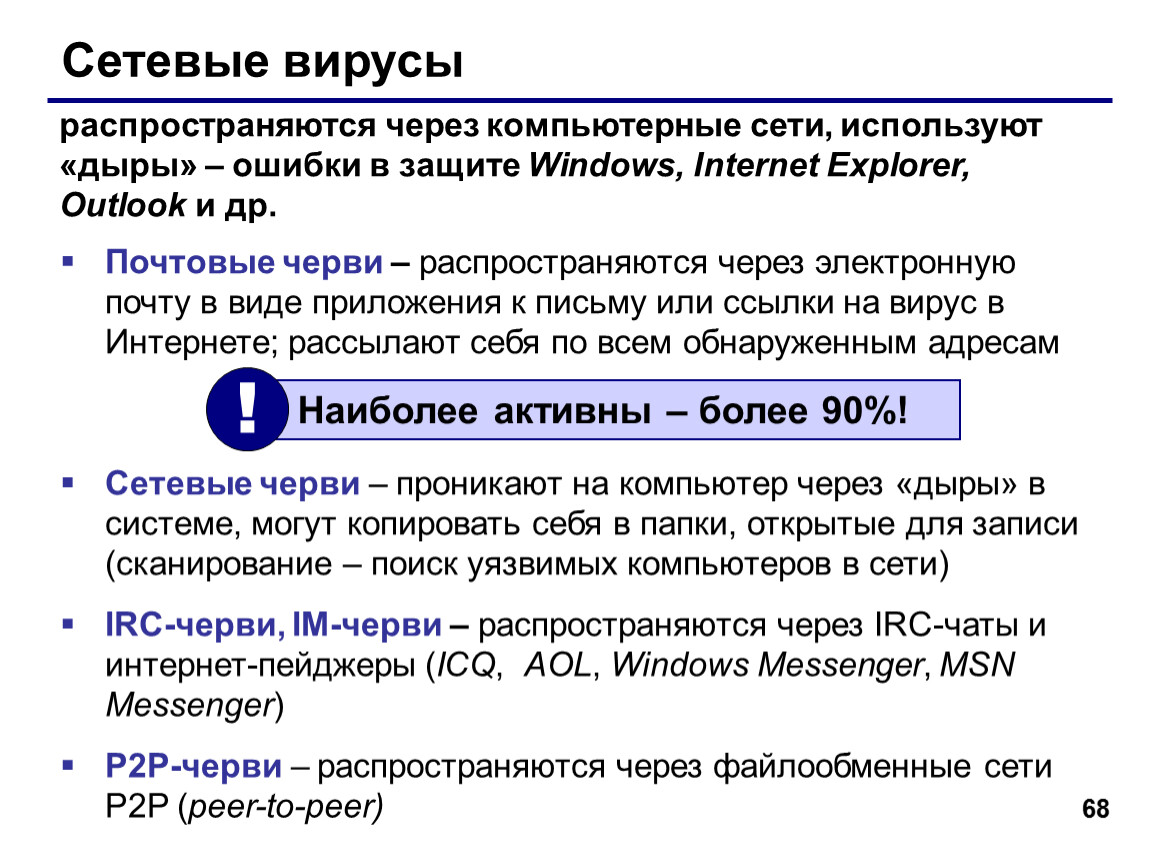

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Итак, как же происходит заражение компьютерными вирусами или вредоносными программами? Существует несколько стандартных способов. Это ссылки на вредоносные сайты в электронной почте или сообщениях в социальных сетях, посещение зараженного сайта (известного как drive-by загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносное ПО на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления для систем безопасности, как только они становятся доступными.

Киберпреступники часто используют методы социальной инженерии, чтобы обманом заставить вас делать что-то, что угрожает вашей безопасности или безопасности вашей компании. Фишинговые сообщения являются одним из наиболее распространенных методов. Вы получаете на вид абсолютно легитимное электронное сообщение, в котором вас убеждают загрузить зараженный файл или посетить вредоносный веб-сайт. Цель хакеров — написать сообщение так, чтобы вы нашли его убедительным. Это может быть, например, предупреждение о возможном вирусном заражении или уведомление из вашего банка или сообщение от старого друга.

Вы получаете на вид абсолютно легитимное электронное сообщение, в котором вас убеждают загрузить зараженный файл или посетить вредоносный веб-сайт. Цель хакеров — написать сообщение так, чтобы вы нашли его убедительным. Это может быть, например, предупреждение о возможном вирусном заражении или уведомление из вашего банка или сообщение от старого друга.

Конфиденциальные данные, такие как пароли, являются главной целью киберпреступников. Помимо использования вредоносных программ для перехвата паролей в момент их ввода, злоумышленники также могут собирать пароли с веб-сайтов и других компьютеров, которые они взломали. Вот почему так важно использовать уникальный и сложный пароль для каждой учетной записи. Он должен состоять из 15 и более символов, включающих буквы, цифры и специальные символы. Таким образом, если киберпреступникам удастся взломать один аккаунт, они не получат доступ ко всем вашим учетным записям. К сожалению, большинство пользователей имеют очень слабые пароли: вместо того, чтобы придумать труднодоступную комбинацию, они обращаются к standby-паролям типа «123456» или «Password123», которые преступники легко подбирают. Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет — «Пицца».

Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет — «Пицца».

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них — снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

Компьютерные вирусы (Computer viruses)

Компьютерные вирусы (сomputer viruses) — вид вредоносных программ, которые могут внедряться в код других приложений и воспроизводиться, выполняя копирование самих себя. Также они бывают способны распространять свои копии по разнообразным каналам связи.

Компьютерный вирус создается для того, чтобы снизить функциональность аппаратных и программных структур вычислительных устройств: удалять файлы, повреждать данные, блокировать работу пользователя. Воздействие инфекций может быть не только разрушительным, но и раздражающим, так как они тормозят работу операционной системы, ведут к сбоям и внезапным перезагрузкам, сокращают свободный объем памяти. Авторами таких вирусов часто становились исследователи или компьютерные хулиганы, не имевшие корыстного умысла.

Авторами таких вирусов часто становились исследователи или компьютерные хулиганы, не имевшие корыстного умысла.

Пользователи нередко применяют термин «компьютерные вирусы (computer viruses)» для обозначения всего многообразия вредоносных программ, но это не вполне верно. В настоящее время компьютерные вирусы, заражающие файлы, встречаются весьма редко — в отличие, например, от троянских программ или бэкдоров.

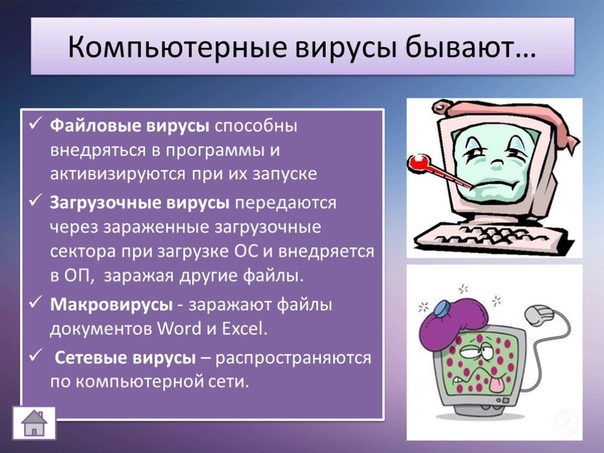

Классификация компьютерных вирусов

Компьютерные вирусы можно систематизировать по тому, на какие платформы они нацелены и для каких операционных систем написаны (Microsoft Windows, Linux и др.), а также по объектам заражения (загрузочные, файловые, скриптовые), по используемым технологиям, по языкам программирования.

Также вирусы можно разделить по способу действия:

- Перезаписывающие. Такие инфекции записывают себя вместо исходного программного кода без замены названия файла. В результате зараженное приложение просто перестает работать, а вместо него выполняется вредоносная программа.

- Паразитические. Эти вирусы вписывают свой код в любое место исполняемого файла. Инфицированная программа работает полностью или частично.

- Вирусы-компаньоны. После самокопирования они переименовывают либо перемещают оригинальный файл. В итоге легитимная программа работает, но только после выполнения кода вируса.

- Вирусы-звенья. Такой вредоносный код меняет адрес расположения программного обеспечения на свой. Таким образом он заставляет операционную систему запускать его без каких-либо изменений в коде других приложений.

- Деструктивные вирусы. Сюда можно включить вредоносные объекты, которые просто повреждают изначальный код программы либо ее компонентов ради их выведения из строя.

Объект воздействия

Объектом поражения может быть каждый компьютер, но большая часть вирусов ориентирована на платформу Windows. Новые компьютерные вирусы, способные реплицироваться и поражать исполняемые файлы, в настоящее время встречаются весьма редко. Пик их распространения пришелся на конец 90-х годов XX века. С распространением компьютерных сетей и интернета файловые вирусы стали стремительно терять актуальность, так как появились более простые способы распространения вредоносных программ.

Пик их распространения пришелся на конец 90-х годов XX века. С распространением компьютерных сетей и интернета файловые вирусы стали стремительно терять актуальность, так как появились более простые способы распространения вредоносных программ.

Источник угрозы

Выделяют несколько основных путей заражения компьютерных систем файловыми вирусами.

- Съемные носители. Это могут быть заранее подготовленные дискеты, оптические диски, USB-флешки. Дискеты сегодня не актуальны, но ряды носителей опасной информации пополнили мобильные телефоны и смартфоны, цифровые фотоаппараты, видеокамеры и плееры.

- Через локальные сети. Вирус, попав на файловый сервер, быстро распространяется на другие компьютеры.

Анализ риска

Стать жертвой вирусов может компьютер любого пользователя. Нанесенный вред варьируется от простого торможения системы до полного выхода машины из строя и порчи файлов. С каждым годом появляются новые виды вирусов, способные обходить привычные способы защиты. Например, в России был замечен бесфайловый вирус, вмешивающийся в работу банкоматов. Об этом рассказано в статье «Хакеры придумали новый способ опустошения банкоматов».

Например, в России был замечен бесфайловый вирус, вмешивающийся в работу банкоматов. Об этом рассказано в статье «Хакеры придумали новый способ опустошения банкоматов».

Для защиты компьютерных систем необходимо пользоваться антивирусными программами и регулярно их обновлять, не скачивать и не запускать программы из ненадежных источников, проверять на наличие вирусов съемные носители, игнорировать подозрительные письма и сообщения. Рекомендуется делать резервные копии важной информации.

Cамые опасные вирусы за всю историю существования компьютеров | Мир ПК

История компьютерных вирусов начинается в 1983 г., когда американский ученый Фред Коэн (Fred Cohen) в своей диссертационной работе, посвященной исследованию самовоспроизводящихся компьютерных программ, впервые ввел термин «компьютерный вирус». Известна даже точная дата — 3 ноября 1983 г., когда на еженедельном семинаре по компьютерной безопасности в Университете Южной Калифорнии (США) был предложен проект по созданию самораспространяющейся программы, которую тут же окрестили «вирусом» . Для ее отладки потребовалось 8 ч компьютерного времени на машине VAX 11/750 под управлением операционной системы Unix, и ровно через неделю, 10 ноября, состоялась первая демонстрация. По результатам этих исследований Фред Коэн опубликовал работу Computer Viruses: theory and experiments с подробным описанием проблемы.

Для ее отладки потребовалось 8 ч компьютерного времени на машине VAX 11/750 под управлением операционной системы Unix, и ровно через неделю, 10 ноября, состоялась первая демонстрация. По результатам этих исследований Фред Коэн опубликовал работу Computer Viruses: theory and experiments с подробным описанием проблемы.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Creeper

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I’M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Его о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Virdem

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Jerusalem

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

Именно благодаря этому вирусу сочетание «Пятница, 13» до сих пор заставляет чаще биться сердца системных администраторов. Именно в пятницу, 13 мая 1987 г. , данный вирус начал уничтожать зараженные файлы при попытке их запуска. Он проявил себя в Европе, США и на Ближнем Востоке. Также этот вирус носил названия Jerusalem, «Friday the 13th 1813», Hebrew University, Israeli и Suriv 3.

, данный вирус начал уничтожать зараженные файлы при попытке их запуска. Он проявил себя в Европе, США и на Ближнем Востоке. Также этот вирус носил названия Jerusalem, «Friday the 13th 1813», Hebrew University, Israeli и Suriv 3.

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

Червь Морриса

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses. The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Данный экземпляр не отличался о собой зловредностью, его эпидемия проходила очень вяло (в течение нескольких лет), и поразил он не так уж много компьютеров («Лаборатория Касперского» зарегистрировала всего 800 жалоб от клиентов на этот вирус). По сравнению с сегодняшним днем, масштабы Concept выглядят весьма скромными. Но для 1995—1997 гг. результат был очень впечатляющим. Как и маленький ручеек, дающий силу бурной реке, макровирусы предопределили стремительный выход вирусов на мировую арену.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Win95.CIH

В июне 1998 г. был обнаружен вирус тайваньского происхождения Win95.CIH, содержащий логическую бомбу для уничтожения всей информации на жестких дисках и порчи содержимого BIOS на некоторых системных платах. Дата срабатывания программы (26 апреля) совпадала с датой аварии на Чернобыльской атомной электростанции, вследствие чего вирус получил второе имя — «Чернобыль» (Chernobyl). Именно данный вирус показал уязвимость систем перезаписи BIOS. Таким образом, вдруг оказалось, что опасное ПО может вывести из строя не только информацию, но и компьютерное «железо».

Вирус Win95.CIH был для своего времени уникальным. И не только потому, что он стал первым из вирусов, действительно портящих «железо» . Он не изменяет SYSTEM.INI и не пишет. VXD-файлов в Windows System, он только заражает PE-файлы… и (иногда) стирает Flash BIOS и жесткие диски… Это первый «по-настоящему резидентный» Win95/98 вирус.

Он не изменяет SYSTEM.INI и не пишет. VXD-файлов в Windows System, он только заражает PE-файлы… и (иногда) стирает Flash BIOS и жесткие диски… Это первый «по-настоящему резидентный» Win95/98 вирус.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU. TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

При внешней безвредности этот червь чрезвычайно опасен, так как нарушает нормальное функционирование сервера. Работа http-сервера будет нарушена уничтожением содержимого всех index.html файлов, анонимный ftp-доступ к серверу будет запрещен, cервисы RPC и LPD будут удалены, ограничения доступа через hosts.deny будут сняты.

Работа http-сервера будет нарушена уничтожением содержимого всех index.html файлов, анонимный ftp-доступ к серверу будет запрещен, cервисы RPC и LPD будут удалены, ограничения доступа через hosts.deny будут сняты.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Cледует отметить, что червь использует при атаках «дыры», самая свежая из которых известна с конца сентября 2000 г. Однако то, что при инсталляции системы на нее устанавливаются уязвимые сервисы, а многие пользователи и администраторы не производят должный мониторинг предупреждений о «слабых местах» системы и вовремя их не устраняют, делает червя более чем жизнеспособным.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Самое подробное и оперативное описание и анализ червя были сделаны программистами группы eEye Digital Security. Они также дали вирусу название — намек на вид напитка Mountain Dew и фразу-предупреждение в вирусе Hacked By Chinese! («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус, скорее всего, был написан этническими китайцами на Филиппинах. Этой фразой червь заменял содержимое веб-сайтов на зараженном сервере.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

| По данным «Лаборатории Касперского» |

Kido

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Wiper

В конце апреля 2012 г. Иран сильно встревожил «мистический» троянец : появившись неизвестно откуда, он уничтожил множество баз данных в десятках организаций. Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame, созданный для кибершпионажа, попал в поле зрения экспертов «Лаборатории Касперского» при проведении исследования по запросу Международного союза электросвязи (МСЭ), обратившегося за содействием в поиске неизвестной зловредной программы, которая удаляла конфиденциальные данные с компьютеров, расположенных в странах Ближнего Востока. Хотя Flame и обладает иной функциональностью, чем печально известные образцы кибероружия Duqu и Stuxnet, все эти программы-злоумышленники имеют много общего: географию атак, а также узкую целевую направленность в сочетании с использованием специфических уязвимостей в ПО. Это ставит Flame в один ряд с «кибернетическим супероружием», развертываемым на Ближнем Востоке неизвестными злоумышленниками. Без сомнения, Flame является одной из самых сложных киберугроз за всю историю их существования. Программа имеет большой размер и невероятно сложную структуру. Она заставляет переосмыслить такие понятия, как «кибервойна» и «кибершпионаж».

Это ставит Flame в один ряд с «кибернетическим супероружием», развертываемым на Ближнем Востоке неизвестными злоумышленниками. Без сомнения, Flame является одной из самых сложных киберугроз за всю историю их существования. Программа имеет большой размер и невероятно сложную структуру. Она заставляет переосмыслить такие понятия, как «кибервойна» и «кибершпионаж».

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

Gauss — «банковский троянец», созданный государством, имеющий опасную функциональность неизвестного назначения». В дополнение к краже разнообразных данных с зараженных Windows-компьютеров он содержит неизвестную пока зловредную функцию, код которой зашифрован и которая активируется только в системах определенной конфигурации.

Известные в настоящее время модули выполняют следующие функции:

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Что делать, если ваш компьютер подхватил вирус? (Virus)

Lesson 9: Что делать, если ваш компьютер подхватил вирус? (Virus)

/en/tr_ru-internet-safety/-social/content/

Что делать, если ваш компьютер подхватил вирус?

Компьютерные вирусы могут быть опасными и должны восприниматься всерьез, но существуют способы их удаления до того, как они нанесли вам серьезный ущерб. Мы рассмотрим основные этапы сканирования и удаления вирусов, хотя есть вероятность, что вам потребуется прибегнуть к помощи специалиста технической поддержки, чтобы полностью удалить вирус и восстановить компьютер.

Антивирусная программа

Если у вас до сих пор нет антивирусной программы, то установите ее. Убедитесь, что у вас установлена только одна антивирусная программа, так как наличие нескольких программ может привести к серьезным проблемам. Примерами антивирусных программ являются: Bitdefender , Norton и Kaspersky .

Запуск сканирования системы

После того как вы проверили, что ваша антивирусная программа запущена, начните сканирование. Если вы не знаете, как это сделать, то прочитайте документацию на вашу антивирусную программу. Обычно это можно найти на веб-сайте разработчика. Некоторые программы предлагают несколько типов сканирования и вы можете выбрать наиболее подходящий вариант, обычно это называется «Полное сканирование системы». Это может занять несколько часов. Во время сканирования вам не требуется находиться за компьютером.

Если вирусов и вредоносных программ не обнаружено, но вы по-прежнему испытываете проблемы с компьютером, попробуйте другие способы устранения неполадок или обратитесь к профессионалам по ремонту компьютеров.

Просмотрите обнаруженные угрозы и рекомендуемые действия

Либо во время сканирования, либо когда процесс будет завершен, антивирусная программа уведомит вас об обнаруженных угрозах и даст рекомендуемые последующие действия. Обычно рекомендуемые действия являются лучшим способом по борьбе с каждой выявленной угрозой. Если антивирус не может устранить угрозу, то не игнорируйте это. Поищите в Интернете другие методы или свяжитесь с профессионалами. Службы технической поддержки часто могут помочь вам устранить антивирусные программы.

Вредоносное ПО

Ваша антивирусная программа может быть в комплекте с программой защиты от вредоносных программ. Если это не так, вы можете установить программу для удаления вредоносных ПО и запустить сканирование. Это может помочь найти любое вредоносное ПО, которое, возможно, пропустил ваш антивирус. Антивирусы и программы для удаления вредоносных ПО сканируют по-разному, но принцип работы у них одинаковый, поэтому вы можете следовать тем же инструкциям в этом обучающем курсе.

Если ничего не работает

Если вы не можете удалить вирус или если ваши программы или операционная система повреждены после ремонта, то может потребоваться удаление жесткого диска и переустановка операционной системы и программ. Возможно, вам захочется рассмотреть вопрос о найме специалиста технической поддержки, но это все еще возможно сделать самим. Если вы выполните полное переформатирование жестких дисков, почти наверняка будут устранены даже самые пагубные вирусы, но все данные на ваших дисках будут потеряны. Это одна из многих причин, по которой важно регулярно выполнять резервное копирование своих данных до того, как у вашего компьютера возникнут серьезные проблемы. Если вы восстановите данные из резервных копий после переформатирования жесткого диска, запустите проверку на вирусы на восстановленных данных, чтобы убедиться, что они не заражены вирусом.

/en/tr_ru-internet-safety/-plugins/content/

Что такое компьютерный вирус? | Удаление вирусов

Что такое компьютерный вирус

Компьютерный вирус — это программа или часть программного кода, который загружается на компьютер без ведома и разрешения владельца. Присутствие в системе некоторых типов вирусов незаметно, однако некоторые из них разрушительны и предназначены для вторжения и овладения контролем над системой. Вирус может распространяться между компьютерами и даже сетями путем самовоспроизведения — так же, как биологический вирус переходит с одного носителя на другого.

Присутствие в системе некоторых типов вирусов незаметно, однако некоторые из них разрушительны и предназначены для вторжения и овладения контролем над системой. Вирус может распространяться между компьютерами и даже сетями путем самовоспроизведения — так же, как биологический вирус переходит с одного носителя на другого.

Как компьютерные вирусы проникают на устройство пользователя

Вирусы обычно укрываются в часто используемых программах — таких, как игры или программа для просмотра PDF-файлов, а также могут быть частью зараженного файла, прикрепленного к сообщению электронной почты или любого другого объекта, загружаемого из Интернета. Как только вы начнете работу с зараженным файлом (запустите программу, щелкните на приложении или попытаетесь открыть файл), вирус начнет исполняться автоматически. После этого вредоносный код сможет самовоспроизводиться в других файлах, внося изменения в работу компьютера.

Как распознать вирус

Соединение с Интернетом существенно замедленно или не работает вообще. Антивирусная защита и/или брандмауэр деактивированы или полностью удалены. Инфицированные компьютеры способны даже совершать действия самостоятельно, без ведома пользователя.

Как отстранить компьютерный вирус

Отстраните все временные файлы и запустите сканирование системы, используя современное антивирусное решение. В случае обнаружения вирусов в системе удалите их.

Как предупредить инфицирование вирусами

- Избегайте программ из неизвестных источников.

- Не загружайте приложения из сомнительных сообщений, пришедших по электронной почте или в сети Facebook.

- Загружайте приложения исключительно из официального магазина приложений Google для Android.

- Обеспечьте свой смартфон надежной антивирусной защитой с помощью бесплатного приложения Avast Mobile Security.

Защитите свою систему от вирусов

Использование современного антивирусного решения от всех типов вирусов — это самый эффективный способ предотвращения, обнаружения и отстранения вирусов с компьютера. Наиболее эффективным антивирусным решением является Avast.

Как вирусы попадают на Android и как их удалять. Нужен ли антивирус на Android

Содержание

Что такое вирус и какие они бывают

Вирус — это приложение с зловредным кодом. Он выглядит как обычное приложение, но отличается «начинкой».

Вирусы могут быть двух типов:

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Затем они распространяют их:

1. На сайтах для взрослых, сайтах со взломанными приложениями и пиратскими фильмами, торрент-трекерах и т.п.

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

2. По SMS, MMS и электронной почте

Как правило, это SMS от «девушек с сайтов знакомств», с сайтов бесплатных объявлений, письма от «нотариусов из Германии», сообщения о выигрыше в лотерею.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Чтобы вирус начал работать, мало его скачать, — надо еще и установить. Обычно вирусы загружаются в папку «Загрузки» (Download) и выглядят как установочные файлы приложений с расширением «apk».

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Если нажать «Установить», вирус установится и начнет работать.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Разрешения оригинального антивируса из Play Маркет

Разрешения вируса, который выдает себя за антивирус

Яндекс Навигатор:

Разрешения оригинального навигатора из Play Маркет

Разрешения вируса, который выдает себя за навигатор

Игра Говорящий Том 2:

Разрешения оригинальной игры Том 2 из Play Маркет

Разрешения вируса, который выдает себя за игру Том 2

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

1. Устанавливайте приложения только из Play Маркет и подходите к их выбору серьезно

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

2. Не переходите по неизвестным ссылкам в SMS, MMS или почте

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

3. Не рутируйте устройство и не устанавливайте неофициальные прошивки

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

4. Отключите автополучение MMS на вашем устройстве

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

5. Не подключайте банковскую услугу «Автоплатеж» (автоматическое пополнение баланса телефонного номера при снижении до определенной суммы)

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

-

Вытащите SIM-карту, чтобы не списались деньги со счета.

-

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно.

Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web. -

Проверьте устройство антивирусом и удалите все найденные вирусы.

-

Удалите антивирус, который установили.

-

Скачайте другой антивирус и проверьте устройство еще раз.

-

Просмотрите все установленные приложения и удалите неизвестные вам.

-

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

-

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

-

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

-

Вытащите SIM-карту, чтобы не списались деньги со счета.

-

Загрузите устройство в безопасном режиме.

-

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

-

Просмотрите все установленные приложения и удалите неизвестные вам.

-

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

-

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно.

Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web. -

Проверьте устройство антивирусом и удалите все найденные вирусы.

-

Удалите антивирус, который установили.

-

Скачайте другой антивирус и проверьте устройство еще раз.

-

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

-

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Что такое компьютерный вирус? Защита от вирусов и многое другое

Что такое компьютерный вирус?

Компьютерный вирус — это вредоносный фрагмент компьютерного кода, предназначенный для распространения с устройства на устройство. Подмножество вредоносных программ, эти самокопирующиеся угрозы обычно предназначены для повреждения устройства или кражи данных.

Подумайте о биологическом вирусе — вирусе, от которого вы заболеете. Это постоянно неприятно, мешает вам нормально функционировать и часто требует чего-то мощного, чтобы избавиться от него.Компьютерный вирус очень похож. Компьютерные вирусы, разработанные для непрерывной репликации, заражают ваши программы и файлы, изменяя способ работы вашего компьютера или полностью останавливая его работу.

Что делает компьютерный вирус?

Некоторые компьютерные вирусы запрограммированы так, чтобы нанести вред вашему компьютеру, повреждая программы, удаляя файлы или форматируя жесткий диск. Другие просто копируют себя или наводняют сеть трафиком, делая невозможным выполнение каких-либо действий в Интернете.Даже менее вредоносные компьютерные вирусы могут значительно нарушить производительность вашей системы, истощая память компьютера и вызывая частые сбои компьютера.

Другие просто копируют себя или наводняют сеть трафиком, делая невозможным выполнение каких-либо действий в Интернете.Даже менее вредоносные компьютерные вирусы могут значительно нарушить производительность вашей системы, истощая память компьютера и вызывая частые сбои компьютера.

В 2013 году был обнаружен ботнет-вирус Gameover ZueS, использующий сайты одноранговой загрузки для распространения программ-вымогателей и совершения банковских мошенничеств. В то время как десятки тысяч компьютерных вирусов все еще бродят по Интернету, они разнообразили свои методы, и теперь к ним присоединился ряд разновидностей вредоносных программ, таких как черви, трояны и программы-вымогатели.

Как компьютер получает вирус?

Даже если вы будете осторожны, вы можете заразить компьютерные вирусы обычными действиями в Интернете, например:

Обмен музыкой, файлами или фотографиями с другими пользователями

Посещение зараженного сайта

Открытие спама или вложения к письму

Загрузка бесплатных игр, панелей инструментов, медиаплееров и других системных утилит

Установка основных программных приложений без тщательного изучения лицензионных соглашений

Как распространяются компьютерные вирусы?

Вирусы могут распространяться несколькими способами, в том числе через сети, диски, вложения электронной почты или внешние устройства хранения, такие как USB-накопители. Поскольку соединения между устройствами когда-то были гораздо более ограниченными, чем сегодня, ранние компьютерные вирусы обычно распространялись через зараженные дискеты.

Поскольку соединения между устройствами когда-то были гораздо более ограниченными, чем сегодня, ранние компьютерные вирусы обычно распространялись через зараженные дискеты.

Сегодня ссылки между устройствами, подключенными к Интернету, являются общими, что дает широкие возможности для распространения вирусов. По данным Агентства по кибербезопасности и безопасности инфраструктуры США, зараженные вложения электронной почты являются наиболее распространенным средством распространения компьютерных вирусов. Большинство компьютерных вирусов, но не все, требуют от пользователя действий, например включения «макросов» или щелчка по ссылке для распространения.

Каковы симптомы компьютерного вируса?

Ваш компьютер может быть заражен, если вы обнаружите какой-либо из следующих симптомов вредоносного ПО:

Низкая производительность компьютера

Неустойчивое поведение компьютера

Необъяснимая потеря данных

Частые сбои компьютера

Как удаляются компьютерные вирусы?

Антивирусы добились больших успехов в обнаружении и предотвращении распространения компьютерных вирусов. Однако, когда устройство действительно заражено, лучшим вариантом для его удаления по-прежнему является установка антивирусного решения. После установки большая часть программного обеспечения будет выполнять «сканирование» на наличие вредоносной программы. После обнаружения антивирус предложит варианты его удаления. Если это невозможно сделать автоматически, некоторые поставщики средств безопасности предлагают техническую помощь в удалении вируса бесплатно.

Однако, когда устройство действительно заражено, лучшим вариантом для его удаления по-прежнему является установка антивирусного решения. После установки большая часть программного обеспечения будет выполнять «сканирование» на наличие вредоносной программы. После обнаружения антивирус предложит варианты его удаления. Если это невозможно сделать автоматически, некоторые поставщики средств безопасности предлагают техническую помощь в удалении вируса бесплатно.

Примеры компьютерных вирусов

В 2013 году был обнаружен ботнет-вирус Gameover ZueS, использующий сайты одноранговой загрузки для распространения программ-вымогателей и совершения банковских мошенничеств.В то время как десятки тысяч компьютерных вирусов все еще бродят по Интернету, они разнообразили свои методы и теперь к ним присоединились несколько разновидностей вредоносных программ, таких как:

Черви — черви — это тип вируса, который, в отличие от традиционных вирусов, обычно не требует действий пользователя для распространения с устройства на устройство.

Трояны. Как и в мифах, троянец — это вирус, который скрывается внутри кажущейся законной программы и распространяется по сетям или устройствам.

Программа-вымогатель. Программа-вымогатель — это тип вредоносного ПО, которое шифрует файлы пользователя и требует выкуп за свое возвращение. Программы-вымогатели могут, но не обязательно, распространяться через компьютерные вирусы.

Защита от компьютерных вирусов

Когда вы вооружаетесь информацией и ресурсами, вы лучше понимаете угрозы компьютерной безопасности и менее уязвимы для тактики угроз. Выполните следующие действия, чтобы защитить свой компьютер с помощью наилучшей защиты от компьютерных вирусов:

Используйте антивирусную защиту и брандмауэр

Получить антишпионское ПО

Всегда обновляйте антивирусное и антишпионское ПО

Регулярно обновляйте операционную систему

Увеличьте настройки безопасности вашего браузера

Избегайте сомнительных веб-сайтов

Загружайте программное обеспечение только с сайтов, которым доверяете.

Внимательно оцените бесплатное программное обеспечение и приложения для обмена файлами перед их загрузкой.

Не открывать сообщения от неизвестных отправителей

- Немедленно удалять сообщения, которые вы подозреваете в спаме

Незащищенный компьютер — это открытая дверь для компьютерных вирусов. Брандмауэры контролируют входящий и исходящий Интернет-трафик на вашем компьютере и скрывают ваш компьютер от онлайн-мошенников, ищущих легких целей.Такие продукты, как Webroot Internet Security Complete и Webroot Antivirus, обеспечивают полную защиту от двух самых опасных угроз в Интернете — шпионского ПО и компьютерных вирусов. Они предотвращают проникновение вирусов в ваш компьютер, стоят на страже у каждого возможного входа в ваш компьютер и отражают любой компьютерный вирус, который пытается открыть его, даже самые разрушительные и коварные штаммы.

Несмотря на то, что доступны бесплатные загрузки антивирусов, они просто не могут предложить компьютерному вирусу помощь, необходимую для того, чтобы не отставать от непрерывного натиска новых штаммов. Ранее необнаруженные формы полиморфного вредоносного ПО часто могут нанести наибольший ущерб, поэтому крайне важно иметь своевременную и гарантированную антивирусную защиту.

Ранее необнаруженные формы полиморфного вредоносного ПО часто могут нанести наибольший ущерб, поэтому крайне важно иметь своевременную и гарантированную антивирусную защиту.

9 типов вредоносных программ и способы их распознавания

Люди склонны играть быстро и свободно с терминологией безопасности. Однако важно правильно классифицировать вредоносные программы, потому что знание того, как распространяются различные типы вредоносных программ, имеет жизненно важное значение для их сдерживания и удаления.

Этот краткий бестиарий по вредоносным программам поможет вам правильно понять термины, связанные с вредоносными программами, когда вы общаетесь с гиками.

1. Вирусы

Компьютерный вирус — это то, что большинство средств массовой информации и обычные конечные пользователи называют каждой вредоносной программой, о которой сообщается в новостях. К счастью, большинство вредоносных программ не являются вирусами. Компьютерный вирус модифицирует другие легитимные файлы хоста (или указатели на них) таким образом, что при запуске файла жертвы запускается и вирус.

Компьютерный вирус модифицирует другие легитимные файлы хоста (или указатели на них) таким образом, что при запуске файла жертвы запускается и вирус.

Чистые компьютерные вирусы сегодня необычны и составляют менее 10% всех вредоносных программ.Это хорошо: вирусы — единственный тип вредоносного ПО, которое «заражает» другие файлы. Это делает их особенно трудными для очистки, поскольку вредоносное ПО должно запускаться из законной программы. Это всегда было нетривиально, а сегодня практически невозможно. Лучшие антивирусные программы не умеют делать это правильно и во многих (если не в большинстве) случаях просто помещают в карантин или вместо этого удаляют зараженный файл.

2. Черви

Черви существуют даже дольше, чем компьютерные вирусы, вплоть до времен мэйнфреймов.Электронная почта ввела их в моду в конце 1990-х, и в течение почти десятилетия профессионалов в области компьютерной безопасности осаждали вредоносные черви, которые приходили в виде вложений в сообщения. Один человек откроет зараженное электронное письмо, и вся компания будет заражена в кратчайшие сроки.

Один человек откроет зараженное электронное письмо, и вся компания будет заражена в кратчайшие сроки.

Отличительной чертой компьютерного червя является то, что он самовоспроизводится. Возьмем, к примеру, печально известного червя Iloveyou: когда он сработал, он поразил почти всех пользователей электронной почты в мире, перегрузил телефонные системы (мошенническими сообщениями), отключил телевизионные сети и даже задержал выпуск ежедневных газет на полдня.Несколько других червей, в том числе SQL Slammer и MS Blaster, обеспечили червю место в истории компьютерной безопасности.

Что делает эффективного червя настолько разрушительным, так это его способность распространяться без каких-либо действий со стороны конечного пользователя. Вирусы, напротив, требуют, чтобы конечный пользователь хотя бы запустил его, прежде чем он сможет попытаться заразить другие невинные файлы и пользователей. Черви используют другие файлы и программы для выполнения грязной работы. Например, червь SQL Slammer использовал (исправленную) уязвимость в Microsoft SQL, чтобы вызвать переполнение буфера почти на каждом непропатченном сервере SQL, подключенном к Интернету, примерно за 10 минут — рекорд скорости, который сохраняется и сегодня.

3. Троянские программы

Компьютерные черви были заменены вредоносными троянскими программами в качестве излюбленного оружия хакеров. Трояны маскируются под легальные программы, но содержат вредоносные инструкции. Они существуют вечно, даже дольше, чем компьютерные вирусы, но захватили современные компьютеры больше, чем любой другой тип вредоносного ПО.