«Оригинальные тексты» в Яндекс.Вебмастере — Блог Яндекса для вебмастеров

Пост в архиве.

6 февраля 2013, 17:24

Многие владельцы сайтов сталкиваются с тем, что контент их сайтов копируют. Поисковые системы знают об этом и стараются ранжировать сайты-первоисточники выше ресурсов, которые заимствуют удачный контент с целью привлечения трафика.

Некоторое время назад в Яндекс.Вебмастере появился инструмент «Оригинальные тексты», который помогает решить проблему плагиата. С помощью этого инструмента владелец сайта может до публикации оригинального текста сообщить нам о том, что этот контент принадлежит ему. Тогда мы будем знать, кто является первоисточником.

Сервис «Оригинальные тексты» был запущен в режиме тестирования, чтобы мы могли набрать базу и обучить алгоритмы. С течением времени количество присланных текстов росло, сейчас мы получаем уже более двух тысяч текстов в день. (Любопытно, что треть из присланных материалов оказались не оригинальными). Постепенно мы набрали необходимую для обучения базу и начали использовать полученные данные в ранжировании. В итоге сейчас алгоритмы отдают предпочтение присланным оригинальным текстам на 80% чаще.

Заметим, что оригинальность не равна релевантности. Качество документа по-прежнему определяется множеством факторов. О том, какие сайты мы считаем качественными и на что обращаем внимание, можно узнать на страницах Помощи в Яндекс.Вебмастере. Там же можно найти рекомендации по созданию сайта.

Мы планируем и дальше развивать «Оригинальные тексты», чтобы использовать данные сервиса в работе поисковых алгоритмов. Возможность загружать свои тексты появится также в API к сервису Яндекс.Вебмастер. Следите за обновлениями.

И последнее, что хотелось сказать. Перед загрузкой текстов рекомендуем почитать ответы на часто задаваемые вопросы. Это предупредит возможные ошибки. Загрузить тексты можно в разделе «Содержимое сайта» в Яндекс.Вебмастере. Рекомендуемый минимальный объем — 500 знаков, максимальный — 32000 знаков. Ограничение на тИЦ- не менее 10. Присылать не оригинальные (уже опубликованные ранее тексты) не стоит. Это не имеет смысла.

Ограничение на тИЦ- не менее 10. Присылать не оригинальные (уже опубликованные ранее тексты) не стоит. Это не имеет смысла.

Команда Яндекс.Вебмастера

Оригинальные тексты от Яндекс — удобная защита контента

Автор Игорь Градов На чтение 2 мин.

В Яндекс есть возможность защитить свой контент и указать первоисточник — для этого необходимо заранее, перед публикацией на сайт, загрузить текст в Яндекс.Вебмастер через панель Оригинальные тексты.

Для использования сервиса необходимо:

- Иметь уже проиндексированный сайт, добавленный в ЯВ

- Иметь уникальный текст объемом от 500 до 32 000 символов

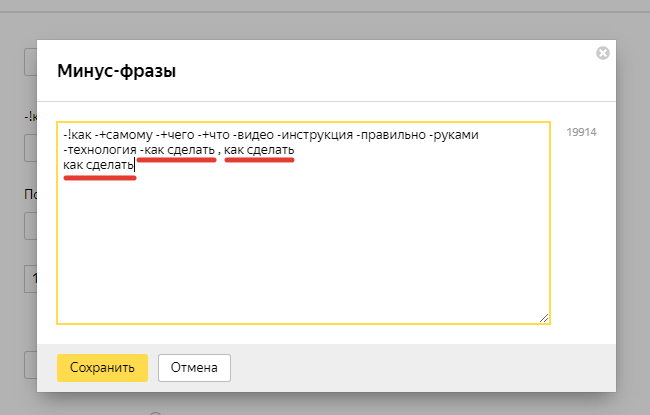

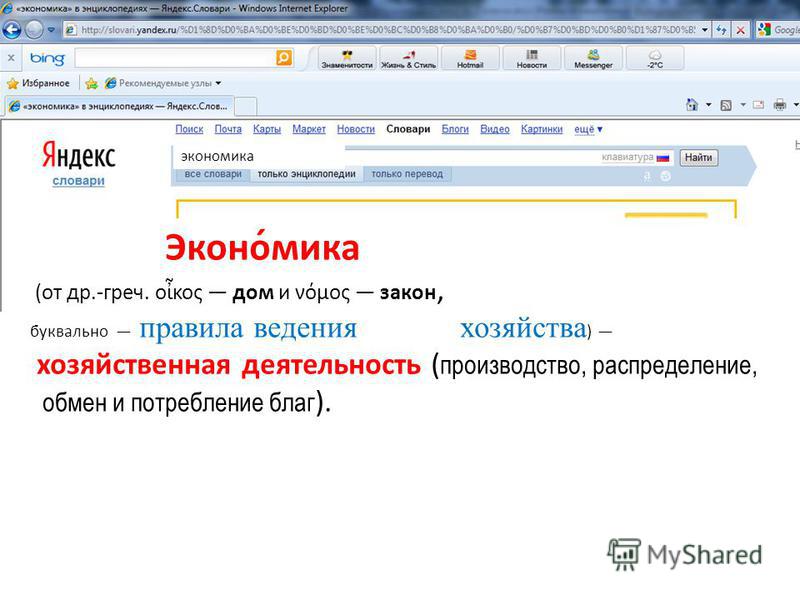

Если с этим все ОК, то идем в http://www.webmaster.yandex.ru/sites/, выбираем свой сайт — слева появляется меню, в котором кликаем на пункт «Содержимое сайта», затем из всех предложенных сервисов подключаем Оригинальные тексты:

Откроется поле ввода текста, куда его нужно добавить:

Тексты нужно сначала добавить в Яндекс Вебмастер и только потом на сайт.

Плагин для WordPress

Чтобы каждый раз вручную не загружать тексты, существует плагин «Webmaster Yandex» — его можно скачать с хранилища http://wordpress.org/plugins/webmaster-yandex/, либо установить прямо из админ-панели своего сайта:

После установки и активации переходим сюда: https://oauth.yandex.ru/client/new и заполняем поля, как на скрине ниже:

Название пишите свое, CallBack URI: https://oauth.yandex.ru/verification_code, после жмем кнопку «Создать». Из появившегося окна переносим ID и пароль в настройки плагина.

Жмем «Сохранить изменения». Когда страница обновится жмем «Получить токен» — всплывет окно, в котором мы кликаем по кнопке «Подтвердить» — появляется код, который мы копируем в поле «Код токена» и еще раз жмем «Сохранить изменения».

Если все сделано правильно, то будет так:

А в админ-панели снизу или в сайдбаре при добавлении статьи появится меню:

Еще раз повторю, что сначала необходимо «Отправить текст в Яндекс», и только потом «Опубликовать» его на сайте.

Этот видео-урок позволит избежать ошибок при настройке плагина:

У этого плагина есть аналоги для других CMS — если вам нужно, без проблем найдете в Google.

Защита контента – подтверждение авторства

Кража текстов – вечная боль всех авторов, и моя в том числе. Вот, например, моя статья, ненавязчиво скопированная респектабельным порталом Cossa.ru еще в далеком 2010-м, без ссылки на первоисточник. Меня тогда никто знал, блог websarafan.ru, который я тогда вела, был совсем новым, так почему бы старшему брату не присвоить имущество младшего?

Защита контента сайта – дело, близкое к безнадежному: на воровстве всегда стояла, и стоять будет земля русская. Вообще, тексты в неизмененном виде в наше время воруют только новички и идиоты, т.к. ничего кроме вреда копипаст не приносит, в том числе и самому вору. Это плохо не только для репутации, но и для SEO, т.к. поисковики не признают дублей. В результате страдают обе стороны – и автор, и вор. Те, кто поумнее, рерайтят краденые тексты до высокой уникальности и только потом выкладывают у себя. Некоторые так виртуозно пересказывают их своими словами, что даже сам автор может свой текст не узнать. А если и узнает, вряд ли что-то докажет – ведь, несмотря на тот же смысл, ни одна фраза не совпадает!

Все это достаточно печально, и нам, авторам, нужно как минимум верифицировать свое авторство через Яндекс, чтобы поисковик знал, кто написал оригинал. Впрочем, на это тоже сильно не рассчитывайте: поисковые алгоритмы, распознающие авторство, пока несовершенны и запросто могут перепутать хозяина с вором, наказав настоящего автора пессимизацией, а вора, наоборот, подняв в выдаче (особенно если у него сайт «потолще»). В общем, нет повести печальнее на свете.

Но что-то ведь делать надо, правда?

UPD от 12.

Так что мы с вами сегодня разберемся, как подтвердить авторство в Яндексе без особых заморочек, и будем надеяться на то, что со временем поисковые алгоритмы начнут безошибочно распознавать Хороших Парней и пессимизировать Плохих.

Подтверждение авторства в Яндексе

Подходит для текстов объемом от 500 до 32000 знаков. Особенность верификации в Яндексе заключается в том, что текст регистрируется здесь ДО публикации: сначала вы пишете статью в ворде, потом загружаете ее в Яндекс Вебмастер, и только после отправки заявки выкладываете на свой сайт. Загружать, соответственно, можно только оригинальные тексты, которые еще не были опубликованы нигде в интернете.

В инструкции исхожу из того, что в Вебмастере вы уже зарегистрированы, и ваши права на сайт подтверждены.

- Заходим на страницу сервиса «Оригинальные тексты» и кликаем «Начать работу».

- Далее вебмастер предлагает список сайтов, права на которые вы успели подтвердить в данном аккаунте. У меня здесь всего один домен, на него и кликаю.

- Вебмастер включает плагин и открывает окно для ввода текста. Копируете туда полный текст и кликаете «Добавить». (После этого предлагается окно для следующего текста, а уже добавленный смещается вниз. Тут ничего делать не надо, можете закрыть вебмастер).

Готово! Можете публиковать статью на сайте.

Заключение. В поисковиках работают неглупые и суровые ребята, которые действительно пытаются бороться со злодеями и ворами. Так что будем надеяться, что такой способ защиты контента, как подтверждение авторства в Яндексе, со временем станет более надежным. Предлагаю верифицировать все тексты в Яндексе, начиная с ближайшей статьи, которую соберетесь публиковать.

Автор: Полина Белецкая

Защита контента сайта от плагиата в Яндекс.Вебмастер

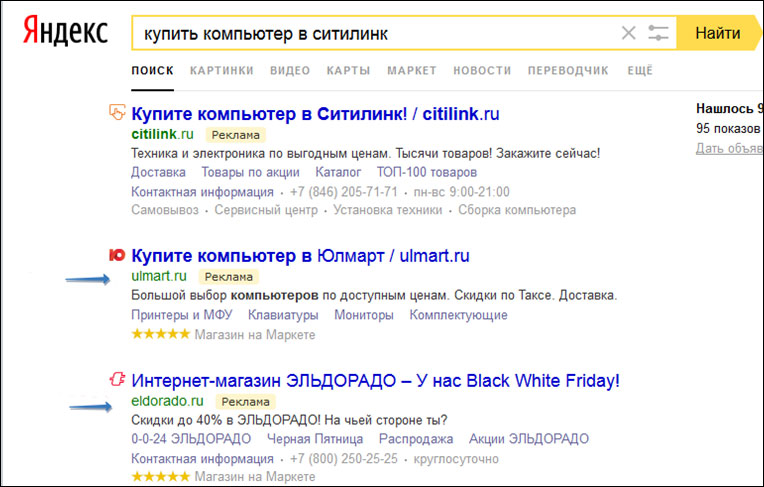

Почему плагиат так распространен в сети? Только ли потому, что «закопипастить» контент быстрее и проще, чем создать свой собственный? Вовсе нет. Оставляя в стороне бесчисленные копирования картинок и шуток в соцсетях, «в сухом остатке» обнаруживаем, что плагиат часто бывает выгоден для продвижения сайтов. Поисковые системы любят частые обновления ресурсов при помощи размещения на них тематического контента и поднимают такие ресурсы в выдаче

Твитнуть

Если сайт, на котором размещен ворованный контент, мощнее сайта-источника, он будет цитироваться чаще, чем оригинал, и сайт-нарушитель вполне может подняться в выдаче выше, чем сайт, для которого этот контент был создан. Благодаря таким индексам, как ТИЦ (тематический индекс цитирования) плагиатор может быть успешней автора, и как раз поэтому некоторое время назад Яндекс убрал ограничение на наличие у домена хотя бы 10 ТИЦ и запустил инструмент «Оригинальные тексты». Этот инструмент помогает подтвердить оригинальность контента в Яндекс.Вебмастере.

Помимо того, что защищенный контент работает на вас, а не на плагиатора, использование «Оригинальных текстов» повышает лояльность Яндекса к сайту. Пользуясь этим инструментом, владелец сайта дает понять поисковой машине, что вновь созданный контент является уникальным и принадлежит данному сайту, вследствие чего лояльность поисковика в ресурсу растет.

Далее — инструкция по использованию инструмента «Оригинальные тексты».

1

ШАГ 1. Зайдите в поле для работы (вариант1)

И вариант 2:

Ознакомительная страничка инструмента выглядит так:

2

ШАГ 2.

Указываем свой сайт

Указываем свой сайт3

ШАГ 3. После мы видим уже добавленный контент и кнопку «Добавить новый текст», а также поле для добавления текста:

Затем требуется просто добавить свой оригинальный текст и с этого момента поисковая система будет отличать ваш оригинал от украденной копии.

Бороться с нарушителями выгодно: «баны» поисковых систем за плагиат помогут вам избавится от соседства недобросовестных конкурентов •

Защитить свой контент можно не только в Яндексе — аналогичный инструмент есть и в GooglePlus, и точно так же, его использование будет позитивно влиять на ваш рейтинг выдачи в Google и лояльность этой поисковой системы.

Полезная информация о плагиате- Плагиат следует отличать от пиратства. Согласно нормам права, плагиатом считается не опубликование контента без согласия автора, а присвоение себе авторского права на контент. При этом несущественно, целиком или частично этот контент присвоен. Если где-то использована выдержка из вашего оригинального текста без указания авторства и размещения ссылки — это уже плагиат.

- Заимствование идей, концепций, методов, просто информации плагиатом не является. Например, идея этой статьи и информация в ней — не оригинальны, однако ее опубликование — это не плагиат, поскольку в данном случае авторским является только изложение, но не сами факты, распространение которых, напротив, вносит свой вклад в борьбу с плагиатом.

- Также плагиатом нельзя считать использование в электронном магазине изображений и описательных текстов от производителей товаров, если иное не оговорено непосредственно производителем. Последний сам заинтересован в том, чтобы его товары продавались — а значит, и в том, чтобы информация о них была высокого качества, подробной и не содержала ошибок.

- Защитить себя от плагиата можно не только путем использования специальных инструментов поисковиков. Поскольку за плагиат предусмотрена гражданская или даже уголовная ответственность, вы можете преследовать нарушителя, обратившись в правоохранительные органы.

- Еще до того, как вы подтвердите ваше авторское право на контент, можно и нужно воспрепятствовать его копированию с экрана. Однако этот способ хорош только для борьбы с плагиаторами-новичками, поскольку всегда можно открыть страницу в HTML редакторе или текстовом редакторе и скопировать материал из него. Однако для этого нужно обладать необходимыми техническими знаниями, которых у новичков нет.

Пользуйтесь доступными инструментами защиты вашего контента в поисковых системах; следите за новостями в области новых возможностей защиты; отслеживайте несанкционированые публикации вашего материала и будьте готовы защищать свои права •

И главное — сами избегайте копирования, создавайте собственный уникальный контент. Уникальность контента = уникальность вашего ресурса, а это не только лояльность поисковиков и отсутствие риска блокирования вашего ресурса. Главный бонус — это внимание и заинтересованностью ваших посетителей. В случае с электронным магазином это означает высокую репутацию продавца и рост шансов на повышение продаж.

Как защитить авторский контент на сайте от копирования

Сегодня мы поговорим о насущной проблеме всех авторов в сети — сохранение уникальности контента на сайте.

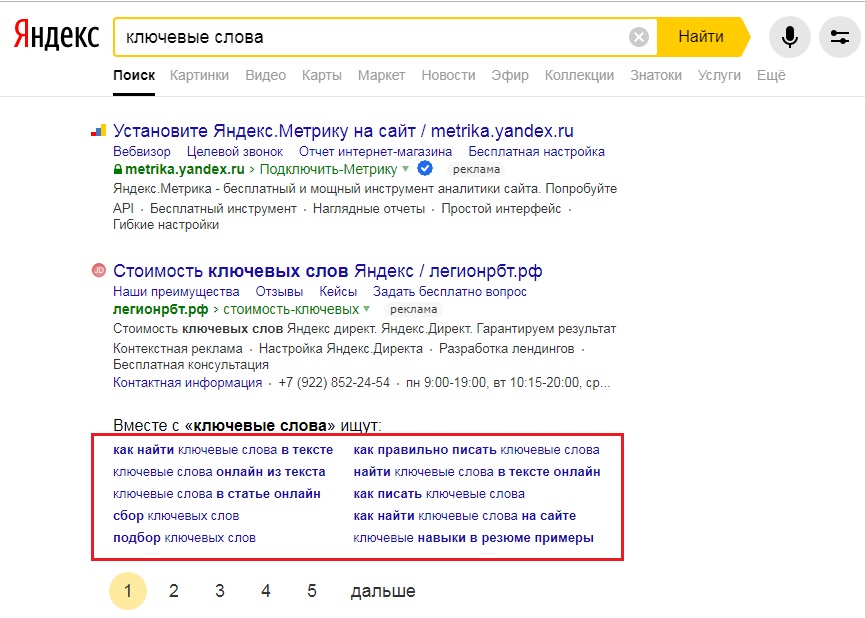

Зачем защищать свои тексты?

Вот вы написали интересную статью в свой блог или информационный сайт. Вы потратили огромное количество времени на сбор информации, приведение ее в читаемый вид, делали уникальные фото, чтобы людям интереснее было читать. В конце концов, вы планировали, что статья даст вам какую-то выгоду — подписчиков или заявки, звонки или заработок на рекламе. И вот вы размещаете свой материал на вашей площадке, ждете кучу благ и спустя некоторое время видите, что ничего не происходит. Смотрите в Яндексе и видите, что ваш контент был беспощадно растащен, причем может быть и такое, что вы не первоисточник. Естественно, ваша страница ранжируется ниже тех, кто своровал у вас текст и вы не получаете того трафика, на который рассчитывали.

Вы потратили огромное количество времени на сбор информации, приведение ее в читаемый вид, делали уникальные фото, чтобы людям интереснее было читать. В конце концов, вы планировали, что статья даст вам какую-то выгоду — подписчиков или заявки, звонки или заработок на рекламе. И вот вы размещаете свой материал на вашей площадке, ждете кучу благ и спустя некоторое время видите, что ничего не происходит. Смотрите в Яндексе и видите, что ваш контент был беспощадно растащен, причем может быть и такое, что вы не первоисточник. Естественно, ваша страница ранжируется ниже тех, кто своровал у вас текст и вы не получаете того трафика, на который рассчитывали.

Скажу сразу — инструментов для гарантированной защиты вашего текста от копирования нет.

Но есть некоторые фишки, которые можно использовать для минимизации риска, так сказать.

Инструменты защиты от плагиата

Оригинальные тексты от Яндекса

В наше время, к сожалению, ни Яндекс ни Гугл не дает полноценного инструмента, который защитит автора от воровства его текста. У Яндекса есть инструмент под названием «Оригинальные тексты«, но он ничего не гарантирует.

Т.е. добавлять туда нужно, но гарантий никаких нет.

Копирайт

Сделайте в нижнем футере копирайт

Например

© Ваш бренд, 2017-2018 г

Это, конечно, ничего не гарантирует, но таким образом вы даете всем читателям понять, что авторство принадлежит вам.

Автоматическое добавление ссылки на источник

Можно использовать специальный скрипт, который будет автоматически добавлять к скопированным материалам ссылку на первоисточник.

Пример скрипта можно посмотреть здесь

Плагины

Есть различные скрипты и плагины, которые препятствуют воровству ваших текстов, хотя технически подкованные специалисты легко с этим справятся.

Кратко расскажу про защиту контента на wordpress

Плагин Wp-CopyProtect

C его помощью можно запретить активацию на страницах сайта правой кнопки мышки, выделение текста мышкой

WP CONTENT COPY PROTECTION

Аналог предыдущего плагина с добавлением нескольких плюшек, например запрет комбинаций клавиш CTRL A, C, X, U, S, V и P

На самом деле, плагинов много и все они похожи.

Юридическая защита

Если ваш контент все-таки украли, то можно попробовать воздействовать на злоумышленника различными правовыми методами.

Можно написать на почту, но перед этим постараться составить максимально грамотное с юридической точки зрения письмо. Чтобы там сразу поняли, что у вас серьезные намерения.

Если письма на почту не помогают, пишите в хостинг. Иногда это действительно помогает. Хостинг сайта можно узнать здесь

Пример письма в хостинг

взято отсюда — http://life-trip.ru/vorovstvo-kontenta-kak-zashitit/Если ничего не помогает, то остается только суд, но это дело долгое и муторное. Тут уж решайте сами, стоит ли оно того.

Пожаловаться напрямую в поисковик

У Яндекса есть специальная форма, но есть некоторые моменты

В общем попробовать стоит.

А вот ссылки Гугла

https://www.google.com/webmasters/tools/spamreportform?hl=ru

https://support.google.com/legal/troubleshooter/1114905?hl=ru

Еще несколько советов

Добавляйте все ваши статьи в профиль Google+

После публикации прогоняйте статью по всем вашим группам в социальных сетях

Можно попробовать подключить Яндекс Дзен, если вы синхронизировали канал с сайтом и в конце статьи указывать ссылку на оригинал

Защита оригинальных текстов при помощи Яндекс.Вебмастер и инструментов для веб-мастеров Google. Борьба с копипастом и воровством за сохранение авторства.

Здравствуйте, дорогие читатели. Данная статья посвящена тем, кто только начинает свой путь по созданию сайтов и озадачился темой сохранения авторства своих материалов по причине того, что их контент в наглую копируется другими вебмастерами и вставляется на другие сайты даже без проставления ссылки на первоисточник. На наше счастье поисковые системы Яндекс и Google предоставляют инструменты по борьбе с пиратством оригинального контента.

Уже не секрет, что поисковые системы при ранжировании сайтов в поисковой выдаче делают упор на сайты с оригинальным контентом. Поисковые системы понижают в поисковой выдаче сайты, у которых присутствует большой процент не оригинальных материалов, т.е. контент, сворованный с других сайтов при помощи копипаста. Хорошо, если хотя бы проставят в конце статьи ссылку на источник, с которого был взят материал. Но зачастую этого не делают. Более того Яндекс может даже наложить фильтр АГС-40 на такой сайт, если посчитает, что на сайте слишком много не оригинального контента. Результатом наложения такого фильтра как известно является вылет из индекса Яндекса всех страниц сайта, кроме главной. Иногда Яндекс кроме главной оставляет в индексе еще несколько страниц. Как следствие — практически полная потеря трафика из поисковой системы Яндекс.

Поисковые системы понижают в поисковой выдаче сайты, у которых присутствует большой процент не оригинальных материалов, т.е. контент, сворованный с других сайтов при помощи копипаста. Хорошо, если хотя бы проставят в конце статьи ссылку на источник, с которого был взят материал. Но зачастую этого не делают. Более того Яндекс может даже наложить фильтр АГС-40 на такой сайт, если посчитает, что на сайте слишком много не оригинального контента. Результатом наложения такого фильтра как известно является вылет из индекса Яндекса всех страниц сайта, кроме главной. Иногда Яндекс кроме главной оставляет в индексе еще несколько страниц. Как следствие — практически полная потеря трафика из поисковой системы Яндекс.

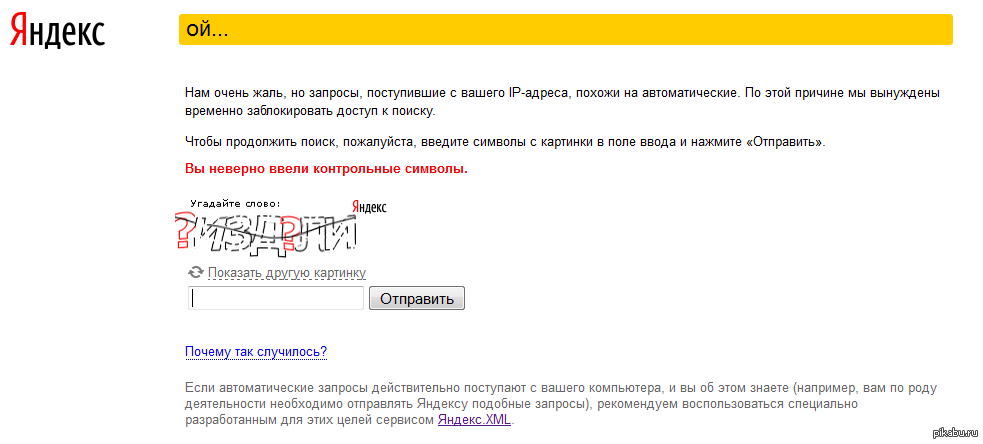

Поисковые системы при отсутствии у них другой информации, обычно присваивают авторство материала тому сайту, на котором материал будет первым проиндексирован поисковой системой. Данный факт может существенно усложнить жизнь молодым сайтам с хорошим оригинальным контентом, который растаскивается по другим сайтам копипастом. Объясню почему.

Есть два сайта одинаковой тематики. Первый сайт молодой, ему всего несколько месяцев, но на этом сайте выкладываются востребованные, актуальные, оригинальные материалы. Поисковая система Яндекс пока еще не знает об этих материалах, т.к. молодые сайты она индексирует крайне медленно. Есть второй зрелый сайт, которому уже больше года, и он уже быстро индексируется Яндексом. Нечистому на руку владельцу второго сайта понравились материалы молодого сайта, и он решил их скопировать и разместить на своем сайте даже не вставив ссылки на первоисточник. Приходит поисковый робот на второй зрелый сайт, обнаруживает там новые оригинальные материалы (скопированные с молодого сайта), сканирует и индексирует их. Далее поисковая система сравнивает эти материалы со своей индексной базой, видит, что таких материалов в ее базе еще нет и присваивает авторство второму сайту. Через некоторое время поисковый робот приходит на первый молодой сайт. Сканирует материалы, индексирует их. Поисковая система видит, что эти материалы уже имеются в ее индексе и делает у себя пометку со всеми вытекающими последствиями, что молодой сайт своровал материалы со второго более зрелого сайта. Хотя на самом деле авторство нужно бы присвоить первому молодому сайту.

Сканирует материалы, индексирует их. Поисковая система видит, что эти материалы уже имеются в ее индексе и делает у себя пометку со всеми вытекающими последствиями, что молодой сайт своровал материалы со второго более зрелого сайта. Хотя на самом деле авторство нужно бы присвоить первому молодому сайту.

К счастью поисковые системы Яндекс и Гугл предоставляют средства борьбы с копипастом. Рассмотрим их по порядку.

Сервис «Оригинальные тексты» в Яндекс.Вебмастер.

Этот сервис позволяет нам с вами заранее оповестить поисковую систему Яндекс о скором появлении нового материала на сайте. Даже если после публикации материала на вашем сайте он будет скопирован и проиндексирован раньше на другом сайте, то поисковая система все равно присвоит авторство вашему сайту, т.к. вы сообщили ей об этом материале еще до публикации. Раньше этот сервис был доступен только для сайтов с минимальным ТИЦ 10. Но недавно Яндекс пошел навстречу пожеланиям вебмастеров и снял это ограничение. Т.е. теперь абсолютно любой сайт может защитить свой контент при помощи данного сервиса, нужно только добавить сайт в Яндекс.Вебмастер.

Итак переходим по ссылке в Яндекс.Вебмастер и выбираем из списка добавленных в него сайтов нужный.

Далее в левом меню переходим по ссылке «Содержимое сайта«.

Далее внизу в разделе «Вы можете подключить» выбираем «Оригинальные тексты«.

Вам станет доступна форма отправки текста вашего материала, который вы опубликуете на сайте.

Минимально рекомендуемое количество для отправки это 500 символов. Максимальный объем материала, который может принять форма — 32000 символов. Думаю этот объем более чем достаточен. Из практики не рекомендуют писать статьи на блог объемом более 10000 символов, т.к. статья получается слишком длинной и не у каждого посетителя сайта хватит терпения дочитать ее до конца. Он может закрыть страницу не дочитав ее до конца, что плохо скажется на поведенческих факторах. Рекомендуемый объем, который легко усваивается людьми это от 2000 до 6000 знаков.

Рекомендуемый объем, который легко усваивается людьми это от 2000 до 6000 знаков.

Хочу дать вам один совет:

Чтобы данный способ работал добавляйте новую и обязательно оригинальную статью в «Оригинальные тексты» всегда только перед ее публикацией на сайте. После отправки ее через форму вы можете сразу же публиковать статью на вашем сайте.

Боремся с воровством контента при помощи Google.

Как я уже писал выше, поисковая система, при отсутствии дополнительных данных, обычно присваивает авторство текста тому сайту, на котором первым она найдет этот текст. У Гугла нет инструмента на подобие «Оригинальных текстов» Яндекса. Но зато у него есть другой инструмент, который на мой взгляд не уступает «Оригинальным текстам» от Яндекса. Суть вот в чем. При помощи инструментов для вебмастеров Google можно только что опубликованную на сайте статью молниеносно буквально в течении минуты загнать в индекс поисковой системы Google. Тем самым вы не оставите шансов воришкам. Ваш оригинальный текст будет первым проиндексирован Гуглом на вашем сайте и соответственно авторство текста Гугл закрепит за вашим сайтом. Как такое возможно? Спросите вы. А все очень просто. Для этого воспользуемся инструментами для вебмастеров Google, в которые предварительно нужно добавить сайт.

Заходим в инструменты для вебмастеров Google. Выбираем из списка добавленных сайтов нужный.

Далее в левом меню последовательно выбираем пункты меню «Сканирование» => «Просмотреть как Googlebot«. Далее в специальное поле вставляем адрес вашей только что опубликованной страницы и жмем на кнопку «Сканировать«.

Затем жмем на кнопку «Добавить в индекс«.

Через минуту другую, если вы вставите адрес вашей страницы в поиск Гугла, то он отобразит эту страницу в поисковой выдаче, что будет означать, что страница залетела в индекс поисковой системы Google.

Вы можете помочь проекту, рассказав о нем в социальных сетях:

Спасибо!

You have no rights to post comments

Защита текста от копирования | BLOGOMANIY.RU

Приветствую всех на BlogoManiy.Ru !! В наше время, когда с каждым днем рождаются сотни блогов, сайтов очень трудно уберечь свой контент от копирования. Защита текстов от копирования не может быть стопроцентной. Но есть некоторые сервисы, которые помогут нам защитить свои тексты от копирования.

Совсем не давно, блог — BlogoManiy.Ru получил ТИЦ 10, и это дало мне возможность пользоваться одной замечательной функцией — Яндекс Вебмастера. Эта функция доступна лишь тем сайтам, у которых ТИЦ (Тематический Индекс Цитирования ) не менее 10. Таким образом, Яндекс показывает, что для него данный сайт имеет некий вес.

Защита текста от копирования с помощью Яндекс Вебмастер.

Что же нам нужно сделать, что бы защитить свой текст от копирования. Для этого вы должны быть зарегистрированы в Яндекс Вебмастер, ваш сайт должен быть добавлен, и обязательно подтверждены его права. Что бы подтвердить свои права нужно сделать следующее:

1.Зайдите — «Подтвердить свои права»

2.Скопируйте, уже предложенное Яндексом название текстового файла. На рабочем столе создайте текстовой файл, и назовите его, так как указывает вам Яндекс. Тело файла оставьте пустым.

3. Загрузите ваш файл в корневую папку блога.

Далее убедитесь, что ваш файл будет открываться по адресу, который указан там же. При нажатии на ссылку, вы попадете на, пустую страницу, это значит все хорошо!!

4. Теперь жмите кнопку « Проверить». Если все сделали правильно, тогда вы увидите надпись сверху: «Права на управления сайтом успешно подтверждены»

Так, у вас сайт добавлен, права подтверждены, и Тиц не менее 10, идем дальше. Заходим во вкладку «Содержимое сайта» и видим перед собой вкладку, где можно добавлять свой контенет. Посмотрите на картинке, как это будет выглядеть.

Посмотрите на картинке, как это будет выглядеть.

Видите вверху «Оригинальные тексты»? Если да, тогда жмем на «Оригинальные тексты» !!!

Далее внизу выбираем «Добавить новый текст» и перед вами открывается окно, куда собственно вы и будите вставлять свои уникальные тексты. Тексты должны быть не менее 2000 знаков и не более 32000 знаков.

Теперь когда ваша статья готова в черновике, и вы готовы ее опубликовать, для начала зайдите сюда и добавьте свой текст, вставив скопированный текст и нажав «Добавить».

Защита текста от копирования с Яндекс Вебмастер

Дальше вы уже можете опубликовать свою статью на блоге. Таким незамысловатым способом происходит защита текста от копирования. Желаю всем удачи.

Советую почитать статьи о рерайтинге, способах наполнения сайта контентом.

С уважением, Александр.

Сервис мануал по техническому обслуживанию американских машин Каптива

Посмотрите еще интересные записи:

Ведение блога, Раскрутка и Seo защита текста от копирования

Оригинальные тексты сайта Яндекс.Вебмастер

После того, как ваш заказ будет обработан нашим менеджером, он будет переведен в состояние Завершено , на ваш почтовый ящик придет письмо с номерами лицензий заказанных надстроек (обычно это занимает от 15 минут до 8 часов в зависимости от времени суток и дня недели).

Затем выполните следующие действия, которые различаются в зависимости от вашей версии платформы CS-Cart :

- Проверьте свой почтовый ящик;

- Найдите письмо с темой Лицензии на надстройки AlexBranding и откройте его;

- По ссылке в письме скачайте надстройку специальной услуги AB: Менеджер надстроек ;

- Установить AB: Менеджер надстроек (стандарт для CS-Cart , установка: Надстройки → Управление надстройками → [+] Загрузить и установить надстройку ), загруженный на предыдущем шаге;

- Перейти на страницу Дополнения → Управление дополнениями → AlexBranding ;

- На странице AB: Список доступных наборов / надстроек вы увидите все доступные для этого домена надстройки;

- Нажмите кнопку Установить , чтобы установить надстройку.

Во время установки система автоматически определит последнюю версию, совместимую с вашей версией платформы CS-Cart ; Надстройка

Во время установки система автоматически определит последнюю версию, совместимую с вашей версией платформы CS-Cart ; Надстройка - установлена, продолжайте работу с документацией (настройте надстройку и проверьте его работоспособность).

- Проверьте свой почтовый ящик;

- Найдите письмо с темой Лицензии на надстройки AlexBranding и откройте его;

- По ссылке в письме скачайте надстройку специальной услуги AB: Менеджер надстроек ;

- Установить AB: Менеджер надстроек (стандарт для CS-Cart , установка: Надстройки → Управление надстройками → [+] Загрузить и установить надстройку ), загруженный на предыдущем шаге;

- Заходим в панель администрирования AB: Дополнения → AB: Менеджер дополнений ;

- На странице AB: Список доступных наборов / надстроек вы увидите все доступные для этого домена надстройки;

- Нажмите кнопку Установить , чтобы установить надстройку.Во время установки система автоматически определит последнюю версию, совместимую с вашей версией платформы CS-Cart ; Надстройка

- установлена, продолжайте работу с документацией (настройте надстройку и проверьте его работоспособность).

Вы также можете установить надстройку со стандартной установкой для CS-Cart . Для этого скачайте соответствующий архив с версией надстройки, совместимой с вашей версией платформы CS-Cart .

Перейдите на сайт cs-cart.alexbranding.com, войдите в систему под учетной записью держателя заказа и перейдите на страницу Мой профиль → Заказы → Соответствующий заказ , перейдите к деталям, и вы увидите список доступных архивов для заказанное дополнение. Скачайте нужную вам версию (архив) и произведите установку (стандарт для CS-Cart , установка: Дополнения → Управление надстройками → [+] Загрузить и установить надстройку ).

Надстройка службы AB: Менеджер надстроек должен быть установлен и иметь статус Активный .

Настройка приватности в Google и Яндексе

Всем интернет-гигантам нужны ваши данные. Они используют его, чтобы адаптировать свои услуги к вам и получать больше денег от рекламодателей. В конце концов, если пользователям показывают персонализированную рекламу, они с большей вероятностью заинтересуются и купят то, что предлагается. И чем больше известно о ваших интересах, тем больше возможностей соблазнить вас.

крупных технологических компаний собирают ваши данные с помощью множества предоставляемых ими услуг.Навигационные приложения и карты показывают, где вы находитесь. История поиска в вашем браузере и сама поисковая система — это кладезь фактов о ваших предпочтениях и увлечениях. И голосовые помощники, такие как Сири и Алиса, могут даже знать ваши списки покупок!

Сопротивление этому массовому шпионажу почти бесполезно: некоторые данные вы вообще не можете скрыть, а другие типы — только отказавшись от определенных услуг (и, следовательно, от удобств). Тем не менее, вы должны попытаться найти правильный баланс между комфортом и конфиденциальностью, а также ни в коем случае не раскрывать слишком много.

Начнем с аккаунтов Google и Яндекс. Их настройки имеют много общего, поэтому сначала поговорим об общих принципах, а затем коснемся конкретных параметров для каждого.

Ваш профиль

Компании просят заполнить анкету максимально подробно. Но имейте в виду, что делиться своим местом работы не обязательно, как и изображение профиля. Если вы не планируете использовать эти учетные записи для поиска старых друзей, большинство полей можно оставить пустыми.

Карты, навигатор, пробки, транспорт

Эти службы запрашивают доступ к вашему местоположению и предлагают сохранить адреса, которые вы вводите, например, при разработке маршрута. Если вы согласны, Google и Яндекс (а также рекламодатели) узнают ваши любимые маршруты, рестораны, кинотеатры,

и даже места отдыха.

Если вы согласны, Google и Яндекс (а также рекламодатели) узнают ваши любимые маршруты, рестораны, кинотеатры,

и даже места отдыха.

Если вы не хотите раскрывать, где вы живете и куда путешествуете, вы можете запретить службам хранить эту информацию и использовать ее для показа персонализированной рекламы.На некоторых устройствах вы также можете сделать данные о местоположении недоступными для приложения, когда он не используется. Только помните, что в этом случае вам придется вводить адреса полностью или полагаться на историю поиска — выбрать маршрут из списка не удастся. Не стоит постоянно блокировать доступ для навигатора или maps, поскольку приложение будет бесполезным. Что расставить по приоритетам — решать вам.

Поисковые запросы

Если вы не хотите, чтобы компания отслеживала ваши поиски, вы можете отозвать это разрешение в настройках учетной записи (если это не «отслеживание», это может называться, скажем, «история») и очистить историю поиска.Это сделает повторный поиск более трудоемким, но также усложняют рекламодателям определение ваших интересов.

Голосовой помощник

Голосовые запросы обычно содержат больше информации, чем обычный текстовый поиск: присутствует фоновый шум и болтовня, а в компании такого хорошего собеседника, как Алиса, некоторые пользователи слишком много вертят языком. Учитывая сложности декодирования естественных языковых запросов, участие человека в тонкой настройке процесса неизбежно, и это может быть источником утечки данных.

Конечно, вся информация обезличивается перед передачей сотрудникам. Но вы сами можете случайно упомянуть имена, адреса и другую идентифицирующую информацию. Поэтому, прежде чем начать разговор с любимым голосовым помощником, тщательно подумайте о том, что вы собираетесь сказать, а о том, что лучше оставить невысказанным.

Облачное хранилище

Возможность хранить файлы на виртуальном диске на сервере большой компании и открывать их с любого устройства очень удобно. Однако были случаи, когда содержимое файлов на Google Диске попадало в результаты поиска других людей. Так что, это

Лучше не хранить документы на облачных дисках, если они содержат что-то личное.

Однако были случаи, когда содержимое файлов на Google Диске попадало в результаты поиска других людей. Так что, это

Лучше не хранить документы на облачных дисках, если они содержат что-то личное.

Обратите внимание, что, хотя единая учетная запись для всех сервисов является удобным решением, если злоумышленник получит пароль к ней, он получит ключ ко всем вашим данным, в том числе хранящимся в облаке. Поэтому, чтобы ваша учетная запись была в безопасности, убедитесь, что использовать сложный пароль и двухфакторную аутентификацию.

Информация Google

Все настройки конфиденциальности Google лучше всего настраивать с помощью функции проверки конфиденциальности. Этот инструмент подробно описывает, что именно можно отключить и каковы будут побочные эффекты.

Если вы войдете в службу (например, Gmail) в браузере, Google сам иногда предложит вам выполнить эту проверку. Вы можете запустить его самостоятельно со страницы управления учетной записью, которая открывается, щелкнув свой аватар и кнопку «Управление учетной записью Google». кнопку в любом приложении.

Специфика Яндекса

Вещи здесь немного менее удобны. Большинство настроек конфиденциальности хранятся в так называемом паспорте пользователя; однако некоторые параметры можно настроить только в определенных службах. Например, нельзя отображать список ваших интересов в Яндекс.Дзен. настраиваться в разделе общих настроек; для этого вам необходимо отредактировать параметры конфиденциальности самого сервиса.

Яндекс также имеет несколько уникальных сервисов, которые на первый взгляд не связаны с вашим основным профилем.Например, Яндекс.Питание требует для регистрации не адрес электронной почты, а номер телефона. Но если вы указали номер в своем основном профиле,

Связать аккаунты будет проще простого. Если вы не хотите, чтобы Яндекс и его клиенты-рекламодатели узнали о ваших гастрономических предпочтениях, вы можете использовать для регистрации другой номер телефона.

При настройке учетной записи обратите внимание не только на конфиденциальность, но и на безопасность. Проверьте список банковских карт, привязанных к Яндекс.Такси и сервисы Яндекс.Маркет и удалите все лишнее. Для таких услуг, а также для покупок в Интернете в общем, желательно использовать отдельную карту, на которой никогда не бывает лишних средств.

Яндекс против ФСБ? Бизнес и безопасность создают для России дилемму.

В начале июня, когда служба безопасности ФСБ дала российскому интернет-гиганту «Яндексу» 10 дней на передачу ключей шифрования для своих основных услуг, компания, похоже, отказалась. Это очень необычно для такого государства безопасности, как Россия.

Согласно российскому законодательству интернет-компании должны предоставлять доступ к службам государственной безопасности по запросу, но Яндекс сказал, что ключи, которые запрашивала ФСБ, были слишком большим шагом, поскольку они давали больше, чем требует закон. Еще один необычный шаг: вице-премьер публично поддержал Яндекс, заявив, что технологическую компанию — крупнейшую в России — необходимо защитить. Дебаты подчеркивают противоречие между традиционными требованиями безопасности и надеждами, по крайней мере, некоторых государственных чиновников на то, что самая важная глобальная компания России не должна быть затруднена подрывающим доверие сотрудничеством с секретными службами.

«Службы безопасности хотят больше рычагов контроля, и Яндекс будет обременен дополнительными обязательствами», — говорит Саркис Дарбинян, который работает в наблюдателе за цифровыми медиа. «Многие решат, что Яндекс больше не может быть безопасным сервисом для обмена личной или сравнительной информацией. Пользователи уйдут ».

Почему мы это написали

Примат государственной безопасности России начинает препятствовать глобальному росту сектора информационных технологий страны.Это может предвещать трудный выбор для правительства в отношении приоритетов.

Москва

Россия всегда была своего рода версией государства национальной безопасности, в котором отдельные лица, компании и другие групповые интересы должны беспрекословно подчиняться нуждам и требованиям государственных органов.

Таким образом, большинство экспертов говорят, что они были удивлены, что в этом месяце даже было опубликовано сообщение о том, что Федеральная служба безопасности (ФСБ) потребовала, чтобы гигант цифровых услуг Яндекс, крупнейшая компания России, передал свои ключи шифрования, чтобы соответствовать все более жестким требованиям Интернета в стране. законы.

Удивительно, если не больше, то, что Яндекс, казалось, сопротивлялся требованиям ФСБ — при поддержке некоторых правительственных чиновников. Хотя дебаты теперь вышли из публичной сферы, на короткое время были обнажены линии разлома между традиционными требованиями безопасности и надеждами, по крайней мере, некоторых государственных чиновников, что самая важная глобальная компания России не должна быть затруднена подрывающим доверие сотрудничеством. со спецслужбами.

Почему мы это написали

Примат государственной безопасности России начинает препятствовать глобальному росту сектора информационных технологий страны.Это может предвещать трудный выбор для правительства в отношении приоритетов.

«Яндекс двигался очень быстро, чтобы создать впечатление, что проблема решена и конфиденциальность его пользователей будет защищена», — говорит Алексей Мухин, директор Московского аналитического центра «Центр политической информации». «Я не верю, что она действительно решена. Это очень сложная проблема, которая глубоко затрагивает суть бизнес-модели Яндекса, которая заключается в обеспечении конфиденциальности для пользователей.

ФСБ против Яндекса

Яндекс работает по бизнес-модели, примерно аналогичной модели Google, предлагая электронную почту, поисковую систему, навигацию, коммерческие приложения и другие цифровые услуги. Он зарегистрирован в Нидерландах, но поддерживает большую часть своей инфраструктуры в России и имеет большинство клиентов в русскоязычных странах бывшего Советского Союза. Эксперты говорят, что у нее нет иного выбора, кроме как соблюдать все ужесточающиеся российские законы о безопасности в Интернете.

Он зарегистрирован в Нидерландах, но поддерживает большую часть своей инфраструктуры в России и имеет большинство клиентов в русскоязычных странах бывшего Советского Союза. Эксперты говорят, что у нее нет иного выбора, кроме как соблюдать все ужесточающиеся российские законы о безопасности в Интернете.

Однако в начале июня, когда ФСБ дала компании 10 дней на передачу ключей шифрования для ее основных сервисов, Яндекс, похоже, возмутился.

«В законе говорится о предоставлении информации,« необходимой для декодирования сообщений », что не влечет за собой требования о передаче ключей [шифрования], которые необходимы для декодирования всего трафика», — говорится в заявлении Яндекса для россиян. средства массовой информации. «Мы считаем важным соблюдать баланс между безопасностью и конфиденциальностью пользователей, а также учитывать принципы равного регулирования для всех участников рынка».

Еще более удивительно то, что вице-премьер Максим Акимов от имени российского правительства поддержал явное неповиновение компании.«Яндекс очень важен для национальной и даже мировой экономики», — сказал он агентству «Интерфакс». «Мы должны сделать все, что в наших силах, чтобы бизнес-структуры, которые поддерживают лидерство России в ряде важнейших областей, никоим образом не пострадали».

Яндекс — не единственный из мировых цифровых гигантов, который подвергается нападкам со стороны законодателей и правительств, стремящихся подчинить их своим национальным и геополитическим целям. В прошлом месяце Google был вынужден прекратить сотрудничество с китайской телекоммуникационной компанией Huawei на фоне эскалации торговой войны администрации Трампа с Китаем.Правительства США и некоторых других западных стран ссылаются на соображения безопасности при принятии жестких мер в отношении Huawei. Другие цифровые гиганты, такие как Facebook, Twitter и YouTube, принимают меры по ограничению доступа к своим услугам со стороны предполагаемых агентов иностранной пропаганды, дезинформации или экстремистских высказываний.

«Есть разные точки зрения на этот счет наверху, но в России те, кто считает национальную безопасность главным приоритетом, сильнее и, вероятно, восторжествует», — говорит Алексей Кондауров, бывший генерал КГБ, ставший оппозиционным политиком.«Уже ясно, что IT-компаниям необходимо решать вопрос сотрудничества с государством. Конечно, нужен компромисс. Спецслужбы будут настаивать, что они не борются с диссидентами, а защищают страну от терроризма. Никто не станет оспаривать необходимость этого », — добавляет он.

ИТ-сектор России

Роскомнадзор, российский государственный орган по надзору в сфере коммуникаций, уже понес определенное унижение из-за того, что не смог заставить приложение для обмена сообщениями Telegram предоставить бэкдор-доступ к службам безопасности.На самом деле Telegram сейчас более популярен среди россиян, чем когда-либо, и многие люди говорят, что большую часть своей ежедневной информации они получают из множества открытых новостных каналов, которые он размещает.

Основатель Telegram Павел Дуров на прошлой неделе на своем личном канале пообещал, что он создаст новый агрегатор новостей без цензуры, чтобы конкурировать с Яндексом, поскольку российский гигант борется с растущими посягательствами государства. Он предупредил, что вмешательство властей грозит нанести ущерб до сих пор растущему ИТ-сектору России и передать его бизнес западным компаниям.

Получайте сообщения Monitor Stories, которые вам небезразличны, на свой почтовый ящик.

Закон РФ запрещает компаниям раскрывать масштабы своего сотрудничества с государством. Яндекс должен будет действовать осторожно, если он хочет убедить своих пользователей в том, что их данные не передаются российским спецслужбам, говорит Саркис Дарбинян, юрист Роскомсвободы, низового наблюдателя за цифровой свободой.

«Службы безопасности хотят больше рычагов контроля, и Яндекс будет обременен дополнительными обязательствами», — говорит он.«Многие решат, что Яндекс больше не может быть безопасным сервисом для обмена личной или сравнительной информацией. Пользователи уйдут. Сам факт того, что эта новость нарушилась, что Яндекс делится данными из-за этих сомнительных российских законов, неизбежно нанесет ущерб репутации самой сильной компании России и нанесет ущерб ее конкурентоспособности в мире ».

Пользователи уйдут. Сам факт того, что эта новость нарушилась, что Яндекс делится данными из-за этих сомнительных российских законов, неизбежно нанесет ущерб репутации самой сильной компании России и нанесет ущерб ее конкурентоспособности в мире ».

Нарушение данных Яндекса раскрывает более 4К учетных записей электронной почты

В уведомлении о безопасности Яндекс сообщил, что сотрудник предоставлял несанкционированный доступ к учетным записям электронной почты пользователей «в личных целях.Яндекс — одна из крупнейших интернет-компаний Европы — предупреждает об утечке данных, в результате которой было скомпрометировано 4887 учетных записей электронной почты. Нарушение проистекает из внутренней угрозы.

Яндекс — самая популярная поисковая система в России и пятая по популярности поисковая система в мире. Помимо поисковой системы, линейка интернет-продуктов Яндекса включает в себя почтовые службы, интернет-рекламу, аналитику приложений и многое другое.

Компания обнаружила, что сотрудник Яндекса предоставлял несанкционированный доступ к почтовым ящикам пользователей «в личных целях.«Этот сотрудник был одним из трех системных администраторов, имевших права доступа для оказания технической поддержки почтовых ящиков, — сказал Яндекс.

«В настоящее время ведется тщательное внутреннее расследование инцидента, и Яндекс будет вносить изменения в процедуры административного доступа», — говорится в пятничном сообщении Яндекса по безопасности. «Это поможет свести к минимуму возможность для людей поставить под угрозу безопасность пользовательских данных в будущем. Компания также связалась с правоохранительными органами ».

Яндекс обнаружил нарушение данных внутри компании

Threatpost обратился к Яндексу за дальнейшими комментариями относительно графика нарушения данных, в том числе о том, когда начался несанкционированный доступ к учетным записям электронной почты, когда было обнаружено нарушение и кто смог получить доступ к взломанным учетным записям .

Компания обнаружила нарушение во время плановой проверки своей командой безопасности. В Яндексе подчеркнули, что никакие платежные реквизиты не были скомпрометированы, и он уже заблокировал несанкционированный доступ к скомпрометированным почтовым ящикам.

«Мы связались с владельцами почтовых ящиков, чтобы предупредить их о взломе, и они были проинформированы о необходимости изменить пароли к своим учетным записям», — заявили в компании.

Что такое внутренняя угроза кибербезопасности?

Утечка данных отражает внутреннюю угрозу.Это тип угрозы, исходящей изнутри организации — будь то сотрудник, бывший сотрудник, подрядчик или кто-либо другой. Инсайдерские угрозы могут быть не злонамеренными — например, ошибка сотрудника (например, неправильная конфигурация облака), которая приводит к раскрытию личных данных. Или, как в этом случае, они могут быть злонамеренными, когда сотрудник целенаправленно предоставляет доступ (или его убеждают предоставить доступ) к внутренним системам или записям.

Согласно отчету Verizon о расследовании утечек данных за 2020 год (DBIR), внутренние субъекты ответственны за 30 процентов нарушений (причем большинство, или 70 процентов, исходят от внешних субъектов).

Инсайдерские угрозы поразили ADT, Cisco и Amazon

Инсайдерская угроза может привести к финансовому ущербу или ущербу для бренда, а также к отсутствию последующего доверия со стороны клиентов.

В недавнем январском случае, например, бывший сотрудник ADT был пойман на добавлении своего личного адреса электронной почты к учетным записям привлекательных женщин, чтобы иметь круглосуточный доступ к их самым личным моментам.

В декабре бывший сотрудник Cisco Systems был приговорен к двум годам тюремного заключения после взлома облачной инфраструктуры сетевой компании и удаления 16000 учетных записей Webex Teams в 2018 году.А в октябре Amazon уволила сотрудника, который поделился именами клиентов и адресами электронной почты с третьей стороной.

Брэндон Хоффман, директор по информационной безопасности Netenrich, сказал, что этот инцидент подчеркивает постоянную озабоченность, связанную с внутренними угрозами.

«Сотрудники всегда являются основной мишенью для злоумышленников, независимо от того, нацелены ли они на их использование своей машины или личности или активно вербуют их на форуме с закрытым исходным кодом (темная сеть)», — сказал Хоффман. «Было несколько случаев, когда мы видели, как недовольный сотрудник размещал сообщения в темной сети с целью установить контакт, где они могли бы« обналичить »свое кредитное плечо в качестве сотрудника.Учитывая, что это произошло в России, известной горячей точке (или даже первичном узле) киберпреступности, тот факт, что это было умышленное инсайдерское сообщение, не так уж удивителен ».

Яндекс: уязвимости безопасности

Яндекс: уязвимости безопасности

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Использование этой информации означает принятие к использованию на условиях КАК ЕСТЬ. Нет НИКАКИХ гарантий, подразумеваемых или иных, в отношении этой информации или ее использования. Пользователь несет ответственность за любое использование этой информации. Пользователь несет ответственность за оценку точности, полноты или полезности любой информации, мнений, советов или другого контента.КАЖДЫЙ ПОЛЬЗОВАТЕЛЬ НЕСЕТ ПОЛНОСТЬЮ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ последствия прямого или косвенного использования им этого веб-сайта. ОТ ВСЕХ ГАРАНТИЙ ЯВНО ОТКАЗЫВАЕТСЯ ОТ ВСЕХ ГАРАНТИЙ. Этот сайт НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА КАКИЕ-ЛИБО ПРЯМЫЕ, КОСВЕННАЯ или любая другая потеря.

Сезон налогов (мошенничества) уже наступил. Незаконные инсайдеры, утечки данных и комментарий по биометрии.

Коротко.

- Налоговые органы Великобритании и США предупреждают службы подготовки налоговой отчетности об угрозах социальной инженерии.

- Яндекс расследует инсайдерскую кражу и продажу пользовательских данных.

- В Сиракузском университете зарегистрировано нарушение данных.

- Бразильские власти расследуют очевидную утечку данных телекоммуникационной компании.

- Нарушение данных в канадской компании по аренде автомобилей.

- Примечания к испытаниям распознавания лиц Таможенной и пограничной службой США.

Нет ничего достоверного, кроме смерти, налогов и кражи данных.

С приближением апреля американцы тонут в ежегодном налоговом сезоне. Еще больше усложняет ситуацию то, что Налоговая служба США выпустила предупреждение о том, что похитители личных данных пользуются спешкой с подачей налоговых деклараций, пытаясь украсть электронные идентификационные номера (EFIN) у составителей налоговых деклараций, сообщает Bleeping Computer.Фишинговая кампания с использованием электронных писем с темой «Проверка вашего EFIN перед электронной подачей» пытается убедить налоговых органов отправлять киберпреступникам по электронной почте документы, содержащие их налоговые данные. Если злоумышленники добьются успеха, они могут затем использовать EFIN, чтобы выдать себя за налоговых специалистов и подать заявку на мошеннический возврат налогов. Объявление, которое также предостерегает от атак программ-вымогателей, продолжается: «Некоторые воры также выдают себя за потенциальных клиентов, что в настоящее время является особенно эффективным мошенничеством, поскольку во время пандемии происходит так много удаленных транзакций.”

Между тем по ту сторону пруда конец января ознаменовал завершение налогового сезона в Великобритании, а это означает, что граждане с нетерпением ждут уведомления о возврате налогов. По сообщению Naked Security, в настоящее время проводится кампания фишинга (или фишинга) на основе SMS, которая включает текстовое сообщение, замаскированное под уведомление о возврате налогов от Налогового управления Ее Величества (HMRC). Эта конкретная афера на удивление убедительна, поскольку хакеры создали правдоподобные копии веб-страниц HMRC с предупреждениями Covid, чтобы добавить немного своевременности.Единственными недостатками являются отсутствие домена .gov.uk (который практически невозможно получить без авторизации) и несколько грамматических ошибок.

Мы слышали от некоторых отраслевых источников о ежегодном повторении налоговых махинаций. Эрих Крон, защитник осведомленности о безопасности в KnowBe4, написал:

«Налоговые мошенничества ожидаются в течение первого квартала каждого года. Они так же неизбежны, как и уплата налогов. Эти мошенничества используют множество сценариев, с которыми люди и организации сталкиваются каждый год, поскольку они работают над часто сбивающей с толку, стрессовой и разочаровывающей задачей — выяснить, сколько они будут должны или получат возмещение от государства.Этот стресс и замешательство только облегчают работу мошенникам.

«Эти фишинговые атаки по электронной почте на налоговую тематику являются мощным инструментом для киберпреступников для кражи конфиденциальной информации, такой как номера социального страхования или информации о банковских счетах, перенаправления платежей или кражи учетных данных, которые позволят им подавать поддельные налоговые декларации.

» Для защиты Для борьбы с этим мошенничеством критически важно информировать людей о типах мошенничества и красных флажках, таких как ссылки, которые переходят на разные веб-сайты при наведении на них, неожиданные запросы конфиденциальной информации, такой как данные для входа в систему или номера социального страхования.Если эта информация запрошена, лицо должно связаться с запрашивающей стороной по известному хорошему номеру телефона или другими способами, помимо ответа на электронное письмо, чтобы подтвердить запрос. Если что-то в электронном письме, телефонном звонке или текстовом сообщении вызывает сильную эмоциональную реакцию, получателю следует быть очень осторожным при выполнении действий ».

Пурандар Дас, генеральный директор и соучредитель Sotero Software, отметил в электронном письме, что, хотя это может показаться обычным явлением, которое мы видим каждую позднюю зиму и раннюю весну, есть небольшие изменения в подходе и таргетинге:

«Это еще одна попытка преступников продолжать развивать свою торговлю.На первый взгляд кажется, что это новая схема. На самом деле это та же старая фишинговая афера, нацеленная на новую область. Во многих смыслах это игра в кошки-мышки. По мере того, как организации пытаются исправить предыдущую ошибку, преступники адаптируются и выбирают «исправление». Это свидетельствует о том, что преступники более ловкие и могут быстрее адаптироваться. Осведомленность, безусловно, является ключевым аспектом решения этой проблемы. Критически важно сделать потребителей и людей менее восприимчивыми к манипуляциям. Другой аспект этого — переосмысление технологий и реализаций безопасности.Одно из них — создание и проектирование решений, которые позволяют потребителям контролировать свои данные. Включение безопасного процесса доступа и включение доступа второй стороны — другое. Необходимо пересмотреть технологические платформы, которые станут более гибкими, и обеспечить непрерывное совершенствование безопасности ».

Абхай Бхаргав, генеральный директор we45, также прокомментировал это в электронном письме, в котором подчеркивается сезонность этой и других фишинговых тенденций:

«Это не редкость, поскольку это стандартная сезонная фишинговая атака.Во время особых мероприятий или в определенные моменты времени фишеры используют это событие как возможность заработать на нем финансовую прибыль. В данном случае очевидно, что цель состоит в том, чтобы развернуть вредоносное ПО на машинах налоговых инспекторов и со временем вызвать кражу данных. Это ценные данные с точки зрения злоумышленника. Компрометация профессионалов в области налоговой отчетности может привести к нескольким возможным результатам, в том числе:

- «Очень конфиденциальная информация о клиентах налоговой службы, их личной и финансовой информации.

- «Доступ к банковской информации и, возможно, информации о кредитных картах клиентов»

Сотрудник Яндекса продает учетные записи пользователей.

Данные почти пяти тысяч пользователей были скомпрометированы, когда сотрудник Яндекс, российского почтового провайдера и поисковой системы, продал учетные записи электронной почты пользователей неавторизованным третьим лицам, сообщает ZDNet. Нарушение было обнаружено во время плановой проверки командой безопасности Яндекса. По мере развития расследования Яндекс начал процесс установления связи с пострадавшими лицами, защиты затронутых учетных записей и ужесточения доступа администратора для защиты от будущие утечки.

Взлом Сиракузского университета раскрывает данные о студентах.

Сиракузский университет, расположенный в американском штате Нью-Йорк, подвергся утечке данных, в результате которой были раскрыты имена и номера социального страхования 9800 студентов, выпускников и абитуриентов, сообщает Campus Security & Life Safety. Инцидент произошел в сентябре, когда неавторизованная сторона получила доступ к учетной записи сотрудника. Проведенное в январе расследование показало, что в аккаунте была личная информация, но неясно, просматривал ли киберпреступник или скачивал ее.Университет в ответ проводит проверки кредитоспособности и усиливает обучение сотрудников, но до сих пор не было объявлено об этом по всему университетскому городку, и непонятно, почему школа так долго ждала, чтобы проинформировать уязвимых лиц.

Два бразильских оператора мобильной связи отрицают факт взлома.

Киберпреступник утверждает, что он получил данные о более чем 102 миллионах мобильных телефонных линий от бразильских операторов связи Vivo и Claro, что Национальное управление по защите данных Бразилии (ANPD) сочло вторым по величине нарушением в стране в этом году, сообщает ZDNet.Скомпрометированная информация включает имена, регистрационные номера налогоплательщиков, журналы телефонных разговоров и даже информацию о президенте Жаире Болсонару. Однако Vivo и Claro отрицают факт взлома, а компания по кибербезопасности Psafe еще не нашла доказательств причастности операторов связи. ANPD работает с Федеральной полицией, чтобы точно определить, что произошло.

Канадская компания по аренде автомобилей стала жертвой атаки с использованием программ-вымогателей.

Популярная канадская компания по аренде автомобилей Discount Car and Truck Rentals подверглась атаке с использованием программ-вымогателей, осуществленной киберпреступной бандой DarkSide, сообщает BleepingComputer, и в результате инцидента был закрыт веб-сайт компании по аренде автомобилей.В заявлении на сайте утечки данных DarkSide банда утверждает, что украла 120 ГБ данных, и в качестве доказательства опубликовала скриншоты со списком папок Discount. Представитель компании Discount, принадлежащей американскому гиганту по аренде автомобилей Enterprise Holdings, сказал IT World Canada: «Специально выделенная команда быстро изолировала и локализовала атаку. Команда работает над тем, чтобы исследовать и восстановить обслуживание как можно быстрее и безопаснее ».

Примечания к испытаниям распознавания лиц.

Отчет таможни и пограничной службы США о торговле и поездках за 2020 финансовый год продолжает привлекать внимание, не в последнюю очередь из-за низкой скорости, с которой ее инструменты распознавания лиц выявляли самозванцев в портах въезда.CBP считает это успехом, а критики — свидетельством неудачи. Это, наверное, сложнее. Стюарт Шарп, вице-президент по техническим службам OneLogin, написал в комментариях к отчету:

«Мы не должны предполагать, что инструменты распознавания лиц CBP вышли из строя просто из-за отсутствия идентификации самозванца, поскольку это может быть просто результатом меньшего количества людей. лица, пытающиеся въехать в страну в результате Covid. Тем не менее, хотя биометрия играет определенную роль в идентификации, она сталкивается со значительными ограничениями.Большинство людей не осознают, что биометрическая аутентификация опирается на вероятностную модель, а не на детерминированную. При сравнении сканирования лица или отпечатка пальца с сохраненным значением система допускает некоторую степень вариации. Это называется метрикой False Acceptance Rate (FAR), которая представляет собой вероятность того, что система неправильно определит пользователя как действительного. Понимая, что распознавание лиц просто подтверждает, что сканированное изображение «похоже» на сохраненное изображение, вы можете видеть, что существует реальный риск того, что инструменты CBP не обнаружат умелых самозванцев.«

Программа вознаграждений за безопасность Google Play — Безопасность приложений — Google

Программа вознаграждения за безопасность Google Play (GPSRP) — это программа вознаграждения за уязвимости, предлагаемая Google Play в сотрудничестве с разработчиками некоторых популярных приложений для Android. Это признает вклад исследователей в области безопасности, которые вкладывают свое время и усилия в помогая сделать приложения в Google Play более безопасными.

Целью программы является выявление и устранение уязвимостей в приложениях в Google Play, и обеспечьте безопасность пользователей Android, разработчиков и экосистемы Google Play.

Если вы разработчик приложений и хотите узнать больше о работе напрямую с внешние исследователи безопасности, пожалуйста подать заявку на присоединение к GPSRP.

API уведомлений о воздействии и связанные приложения

GPSRP временно представляет API уведомления о воздействии и любые приложения (как первые, так и третье лицо) в Google Play, используя API уведомлений о воздействии, а также любые правительственные приложения в Google Play, связанные с отслеживанием контактов.Если вы обнаружите уязвимость в приложении такого рода отправьте сведения об уязвимости непосредственно в GPSRP. Примечание что перечисленные ниже неквалифицированные проблемы, по усмотрению группы, могут по-прежнему соответствовать требованиям для приложений в эта временная сфера.

Хакерская «Шпаргалка»

GPSRP фокусируется на выявлении уязвимостей в популярных приложениях Android в Google Play. (т. е. со 100 миллионами или более установками и любыми приложениями, указанными в списке).Пожалуйста, ознакомьтесь с правилами и критерии вознаграждения ниже для более подробной информации.

Раскрытие информации

Разработчику: Если у организации есть собственные общественные средства получение отчетов об уязвимостях (адрес электронной почты security @ и связанное с этим раскрытие политики, публичного раскрытия уязвимостей или программы вознаграждений за ошибки), всегда отправляйте уязвимость для них в первую очередь.После устранения уязвимости (или по прошествии 30 дней без ответа), вы можете представить Подробная информация об уязвимости GPSRP.

К GPSRP: Если у организации нет очевидных общедоступных средств получения отчеты об уязвимостях и приложение имеет 100 миллионов или более установок, вы можете попытаться сообщить о проблеме разработчику приложения, представление уязвимость непосредственно к GPSRP.

Пожалуйста, ознакомьтесь с условиями перед отправкой отчета. Google не дает никаких гарантий в условия нашей способности успешно сообщить о проблеме разработчику затронутого приложения. Если проблема соответствует критериям, перечисленным в этой политике, она может быть приемлемой. за вознаграждение.

Дубликаты

«Дубликат» относится к случаям отправки отчета об уязвимости, который очень похож или точно так же, как в ранее представленном отчете.

- При возникновении дубликатов присуждается только первый полученный отчет (при условии, что его можно полностью воспроизвести).

- Очень похожие проблемы в одном или нескольких приложениях одного и того же разработчика могут рассматриваться как дубликаты первого отправленного отчета (например, уязвимость с единственной основной причиной присутствует в нескольких видах деятельности).

SDK и уязвимости библиотеки

- Если вы обнаружили уязвимость в SDK или библиотеке, используемой разработчиком приложения (но не разработан разработчиком приложения), отправьте его непосредственно разработчику затронутый SDK или библиотеку.Если это невозможно, и вы отправляете отчет об уязвимом приложение из-за SDK или библиотеки, которую они используют, обратите внимание, что SDK и библиотека уязвимости получат только разовую выплату в 2 раза превышающую обычную сумму вознаграждения (например, Проблема в 3 тыс. Долларов будет стоить 6 тыс. Долларов), чтобы отразить дополнительное влияние этих типов ошибок.

- Если получено несколько отчетов об одном и том же SDK или уязвимости библиотеки, даже через разные приложения, они будут считаться дубликатами самого раннего отчета, который должен был быть отправлен с той же первопричиной.

- SDK или библиотека должны использоваться несколькими организациями. Код, общий для всех несколько приложений от одной и той же родительской организации не будут иметь права на использование SDK / библиотеки. бонус.

Правила программы

- Если вы подаете заявку на получение бонуса за исправленную проблему, о которой вы сообщили в приложение разработчику, только проблемы, исправленные в течение 90 дней с момента отправки отчета в GPSRP будет квалифицироваться.

- Отчеты должны содержать информацию, запрошенную в форме подачи. Отчеты не содержащие необходимую информацию и не отвечающие критериям этой программы, не будут иметь право на вознаграждение.

- При возникновении дубликатов присуждается только первый полученный отчет (при условии, что его можно полностью воспроизвести). Пожалуйста, просмотрите шпаргалку для хакеров, чтобы узнать больше о том, как дубликаты обрабатываются.

- Мы стремимся быть справедливыми; любые решения о вознаграждении в рамках Google Play Security Reward Программа в конечном итоге на усмотрение Google. Разработчики приложений не могут контролировать Программа вознаграждений за безопасность Google Play.

- Любые уязвимости, обнаруженные в сторонних приложениях, должны быть отправлены в Google VRP и подпадают под Google VRP правила программы.

- Сотрудники организаций, разрабатывающих приложения, не имеют права на получение вознаграждения за уязвимости в приложениях, разработанных их организацией.

Критерии вознаграждения

Награды основаны на влиянии и возможности использования. В следующей таблице представлены обычные награды выбираются за наиболее распространенные классы ошибок.

| Категория | 1) Удаленное / без взаимодействия с пользователем | 2) Пользователь должен перейти по ссылке, уязвимое приложение должно быть уже установлено | 3) Пользователь должен установить вредоносное приложение, или приложение жертвы настроено не по умолчанию. | 4) Злоумышленник должен находиться в той же сети (например,грамм. MiTM) |

|---|---|---|---|---|

| Выполнение произвольного кода | 20 000 долл. США | 10 000 долл. США | 4 000 долл. США | 1000 долларов США |

| Кража конфиденциальных данных | 5 000 долл. США | 3 000 долл. США | 1000 долларов США | 500 долларов США |

В следующих разделах более подробно описаны вышеупомянутые воздействия.

Выполнение произвольного кода (ACE)

Чтобы пройти квалификацию, ACE должен позволить злоумышленнику запускать собственный код ARM по своему выбору. на устройстве пользователя без ведома или разрешения пользователя, в том же процессе, что и затронутый app (обход изолированной программной среды ОС не требуется).

Примеры могут включать:

- Злоумышленник получает полный контроль, то есть код может быть загружен из сети и казнен

- Перезапись файла.so файл с вредоносным файлом .so, который запускается приложением жертвы

- Выполнение кода Java для вызова exec и, таким образом, запуска произвольного собственного кода ARM

Выполнение произвольного JavaScript не подходит. Обманом заставить пользователя установить приложение и выполнение кода в этом приложении само по себе не соответствует требованиям.

Кража конфиденциальных данных

Эта категория воздействия включает уязвимости, которые приводят к несанкционированному доступу к конфиденциальным данные из приложения на устройстве Android.

В рамках этой программы конфиденциальные данные классифицируются как:

- Данные, которые приводят к несанкционированному доступу к учетной записи пользователя (например, учетные данные для входа, токены аутентификации)

- Конфиденциальные данные, создаваемые пользователями: информация из списка контактов, фотографии, контент пользователя. сообщения (электронная почта, мгновенные сообщения, текстовые сообщения), журнал вызовов, журнал SMS, история веб-поиска, браузер закладки и другая конфиденциальная информация из частных / данных / каталогов других приложений.

Сама по себе информация о местонахождении не соответствует требованиям (если только в сочетании с возможностью однозначно идентифицировать человека по имени).

Доступ к неконфиденциальным внутренним файлам другого приложения не допускается.

Примеры уязвимостей, которые приводят к такому воздействию, включают, но не ограничиваются:

- Небезопасно хранящиеся файлы данных, содержащие конфиденциальные данные, доступные другим приложениям.

- Конфиденциальные данные, отправляемые по незащищенным сетевым соединениям, которые могут быть перехвачены

- Небезопасно спроектированные внутренние компоненты приложения, такие как поставщики контента или действия, которые могут быть манипулируют, чтобы раскрыть конфиденциальные данные

Для получения дополнительной информации о классах уязвимостей см. Этот PDF.

Неквалифицированные вопросы

- Некоторые распространенные уязвимости с низким уровнем риска, которые можно легко использовать, не будут квалифицированы за награды. Может быть найдено несколько таких проблем здесь.

- Атаки, требующие физического доступа к устройствам, включая физическую близость для Bluetooth.

- Атаки, требующие доступа к службам доступности.

- Уничтожение конфиденциальных данных.

- Обманом заставить пользователя установить вредоносное приложение без READ_EXTERNAL_STORAGE или WRITE_EXTERNAL_STORAGE, которые злоупотребляют приложением-жертвой для получения этих разрешений.

- Намерение или перенаправление URL-адресов, ведущее к фишингу.

- Проблемы на стороне сервера.

- Приложения, хранящие медиафайлы во внешнем хранилище, доступном другим приложениям на устройство.

Известные вопросы

Проблемы, уже известные Google (и находящиеся в процессе устранения / исправлено), которые можно использовать для обнаружения аналогичных уязвимостей в разных несколько приложений в Google Play Store будут опубликованы в известных список вопросов. Такие уязвимости не считаются достаточно серьезными, чтобы гарантируют вознаграждение по умолчанию от Google Play (при этом актуально разработчик должен исправить), но может претендовать на меньшее вознаграждение (перечислено ниже).

| Категория проблемы | Награда |

|---|---|

| Кража конфиденциальных данных через ввод вредоносных URL-адресов и символических ссылок, javascript: URL-адресов, file: URL-адреса или пользовательские ссылки на файлы, загруженные в WebView. Например. передача вредоносного URL ввод в WebView приложения, в результате чего приложение обрабатывает ссылку такого рода или другой URL-адрес, который приводит к доступу к конфиденциальным данным через WebView. | 500 долларов США |

| Ввод злонамеренного URL-адреса, приводящий к утечке информации о сеансе через WebView. Например. передача вредоносного URL-адреса приложению, в результате чего пользователь переходит к веб-сайт, контролируемый злоумышленником, где приложение автоматически добавляет файлы cookie или параметры значения, содержащие информацию о сеансе для запросов. (действует с 15 декабря 2019 г.) | 500 долларов США |

Объем

Только приложения, разработанные Google, участвующими разработчиками (в списке ниже), или со 100 миллионами и более установками.Только уязвимости, которые работают на Android Устройства 6.0 (с самыми последними исправлениями) и выше будут соответствовать требованиям.

Для приложений Android, разработанных Google: пожалуйста, сообщайте об уязвимостях через Уязвимость Google Программа вознаграждений или, в частности, для Chrome, Программа вознаграждений Chrome . Вы можете подать заявку на вознаграждение здесь после того, как уязвимость будет устранена.

1-го уровня

У программ уровня 1 среднее время первого ответа составляет менее 1 дня, а время решения меньше или равно 1 месяцу.

| Организация / Разработчик | Имя (а) пакета | Отправьте информацию об уязвимостях в: |

|---|---|---|

| Грамматика | com.grammarly.android.keyboard | https://hackerone.com/grammarly |

| Instacart — Клиент | com.instacart.client | https://hackerone.com/instacart |

| Instacart — Покупатель | com.instacart.shopper | https://hackerone.com/instacart |

| JNJ Mobile | com.jnj.mocospace.android | https: // hackerone.com / jnj_mobile |

| Линия | jp.naver.line.android | https://hackerone.com/line |

| MagicLab | com.bumble.app | https://hackerone.com/bumble |

| Mail.ru | RU.mail.cloud, ru.mail.auth.totp, ru.mail.mailapp, com.my.mail, ru.mail.calendar | https://hackerone.com/mailru |

| MobiSystems | com.mobisystems.msdict.embedded …, com.mobisystems.fileman, com.mobisystems.office | https://hackerone.com/mobisystems_ltd |

| PicsArt | com.picsart.studio | https://hackerone.com/picsart |

| Showmax | com.showmax.app | https://tech.showmax.com/security/ |

| Spotify | com.spotify.music, com.spotify.tv.android, com.spotify.s4a | https: // hackerone.com / spotify |

| Shopify | com.shopify.pos, com.shopify.mobile, com.shopify.pos.customerview | https://hackerone.com/shopify |

| Воистину | com.verily.daybreak.nightlight, com.google.android.apps.baselinestudy, com.verily.myalo.scaleit | https: // www.google.com/about/appsecurity/reward-program/ |

| VK.com (ООО «В контакте») | com.vkontakte.android, com.vk.admin, com.vk.quiz | https://hackerone.com/vkcom |

| Zomato | com.application.zomato, com.application.zomato.ordering | https: // hackerone.com / zomato |

2 уровень

Программы уровня 2 имеют среднее время первого ответа менее или равное 1 дню, и / или время сортировки меньше или равно 5 дней и / или время разрешения меньше или равно до 3 месяцев.

Уровень 3

Программы уровня 3 либо не соответствуют критериям для уровня 2 или выше, либо публично не отображать показатели времени до первого ответа, времени до сортировки или времени до разрешения.

| Организация / Разработчик | Имя (а) пакета | Отправьте информацию об уязвимостях в: |

|---|---|---|

| ООО «8бит Солюшнз» | com.x8bit.bitwarden | [email protected] |

| Алибаба | com.alibaba.aliexpresshd | https://security.alibaba.com/en/ |

| Айопоп | com.ayopop | [email protected] |

| Coinbase | com.coinbase.android, org.toshi, com.coinbase.pro | https: // hackerone.com / coinbase |

| delight.im | im.delight.letters | https://hackerone.com/delight_im |

| com.facebook.katana, com.facebook.orca, com.instagram.android | https://www.facebook.com/whitehat/report/ | |

| IRCCloud | com.irccloud.android | https://hackerone.com/irccloud |

| Kingsoft Office | cn.wps.moffice_eng | [email protected] |

| Языковые капли | com.languagedrops.drops.international, com.languagedrops.капли.подписчиков.учить.записывать.алфавит.пуклы.символы.язык.японский.корейский.китайский | [email protected] |

| Ок.Ru | ru.ok.android, ru.ok.messages, ru.ok.live | https://hackerone.com/ok |

| Опера | com.Opera.browser, com.opera.mini.native, com.opera.touch, com.opera.app.news, com.opera.app.newslite | https://security.opera.com/report-security-issue/ |

| Quvideo Inc | com.quvideo.xiaoying, com.quvideo.slideplus | [email protected] |

| Smule | com.smule.singandroid. * | [email protected] |

| Telegram Messenger LLP | org.telegram.messenger | [email protected] |

| ТИК Так | com.ss.android.ugc.trill, com.zhiliaoapp.musical | https: // поддержка.tiktok.com/en/privacy-safety/reportsecurityvulnerabilities-default |

| Трут | com.tinder | https://www.gotinder.com/security |

| VHX | tv.vhx. * | https://hackerone.com/vhx |

| VLC | орг.videolan.vlc | https://www.videolan.org/security/ |

| ООО Яндекс | ru.yandex.disk, ru.yandex.taxi, ru.yandex.metro, ru.yandex.music, ru.yandex.mail, плагин ru.yandex.weatherplugin, ru.yandex.searchplugin, ru.yandex.yandexmaps, ru.yandex.market, com.yandex.browser, ru.yandex.yandexnavi | https: // яндекс.com / bugbounty / report / |

| YY Inc | com.yy.hiyo | [email protected] |

Юридические вопросы

Мы не можем выдавать вознаграждения лицам, включенным в санкционные списки США или находящимся в страны, подпадающие под санкции США. Вы несете ответственность за любые налоговые последствия в зависимости от ваша страна проживания и гражданства.Могут быть дополнительные ограничения на ваш возможность входа в зависимости от вашего местного законодательства. Это не соревнование, а скорее экспериментальная и дискреционная программа вознаграждений. Вы должны понимать, что мы можем отменить программа в любое время, и решение о том, выплачивать ли вознаграждение или нет, должно быть полностью на наше усмотрение. Конечно, ваше тестирование не должно нарушать какие-либо законы, нарушать или поставить под угрозу любые данные, которые вам не принадлежат. Чтобы избежать потенциальных конфликтов интересов, мы будем не предоставлять вознаграждения людям, работающим в Google или компаниях-партнерах Google, которые разрабатывают код для устройств, охватываемых этой программой.