Поддомены | REG.RU

Поддомен (субдомен) — домен, являющийся частью домена более высокого уровня. Например, reg.ru — это домен, его поддомены:

- www.reg.ru;

- hosting.reg.ru;

- spasibo.reg.ru

Подробнее об этом читайте в статье: Что такое домен?

Сколько поддоменов можно создать на хостинге REG.RU?

Количество возможных поддоменов, в том числе и на бесплатном хостинге для сайтов html, на каждом тарифном плане никак не ограничено.

Но если на вашем хостинге установлена панель управления веб-хостингом ISPmanager и вы добавляете поддомен как самостоятельный в разделе «WWW-домены», он будет считаться отдельным сайтом, и как следствие учитываться в ограничениях по вашему тарифному плану. Чтобы этого избежать, добавляйте поддомен через функцию «Автоподдомены».

Создание поддомена происходит в два этапа: добавление поддомена в панели управления хостингом и добавление записи о поддомене на DNS-серверы.

1 этап. Добавление поддомена в панели управления хостингом

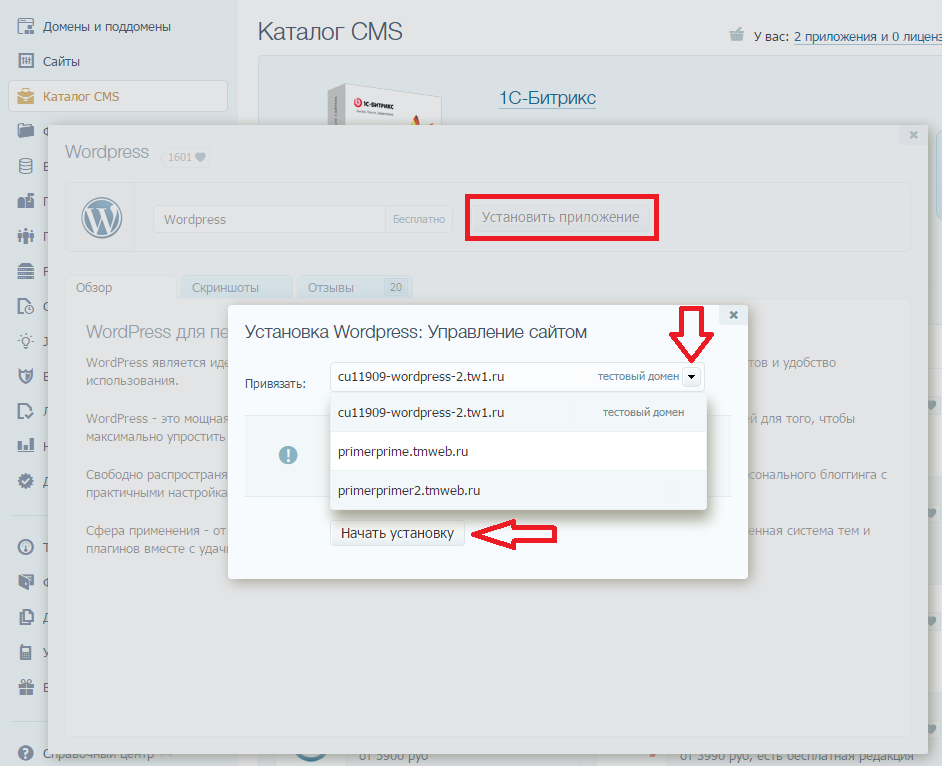

Чтобы добавить поддомен, войдите в панель управления и следуйте нужной инструкции:

-

1.

Как самостоятельный домен. В этом случае поддомен не зависит от основного домена и добавляется в панели как отдельный домен (количество возможных доменов в панели зависит от вашего тарифного плана).

Добавить поддомен как самостоятельный домен можно по инструкции.

-

2.

Как автоподдомен. Функция «Автоподдомен» позволяет автоматически создавать поддомены для основного домена.

Функцию «Автоподдомен» удобно использовать, если нужно добавить много поддоменов или по тарифу уже добавлено максимальное количество доменов. Автоподдомены можно добавлять в неограниченном количестве.

Совет

Мы рекомендуем использовать этот вариант в качестве запасного, так как некоторые CMS (например, 1С-Битрикс) некорректно работают с автоподдоменами.

-

1.

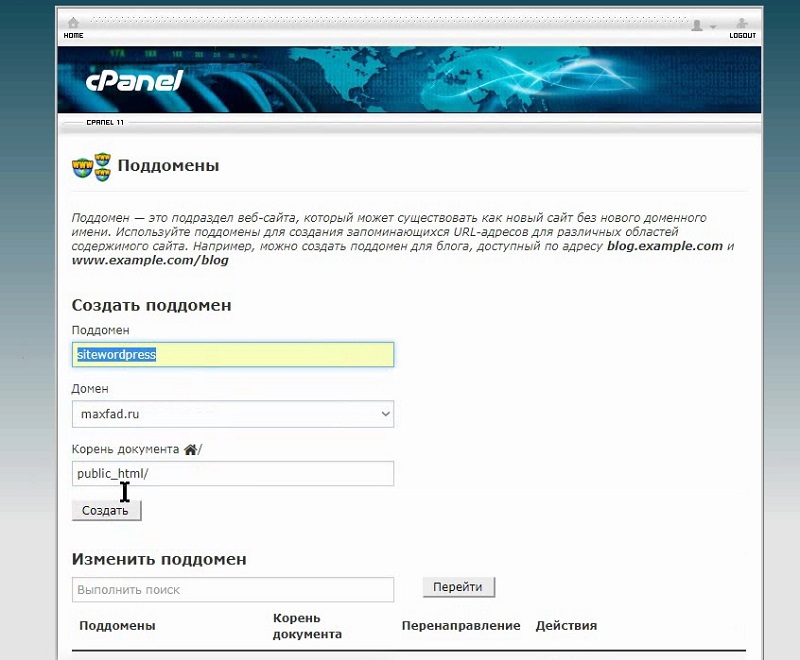

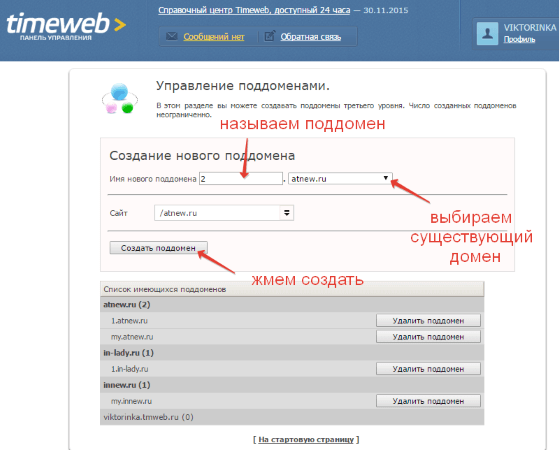

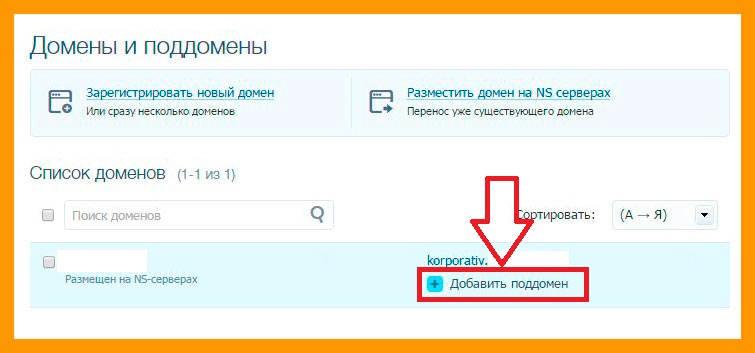

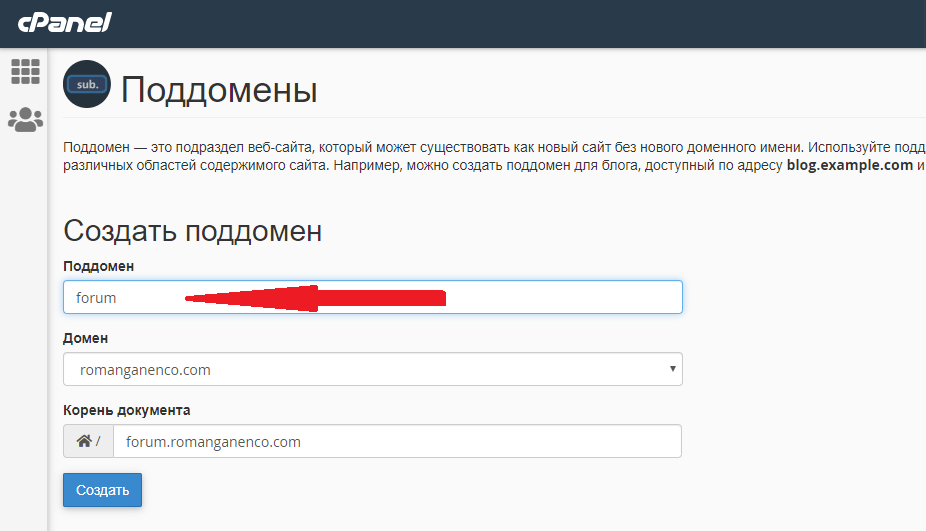

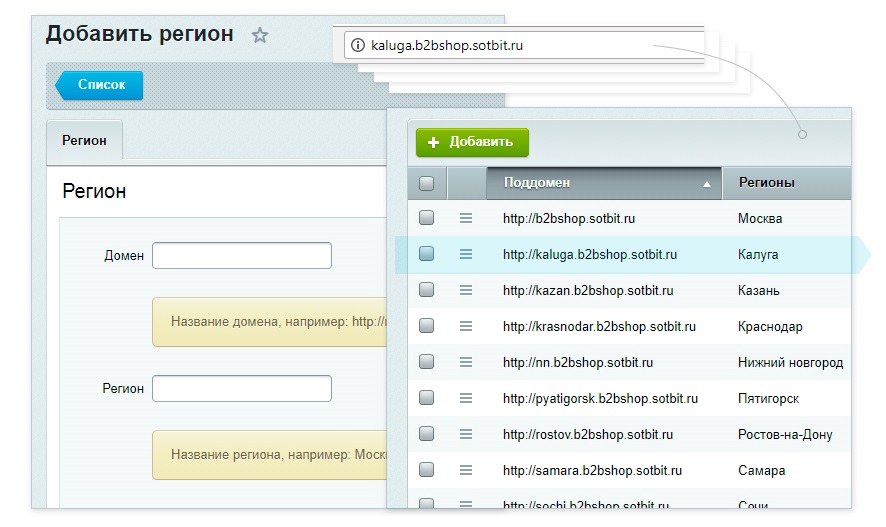

В разделе «Домены» выберите пункт

-

2.

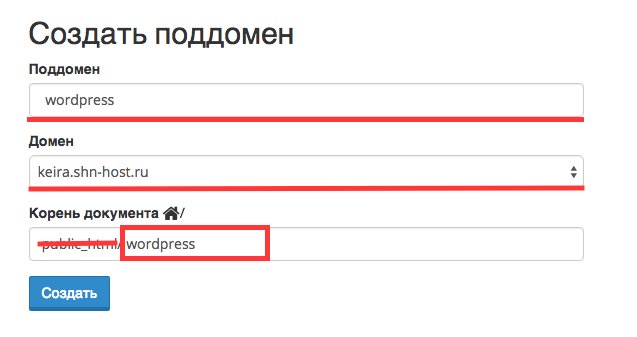

Укажите имя поддомена и выберите домен, для которого создаётся поддомен. Корневой каталог, в котором будут размещены файлы поддомена (Корень документа), будет прописан автоматически:

-

1.

В разделе «Сайты и домены» кликните Добавить субдомен:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, перейдите в раздел «Сайты и домены» и в правом верхнем углу измените вид на «Активный».

-

2.

Укажите имя поддомена и выберите домен, для которого создаётся поддомен. Укажите корневую папку для файлов поддомена. Нажмите ОК:

Обратите внимание! Если ранее для основного домена были добавлены поддомены как отдельные WWW-домены, при создании автоподдоменов возникнет ошибка. Чтобы избежать ошибки удалите созданные поддомены в разделе «WWW-домены». Если вы не хотите удалять поддомены, создавайте поддомены как самостоятельные WWW-домены.

Также для всех поддоменов, созданных через автоподдомены, будет установлена версия PHP основного домена. Если для поддомена необходимо установить другую версию PHP, вам необходимо будет создать поддомен как самостоятельный WWW-домен.

Создать автоподдомен можно:

- в отдельной директории — у каждого поддомена будет свой каталог в директории WWW;

- в поддиректории основного домена – все поддомены будут созданы в подкаталогах основного домена и будут иметь путь вида www/faq-reg.

Основное отличие этих двух способов в том, что если поддомен создан в поддиректории основного домена, основной домен будет иметь прямой доступ к файлам поддомена. Мы рекомендуем создавать автоподдомены в отдельной директории. Это более удобно и позволяет избежать путаницы в директории основного домена. Ниже будет описан способ создания автоподдомена в отдельной директории.

-

1.

Перейдите в раздел

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, в левом нижнем углу кликните «Старый интерфейс».

-

2.

В блоке «Дополнительные возможности» в строке «Автоподдомены» выберите пункт в отдельной директории и нажмите Oк:

Перейдите в раздел Менеджер файлов, в папку WWW, и нажмите кнопку Создать:

-

4.

Выберите тип Каталог, введите название поддомена полностью (support.faq-reg.ru) и нажмите Ok:

-

5.

Нажмите ещё раз Создать, выберите тип Ссылка, в поле «Имя» введите название вашего поддомена с www (www.support.faq-reg.ru), в поле «Значение» — просто название поддомена (support.

Это нужно для того, чтобы ваш поддомен был доступен по www. На этом создание автоподдомена закончено, вы можете приступать к размещению сайта на созданном поддомене. Для добавления дополнительных поддоменов повторите шаги с третьего по пятый.

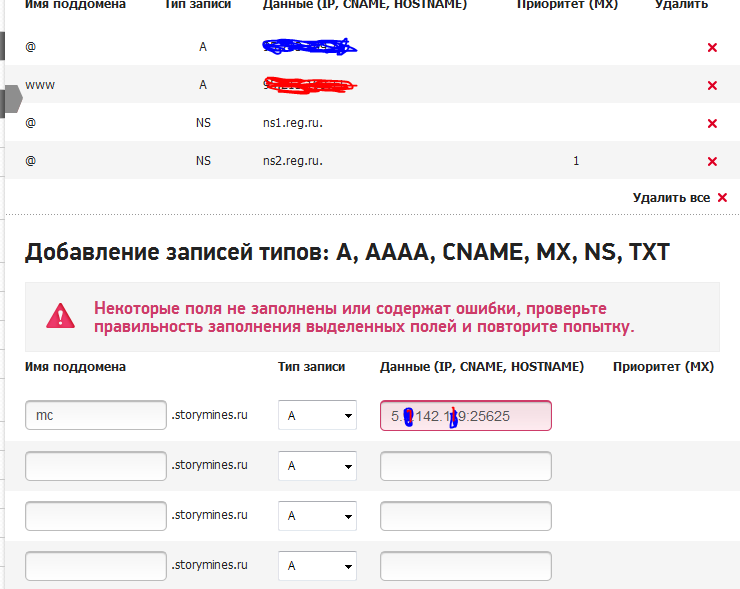

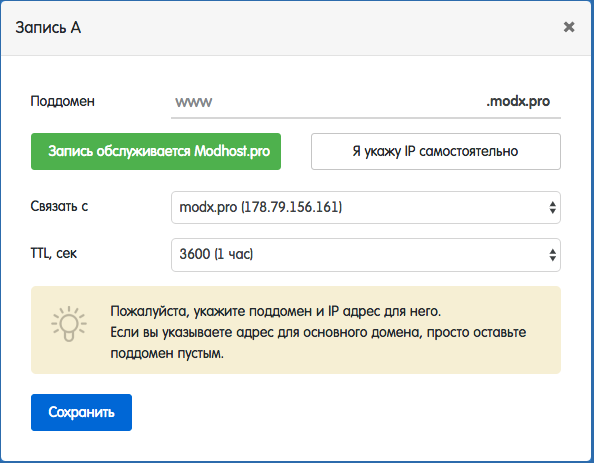

2 этап. Добавление записи о поддомене на DNS-серверы

После создания поддомена необходимо добавить запись о поддомене на DNS-серверы вашего домена. Этот процесс зависит от того, какие DNS-указаны для вашего домена: Как узнать, какие DNS указаны для вашего домена.

ns1.hosting.reg.ru и ns2.hosting.reg.ru

Если для домена указаны ns1.hosting.reg.ru и ns2.hosting.reg.ru, запись о поддомене будет добавлена автоматически. От вас не требуется никаких дополнительных действий. Подождите 15 минут. Затем вы можете приступить к размещению сайта на хостинге.

ns1.reg.ru и ns2.reg. ru

ru

Если для домена указаны ns1.reg.ru ns2.reg.ru:

-

1.

Авторизуйтесь в Личном кабинете REG.RU.

-

2.

Кликните по имени нужного домена:

-

3.

Во вкладке «Управление» кликните по пункту «DNS-серверы и зона» или нажмите кнопку Изменить:

-

4.

На открывшейся странице нажмите Добавить запись, во всплывающей шторке выберите А. Заполните поля и нажмите Готово:

Готово! После добавления необходимой записи нужно дождаться обновления зоны DNS-серверов (в течение 15 минут). Если вы предварительно меняли DNS-серверы на ns1.reg.ru и ns2.reg.ru, дождитесь обновления DNS-серверов. Обновление DNS-серверов может занять до 24 часов.

Если вы предварительно меняли DNS-серверы на ns1.reg.ru и ns2.reg.ru, дождитесь обновления DNS-серверов. Обновление DNS-серверов может занять до 24 часов.

другие DNS-серверы

Если для вашего домена используются отличные от ns1.hosting.reg.ru и ns2.hosting.reg.ru, ns1.reg.ru и ns2.reg.ru, обратитесь к своему DNS-провайдеру с вопросом изменения A-записи для домена.

Как удалить поддомен?

Чтобы удалить созданный поддомен, откройте панель управления хостингом и следуйте дальнейшей инструкции:

-

1.

Если поддомен добавлен как отдельный www-домен, перейдите в раздел «WWW домены», выделите поддомен и нажмите Удалить:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, в левом нижнем углу кликните «Старый интерфейс».

org/HowToStep»>

2.

Если вы настраивали поддомен через автоподдомены, перейдите в раздел «WWW-домены», два раза кликните на основном домене и в выпадающем списке «Автоподдомены» выберите

-

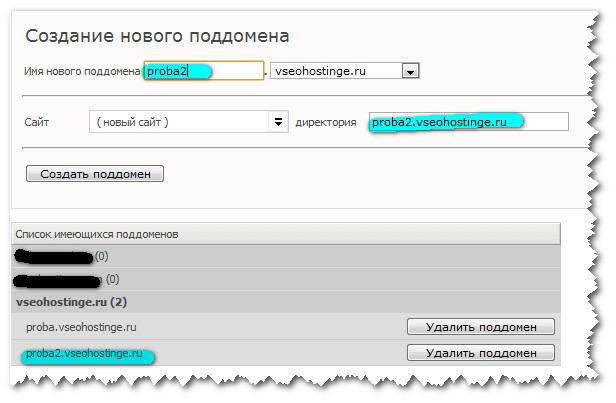

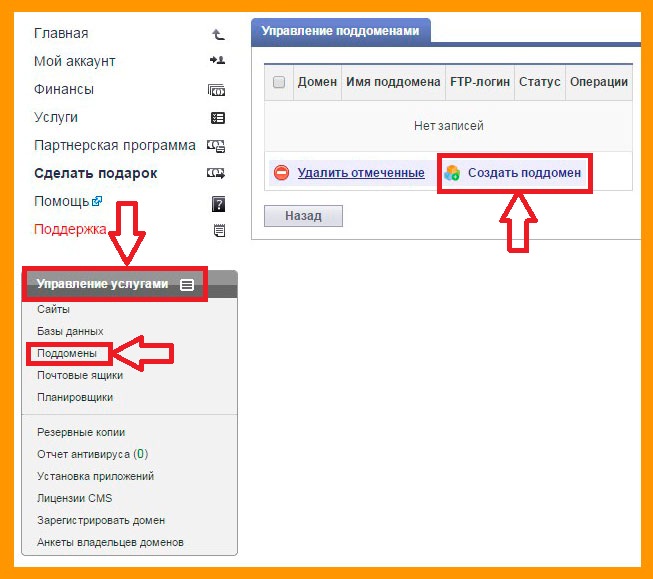

1.

В блоке «Домены» выберите Поддомены:

-

2.

Напротив ненужного вам более поддомена нажмите Удалить:

Подтвердите удаление поддомена.

-

1.

На вкладке «Сайты и домены» разверните настройки поддомена и нажмите Удалить:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, перейдите в раздел «Сайты и домены» и в правом верхнем углу измените вид на «Активный».

-

2.

Подтвердите удаление поддомена:

445 раз уже помогла

Как узнать все поддомены у домена?

Во время пентестов очень часто возникает задача просканировать все поддомены у целевого домена. Делать это вручную не очень удобно, поэтому сегодня мы предлагаем вам подборку инструментов для автоматизации сканирования поддоменов.

Чем больше используемых методов, тем больше шансов найти интересные поддомены, которые другие могли пропустить.

Некоторые спецы рекомендуют использовать только несколько инструментов (таких как Amass, Massdns, Subfinder & Gobuster). Правда люди, у которых плохое подключение к Интернету и не VPS, не смогут использовать эти высокоэффективные и быстрые инструменты. Поэтому выбирайте то, что работает для вас!

Правда люди, у которых плохое подключение к Интернету и не VPS, не смогут использовать эти высокоэффективные и быстрые инструменты. Поэтому выбирайте то, что работает для вас!

Методы

- Scraping

- Brute-force

- Alterations & permutations of already known subdomains

- Online DNS tools

- SSL certificates

- Certificate Transparency

- Search engines

- Public datasets

- DNS aggregators

- Git repositories

- Text parsing (HTML, JavaScript, documents…)

- VHost discovery

- ASN discovery

- Reverse DNS

- Zone transfer (AXFR)

- DNSSEC zone walking

- DNS cache snooping

- Content-Security-Policy HTTP headers

- Sender Policy Framework (SPF) records

- Subject Alternate Name (SAN)

Linux tools

AltDNS

Subdomain discovery through alterations and permutations

https://github.com/infosec-au/altdns

Installation

git clone https://github.com/infosec-au/altdns.git cd altdns pip install -r requirements.txt

Usage:

Generate a list of altered subdomains: ./altdns.py -i known-subdomains.txt -o new_subdomains.txt

Generate a list of altered subdomains & resolve them: ./altdns.py -i known-subdomains.txt -o new_subdomains.txt -r -s resolved_subdomains.txt

Other options

-w wordlist.txt: Use custom wordlist (default altdns/words.txt)

-t 10 Number of threads

-d $IP: Use custom resolver

Amass

Brute force, Google, VirusTotal, alt names, ASN discovery

https://github.com/OWASP/Amass

Installation

go get -u github.com/OWASP/Amass/...

Usage

Get target’s ASN from http://bgp.he.net/

amass -d target.com -o $outfile

Get subdomains from ASN: amass. netnames -asn $asn

netnames -asn $asn

Assets-from-spf

Parse net blocks & domain names from SPF records

https://github.com/yamakira/assets-from-spf

Installation

git clone https://github.com/yamakira/assets-from-spf.git pip install click ipwhois

Usage

cd the-art-of-subdomain-enumeration; python assets_from_spf.py target.com

Options

--asn: Enable ASN enumeration

BiLE-suite

HTML parsing, reverse DNS, TLD expansion, horizontal domain correlation

https://github.com/sensepost/BiLE-suite

Installation

aptitude install httrack git clone https://github.com/sensepost/BiLE-suite.git

Usage

List links related to a site: cd BiLE-suite; perl BiLE.pl target.com target

Extract subdomains from the results of BiLe. pl: ` cat target.mine grep -v “Link from” cut -d’:’ -f2 grep target.com sort uniq`

pl: ` cat target.mine grep -v “Link from” cut -d’:’ -f2 grep target.com sort uniq`

Bing

Usage

Find subsomains: site:target.com

Find subdomains & exclude specific ones: site:target.com -site:www.target.com

Censys_subdomain_enum.py

pip install censys git clone https://github.com/appsecco/the-art-of-subdomain-enumeration.git

Add your CENSYS API ID & SECRET to the-art-of-subdomain-enumeration/censys_subdomain_enum.py

- Usage

cd the-art-of-subdomain-enumeration; python censys_enumeration.py target.com

Cloudflare_enum.py

Extract subdomains from Cloudflare

DNS aggregator

https://github.com/appsecco/the-art-of-subdomain-enumeration/blob/master/cloudflare_subdomain_enum.py

Installation

pip install censys git clone https://github.com/appsecco/the-art-of-subdomain-enumeration.git

Usage

the-art-of-subdomain-enumeration; python cloudflare_subdomain_enum.py [email protected] target.com

Crt_enum_psql.py

Query crt.sh postgres interface for subdomains

https://github.com/appsecco/the-art-of-subdomain-enumeration/blob/master/crt_enum_psql.py

Installation

pip install psycopg2 git clone https://github.com/appsecco/the-art-of-subdomain-enumeration.git

Usage

cd python the-art-of-subdomain-enumeration; python crtsh_enum_psql.py target.com

Crt_enum_web.py

Parse crt.sh web page for subdomains

https://github.com/appsecco/the-art-of-subdomain-enumeration/blob/master/crt_enum_web.py

Installation

pip install psycopg2 git clone https://github.com/appsecco/the-art-of-subdomain-enumeration.git

Usage

cd python the-art-of-subdomain-enumeration; python3 crtsh_enum_web.py target.com

CTFR

Enumerate subdomains using CT logs (crt.sh)

https://github.com/UnaPibaGeek/ctfr

Installation

git clone https://github.com/UnaPibaGeek/ctfr.git cd ctfr pip3 install -r requirements.txt

Usage

cd ctfr; python3 ctfr.py -d target.com -o $outfile

Dig

Zone transfer, DNS lookups & reverse lookups

Installation

Installed by default in Kali, otherwise:

aptitude instal dnsutils

Usage

dig +multi AXFR target.com dig +multi AXFR $ns_server target.com

Domains-from-csp

git clone https://github.com/yamakira/domains-from-csp.git pip install click

- Usage

- Parse CSP header for domains:

cd domains-from-csp; python csp_parser. py $URL

py $URL - Parse CSP header & resolve the domains:

cd domains-from-csp; python csp_parser.py $URL -r

Dnscan

git clone https://github.com/rbsec/dnscan.git cd dnscan pip install -r requirements.txt

- Usage

- Subdomain brute-force of a domain:

dnscan.py -d target.com -o outfile -w $wordlist - Subdomain brute-force of domains listed in a file (one by line):

dnscan.py -l $domains_file -o outfile -w $wordlist - Other options:

-i $file: Output discovered IP addresses to a text file-r: Recursively scan subdomains-T: TLD expansion

Dnsrecon

- Description

- DNS zone transfer, DNS cache snooping, TLD expansion, SRV enumeration, DNS records enumeration, brute-force, check for Wildcard resolution, subdomain scraping, PTR record lookup, check DNS server cached records, mDNS records enumeration…

- https://github.

com/darkoperator/dnsrecon

com/darkoperator/dnsrecon - Installation

aptitude install dnsreconon Kali, or:

git clone https://github.com/darkoperator/dnsrecon.git cd dnsrecon pip install -r requirements.txt

- Usage

- Brute-force:

dnsrecon -d target.com -D wordlist.txt -t brt - DNS cache snooping:

dnsrecon -t snoop -D wordlist.txt -n 2.2.2.2where 2.2.2.2 is the IP of the target’s NS server - Options

--threads 8: Number of threads-n nsserver.com: Use a custom name server- Output options

--db: SQLite 3 file--xml: XML file--json: JSON file--csv: CSV file

Dnssearch

go get github.com/evilsocket/dnssearch

- Add ~/go/bin/ to PATH by adding this line to

~/.profile:export PATH=$PATH:/home/mima/go/bin/ - Usage

dnssearch -domain target. com -wordlist $wordlist

com -wordlist $wordlist- Other options

-a bool: Lookup A records (default true)-txt bool: Lookup TXT records (default false)-cname bool: Show CNAME records (default false)-consumers 10: Number of threads (default 8)

Fierce

Gobuster

git clone https://github.com/OJ/gobuster.git cd gobuster/ go get && go build go install

- Usage

gobuster -m dns -u target.com -w $wordlist- Other options:

-i: Show IP addresses-t 50: Number of threads (default 10)

- Search engine

- Usage

- Find subsomains:

site:*.target.com - Find subdomains & exclude specific ones:

site:*.target.com -site:www.target.com -site:help.target.com

Knock

apt-get install python-dnspython git clone https://github.com/guelfoweb/knock.git cd knock nano knockpy/config.json # <- set your virustotal API_KEY python setup.py install

- Usage

- Use default wordlist:

knockpy target.com - Use custom wordlist:

knockpy target.com -w $wordlist - Resolve domain name & get response headers:

knockpy -r target.comorknockpy -r $ip - Save scan output in CSV:

knockpy -c target.com - Export full report in JSON:

knockpy -j target.com

Ldns-walk

- Description

- DNSSEC zone walking

- Installation

aptitude install ldnsutils- Usage

- Detect if DNSSEC NSEC or NSEC3 is used:

ldns-walk target.comldns-walk @nsserver.com target.com- If DNSSEC NSEC is enabled, you’ll get all the domains

- If DNSSEC NSEC3 is enabled, use Nsec3walker

Massdns

git clone https://github.com/blechschmidt/massdns.git cd massdns/ make

- Usage

- Resolve domains:

cd massdns; ./bin/massdns -r lists/resolvers.txt -t AAAA -w results.txt domains.txt -o S -w output.txt - Subdomain brute-force:

./scripts/subbrute.py wordlist.txt target.com | ./bin/massdns -r lists/resolvers.txt -t A -o S -w output.txt - Get subdomains with CT logs parser & resolve them with Massdns:

./scripts/ct.py target.com | ./bin/massdns -r lists/resolvers.txt -t A -o S -w output.txt - Other options:

-s 5000: Number of concurrent lookups (default 10000)-t A(default),-t AAAA,-t PTR…: Type of DNS records to retrieve- Output options

-o S -w output.txt: Save output as simple text-o F: Save output as full text-o J: Save output as ndjson

Nsec3walker

wget https://dnscurve.org/nsec3walker-20101223.tar.gz tar -xzf nsec3walker-20101223.tar.gz cd nsec3walker-20101223 make

./collect target.com > target.com.collect

./unhash target.com.collect > target.com.unhash

cat target.com.unhash | grep "target" | wc -l

cat target.com.unhash | grep "target" | awk '{print $2;}'

Rapid7 Forward DNS dataset (Project Sonar)

- Description

- Public dataset containing the responses to DNS requests for all forward DNS names known by Rapid7’s Project Sonar

- https://opendata.rapid7.com/sonar.fdns_v2/

- Installation

aptitude install jq pigz- Usage

wget https://scans.io/data/rapid7/sonar.fdns_v2/20170417-fdns.json.gz cat 20170417-fdns.json.gz | pigz -dc | grep ".target.org" | jq`

San_subdomain_enum.py

Second Order

- Description

- Second-order subdomain takeover scanner

- Can also be leveraged as an HTML parser to enumerate subdomains

- https://github.

com/mhmdiaa/second-order

com/mhmdiaa/second-order - Installation

go get github.com/mhmdiaa/second-order- Usage

- Create a new copy of the default config.json file:

cp ~/go/src/github.com/mhmdiaa/second-order/config.json ~/go/src/github.com/mhmdiaa/second-order/config-subs-enum.json - And edit ` ~/go/src/github.com/mhmdiaa/second-order/config-subs-enum.json

to replace“LogCrawledURLs”: falsewith“LogCrawledURLs”: true` second-order -base https://target.com -config config.json -output target.com- Look for new subdomains in the resulting folder (./target.com)

Subbrute

aptitude install python-dnspython git clone https://github.com/TheRook/subbrute.git

- Usage

- Test a single domain:

./subbrute.py target.com - Test multiple domains:

./subbrute.py target1.com target2.com - Test a list of domains:

. /subbrute.py -t domains.txt

/subbrute.py -t domains.txt - Enumerate subdomains, then their own subdomains:

./subbrute.py target.com > target.out ./subbrute.py -t target.out

- Other options

-s wordlist.txt: Use a custom subdomains wordlist-p: Print data from DNS records-o outfile.txt: Save output in Greppable format-j JSON: Save output to JSON file-c 10: Number of threads (default 8)-r resolvers.txt: Use a custom list of DNS resolvers

Subfinder

- Description

- VirusTotal, PassiveTotal, SecurityTrails, Censys, Riddler, Shodan, Bruteforce

- https://github.com/subfinder/subfinder

- Installation:

go get github.com/subfinder/subfinder- Configure API keys:

./subfinder --set-config VirustotalAPIKey=0x41414141 - Usage

- Scraping:

. /subfinder -d target.com -o $outfile

/subfinder -d target.com -o $outfile - Scraping & brute-force:

subfinder -b -d target.com -w $wordlist -o $outfile - Brute-force only:

./subfinder --no-passive -d target.com -b -w $wordlist -o $outfie - Other options:

-t 100: Number of threads (default 10)-r 8.8.8.8,1.1.1.1or-rL resolvers.txt: Use custom resolvers-nW: Exclude wildcard subdomains-recursive: Use recursion-o $outfile -oJ: JSON output

Sublist3r

- Description

- Baidu, Yahoo, Google, Bing, Ask, Netcraft, DNSdumpster, VirusTotal, Threat Crowd, SSL Certificates, PassiveDNS

- https://github.com/aboul3la/Sublist3r

- Installation

git clone https://github.com/aboul3la/Sublist3r.git cd Sublist3r pip install -r requirements.txt

- Usage

- Scraping:

. /sublist3r.py -d target.com -o $outfile

/sublist3r.py -d target.com -o $outfile - Bruteforce:

./sublist3r.py -b -d target.com -o $outfile - Other options:

-p 80,443: Show only subdomains which have open ports 80 and 443

Theharvester

- Description

- Tool for gathering subdomain names, e-mail addresses, virtual hosts, open ports/ banners, and employee names from different public sources

- Scraping, Brute-force, Reverse DNS, TLD expansion

- Scraping sources: Threatcrowd, Crtsh, Google, googleCSE, google-profiles, Bing, Bingapi, Dogpile, PGP, LinkedIn, vhost, Twitter, GooglePlus, Yahoo, Baidu, Shodan, Hunter

- https://github.com/laramies/theHarvester

- Installation

aptitude install theharvester- Usage

- Scraping:

theharvester -d target.com -b all - Other options:

-h output.html: Save output to HTML file-f output.html: Save output to HTML & XML files-t: Also do TLD expansion discovery-c: Also do subdomain bruteforce-n: Also do a DNS reverse query on all ranges discovered

vhost-brute

aptitude install php-curl git clone https://github.com/gwen001/vhost-brute.git

- Usage

php vhost-brute.php --ip=$ip --domain=target.com --wordlist=$outfile- Other options:

--threads=5: Maximum threads (default 1)--port: Set port--ssl: Force SSL

Virtual-host-discovery

- Description

- vhosts brute-force

- https://github.com/jobertabma/virtual-host-discovery

- Installation

git clone https://github.com/jobertabma/virtual-host-discovery.git- Usage

cd virtual-host-discover; ruby scan.rb --ip=1.1.1.1 --host=target.com --output output.txt- Other options

--ssl=on: Enable SSL--port 8080: Use a custom port--wordlist wordlist.txt: Use a custom wordlist

Virustotal_subdomain_enum.py

Online tools

Search engines

Specialized search engines

Certificate transparency

Public datasets

Online DNS tools & DNS aggregators

Git repositories

Wordlists

Что такое поддомен и зачем создавать поддомены?

Что такое поддомен или субдомен?

Известно, что доменное имя имеет определенную структуру и делится на уровни, которые отделяются друг от друга точками. Наличие уровней необходимо для правильной работы DNS*.

Наличие уровней необходимо для правильной работы DNS*.

*DNS — это технология, которая помогает браузеру найти правильный сайт по доменному имени.

Уровни считаются слева-направо. Сначала идет корневой домен (он же нулевой уровень) — это точка в крайней правой части доменного имени. Обычный пользователь не видит этой точки, но она существует на уровне DNS. Чтобы было понятнее, эта точка схожа с “http://” перед адресом сайта — вводить ее необязательно, браузер сам подставит эти буквы.

-

домен нулевого уровня;

-

домен первого уровня;

-

домен второго уровня;

-

домен третьего уровня;

-

домен четвертого уровня.

И таких уровней может быть всего 127, при этом каждый из них не может содержать более 63 символов. Максимальная длина доменного имени со всеми поддоменами не должна превышать 255 символов. Иногда, регистраторами могут устанавливаться более строгие ограничения.

Максимальная длина доменного имени со всеми поддоменами не должна превышать 255 символов. Иногда, регистраторами могут устанавливаться более строгие ограничения.

Технически, каждый домен, идущий после корневого, считается доменом предыдущего: .ua — поддомен корневого домена, com.ua — поддомен домена .ua, а ukraine.com.ua — поддомен com.ua. На практике, поддоменами называют только домены третьего уровня и выше, а домены первых двух уровней — доменным именем. Это делается для того, чтобы проще было ориентироваться, ведь доменное имя одно на весь период регистрации, а поддоменов может быть сколько угодно.

Зачем нужны поддомены или субдомены?

Поддомены или субдомены используются для того, чтобы присвоить отдельной веб-странице уникальное имя.

Структурировать контент на сайте

Адрес, имеющий поддомен, выглядит как отдельный самостоятельный сайт. К тому же, он проще запоминается, нежели текст за косой чертой в ссылке.

Каждый проект компании или отдельный сервис может иметь свой поддомен. Особенно, если каждый из них рассчитан на отдельный рынок или разную целевую аудиторию. Примером этому могут послужить сервисы Google. Поисковик расположен на основном домене компании, а все другие сервисы — на поддоменах: drive.google.com, mail.google.com, docs.google.com.

Распределить нагрузку на сайт

Чтобы распределить нагрузку между серверами, каждый домен необходимо подключать к хостингу отдельно — это поможет распределить нагрузку между несколькими серверами. Например, основной сайт можно разместить на одном сервере, а отдельные разделы или второстепенные сервисы — на другом.

Также при помощи специальной программы и кода, можно перенаправить на другой IP-адрес и отдельные каталоги

На субдомены можно перенести и внутренние сервисы компании: подсайт для работников компании, почтовый и FTP-сервер, среду для разработки и тестирования, хранилище изображений.![]()

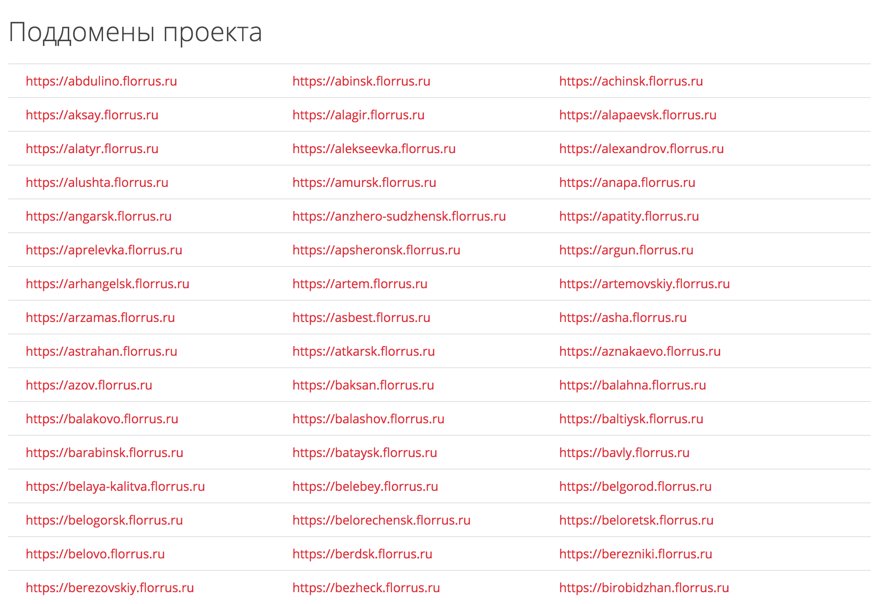

Предоставить клиентам бесплатное имя для сайта

Это будет удобно для тех компаний, чьи клиенты создают аккаунты или сайты, с дальнейшей публикацией их в интернете. Например, компания печатает изображения на одежде и даёт возможность другим пользователям создавать личные магазины на базе своего.

Пример: конструкторы сайтов Wix или Tilda — при помощи данных сервисов клиенты могут публиковать сайты и посадочные страницы на собственных субдоменах. В итоге адрес выглядит так: example.wix.com или example.tilda.ws.

Как создать поддомен

Поддомен можно создать на стороне DNS-серверов, которые используют домен. Чаще всего, они принадлежат доменному регистратору, либо же хостинг-провайдеру. В случае, если вы не помните, к каким DNS-серверам подключён ваш домен, вы можете проверить эту информацию в Whois.

Как поддомены влияют на SEO

Поддомены воспринимаются поисковыми системами как самостоятельные сайты. Поэтому, тем, кто планирует заняться оптимизацией сайта, необходимо учитывать две вещи:

Поэтому, тем, кто планирует заняться оптимизацией сайта, необходимо учитывать две вещи:

-

Внешние ссылки на поддомены не влияют на авторитет основного сайта. Под “авторитетом” имеется в виду популярность сайта в глазах поисковиков. А внешние ссылки являются одним из факторов, по которым он исчисляется. Чем больше ссылок на ваш сайт имеется на других сайтах, тем выше его позиции в результатах поиска и, соответственно, авторитет. Это работает по такому принципу: раз на сайт ссылаются другие, то поисковики считают, что на данный сайт имеет полезный контент. Если страницы сайта расположены на поддоменах, ссылки на них не будут автоматически влиять на позиции основного домена. Имея небольшой бюджете на SEO, более выгодно использовать каталоги, потому что весь авторитет от внешних ссылок будет передаваться основному домену.

-

Каждый поддомен ранжируется отдельно. Допустим, что основной домен хорошо ранжируется по некоторым запросам, будет ли это означать, что поддомен также будет хорошо ранжироваться по ним? – Ответ “Нет”.

Это же правило применимо и наоборот.

Это же правило применимо и наоборот.

Поэтому лучше, чтобы ключевые слова на основном домене и поддоменах отличались. В случае, если они будут пересекаться, будет труднее добиться высоких позиций в результатах поиска для поддомена, и на продвижение придётся тратить дополнительные деньги.

В поддоменах есть смысл в том случае, если ключевые слова не пересекаются. Например, страницы с разными продуктами: okna.domain.ua, dveri.domain.ua, vorota.domain.ua.

Как узнать поддомены сайта

Это может быть полезно тому, кто занимается SEO и проводит технический анализ сайта. Возможно, какой-то из поддоменов имеет дублирующий контент, но никто не помнит о его существовании. Либо вашей целью является анализ поддоменов конкурентов.

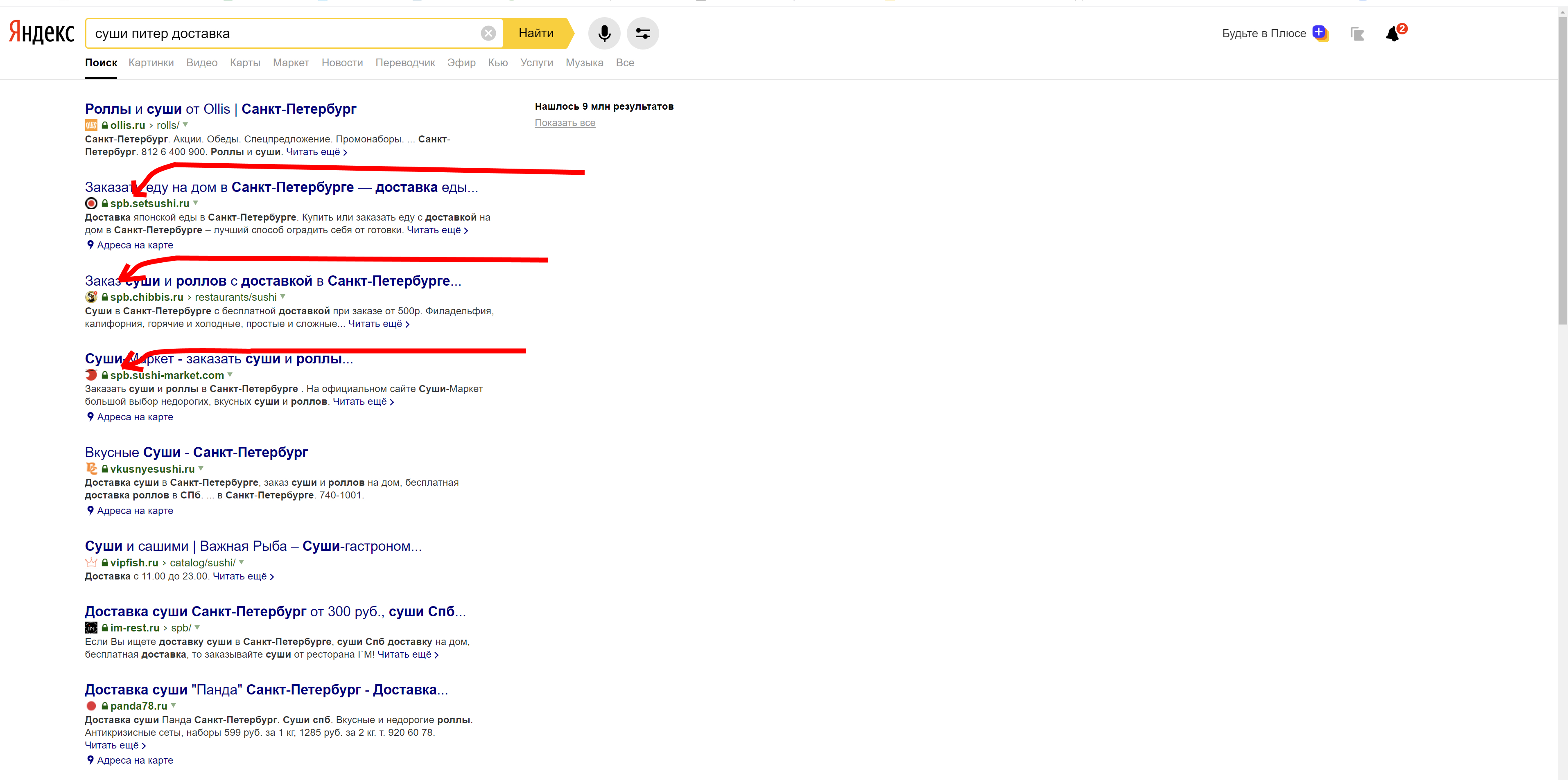

Чтобы узнать все проиндексированные поисковиком домены, необходимо ввести в гугле специальный запрос. Только вместо «google.com» подставьте свой или любой другой домен.

site:google. com -inurl:https://google.com -inurl:https://www.google.com -inurl:http://google.com -inurl:http://www.google.com

com -inurl:https://google.com -inurl:https://www.google.com -inurl:http://google.com -inurl:http://www.google.com

Также существуют бесплатные сервисы по поиску поддоменов: DNSdumpster или Pentest Tools. Но они не всегда могут найти нужный поддомен.

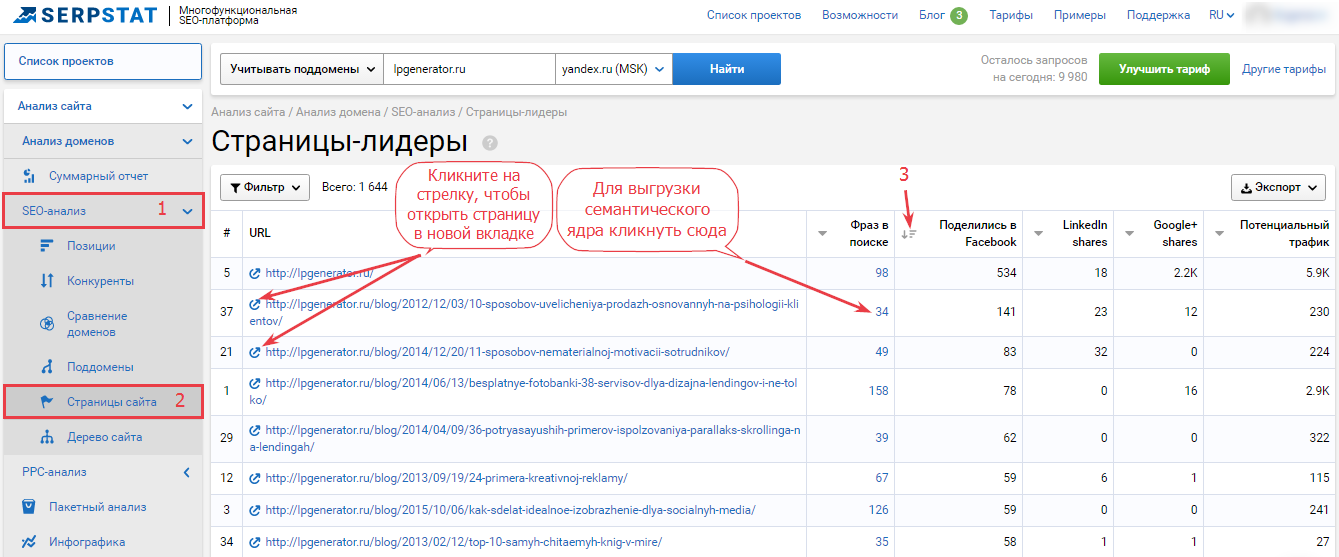

Также, проверить поддомен можно с помощью специального сервиса Serpstat, у них на сайте можно найти поддомены любого домена.

Для этого нужно ввести доменное имя в строке поиска и перейти в меню слева в радел «Анализ сайта» — «Анализ доменов» — «SEO-анализ» — «Поддомены».

Мы предлагаем лучший виртуальный хостинг для сайтов на Joomla, WordPress и других популярных CMS с поддержкой PHP, Perl, MySQL.

Просто выберите домен, закажите хостинг и установите CMS в один клик.

Выбирайте пакет услуг, который максимально соответствует потребностям вашего проекта: SSD хостинг, VPS на SSD, Cloud (облачный) хостинг, облачный VPS. Выделенный сервер или dedicated server.

Наша техническая поддержка, работает в режиме 24/7/365 и Вы всегда сможете получить квалифицированную помощью, если возникнут вопросы.

Только зарегистрированные пользователи могут оставлять комментарии

Проверка домена и обязательные приглашения

Чтобы упростить и ускорить процесс адаптации новых сотрудников, для компаний и организаций в Dropbox Business предусмотрены проверка домена и обязательные приглашения.

С помощью проверки домена администратор рабочей группы может подтвердить Dropbox, что это именно он является владельцем какого-либо домена эл. почты. По завершении проверки домена можно включить обязательные приглашения.

Обязательные приглашения будут разосланы всем пользователям, чьи личные аккаунты Dropbox зарегистрированы с адресами эл. почты в подтвержденном домене. При этом у пользователей, получивших приглашение, будет две возможности:

- Присоединиться к рабочей группе, используя существующий аккаунт

- Если в их аккаунте хранятся преимущественно личные файлы, эти пользователи могут изменить свой адрес эл.

почты, связанный с этим аккаунтом, с рабочего на личный. Тогда их личные файлы будут храниться отдельно от бизнес-аккаунта.

почты, связанный с этим аккаунтом, с рабочего на личный. Тогда их личные файлы будут храниться отдельно от бизнес-аккаунта.

Обратите внимание: рабочим группам, подписанным на тарифный план Enterprise, также доступны две другие функции: статистика домена и захват аккаунтов.

Подробнее о статистике домена и захвате аккаунтов…

В блоге Dropbox можно увидеть проверку домена и обязательные приглашения в действии.

Шаг первый: подтвердите, что являетесь владельцем домена

- Зайдите на сайт dropbox.com и войдите в свой аккаунт администратора.

- Откройте Консоль администрирования.

- Нажмите Настройки.

- Под пунктом Участники нажмите Домены.

- Нажмите Добавить домен.

- Введите домен организации, владение которым вы хотите подтвердить.

- Выберите один из трех методов подтверждения.

- Выполните инструкции; когда вы закончите, вам придет эл. письмо с уведомлением, что проверка домена прошла успешно.

Что делать, если у меня несколько доменов, подлежащих проверке, или если я хочу проверить поддомен?

Администраторы рабочей группы могут выбрать проверку основного домена, который является доменом верхнего уровня их сайта (например, «dropbox.com»). Кроме того, администраторы рабочей группы могут проверить поддомены, являющиеся дополнительными доменами их сайта (например, «sales.dropbox.com»).

При проверке основного домена администратор рабочей группы увидит пункт с галочкой рядом с пунктом Включить все поддомены. Оставьте эту галочку, чтобы проверить все поддомены основного домена. При проверке поддомена этот параметр недоступен.

Как узнать, какой способ проверки мне подходит?

Подтвердить владение доменом можно тремя разными способами:

- Добавьте метатег

- Загрузить файл HTML

- Создать запись TXT

Для первых двух вариантов (добавить метатег или загрузить файл HTML) вам скорее всего понадобится доступ к коду вашего сайта. Это безопасный и относительно быстрый способ, поскольку Dropbox заметит изменения сразу, как только они появятся на вашем сайте.

Это безопасный и относительно быстрый способ, поскольку Dropbox заметит изменения сразу, как только они появятся на вашем сайте.

Если вы не можете изменить свой сайт или у вас нет сайта на том домене, который вы хотите подтвердить, можете создать TXT-файл на сайте хоста, где размещается ваш домен.

Такая возможность существует в большинстве хостинговых сервисов, однако шаги для загрузки файла могут различаться. Если вы не знаете, как изменить конфигурацию вашего DNS, обратитесь в службу поддержки хоста вашего домена или перечитайте документацию. Dropbox не предоставляет поддержку по хостингам доменов.

- Обратите внимание: после того, как вы внесете необходимые изменения в хосте вашего домена, их появление на сайте может занять до одного дня, что обусловлено работой серверов. Dropbox будет проверять ваш сайт, пока файл не будет загружен. Когда это произойдет, вам будет отправлено электронное письмо.

Шаг второй: включите обязательные приглашения на своих доменах

Когда вы подтвердите, что являетесь владельцем домена, то сможете включить на нем обязательные приглашения. После включения этой функции все уже отправленные и будущие приглашения на этом домене станут обязательными — пользователи должны будут либо присоединиться к вашей рабочей группе, либо сменить адрес электронной почты в своем аккаунте Dropbox, при этом новый адрес должен находиться за пределами вашего домена. Чтобы включить обязательные приглашения:

После включения этой функции все уже отправленные и будущие приглашения на этом домене станут обязательными — пользователи должны будут либо присоединиться к вашей рабочей группе, либо сменить адрес электронной почты в своем аккаунте Dropbox, при этом новый адрес должен находиться за пределами вашего домена. Чтобы включить обязательные приглашения:

- Зайдите на сайт dropbox.com и войдите в свой аккаунт администратора.

- Откройте Консоль администрирования.

- Нажмите Настройки.

- Под пунктом Участники нажмите Домены.

- Нажмите на значок шестеренки рядом с тем доменом, который вы подтвердили.

- Нажмите Изменить настройки присоединения аккаунтов.

- Выберите Приглашенные пользователи.

После выполнения этих шагов все отправленные и будущие приглашения на этом домене станут обязательными.

Что делать, если мне не удалось пройти проверку домена?

Если вам не удалось подтвердить домен, можете повторить попытку позже, используя функцию Исправить настройки проверки.![]()

- Обратите внимание: Dropbox не предоставит вам информации о пользователях, и вы не сможете включить обязательные приглашения, пока не подтвердите, что являетесь владельцем домена.

Руководство по панели управления. DNS. LTD Beget.

В данном разделе вы можете управлять DNS-записями своих доменов, узнать значение А-записи вашего технического домена, посмотреть список DNS-серверов Бегета, посмотреть полный текст зоны и ознакомиться с полезной информацией по разделу.

Редактирование DNS-серверов

Если ваш домен находится на нашем обслуживании, то в данном разделе вы сможете изменить для него DNS-серверы. Для этого вам необходимо выбрать нужный домен из выпадающего списка и напротив него нажать кнопку Редактирование DNS-серверов.

Внесите необходимые изменения, после чего сохраните их, нажав на кнопку Сохранить.

Обратите внимание!

Изменение NS-серверов вступает в силу в течение 24-72 часов с момента их изменения, в зависимости от скорости обновления DNS-кэша вашего интернет-провайдера.

Добавить подзону xxx.yourdomain.ru

Вы можете добавить подзону для вашего домена прямо из раздела DNS без создания поддомена. Созданная подзона появится в общем списке.

При создании подзоны возможно выбрать настройки MX-записей для работы почты через такие сервисы, как Яндекс, Google или Mail.ru, а также указать код верификации (в виде TXT-записи), подтверждающий право владения доменом для поисковых систем.

Полный текст зоны

В верхней части раздела Управления записями DNS справа от выбора домена находится кнопка просмотра Текста зоны . Текст зоны содержит: SOA-запись, MX- и NS-, TXT-записи зоны, TTL.

Редактирование зоны

В верхней части страницы Управление записями DNS располагается форма быстрого добавления NS-записей в нужную вам подзону. Для добавления записи выберите в выпадающем списке нужную подзону, тип записи (A, AAAA, MX, SRV, TXT) и введите саму запись, после чего нажмите Добавить.

Справа от поля ввода содержимого записи есть краткая справка по типам записей. Посмотреть справку можно, наведя курсор мыши на иконку .

Для редактирования нужной зоны (подзоны) необходимо нажать на кнопку . Здесь можно как посмотреть, изменить и удалить текущие DNS-записи, так и добавить новые.

Для удаления записи необходимо напротив неё нажать кнопку .

При нажатии на кнопку можно восстановить все DNS-записи по умолчанию:

- В качестве А-записи будет установлен IP-адрес сервера, на котором находится ваш аккаунт;

- MX-записи изменятся на mx1.beget.com и mx2.beget.com.

Для поддоменов также доступно перенаправление на альтернативные NS-серверы. NS-записи отвечают за то, на каких DNS-серверах необходимо искать информацию о вашем домене (поддомене).

Опция доступна только для поддоменов, если для основного домена прописаны наши DNS-серверы. Чтобы установить NS-записи для поддомена, необходимо перейти к редактированию нужной подзоны и выбрать NS, после чего ввести необходимые NS-записи и применить изменения.

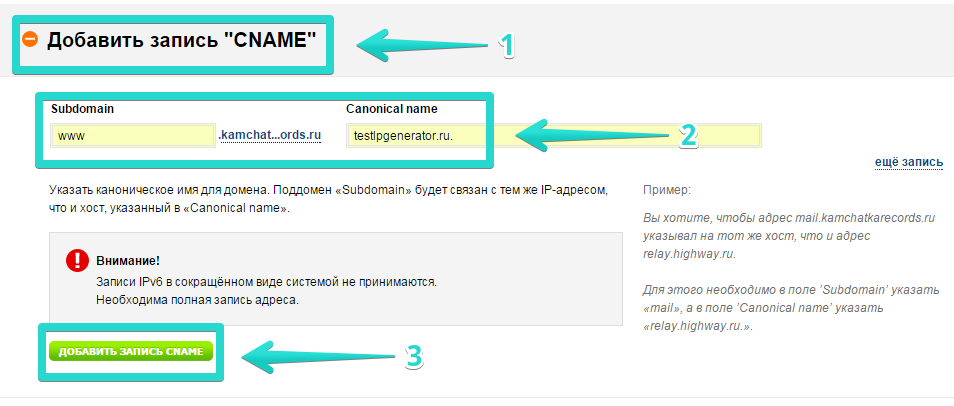

Для поддомена также возможно создание алиаса записи. CNAME (canonical name record) или каноническая запись имени используется для перенаправления на другое имя. Чтобы установить CNAME-запись для поддомена, необходимо перейти к редактированию нужной подзоны и выбрать CNAME, после чего ввести необходимую запись и применить изменения.

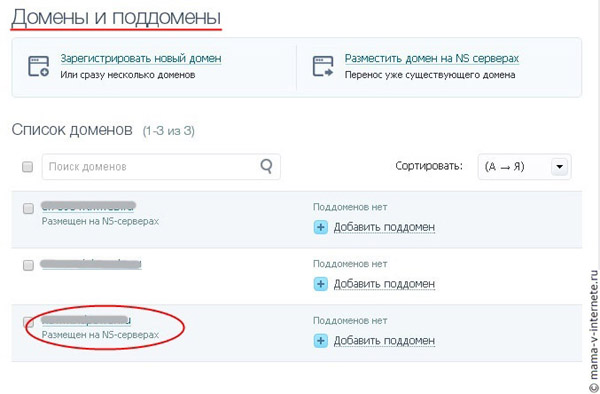

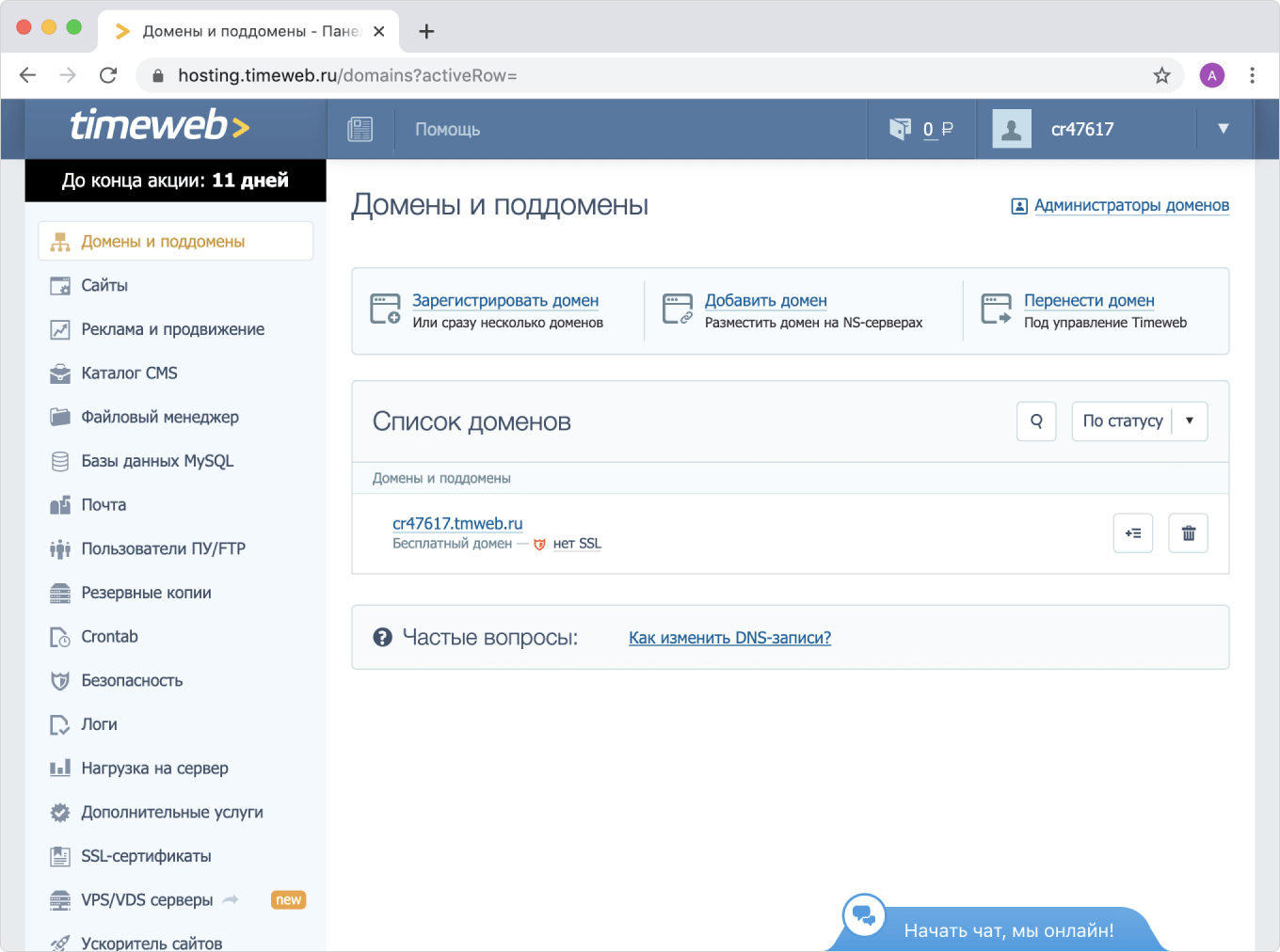

Руководство по панели управления. Домены и поддомены. LTD Beget.

Домен — имя сайта в сети интернет. Поддомен — это домен, который является частью домена более высокого уровня. В панели управления (раздел «Домены и поддомены») есть удобные инструменты для работы с доменами и поддоменами.

В этом разделе вы можете расположена удобная и информативная таблица, с помощью которой вы можете:

- зарегистрировать новый домен;

- добавить уже зарегистрированный домен и поддомен;

- управлять имеющимися доменами на аккаунте;

- управлять доменам под обслуживанием регистратора Beget;

- управлять SSL сертификатами для доменов.

Заказ домена состоит из трёх шагов: выбор доменного имени, регистрация домена, проверка корректности данных и создание сайта.

Шаг 1: Выбор доменного имениВыберите свободное доменное имя. Выбрав доменное имя стоит убедиться, что схожего имени нет в других доменных зонах. Это поможет избежать ошибочных переходов посетителей вашего сайта на ресурс не принадлежащий вам.

Если имя занято, вам будет выведено предупреждение об этом.

Шаг 2: Регистрация доменаПри регистрации домена необходимо указать персону, на которую будет зарегистрирован домен. Если вы регистрировали домены через нас ранее, то вы можете выбрать сохраненную персону из списка. Все поля обязательны для заполнения.

При установке галочки на Private Person, указанные ФИО не будут отображаться при проверке домена по общедоступной базе WHOIS.

Если вы уже регистрировали домены через нас, то можно выбрать персону с заполненными ранее данными. При регистрации персона сохраняется автоматически.

Шаг 3: Проверка корректности данных и создание сайтаНа третьем шаге необходимо проверить корректность указанных данных, а также можно указать, необходимо ли создавать для данного домена отдельный сайт:

При заказе нового домена можно:

- Создать новый сайт для домена.

Сайт — это директория на диске. Например, если вы регистрируете домен mydomain.ru и выбираете опцию «Создать новый сайт», на диске будет создана директория ~/mydomain.ru, а в ней директория public_html, куда и необходимо будет загружать файлы сайта. - Прилинковать домен к существующему сайту.

Выберите уже существующий сайт, к которому будет прикреплён поддомен из выпадающего списка.

- Не прилинковывать домен.

В таком случае домен будет создан, но не будет закреплён ни за одним из сайтов.

В этом же окне вы можете активировать опцию автоматического продления регистрации домена и заказать выпуск SSL сертификата Let’s Encrypt. После выбора необходимых пунктов нажмите кнопку Зарегистрировать. После регистрации домена он появится в разделе «Домены и поддомены» и вы сможете им управлять.

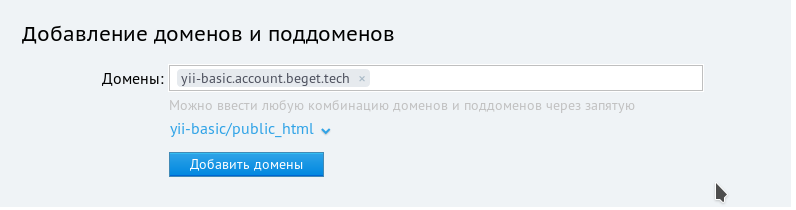

Добавление уже зарегистрированного домена

Для того чтобы Ваш сайт открывался по домену, который зарегистрирован не у нас, Вам необходимо добавить домен в данном разделе, а также изменить у своего регистратора NS-серверы на наши:

- ns1.beget.com

- ns2.beget.com

- ns1.beget.pro

- ns2.beget.pro

Для добавления домена необходимо перейти во вкладку Добавить или зарегистрировать домен, ввести имя домена в соответствующем поле и указать, к какому сайту будет прилинкован домен.![]()

При добавлении домена можно:

- Создать новый сайт для домена.

В данном случае под сайтом подразумевается директория на диске. Например, если мы добавляем домен mydomain.ru и выбираем «Создать новый сайт«, на диске будет автоматически создана директория ~/mydomain.ru, а в ней директория public_html, куда и необходимо будет загружать файлы сайта. - Прилинковать домен к существующему сайту.

В данном случае необходимо будет из списка уже существующих сайтов выбрать сайт (директорию), к которому будет прикреплён поддомен. - Не прилинковывать домен.

В таком случае домен будет добавлен, но не будет закреплён ни за одним из сайтов (директорией). - Направить домены на VPS (опция доступна владельцам VPS).

Данная опция автоматически вносит IP адрес вашего VPS в A-запись добавляемого домена.

Перенос домена на обслуживание в Beget

Также в текущем разделе вы можете добавить уже зарегистрированный вами ранее домен у другого регистратора. Для этого добавьте его в таблицу управления доменами/поддоменами и нажмите на кнопку .

В появившемся окне вам необходимо указать Auth-code, выданный вашим регистратором.

Обратите внимание!

Для переноса доменов в некоторых зонах в соответствии с требованием регулятора может потребоваться оплатить продление доменного имени на один год.

Управление доменамиВ таблице управление доменами и поддоменами отображаются все домены на вашем аккаунте, а также некоторая информация о них: срок окончания делегирования, регистратор, поддомены.

Для всех доменов (кроме технических) вы можете:

Управление доменами под обслуживанием регистратора BegetДля доменов, находящихся под обслуживанием Beget, доступны расширенные возможности управления.

Продление и автопродление домена

Кликнув по кнопке вы можете продлить домен. А кнопка включает/выключает автопродление. Если на вашем аккаунте есть бонусные домены, автопродление происходит за счет бонусов.

В случае если на момент автопродления на аккаунте нет бонусных доменов и недостаточно средств, домен продлен не будет, а на административный email будет выслано предупреждение. Повторная попытка автопродления будет произведена через сутки.

Управление данными администратора домена

В разделе Администраторы вы можете просмотреть персону, на которую домен зарегистрирован, и, при необходимости, подкорректировать данные администратора домена, которые не относятся к идентификационным, или же сформировать в автоматическом режиме заявление для смены администратора домена.

Для редактирования данных администратора домена нажмите на кнопку . Окно данных администратора состоит из двух зон: паспортные данные и контактные данные.

Для изменения контактных данных администратора не требует специальных разрешений. После внесения нужных изменений нажмите на кнопку «Изменить» и данные сохранятся. А вот изменение паспортных данных требует специального разрешения и письменного заявления владельца домена.

Чтобы внести изменения в паспортные данные администратора домена активируйте переключатель Изменить администратора домена, внесите изменения, проверьте их и, если они верны, подтвердите изменения кнопкой Сформировать заявление. Затем скачайте заявление на изменение данных, распечатайте его и подпишите.

Обратите внимание!

Если производится смена физического лица:Заявление может быть отправлено почтой в Beget. В таком случае подпись на письме должна быть заверена нотариально, и к письму должна быть приложена копия паспорта текущего владельца домена (первый разворот и страница со штампом о постоянной регистрации).

Или заявление может быть доставлено текущим владельцем лично в офис Beget, при этом необходимо иметь при себе паспорт и скан-копию первой страницы и актуальной прописки.

Или заявление может быть доставлено текущим владельцем лично в офис Beget, при этом необходимо иметь при себе паспорт и скан-копию первой страницы и актуальной прописки.Если производится смена юридического лица:

Заявление может быть доставлено почтой или лично в Beget. Заявление должно быть заверено подписью уполномоченного лица и печатью. К заявлению должны быть приложены копии ИНН, ОГРН, приказ о назначении уполномоченного лица, доверенность (в случае подписания не исполнительным органом). Копии документов должны быть также заверены подписью уполномоченного лица и печатью.

Почтовый адрес: 195027, Россия, г. Санкт-Петербург, а/я 209

Отследить статус заявки вы можете в подразделе «Заявки на смену администратора». При необходимости, заявку можно отменить. Однако если заявление на изменение администратора уже отправлено, но вы отменили заявку в этом разделе, то оно всё равно будет принято и обработано.

Передача домена и смена регистратора

В подменю раздела «Управление доменами и поддоменами» находятся опции управления доменами, среди которых: передача домена на другой аккаунт , получение кода аутентификации для смены регистратора .

Для передачи домена на другой аккаунт нажмите на кнопку , укажите логин получателя, после подтверждения заявки домен будет перенесен.

Для смены регистратора вам необходимо получить Authinfo-code (подменю ). Authinfo-code можно получить по email или по телефону.

Управление SSL-сертификатамиДля любого домена/поддомена можно установить SSL-сертификат для того, чтобы Ваш сайт работал по проколу https. Если вы находись на тарифе виртуального хостинга, то в разделе домены и поддомены напротив каждого домена есть кнопка , нажав которую откроется окно управления SSL-сертификатами.

Вы можете заказать бесплатный SSL сертификат или один из пяти платных сертификатов, а также установить уже имеющийся у вас сертификат.

Выпуск бесплатного SSL сертификата Let’s EncryptДля выпуска доступны два типа бесплатных SSL сертификатов:

- Стандартный — обеспечивает защиту домена и до 39 поддоменов;

- Wildcard — обеспечивает защиту домена и всех поддоменов.

Бесплатные SSL cертификаты выпускается в течение 20-30 минут.

Бесплатные SSL сертификаты Let’s Encrypt выпускаются сроком действия на 90 дней. Вам не потребуется беспокоиться об их перевыпуске: мы берем эту задачу на себя.

Заказ платного SSL сертификатаВы также можете заказать платный SSl сертификат Sectigio. Для заказа доступны 5 типов SSL сертификатов: Positive SSL, SSL, Premium SSL, SSL EV, SSL Wildcard. Их отличия приведены на скриншоте:

После выпуска сертификата он будет автоматически установлен на Ваш домен.

Установка SSL сертификатаЕсли у Вас уже есть SSL сертификат, то его можно установить во вкладке Установка SSL сертификата.

После заполнения полей: сертификат и приватный ключ, укажите домен, к которому будет прикреплён сертификат и, если надо, выделенный IP адрес.

Добавление и проверка пользовательских доменных имен в Azure Active Directory

- Чтение занимает 5 мин

В этой статье

Доменное имя является важной частью идентификатора для различных ресурсов каталога: имени пользователя, адреса электронной почты пользователя и адреса группы. Оно также может входить в URI идентификатора приложения. Ресурс в Azure AD может включать доменное имя, которое принадлежит организации, содержащей ресурс. Только глобальный администратор может управлять доменами в Azure AD.

Установка основного доменного имени для каталога Azure AD

При создании каталога организации исходное доменное имя, например contoso.onmicrosoft.com, также становится основным доменным именем. Основной домен задает доменное имя по умолчанию, применяемое для каждого создаваемого пользователя. При установке основного доменного имени упрощается процесс создания пользователей на портале для администратора. Чтобы изменить основное доменное имя, выполните следующее.

Войдите на портал Azure с учетной записью глобального администратора в организации.

Выберите Azure Active Directory.

Выберите Имена пользовательских доменов.

Выберите имя домена, который будет основным.

Выберите команду Назначить основным. При появлении запроса подтвердите свой выбор.

Вы можете изменить основное доменное имя организации, чтобы оно было проверенным пользовательским доменом, который не является федеративным. При изменении основного домена для каталога имена существующих пользователей не изменятся.

Добавление личных доменных имен в организацию Azure AD

Можно добавить до 5000 имен управляемых доменов. Если вы настраиваете все домены для федерации с локальными Active Directory, можно добавить до 2500 доменных имен в каждой организации.

Добавление поддоменов для личного домена

Если вы хотите добавить в организацию имя поддомена, например europe.contoso.com, необходимо сначала добавить и проверить корневой домен, например contoso.com. Azure AD автоматически проверяет поддомен. Чтобы убедиться, что добавленный поддомен проверен, обновите список доменов в браузере.

Если вы уже добавили домен contoso.com в одну организацию Azure AD, вы также можете проверить субдомен europe.contoso.com в другой организации Azure AD. При добавлении поддомена вам будет предложено добавить запись типа TXT в поставщик услуг размещения DNS.

Что делать, если вы изменили регистратор DNS для пользовательского доменного имени

Если вы измените регистраторы DNS, в Azure AD нет дополнительных задач настройки. Вы можете продолжать использовать доменное имя с Azure AD без прерывания. Если вы используете имя личного домена с Microsoft 365, Intune или другими службами, которые используют пользовательские доменные имена в Azure AD, см. документацию по этим службам.

Удаление имени личного домена

Имя личного домена можно удалить из Azure AD, если ваша организация не использует его или если это доменное имя необходимо использовать с другой службой Azure AD.

Перед удалением личного доменного имени необходимо убедиться, что от этого имени не зависят никакие ресурсы в каталоге организации. Нельзя удалить доменное имя из организации, если:

- Какой-либо пользователь имеет имя пользователя, электронный адрес или адрес прокси-сервера, которые включают это доменное имя.

- Какая-либо группа имеет адрес электронной почты или адрес прокси-сервера, которые включают это доменное имя.

- Какое-либо приложение в Azure AD имеет URI идентификатора приложения, который включает это доменное имя.

Прежде чем можно будет удалить имя личного домена, необходимо изменить или удалить любой такой ресурс в организации Azure AD.

Параметр ForceDelete

Вы можете применить операцию принудительного удаления (ForceDelete) к доменному имени в Центре администрирования Azure AD или с помощью API Microsoft Graph. В обоих случаях используется асинхронная операция и все ссылки обновляются с имени личного домена, например [email protected], до начального имени домена по умолчанию, например [email protected].

Чтобы вызвать ForceDelete на портале Azure, вы должны убедиться, что существует менее 1000 ссылок на доменное имя, а любые ссылки, в которых Exchange является службой подготовки, должны быть обновлены или удалены в Центре администрирования Exchange. Сюда входят группы безопасности с поддержкой почты и распределенные списки Exchange. Дополнительные сведения см. в статье Manage mail-enabled security groups in Exchange Server (Управление группами безопасности с поддержкой почты в Exchange Server). Кроме того, операция ForceDelete не будет выполнена, если выполняется любое из следующих условий:

- Вы приобрели домен через службы подписки домена Office 365

- Вы являетесь партнером, управляющим от имени другой организации пользователя.

Следующие действия выполняются как часть операции ForceDelete:

- Имя участника-пользователя (UPN), электронный адрес (EmailAddress) и адрес прокси-сервера (ProxyAddress) пользователей со ссылками на имя личного домена переименовываются на основе начального имени домена по умолчанию.

- Электронный адрес (EmailAddress) групп со ссылками на имя личного домена переименовывается на основе начального имени домена по умолчанию.

- Идентификаторы URI (identifierUris) приложений со ссылками на имя личного домена переименовываются на основе начального имени домена по умолчанию.

Возвращается сообщение об ошибке, если:

- Количество объектов, подлежащих переименованию, превышает 1000.

- Одно из приложений, которое нужно переименовать, является мультитенантным.

Часто задаваемые вопросы

Вопрос. Удаление домена завершается ошибкой, указывающей, что у меня есть группы Exchange, которые были зарегистрированы в этом доменном имени. Почему?

Ответ. Сейчас определенные группы, такие как группы безопасности с поддержкой почты и распределенные списки, предоставляются Exchange, и их необходимо вручную удалить в Центре администрирования Exchange. Могут существовать устаревшие адреса прокси-серверов, которые ссылаются на имя личного домена. Их необходимо обновить вручную для использования другого доменного имени.

Вопрос. Войдя с использованием учетной записи [email protected], я не могу удалить доменное имя contoso.com?

Ответ. Вы не можете ссылаться на имя личного домена, которое вы пытаетесь удалить, в своем имени учетной записи пользователя. Убедитесь, что учетная запись глобального администратора использует имя домена по умолчанию (.onmicrosoft.com), например [email protected]. Войдите в систему с другой учетной записью глобального администратора, например [email protected], или другим именем личного домена, например fabrikam.com, где учетная запись — [email protected].

Вопрос. Я нажимаю кнопку «Удалить домен» и вижу состояние In Progress для операции удаления. Сколько времени это занимает? Что произойдет, если операцию не удастся выполнить?

Ответ. Операция удаления домена — это асинхронная фоновая задача, которая переименовывает все ссылки на доменное имя. Эта операция должна завершиться через пару минут. Если удаление домена не выполняется, убедитесь, что у вас нет:

- приложений с настроенным доменным именем в appIdentifierURI;

- любой группы с поддержкой почты, ссылающейся на имя личного домена;

- более 1000 ссылок на доменное имя.

Если вы обнаружите, что ни одно из условий не выполнено, вручную очистите ссылки и попробуйте снова удалить домен.

Использование PowerShell или API Microsoft Graph для управления доменными именами

Большинство задач по управлению доменными именами в Azure Active Directory также можно выполнить с помощью Microsoft PowerShell или программными средствами с помощью API Microsoft Graph.

Дальнейшие действия

Как найти поддомены домена за считанные минуты?

Обнаружение поддоменов домена является важной частью хакерской разведки , и благодаря следующим онлайн-инструментам, которые облегчают жизнь.

Наличие незащищенного поддомена может привести к серьезному риску для вашего бизнеса, и в последнее время было несколько инцидентов безопасности, когда хакер использовал уловки с поддоменами.

Самым последним из них был Vine, где весь код был доступен для загрузки с уязвимого поддомена.

Если вы являетесь владельцем веб-сайта или исследователем безопасности, вы можете использовать следующие инструменты для поиска поддоменов любого домена.

DNS-контейнер

DNSDumpster — это инструмент исследования домена для поиска информации, связанной с хостом. Это проект HackerTarget.com.

Не просто поддомен, он дает вам информацию о DNS-сервере, записи MX, записи TXT и красивом сопоставлении вашего домена.

NMMAPPER

Онлайн-инструмент для поиска поддоменов с помощью Anubis, Amass, DNScan, Sublist3r, Lepus, Censys и т. Д.

Я попробовал NMMAPPER для одного из доменов, и результаты были точными. Идите вперед и попробуйте свои исследовательские работы.

Spyse

Subdomain Finder от Spyse — это созданная вручную поисковая система, которая позволяет вам обнаруживать субдомены любого домена. Это лишь один из нескольких инструментов, созданных Spyse, и он тесно связан со всеми другими инструментами, которые позволяют вам получить гораздо больше информации о субдоменах.

ImmuniWeb

С помощью SSLScan легко найти поддомен.Вы предоставляете URL-адрес для сканирования, и через несколько секунд отображаются результаты с обнаруженным субдоменом вместе с другой информацией SSL.

Сканированиедоменов обеспечивается платформой ImmuniWeb AI.

Подсписок 3r

Sublist3r — это инструмент Python для поиска поддоменов с помощью поисковой системы. В настоящее время он поддерживает Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster и PassiveDNS.

Sublist3r поддерживается только на python 2.7 и имеет несколько зависимостей в библиотеке.

Вы можете использовать этот инструмент в Windows, CentOS, Rehat, Ubuntu, Debian или любой другой ОС на базе UNIX. Следующий пример взят из CentOS / Linux.

- Войдите на свой Linux-сервер

- Загрузить последний подсписок 3r

wget https://github.com/aboul3la/Sublist3r/archive/master.zip. Распакуйте загруженный файл

распаковать master.zip - Будет создана новая папка «Sublist3r-master»

Как я упоминал ранее, он имеет следующие зависимости, и вы можете установить его с помощью команды yum.

yum установить запросы python python-argparse Теперь вы настроены на обнаружение субдомена с помощью следующей команды.

./sublist3r.py -d yourdomain.com Как видите, он обнаружил мои поддомены.

Netcraft

Netcraft имеет большое количество баз данных доменов, и вы не захотите пропустить это при поиске общедоступной информации о поддоменах.

Результат поиска будет содержать весь домен и поддомен с первым просмотренным, сетевой блок и информацию об ОС.

Если вам нужна дополнительная информация о веб-сайте, нажмите на отчет о сайте, и вы получите массу информации о технологиях, рейтинге и т. Д.

CloudPiercer

CloudPiercer иногда может помочь определить, существует ли субдомен в вашем домене. Кстати, CloudPiercer — это фантастический и простой способ узнать, открыт ли IP-адрес вашего веб-сайта. Открытие IP-адреса источника может побудить хакеров подготовиться к DDoS-атакам.

Обнаружить

Detectify может сканировать субдомены по нескольким сотням заранее определенных слов, но вы не можете сделать это с доменом, которым вы не владеете.

Однако, если вы авторизовали пользователя, вы можете включить обнаружение поддоменов в обзоре в настройках .

SubBrute

SubBrute — один из самых популярных и точных инструментов для подсчета поддоменов. Это проект, управляемый сообществом, и он использует открытый преобразователь в качестве прокси, поэтому SubBrute не отправляет трафик на серверы доменных имен.

Это не онлайн-инструмент, и вам необходимо установить его на свой компьютер.Вы можете использовать ОС на базе Windows или UNIX, установка очень проста. Следующая демонстрация основана на CentOS / Linux.

- Войдите в свой CentOS / Linux

- Загрузите последнюю версию SubBrute

wget https://github.com/TheRook/subbrute/archive/master.zip. - Распакуйте загруженный zip-файл

распаковать master.zip Будет создана новая папка с именем «subbrute-master». Зайдите внутрь папки и выполните суббрут.ру с доменом.

./subbrute.py yourdomain.com Это займет несколько секунд и приведет к обнаружению любого поддомена.

Стук

Knock — это еще один инструмент обнаружения поддоменов на основе Python, который протестирован с версией Python 2.7.6. Он находит поддомен целевого домена, используя список слов.

- Вы можете загрузить и установить это в ОС на базе Linux.

wget https://github.com/guelfoweb/knock/archive/knock3.zip. - Распакуйте загруженный zip-файл с помощью команды unzip

распаковать knock3.zip - он распакует и создаст новую папку « knock-knock3 »

- Зайдите в эту папку и установите с помощью следующей команды

python setup.py установить После установки вы можете сканировать субдомены, следуя

./knockpy.py yourdomain.com DNSRecon в Kali Linux

Kali Linux — отличная платформа для исследователя безопасности, и вы можете использовать DNSRecon в Kali, ничего не устанавливая.

Он проверяет все записи NS на предмет передачи зон, общих записей DNS, разрешения подстановочных знаков, записи PTR и т. Д.

Чтобы использовать DNSRecon, выполните следующее, и все готово.

dnsrecon –d yourdomain.com Пентест-инструменты

Pentest-tools выполняет поиск субдоменов с использованием нескольких методов, таких как передача зоны DNS, перечисление DNS на основе списка слов и общедоступная поисковая система.

Вы можете сохранить результат в формате PDF.

Заключение

Я надеюсь, что с помощью вышеуказанных инструментов вы сможете обнаружить поддомены целевого домена для исследования безопасности. Вы также можете попробовать онлайн-сканер портов.

Если вы заинтересованы в изучении этического взлома, то посетите этот курс.

Найти записи хоста DNS | Поиск субдоменов

Найти все записи прямого DNS ( A ) для домена. Введите имя домена и найдите все поддомены, связанные с этим доменом.Удобный инструмент разведки при оценке безопасности организации.

Recon: Найдите свои цели с помощью поиска записи DNS (A)

Используйте этот поиск по имени хоста, чтобы найти все прямые DNS-записи (A-записи) для организации. Максимальное количество результатов — 2000. Снимите ограничения с помощью членства или попробуйте инструмент Domain Profiler , чтобы получить полный список с дополнительными метаданными с обнаруженных хостов.

Прямая DNS-запись (или A-запись) используется для определения IP-адреса по понятному человеку имени хоста.Выполняя поиск во всех прямых DNS-записях для домена, злоумышленники (или тестеры проникновения в систему безопасности) могут начать понимать структуру Интернет-следа организации. Этот тип разведки может обнаруживать широкий спектр хостов из нескольких сетевых блоков IP, которые могут содержать широкий спектр услуг. При хорошем понимании периметра обнаруженные системы могут быть оценены на предмет слабых мест в безопасности. Чем больше хостов найдено, тем шире потенциальная поверхность атаки .

Пределы перечисления поддоменов

| запросов / день | Максимальное количество результатов | |

| БЕСПЛАТНЫЙ ПОЛЬЗОВАТЕЛЬ | 50 | 500 |

| Членство | # на основе плана | 500 000 |

Имея членство, вы получите до полумиллиона результатов по одному запросу.Золотая жила данных для аналитиков безопасности, защитников сетей и других профессионалов в области кибербезопасности.

Прямой поиск DNS-имени хоста

Единственная функция в протоколе DNS для идентификации всех (A) записей, связанных с доменом, — это выполнение DNS Zone Transfer . Эта передача зоны — это процесс, который позволяет репликацию данных DNS между двумя серверами DNS. Однако считается, что утечка всех этих данных DNS представляет собой угрозу безопасности, поэтому правильно настроенный DNS-сервер не должен разрешать передачу зоны DNS на неавторизованные узлы.

Поскольку, вероятно, передача зоны DNS не будет работать, нам нужен другой способ идентификации всех хостов, связанных с доменом. Этот процесс обнаружения может использовать ряд ресурсов, таких как поисковых систем , наборов данных DNS , брутфорс или сканирование для перечисления субдоменов.

Перечисление субдоменов из поисковых систем

Поисковые системы — популярный метод перечисления субдоменов. Преимущества этого метода в том, что это пассивный поиск, другими словами, вы не отправляете трафик в целевую сеть или DNS-серверы.Поисковая система возвращает список результатов, содержащих домен, в котором вы выполняете поиск. Пример использования Google — выполнить следующий запрос:

сайт: example.com

Это покажет все результаты от Google, которые содержат домен site.com . Поскольку вероятно, что на www.example.com есть много результатов, мы можем уточнить поиск с помощью следующего запроса.

site: example.com -site: www.example.com

Это отфильтрует www.example.com на основе результатов, что, возможно, выявит ряд более интересных поддоменов для таргетинга.

Грубая форсировка субдоменов

Доступен ряд инструментов и скриптов для перечисления DNS, которые просто берут список ключевых слов (потенциальных поддоменов) и пытаются сопоставить их с целевым доменом. Это не совсем пассивное мероприятие, поскольку разрешение DNS передается на DNS-сервер целевых доменов и приводит к множеству неудачных поисков.

Если кто-то внимательно следит за DNS-сервером целевого домена, он сможет обнаружить, что кто-то выполняет сканирование поддомена методом грубой силы для этого домена.

Существует ряд инструментов, которые могут выполнить это перечисление. Если у вас установлен Nmap, существует сценарий NSE, который будет выполнять перебор поддоменов DNS (dns-brute).

Наборы данных DNS и SSL для перечисления субдоменов

Данные, которые мы используем для поиска записей о хостах здесь, на hackertarget.com, получены из ряда отличных проектов, а также из поисковых систем в Интернете.

Scans.io — это проект, поддерживаемый Rapid 7, который собирает данные интернет-сканирования, а также наборы данных DNS, включая как прямые, так и обратные записи DNS.Путем поиска в наборе данных Forward DNS мы можем найти все поддомены в списке, которые соответствуют запросу доменного имени.

Еще один проект — censys.io. Этот проект Мичиганского университета также собирает большой объем данных сканирования Интернета, а также данные SSL. Поиск в записях SSL может выявить имена хостов целевых доменов. Доступен API или можно загрузить полные наборы данных.

Журналы прозрачности сертификатов — еще один отличный источник данных хоста.Проект, позволяющий браузерам подтверждать действительность SSL-сертификатов практически в реальном времени. Прозрачность сертификатов также оказывается отличным источником для выполнения повторной проверки целевых доменов.

Сопутствующие инструменты IP

У нас есть ряд других связанных инструментов в нашем наборе IP Tools, которые могут быть интересны. Reverse DNS Lookup позволяет искать записи обратного PTR для домена, а Reverse IP search идентифицирует хосты, совместно использующие IP-адрес.Комбинируя эти инструменты, можно получить очень хорошее представление о том, где расположены интернет-системы организации, как по IP-адресу, так и по физическому местонахождению, если использовать их вместе с поиском GeoIP .

Используйте инструмент Domain Profiler для выполнения автоматической разведки по доменному имени. Это обеспечивает быстрый обзор инфраструктуры организации, подключенной к Интернету, за несколько минут.

Результаты собираются пассивно; пакеты не отправляются в целевые диапазоны IP-адресов, что приводит к очень скрытому способу оценки периметра организации.

API прямого поиска DNS

Вместо того, чтобы использовать форму выше, вы также можете получить доступ к инструменту пересылки DNS с помощью API. Вывод представляет собой простой текст и будет включать IP-адрес и имя хоста переадресации DNS. Данные из этого инструмента можно легко импортировать в электронную таблицу или другой инструмент для справки.

https://api.hackertarget.com/hostsearch/?q=example.com

Этот запрос отобразит прямые DNS-записи, обнаруженные с использованием наборов данных, описанных выше.

API прост в использовании и предназначен для использования в качестве справочного инструмента; Как и все наши IP-инструменты , существует ограничение в 100 запросов в день. Снимите ограничения с полным членством.

Для тех, кому нужно отправлять больше пакетов, обновитесь до корпоративных планов HackerTarget.com.

Вы видели другие наши бесплатные инструменты для тестирования IP и сети?

Откройте для себя. Исследовать. Учить.

Тестирование нового уровня с помощью расширенных сканеров уязвимостей.

Надежные инструменты.Размещено для легкого доступа.

серверов имен — влияет ли на время поиска DNS использование поддоменов и CNAME?

Прежде всего, регистратор никогда не участвует в фактическом поиске DNS. Регистраторы (и на самом деле реестры) являются административными объектами, выходящими за рамки протокола DNS. Фактический процесс поиска выглядит примерно так:

- Спросите у корневых серверов

Aизrweb.stat.ucla.edu..- Они не скажут вам, но укажут на серверы за

edu..

- Они не скажут вам, но укажут на серверы за

- Спросите

edu.серверов дляAизrweb.stat.ucla.edu..- Они не скажут вам, но укажут на серверы за

ucla.edu.

- Они не скажут вам, но укажут на серверы за

- Спросите у серверов

ucla.eduAизrweb.stat.ucla.edu..-

stat.ucla.eduможет быть зоной, которая делегирована еще одному набору серверов имен, и в этом случае вы получите реферальный ответ в третий раз. - Но давайте не будем говорить, что это не так.

- Вы получите ответ:

rweb.stat.ucla.edu.имеетCNAMEid-86-243.stat.ucla.edu.

-

Теперь вам нужно начать все сначала и найти id-86-243.stat.ucla.edu …

… за исключением того, что поскольку цель CNAME находится внутри той же зоны, что и исходная запись (или, в общем, внутри любой зоны, которая обслуживается тем же сервером имен), сервер имен услужливо предоставит вам Запись для id-86-243.stat.ucla.edu в дополнительном разделе ответа DNS. Резолвер заметит это, и ему не придется запускать саму запись A .

Поскольку резолверы кэшируют ответы, на многие запросы можно отвечать из кеша, и их не нужно запрашивать каждый раз. В частности, первые несколько шагов запроса могут быть уже кэшированы преобразователем, за исключением момента, когда он запускается с холодным кешем. Таким образом, преобразователь, вероятно, обычно может начать с шага 3 (потому что он запоминает, какие серверы имен для ucla.edu. из его кеша) или, по крайней мере, на шаге 2 (потому что он помнит, какие серверы имен для edu. ), если он еще не знает окончательного ответа.

Итак, краткий ответ на ваш вопрос: да , использование CNAME увеличивает объем работы для распознавателя и увеличивает время процесса разрешения. Но на практике это не имеет большого значения, потому что кеш преобразователя очень полезен. И если цель CNAME находится в той же зоне, что и сама запись CNAME , это имеет еще меньшее значение из-за полезной дополнительной записи.

Subdomain Finder Online

Поддомены часто обращаются к разным разделам веб-сайта (блог, электронная почта, панель администратора или другое приложение). Каждый поддомен может стать для вас новым вектором атаки.

Что такое субдомен?

Поддомены создаются для организации и доступа к различным разделам веб-сайта, таким как блог, электронная почта и т. Д. Вы можете создать несколько поддоменов, связанных с основным доменом.

Например, если ваше доменное имя — securityforeveryone.com, вы можете открывать такие поддомены, как admin.securityforeveryone.com, mail.securityforeveryone.com или premium.securityforeveryone.com.

Почему так важно находить поддомены?

Для злоумышленников обнаружение субдоменов означает новые векторы атаки. У вас может быть безопасное приложение, и вы можете регулярно проводить тесты безопасности и консолидацию системы. Но если в другом приложении есть уязвимость, которая передает соединение с вашим приложением и базой данных, это не имеет значения.Вы, наверное, слышали, что вы всегда в безопасности, как ваше самое слабое звено.

В некоторых случаях субдомены могут быть менее безопасными, чем основные домены. В частности, важна идентификация доменных имен, относящихся к вашим тестовым системам (тестовая, старая и т. Д.), Средам разработки (разработка, препрод и т. Д.) И другим службам (ftp, почта и т. Д.), А также анализ этих поддоменов с точки зрения безопасности.

Также важно это знать. Когда вы используете сторонние сервисы для субдоменов, у вас могут быть разные типы атак, такие как захват субдомена.Вы можете проверить инструмент «Безопасность для всех» Уязвимость к перехвату субдоменов.

Как найти поддомены домена в Интернете?

Вы можете использовать онлайн-инструмент «Безопасность для всех» и бесплатный инструмент поиска поддоменов, чтобы узнать, как найти все поддомены домена. Все, что вам нужно сделать, это ввести доменное имя, поддомены которого вы хотите обнаружить.

Другие способы поиска субдоменов

Вы можете запустить команду nmap —script dns-brute Target_Host в инструменте nmap, который можно установить во всех операционных системах.

Также для проверки уязвимости вы можете использовать вспомогательный модуль searchngine_subdomains_collector из «Metasploit Framework».

Наконец, вы можете проверить это с помощью инструментов с открытым исходным кодом, таких как «Sublist3r», «aquatone». Например, давайте воспользуемся инструментом Sublist3r:

. python sublist3r.py -d yourdomain.com

[-] Перечисление субдоменов теперь для yourdomain.com

[-] Сейчас ищу в Baidu ..

[-] Сейчас ищу в Yahoo ..

[-] Сейчас ищу в Google ..

[-] Сейчас ищу в Bing..

[-] Ищем сейчас в Спросить ..

[-] Сейчас ищу в Netcraft ..

[-] Поиск в DNSdumpster ..

[-] Сейчас ищем в Virustotal ..

[-] Сейчас поиск в ThreatCrowd ..

[-] Выполняется поиск в SSL-сертификатах ..

[-] Поиск в PassiveDNS ..

[-] Всего найдено уникальных субдоменов: 3

admin.yourdomain.com

blog.yourdomain.com

devel.yourdomain.com

Как найти поддомены с помощью бесплатных онлайн-сервисов?

Субдомены — это важные активы ваших программных приложений и серверной инфраструктуры.Они содержат множество деталей, которые могут быть полезны злоумышленникам как путь в вашу систему.

По сути, субдомен — это просто дополнение к корневому / основному домену, однако в конечном итоге он становится полностью независимым сайтом.

Причины наличия субдомена могут быть разными, и самая важная из них — организация содержания веб-сайта . Вы можете встретить очень частые примеры:

- Blog.example.com

- Forum.example.com

- Почта.example.com

- Cloud.example.com

- Example.com

Список можно продолжать до десятков или даже сотен.

Почему субдомены важны?

Разработчики обычно тестируют новые функции, используя dev.example.com или test.example.com, вместо того, чтобы напрямую обновлять существующий домен. Однако после официального выпуска эти поддомены могут оказаться недостаточно управляемыми, что может привести к проблемам с безопасностью и серьезному риску для вашего бизнеса.

Хакер может обнаружить критические уязвимости, влияющие на ваши активы, просто обнаружив приложения, работающие на незащищенном, но забытом субдомене, и вы можете быть подвержены атаке, даже не осознавая этого.

Чтобы защитить свои активы, в данном случае поддомены, вам нужно сначала увидеть, насколько вы уязвимы. Для этого рекомендуется использовать в своем домене некоторые инструменты для поиска субдоменов. Это будет полезно для понимания вашей поверхности атаки.

Конечно, существует старомодный способ перебора возможных комбинаций, но это определенно требует много времени, и в настоящее время у хакеров есть более быстрые и простые решения.

Подсказка: Некоторые службы могут не давать полных результатов, а некоторые могут выдавать старые поддомены, которые в настоящее время не используются. Если вы решили использовать бесплатные сервисы для поиска своих поддоменов, мы советуем использовать пару из них и на всякий случай сохранить результаты со всех.

Кроме того, мы предоставили вам множество возможностей, и большинство услуг работают быстро. Вы сделаете великое дело для своей организации, просто проверив свои результаты.

Бесплатные онлайн-сервисы

Существует множество платных инструментов, которые дадут вам глубокие знания о ваших поддоменах, но вы также можете воспользоваться бесплатными услугами.Они так же хорошо справятся со своей работой (если вы знаете, как ими пользоваться).

1. DNSdumpster

DNS dumpster — это проект HackerTarget.com, используемый для получения информации о хосте. Он также предоставляет информацию о DNS-сервере, MX-записи и TXT-записи.

Также доступны графическое представление и вариант загружаемого файла .xlsx.

2. Nmmapper

NMMapper ищет домен, который вы вводите в поле поиска, с помощью различных инструментов, таких как Sublist3r, Amass, Nmap и т. Д. Это, как известно, мощные инструменты, используемые для перечисления поддоменов, но их установка и использование может быть сложнее, чем использование бесплатного онлайн-сервиса.

У вас есть возможность найти IP-адрес, по которому разрешаются результаты, но это может занять много времени.

3. Sypse